Qu'est-ce que la sécurité des conteneurs ?

La sécurité des conteneurs consiste à protéger les applications conteneurisées et leur infrastructure tout au long de leur cycle de vie, du développement au déploiement et à l'exécution. Il englobe l'analyse des vulnérabilités, la gestion de la configuration, le contrôle d'accès, la segmentation du réseau et la surveillance. La sécurité des conteneurs vise à maximiser les avantages intrinsèques de l'isolation des applications tout en minimisant les risques liés au partage des ressources et à la surface d'attaque potentielle. En adhérant aux meilleures pratiques et en utilisant des outils de sécurité spécialisés, les organisations peuvent protéger leur environnement de conteneurs contre les accès non autorisés et les violations de données tout en restant en conformité avec les réglementations du secteur.

La sécurité des conteneurs expliquée

Les conteneurs nous permettent de tirer parti des architectures de microservices et d'opérer avec une plus grande rapidité et une plus grande portabilité. Les conteneurs présentent également des avantages intrinsèques en matière de sécurité. L'isolation de la charge de travail, l'abstraction des applications et la nature immuable des conteneurs sont en fait des facteurs déterminants pour leur adoption.

Kubernetes offre également des fonctions de sécurité intégrées. Les administrateurs peuvent définir des politiques de contrôle d'accès basées sur les rôles (RBAC) afin de se prémunir contre les accès non autorisés aux ressources de la grappe. Ils peuvent configurer des politiques de sécurité du pod et des politiques de réseau pour empêcher certains types d'abus sur les pods et le réseau qui les relie. Les administrateurs peuvent imposer des quotas de ressources afin d'atténuer les perturbations causées par un attaquant qui compromet une partie d'un cluster. Avec des quotas de ressources en place, par exemple, un attaquant ne pourra pas exécuter une attaque par déni de service en privant le reste de la grappe des ressources nécessaires à son fonctionnement.

Mais comme vous l'avez peut-être deviné, aucune technologie n'est à l'abri des activités malveillantes. La sécurité des conteneurs, c'est-à-dire les technologies et les pratiques mises en œuvre pour protéger non seulement vos applications, mais aussi votre environnement conteneurisé - des hôtes, des runtimes et des registres aux plateformes d'orchestration et aux systèmes sous-jacents - est vitale.

Vidéo : Détectez les vulnérabilités dans les images du conteneur et assurez la sécurité et la conformité tout au long du cycle de développement grâce à l'analyse des conteneurs.

Contexte

La sécurité des conteneurs reflète la nature changeante de l'architecture informatique. L'essor du cloud-native computing a fondamentalement modifié la façon dont nous créons des applications. L'évolution de la technologie exige que nous adaptions notre approche de la sécurisation.

Dans le passé, la cybersécurité consistait à protéger un seul périmètre. Les conteneurs rendent ce concept obsolète, ayant ajouté de multiples couches d'abstraction qui nécessitent des outils spécialisés pour interpréter, surveiller et protéger nos environnements conteneurisés.

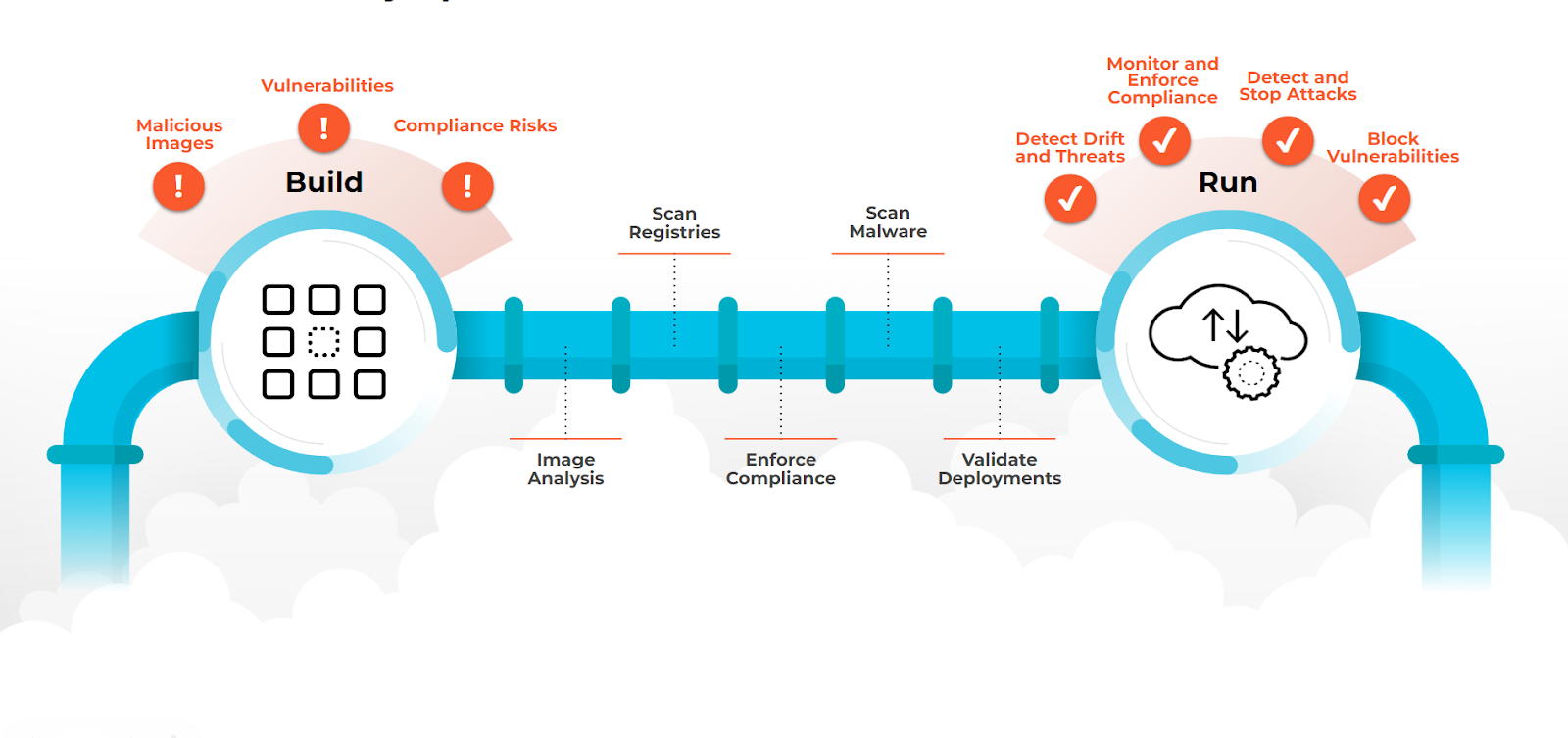

L'écosystème des conteneurs peut être difficile à comprendre, étant donné la pléthore d'outils et les problèmes uniques qu'ils résolvent par rapport aux plateformes traditionnelles. Dans le même temps, l'adoption généralisée des technologies de conteneurs nous donne l'occasion d'opérer un virage à gauche - en sécurisant les conteneurs dès les premières étapes du pipeline CI/CD jusqu'au déploiement et à l'exécution.

Mais avant de plonger dans les détails de la sécurité des conteneurs, il est nécessaire de comprendre les plateformes utilisées pour gérer les conteneurs. Nous nous concentrerons sur l'une des plateformes les plus importantes et les plus connues, Kubernetes.

Qu'est-ce que Kubernetes ?

Kubernetes est l'une des principales plateformes d'orchestration qui permet d'optimiser et de mettre en œuvre une infrastructure basée sur des conteneurs. Plus précisément, il s'agit d'une plateforme open-source utilisée pour gérer des charges de travail conteneurisées en automatisant des processus tels que le développement, le déploiement et la gestion d'applications.

En tant que plateforme open-source largement adoptée, la sécurisation de Kubernetes est cruciale pour les organisations qui déploient des applications conteneurisées. Les organisations doivent mettre en place un environnement sécurisé, en particulier lorsqu'elles intègrent du code source ouvert dans des applications tierces. Kubernetes, avec son écosystème étendu et ses nombreuses intégrations pour gérer les conteneurs, permet de créer des processus automatisés et systématiques qui intègrent la sécurité au cœur de son pipeline de construction et de déploiement. En tirant parti des fonctionnalités natives de Kubernetes, telles que le RBAC, les politiques de sécurité des conteneurs et les politiques de réseau, les organisations peuvent mettre en place et maintenir une posture de sécurité solide avec une infrastructure d'orchestration de conteneurs résiliente.

Avantages des conteneurs

En clair, les conteneurs facilitent plus que jamais la création, le déploiement et la mise à l'échelle des applications Cloud Native. Pour les développeurs d'applications Cloud Native, les avantages les plus évidents des conteneurs sont les suivants :

- Éliminer les frottements: Les développeurs évitent une grande partie des frictions liées au déplacement du code d'application des tests à la production, puisque le code d'application progiciel sous forme de conteneurs peut s'exécuter n'importe où.

- Source unique de vérité pour le développement d'applications: Toutes les dépendances associées à l'application sont incluses dans le conteneur. L'application peut ainsi s'exécuter facilement et à l'identique sur des machines virtuelles, des serveurs bare metal et le cloud public.

- Des temps de construction plus rapides: La flexibilité et la portabilité des conteneurs permettent aux développeurs de réaliser des gains de productivité jusqu'alors inaccessibles.

- Confiance pour les développeurs: Les développeurs peuvent déployer leurs applications en toute confiance, sachant que leur application ou leur plateforme fonctionnera de la même manière sur tous les systèmes d'exploitation.

- Collaboration renforcée: Plusieurs équipes utilisant des conteneurs peuvent travailler sur des parties individuelles d'une appli ou d'un service sans perturber le code progiciel dans d'autres conteneurs.

Comme toute architecture informatique, les applications Cloud Native ont besoin de sécurité. Les environnements de conteneurs s'accompagnent d'une série de défis de cybersécurité ciblant leurs images, conteneurs, hôtes, runtimes, registres et plateformes d'orchestration - qui doivent tous être pris en compte.

Comprendre la surface d'attaque

Considérez le cadre tentaculaire et multicouche de Kubernetes. Chaque couche - du code et des conteneurs aux clusters et aux services cloud tiers - pose un ensemble distinct de défis en matière de sécurité.

Sécuriser les déploiements Kubernetes exige de sécuriser l'infrastructure sous-jacente (nœuds, équilibreurs de charge, etc.), les composants configurables et les applications qui s'exécutent dans le cluster - notamment en maintenant la posture des nœuds sous-jacents et en contrôlant l'accès à l'API et à Kubelet. Il est également important d'empêcher les charges de travail malveillantes de s'exécuter dans le cluster et d'isoler la communication des charges de travail grâce à des contrôles de réseaustricts.

Les moteurs d'exécution des conteneurs peuvent présenter des défauts de codage qui permettent une escalade des privilèges à l'intérieur d'un conteneur. Le serveur API de Kubernetes pourrait être mal configuré, donnant aux attaquants la possibilité d'accéder à des ressources supposées être verrouillées. Des vulnérabilités permettant des attaques par escalade de privilèges pourraient exister au sein d'une application conteneurisée ou des systèmes d'exploitation fonctionnant sur les nœuds Kubernetes.

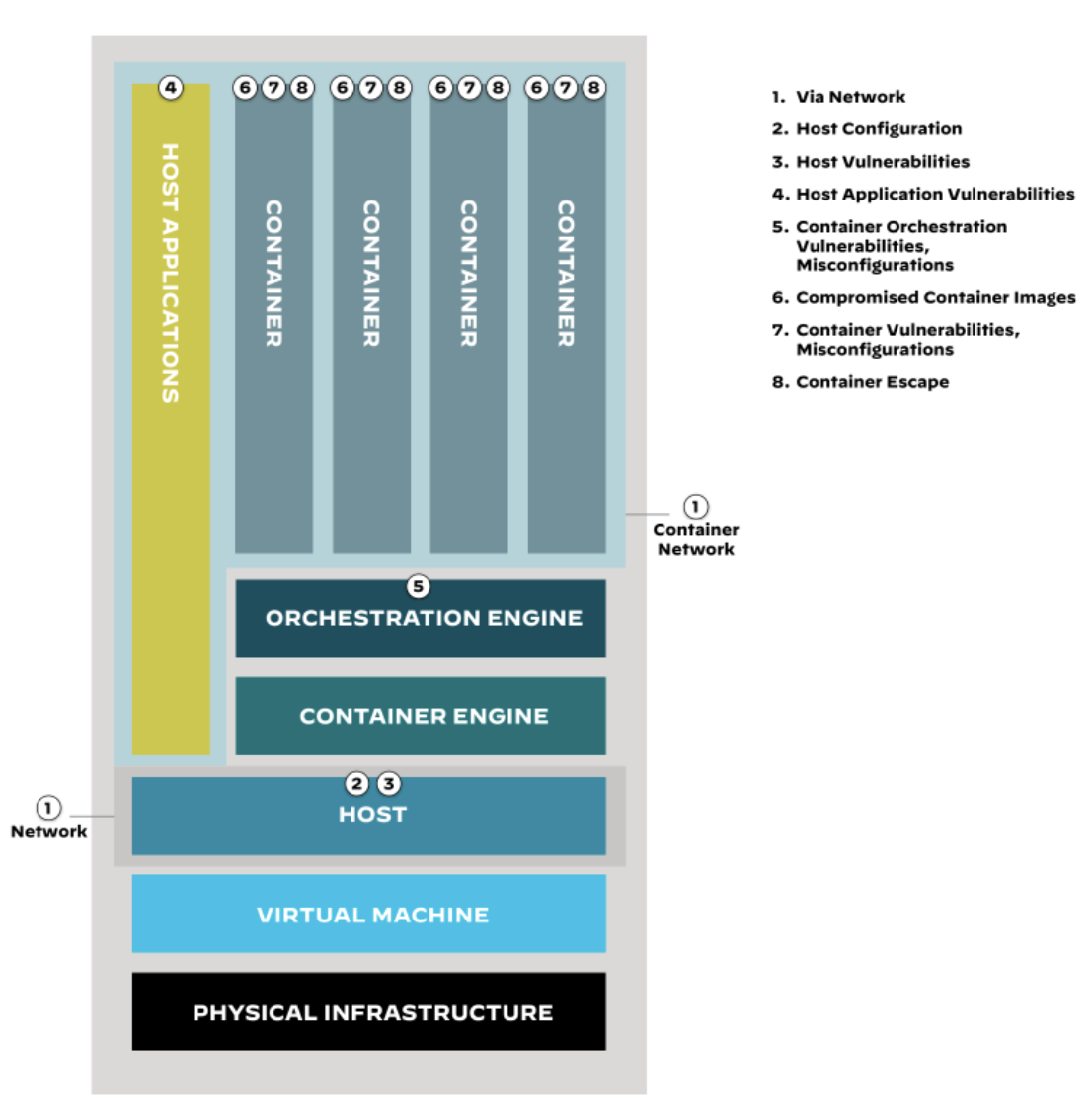

Figure 1 : Anatomie de la surface d'attaque d'un conteneur

Dans ce système, un problème à une couche est amplifié lorsqu'une autre couche présente un problème de sécurité.

Et les conteneurs peuvent, bien sûr, abriter des vulnérabilités. Dans le même temps, les conteneurs peuvent masquer la visibilité. Imaginez une seule image non sécurisée instanciée de nombreuses fois en tant que conteneurs distincts en cours d'exécution. Ce qui n'était qu'une simple fissure est désormais un vaste réseau de fissures dans la forteresse.

L'impératif de maintenir la visibilité sur les opérations et la sécurité du système alors que vous déployez de plus en plus de conteneurs devient de plus en plus difficile. Et il ne s'agit là que de maintenir la visibilité, l'un des innombrables objectifs.

La figure 1, avec des détails plus poussés décrits dans le tableau 1, offre un point de départ pour comprendre la surface d'attaque des applications conteneurisées.

Il est important de noter que la représentation est simplifiée. En réalité, les attaquants ont de nombreuses voies à explorer pour tenter d'exploiter les vulnérabilités des applications conteneurisées. Défendre cette pile de technologies n'est pas nécessairement plus difficile que de sécuriser d'autres environnements et technologies. La conteneurisation présente simplement des considérations de sécurité uniques que les organisations doivent prendre en compte pour une infrastructure sécurisée et résiliente.

| Surface d'attaque | Vecteur d'attaque | Description | Exemple |

| Via le réseau | Trafic de réseaux malveillants | Exploiter les vulnérabilités ou les Configurations erronées du réseau pour accéder à l'environnement du conteneur. | Recherche de ports ouverts et exploitation des Configurations erronées pour accéder aux nœuds de travail. |

| Configuration de l'hôte | Système hôte mal configuré | Exploiter les Configurations erronées du système d'exploitation hôte pour accéder à l'environnement du conteneur. | Découverte d'autorisations de fichiers non sécurisées permettant d'accéder à des fichiers sensibles, tels que les fichiers de configuration des conteneurs. |

| Vulnérabilités de l'hôte | Vulnérabilités de l'hôte non corrigées | Exploitation des vulnérabilités du système d'exploitation hôte pour accéder à l'environnement du conteneur. | Identifier et exploiter les vulnérabilités non corrigées du noyau pour obtenir les privilèges de la racine sur les nœuds de travail. |

| Vulnérabilités des applications hôtes | Vulnérabilités non corrigées dans les applications hôtes | Exploitation des vulnérabilités des applications hôtes pour accéder à l'environnement du conteneur. | Cibler les anciennes versions de Docker avec des vulnérabilités pour obtenir des privilèges root sur les nœuds de travail. |

| Vulnérabilités et erreurs d'orchestration des conteneurs | Configurations erronées de l'orchestration des conteneurs | Exploiter les Configurations erronées du système d'orchestration de conteneurs pour accéder à l'environnement de conteneurs. | Profiter des politiques de contrôle d'accès non sécurisées dans les clusters Kubernetes pour accéder aux pods et aux services. |

| Images du conteneur compromises | Un attaquant accède au processus de construction des images du conteneur | Compromettre le processus de construction des images du conteneur pour injecter du code malveillant dans les images du conteneur. | Exploitation de vulnérabilités dans les Pipelines CI/CD pour injecter du code malveillant pendant le processus de construction de l'image conteneur. |

| Vulnérabilités et erreurs de configuration des conteneurs | Vulnérabilités des conteneurs non corrigées | Exploiter les vulnérabilités du conteneur lui-même pour accéder à l'environnement du conteneur. | Cibler des vulnérabilités non corrigées dans des applications populaires fonctionnant dans des conteneurs afin d'obtenir un accès. |

| Évasion de conteneurs | L'attaquant obtient un accès privilégié au conteneur | Sortir de l'isolement du conteneur et accéder au système hôte. | L'exploitation de vulnérabilités dans le runtime du conteneur ou l'abus de Configurations erronées du système hôte pour obtenir des privilèges root sur le système hôte. |

Tableau 1 : Décomposer la surface d'attaque des conteneurs

Heureusement, chaque couche de la surface d'attaque peut être fortifiée grâce à des considérations de conception et de processus, ainsi qu'à des options de sécurité natives et tierces pour réduire le risque de charges de travail compromises. Vous aurez besoin d'une stratégie à multiples facettes, mais notre objectif dans cette section du guide est de vous fournir exactement cela.

Figure 2: Container security spans the full software development lifecycle

Comment sécuriser les conteneurs ?

Les utilisateurs de conteneurs doivent s'assurer qu'ils disposent d'une full-stack security conçue à cet effet pour répondre aux exigences de gestion des vulnérabilités, de conformité, de protection de l'exécution et de sécurité du réseau de leurs applications conteneurisées.

Sécurité du réseau des conteneurs

Les applications conteneurisées sont confrontées aux mêmes risques que les apps en bare metal et en VM, comme le cryptojacking, les ransomwares et le BotNet C2. La sécurité du réseau conteneurs restreint de manière proactive les communications indésirables et empêche les menaces d'attaquer vos applications via une multitude de stratégies. Les composants clés de la sécurité du réseau impliquent la microsegmentation, le contrôle d'accès, le cryptage et les politiques visant à maintenir un environnement sécurisé et résilient. La surveillance constante, la journalisation et les audits réguliers permettent d'identifier et de rectifier les éventuelles failles de sécurité, tout comme les correctifs apportés en temps voulu pour maintenir vos plateformes et votre infrastructure à jour.

Alors que les outils de sécurité de type shift-left offrent une protection en temps de déploiement contre les vulnérabilités connues, les containerized next-gen firewalls se prémunissent contre les vulnérabilités inconnues et non corrigées. En effectuant une inspection de la couche 7 en profondeur et en analysant tout le trafic autorisé, ils identifient et empêchent les logiciels malveillants de pénétrer et de se propager au sein du cluster et bloquent les connexions sortantes malveillantes utilisées pour l'exfiltration de données et les attaques de commandement et de contrôle (C2). La microsegmentation basée sur l'identité permet de restreindre la communication entre les applications aux niveaux 3 et 4.

Sécurité des conteneurs en cours d'exécution

La sécurité des conteneurs Cloud-native runtime security consiste à identifier les nouvelles vulnérabilités dans les conteneurs en cours d'exécution et à sécuriser l'application contre celles-ci. Les organisations qui utilisent des conteneurs doivent tirer parti de la protection de l'exécution renforcée pour établir les lignes de base comportementales sur lesquelles repose la détection des anomalies. La sécurité du temps d'exécution permet d'identifier et de bloquer les processus, les fichiers et les comportements de réseau malveillants qui s'écartent d'une ligne de base.

En utilisant une stratégie de défense intégrée pour prévenir les attaques de couche 7, comme le Top 10 de l'OWASP, les organisations devraient mettre en œuvre une protection de l'exécution avec la sécurité des applications web et des API en plus de la sécurité du réseau des conteneurs via des pare-feu nouvelle génération conteneurisés.

Sécurité des conteneurs

Intégrer la sécurité dans la phase de construction des conteneurs signifie se décaler à gauche au lieu de réagir au moment de l'exécution. La sécurité de la phase de construction doit se concentrer sur la suppression des vulnérabilités, des logiciels malveillants et du code non sécurisé. Les conteneurs étant constitués de bibliothèques, de binaires et de code d'application, il est essentiel de sécuriser les registres de vos conteneurs.

La première étape de la sécurité des conteneurs consiste à établir un registre de conteneurs officiel pour votre organisation. Il ne fait aucun doute qu'un ou plusieurs registres existent déjà. C'est à l'équipe de sécurité qu'il incombe de les trouver et de veiller à ce qu'elles soient correctement sécurisées, ce qui implique la mise en place de normes et de protocoles de sécurité. L'objectif principal des normes de sécurité des conteneurs devrait être la création d'images de confiance. À cette fin, DevOps et les équipes de sécurité doivent s'aligner sur des politiques qui, avant tout, empêchent les conteneurs d'être déployés à partir de registres non fiables.

Les intrusions ou les vulnérabilités dans le registre constituent une ouverture facile pour compromettre les applications en cours d'exécution. La surveillance constante des registres pour détecter les changements de statut des vulnérabilités reste une exigence fondamentale en matière de sécurité. Parmi les autres exigences, citons le verrouillage du serveur qui héberge le registre et l'utilisation de politiques d'accès sécurisées.

Sécurité des conteneurs

La sécurité de l'orchestration de conteneurs est le processus qui consiste à édicter des mesures de contrôle d'accès appropriées pour prévenir les risques liés aux comptes surprivilégiés, aux attaques sur le réseau et aux mouvements latéraux indésirables. En tirant parti de la gestion des accès aux identités (IAM) et de l' accès au niveau le moins privilégié, où l'activité de Docker et de Kubernetes est explicitement inscrite sur la liste blanche, les équipes de sécurité et d'infrastructure peuvent s'assurer que les utilisateurs n'exécutent que des commandes basées sur les rôles appropriés.

En outre, les organisations doivent protéger les communications entre pods, limiter les dégâts en empêchant les attaquants de se déplacer latéralement dans leur environnement et sécuriser tous les services frontaux contre les attaques.

Sécurité du système d'exploitation hôte (OS)

La sécurité de l'OS hôte est la pratique qui consiste à sécuriser votre système d'exploitation (OS) contre une cyberattaque. À mesure que la technologie de développement d'apps Cloud Native se développe, il en va de même pour la nécessité d'assurer la sécurité de l'hôte.

Le système d'exploitation qui héberge votre environnement de conteneurs est peut-être la couche la plus importante en matière de sécurité. Une attaque qui compromet l'environnement hôte peut permettre aux intrus d'accéder à toutes les autres zones de votre pile. C'est pourquoi les hôtes doivent être analysés pour détecter les vulnérabilités, renforcés pour répondre aux critères du CIS et protégés contre les contrôles d'accès faibles (commandes Docker, commandes SSH, commandes sudo, etc.)

Solutions de sécurité des conteneurs

La sécurisation de votre environnement conteneurisé exige une approche à plusieurs niveaux pour faire face aux vulnérabilités et menaces potentielles. Ces dernières années, les solutions de sécurité des conteneurs sur lesquelles les organisations peuvent compter pour protéger leurs applications et infrastructures conteneurisées tout au long des étapes de développement, de déploiement et d'exécution ont gagné en sophistication et en capacités. Les outils de sécurité modernes minimisent efficacement les risques de brèches et de fuites de données, en favorisant la conformité et en maintenant des environnements sécurisés tout en accélérant l'adoption de DevSecOps .

Surveillance des conteneurs

La possibilité de surveiller votre registre à la recherche de vulnérabilités est essentielle pour maintenir la sécurité des conteneurs. Parce que les développeurs arrachent et remplacent constamment les conteneurs, les outils de surveillance qui permettent aux équipes de sécurité d'appliquer des timbres de séries temporelles aux conteneurs sont essentiels lorsqu'ils tentent de déterminer ce qui s'est passé dans un environnement conteneurisé.

Parmi les outils populaires pour la surveillance des conteneurs, citons Prometheus, Grafana, Sumo Logic et Prisma Cloud. Prisma Cloud propose une détection des menaces et une analyse des anomalies au moment de l'exécution pour les applications cloud-natives et traditionnelles. Il s'appuie sur l'apprentissage automatique et l'analyse comportementale pour identifier les activités suspectes tout au long du cycle de vie des conteneurs, de la création à l'exécution.

Outils d'analyse des conteneurs

Les conteneurs doivent être constamment analysés pour détecter les vulnérabilités, à la fois avant d'être déployés dans un environnement de production et après leur remplacement. Il est trop facile pour les développeurs d'inclure par erreur une bibliothèque dans un conteneur dont les vulnérabilités sont connues. Il est également important de se rappeler que de nouvelles vulnérabilités sont découvertes presque quotidiennement. Cela signifie que ce qui peut sembler être une image du conteneur parfaitement sûre aujourd'hui pourrait devenir le véhicule par lequel toutes sortes de logiciels malveillants seront distribués demain. C'est pourquoi le maintien de la confiance des images du conteneur est un élément central des outils d'analyse des conteneurs.

Les outils d'analyse des conteneurs comprennent Aqua Security, Anchore, Clair et Prisma Cloud. Prisma Cloud fournit une analyse de vulnérabilité en couche profonde pour les images du conteneur dans les registres et pendant les pipelines CI/CD. Il détecte les vulnérabilités connues, les Configurations erronées et les logiciels malveillants, vous aidant ainsi à construire des conteneurs sécurisés dès le départ.

Outils de sécurité du réseau des conteneurs

Une fois déployés, les conteneurs doivent être protégés contre les tentatives constantes de vol de données propriétaires ou de ressources de calcul. Les pare-feu de nouvelle génération conteneurisés, la sécurité des applications web et des API (WAAS)et les outils de microsegmentation inspectent et protègent l'ensemble du trafic entrant et sortant des conteneurs (nord-sud et est-ouest), accordant une visibilité et un contrôle complets de la couche 7 sur l'environnement Kubernetes. En outre, les pare-feu conteneurisés évoluent dynamiquement en fonction de l'évolution rapide de la taille et des demandes de l'infrastructure des conteneurs, garantissant ainsi la sécurité et la bande passante pour les opérations commerciales.

Les outils de sécurité réseau comprennent Calico, Flannel, les plugins CNI (par exemple, Istio, Cilium), Kubernetes NetworkPolicy et Prisma Cloud. Prisma Cloud s'intègre aux plateformes d'orchestration de conteneurs comme Kubernetes pour assurer la détection des menaces sur le réseau. Il sécurise le trafic est-ouest entre les conteneurs et empêche les mouvements latéraux non autorisés au sein de votre environnement.

Moteurs politiques

Les outils modernes permettent aux équipes de sécurité du cloud de définir des politiques qui déterminent essentiellement qui et quoi est autorisé à accéder à un microservice donné. Les organisations ont besoin d'un cadre pour définir ces politiques et s'assurer qu'elles sont maintenues de manière cohérente dans un environnement d'applications conteneurisées hautement distribué.

Parmi les moteurs de politiques populaires, citons Cilium, OPA Gatekeeper, Neutrino, Kubernetes Network Policy API et Prisma Cloud. Prisma Cloud applique des politiques de sécurité à l'ensemble de vos déploiements de conteneurs, notamment le contrôle d'accès au réseau, la limitation des ressources et la signature des images. Cela garantit une posture de sécurité cohérente et la conformité avec les normes de votre organisation.

Choisir les bonnes solutions

Lorsque vous choisissez une solution pour sécuriser votre environnement conteneurisé, tenez compte des besoins de votre organisation et des zones de risque. Avez-vous besoin d'une détection avancée des menaces, d'une gestion de la vulnérabilité ou d'une application stricte des politiques ? Évaluer l'intégration avec vos outils et votre infrastructure existants. L'intégration transparente avec les pipelines de développement, les plateformes d'orchestration et les systèmes SIEM change la donne.

N'oubliez pas qu'une sécurité des conteneurs efficace va au-delà des outils individuels. La mise en œuvre d'une approche par couches avec une surveillance continue, une analyse proactive, des politiques solides et une sécurité réseau fiable améliorera considérablement la résilience de votre environnement conteneurisé face aux menaces.

FAQ sur la sécurité des conteneurs

Un moteur de politiques est un composant logiciel qui permet aux équipes DevSecOps de définir, gérer et appliquer des politiques régissant l'accès et l'utilisation des ressources, telles que les applications, les réseaux et les données.

Les moteurs de politiques évaluent les demandes entrantes en fonction de règles et de conditions prédéfinies et prennent des décisions basées sur ces politiques. Ils contribuent à assurer la conformité, à renforcer la sécurité et à maintenir le contrôle des ressources. Dans le contexte des environnements conteneurisés, les moteurs de politique jouent un rôle crucial dans le maintien cohérent des politiques d'accès et de sécurité dans les applications distribuées et les microservices, en aidant à gérer et à automatiser l'application des politiques dans des infrastructures complexes et dynamiques.

La matrice ATT&CK de MITRE est une base de connaissances complète et accessible dans le monde entier sur les tactiques et les techniques des cyberadversaires. Il est développé et mis à jour par MITRE, une organisation à but non lucratif qui gère des centres de recherche et de développement parrainés par le gouvernement américain. ATT&CK signifie Adversarial Tactics, Techniques, and Common Knowledge (tactiques, techniques et connaissances communes adverses).

La matrice sert de cadre pour comprendre, classer et documenter les différentes méthodes utilisées par les cyberadversaires pour compromettre les systèmes, les réseaux et les applications. Il est conçu pour aider les équipes de sécurité, les chercheurs et les organisations à différentes étapes du cycle de vie de la cybersécurité, notamment la détection des menaces, la prévention, la réponse et l'atténuation.

La matrice ATT&CK de MITRE est organisée en un ensemble de catégories, appelées tactiques, représentant les différentes étapes du cycle de vie de l'attaque d'un adversaire. Chaque tactique contient plusieurs techniques que les adversaires utilisent pour atteindre leurs objectifs au cours de cette étape. Les techniques sont ensuite divisées en sous-techniques, qui fournissent des informations plus détaillées sur des méthodes et des outils spécifiques utilisés dans les cyberattaques.

Un contexte de sécurité est un ensemble d'attributs ou de propriétés liés aux paramètres de sécurité d'un processus, d'un utilisateur ou d'un objet au sein d'un système informatique. Dans le cadre des environnements conteneurisés, un contexte de sécurité définit les paramètres de sécurité et de contrôle d'accès pour les conteneurs et les pods, tels que les autorisations des utilisateurs et des groupes, l'accès au système de fichiers, les niveaux de privilège et d'autres configurations liées à la sécurité.

Kubernetes vous permet de définir des contextes de sécurité au niveau du pod ou du conteneur. En configurant les contextes de sécurité, vous pouvez contrôler les paramètres de sécurité et les restrictions pour vos applications conteneurisées, en veillant à ce qu'elles s'exécutent avec les autorisations appropriées et de manière sécurisée.

Voici quelques-uns des attributs clés qui peuvent être définis dans un contexte de sécurité :

- User ID (UID) et group ID (GID): Ces paramètres déterminent l'utilisateur et le groupe sous lesquels un conteneur ou un module fonctionnera, contrôlant ainsi l'accès aux ressources et aux capacités du système.

- Contrôle de l'escalade des privilèges: Ce paramètre détermine si un processus au sein d'un conteneur peut obtenir des privilèges supplémentaires, tels que l'exécution en tant qu'utilisateur root. En désactivant l'escalade des privilèges, vous pouvez limiter l'impact potentiel d'un conteneur compromis.

- Accès au système de fichiers: Les contextes de sécurité vous permettent de définir comment les conteneurs peuvent accéder au système de fichiers, notamment en lecture seule ou en montant des volumes avec des autorisations spécifiques.

- Capacités Linux: Ces paramètres contrôlent les capacités spécifiques qu'un conteneur peut utiliser, telles que les liaisons réseau, les paramètres temporels du système ou les tâches d'administration.

- Contexte SELinux: Les contextes de sécurité peuvent être utilisés pour définir le contexte SELinux d'un conteneur ou d'un pod, en appliquant des politiques de contrôle d'accès obligatoires et en isolant davantage le conteneur du système hôte.

En configurant correctement les contextes de sécurité dans Kubernetes, vous pouvez renforcer la sécurité de vos applications conteneurisées, appliquer le principe du moindre privilège et protéger votre système global contre les risques de sécurité potentiels.

La sécurité du code fait référence aux pratiques et processus mis en œuvre pour garantir que le code du logiciel est écrit et maintenu en toute sécurité. Il s'agit notamment d'identifier et d'atténuer les vulnérabilités potentielles et de suivre les meilleures pratiques de codage sécurisé pour prévenir les risques de sécurité. La sécurité des codes englobe différents aspects, tels que :

- Test statique de la sécurité des applications (SAST): Analyse du code source, du bytecode ou du code binaire afin d'identifier les failles de sécurité potentielles sans exécuter le code.

- Test dynamique de la sécurité des applications (DAST): Test d'applications en cours d'exécution afin d'identifier les failles de sécurité en simulant des attaques et en analysant le comportement de l'application.

- Analyse de la composition des logiciels: Analyse et surveillance des dépendances (bibliothèques, cadres, etc.) utilisées dans votre code afin d'identifier les vulnérabilités connues et de s'assurer qu'elles sont à jour.

- Pratiques de codage sécurisées: Suivre les lignes directrices et les meilleures pratiques (par exemple, OWASP Top Ten Project) pour écrire un code sécurisé et éviter d'introduire des vulnérabilités.

Les politiques sont des règles et des directives de sécurité spécifiques utilisées pour appliquer les exigences de sécurité dans un environnement Kubernetes, tandis que l'IaC est une pratique plus large de gestion et d'approvisionnement des ressources d'infrastructure à l'aide de code. Les deux peuvent être utilisés ensemble pour améliorer la sécurité, la cohérence et l'automatisation au sein de votre environnement Kubernetes.

Grâce à l'IaC, vous pouvez définir et gérer des configurations de sécurité telles que des stratégies de réseau, des règles de pare-feu et des contrôles d'accès dans le cadre de la définition de votre infrastructure. Par exemple, vous pouvez inclure des politiques de réseau Kubernetes, des configurations d'entrée et de sortie et des politiques de contrôle d'accès basé sur les rôles (RBAC) dans vos manifestes Kubernetes, qui sont ensuite gérés en tant qu'infrastructure as code.

Des outils comme Terraform, CloudFormation et les manifestes Kubernetes vous permettent de gérer les ressources d'infrastructure et les configurations de sécurité de manière cohérente et automatisée. En intégrant des mesures de sécurité dans vos définitions d'IaC, vous pouvez améliorer la sécurité globale de votre environnement de conteneurs et de Kubernetes et garantir le respect des meilleures pratiques et des exigences de conformité.

Policy as code (PaC) implique l'encodage et la gestion des politiques d'infrastructure, de la conformité et des règles de sécurité sous forme de code au sein d'un système à version contrôlée. Le PaC permet aux organisations d'automatiser l'application et l'audit de leurs politiques, garantissant ainsi que leur infrastructure est construite et maintenue selon les exigences requises. En intégrant ces politiques dans le processus "policy as code" ou dans le cadre de la construction de l'infrastructure, les organisations peuvent s'assurer que leur outillage s'aligne sur les normes et les meilleures pratiques nécessaires.

La disposition des alertes est une méthode permettant de spécifier votre préférence quant au moment où vous souhaitez qu'une alerte vous informe d'une anomalie. Les paramètres sont conservateurs, modérés et agressifs. Les préférences sont basées sur la gravité des problèmes - faible, moyenne, élevée.

- Le conservateur génère des alertes de gravité élevée.

- Modéré génère des alertes de gravité élevée et moyenne.

- Agressif génère des alertes de gravité élevée, moyenne et faible.

Le stockage sécurisé des identités fait référence aux solutions et mécanismes conçus pour stocker en toute sécurité des informations sensibles, telles que des mots de passe, des clés cryptographiques, des jetons d'API et d'autres secrets, d'une manière hautement protégée et chiffrée. Les coffres-forts secrets et les modules de sécurité matériels (HSM) sont deux exemples courants de stockage sécurisé des identités.

Les chambres fortes secrètes sont des systèmes de stockage sécurisés basés sur des logiciels conçus pour gérer, stocker et protéger les données sensibles. Ils utilisent des mécanismes de cryptage et de contrôle d'accès pour garantir que seuls les utilisateurs ou applications autorisés peuvent accéder aux secrets stockés. HashiCorp Vault, Azure Key Vault et AWS Secrets Manager sont des exemples de chambres fortes secrètes.

Caractéristiques de la chambre forte secrète

- Chiffrement au repos et en transit

- Contrôle d'accès précis

- Enregistrement et suivi des audits

- Rotation et versionnement des clés

- Intégration avec les systèmes existants de gestion des identités et des accès (IAM)

Les modules de sécurité matériels (HSM) sont des dispositifs physiques dédiés, inviolables et hautement sécurisés qui protègent et gèrent les clés cryptographiques, effectuent des opérations de cryptage et de décryptage et fournissent un environnement sécurisé pour l'exécution de fonctions cryptographiques sensibles. Les HSM sont conçus pour se protéger contre les attaques physiques et logiques, en garantissant l'intégrité et la confidentialité des clés stockées. Parmi les exemples de HSM, citons SafeNet Luna HSM, nCipher nShield et AWS CloudHSM.

Principales caractéristiques des HSM

- Certification FIPS 140-2 de niveau 3 ou supérieur (norme du gouvernement américain pour les modules cryptographiques)

- Génération, stockage et gestion sécurisés des clés

- Génération de nombres aléatoires basée sur le matériel

- Détection et protection contre les manipulations

- Prise en charge d'une large gamme d'algorithmes cryptographiques

Les chambres fortes et les HSM visent tous deux à fournir une solution de stockage d'identité sécurisée, réduisant le risque d'accès non autorisé, de violation de données et d'autres incidents de sécurité. Le choix de l'un ou l'autre dépend de facteurs tels que les exigences de sécurité, le budget et les besoins d'intégration.