-

- Que fait un pare-feu ?

- Types de pare-feu

- Fonctionnalités du pare-feu

- Avantages des pare-feu

- Défis en matière de pare-feu

- Menaces et vulnérabilités des pare-feu

- Configuration du pare-feu

- Architecture du pare-feu

- Règles de pare-feu

- Meilleures pratiques en matière de pare-feu

- Qu'est-ce qu'un pare-feu en tant que service (FWaaS) ?

- Comparaison des pare-feu avec d'autres technologies de sécurité

- Histoire des pare-feu

- FAQ

Sommaire

-

L'histoire des pare-feu | Qui a inventé le pare-feu ?

- Chronologie de l'histoire des pare-feu

- Histoire ancienne - Années 1980 : Les prédécesseurs du pare-feu

- 1990s : Première génération de pare-feu - pare-feu à filtrage de paquets

- Début des années 2000 : Deuxième génération de pare-feux - pare-feux stateful

- 2008 : Troisième génération de Pare-feu - Pare-feu nouvelle génération

- 2020 : Quatrième génération de pare-feux - NGFW alimentés par la lumière du soleil

- Histoire des pare-feu FAQ

-

IPS. vs. IDS vs. Firewall : Quelles sont les différences ?

- Qu'est-ce qu'un pare-feu ?

- Qu'est-ce qu'un système de détection d'intrusion (IDS) ?

- Qu'est-ce qu'un système de prévention des intrusions (IPS) ?

- Quelles sont les différences entre un pare-feu, un IDS et un IPS ?

- Quelles sont les similitudes entre un pare-feu, un IDS et un IPS ?

- Un pare-feu et un IDS ou IPS peuvent-ils fonctionner ensemble ?

- FAQ sur les IDS, les IPS et les pare-feu

Qu'est-ce qu'un pare-feu ? | Définition d'un pare-feu

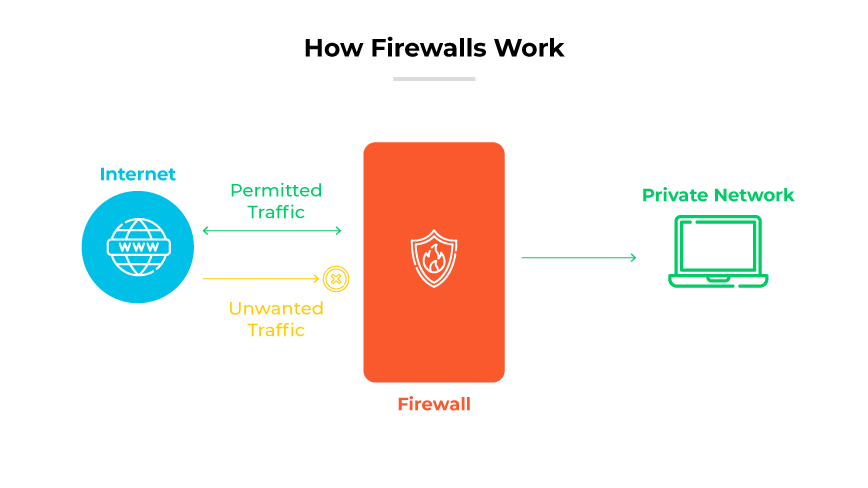

Un pare-feu est une solution de sécurité du réseau qui surveille et régule le trafic sur la base de règles de sécurité définies et accepte, rejette ou interrompt le trafic en conséquence.

Sommaire

Les pare-feu font office de barrières entre les réseaux privés et externes, vérifiant et filtrant les données sur la base de règles de sécurité définies. À l'aide de ces règles, les pare-feu décident s'ils doivent autoriser, bloquer ou supprimer les données afin de protéger le réseau. Les facteurs de forme comprennent le matériel, les logiciels ou un mélange des deux. Ce processus garantit que seul le trafic sûr et légitime est autorisé à pénétrer sur le territoire.

Que fait un pare-feu ?

La fonction d'un pare-feu est de sécuriser les hôtes du réseau en surveillant et en gérant le flux de trafic. Les hôtes du réseau sont des dispositifs (par exemple, des ordinateurs) qui communiquent au sein d'un réseau. Leurs échanges peuvent se faire au sein d'un réseau interne ou entre des réseaux internes et externes.

Le rôle d'un pare-feu dans la cybersécurité est primordial. Il sert de première ligne de défense, en examinant et en contrôlant le trafic du réseau pour déjouer les cybermenaces potentielles. En maintenant une barrière vigilante entre les réseaux fiables et non fiables, les systèmes de pare-feu sont essentiels pour assurer la sécurité numérique des actifs et des données d'une organisation.

Les pare-feu filtrent et examinent minutieusement les paquets en fonction de leurs ensembles de règles. Si un paquet ne répond pas aux critères établis, l'entrée est refusée. Un paquet est un ensemble de données formatées pour une transmission en ligne. Les paquets transportent toutes les données transférées sur l'internet. Ils contiennent des données de base, des informations sur l'origine des données, le port de destination et d'autres détails pertinents.

L'inspection des paquets avec état est un concept essentiel. Chaque paquet est examiné dans le contexte de sa session d'origine. Cela permet de s'assurer que le parcours de chaque paquet - origine, destination et chemin emprunté - est connu, ce qui permet une évaluation complète des menaces potentielles.

Les pare-feu s'appuient sur plusieurs technologies et méthodologies pour distinguer le trafic réseau légitime des activités potentiellement malveillantes. Fondamentalement, l'accès au moindre privilège stipule que les entités ne doivent accéder qu'à ce dont elles ont besoin. En définissant des politiques conformes à ce principe, les utilisateurs n'introduisent pas de menaces par inadvertance.

Ils procèdent également à des inspections rigoureuses de la circulation. Ils comparent les données entrantes à des bases de données de signatures de menaces connues. Si le trafic correspond à un modèle de menace connu, il est bloqué. Il est important de noter qu'il n'est pas suffisant de s'appuyer uniquement sur des signatures connues en raison de la nature dynamique des cybermenaces. Les solutions doivent constamment mettre à jour les bases de données avec les nouveaux schémas de menaces et employer des méthodes avancées pour détecter des menaces inédites.

La manière dont un pare-feu traite le trafic réseau entrant et sortant est distincte. Le trafic entrant, ou trafic nord-sud, provient de sources externes telles que l'internet. Comme ce trafic peut véhiculer des URL malveillants ou des logiciels malveillants, les pare-feu l'inspectent minutieusement, vérifiant qu'il n'y a pas de menaces et qu'aucun élément nuisible ne pénètre dans le périmètre. Le trafic est-ouest, ou trafic interne, se déplace entre les différentes sections d'un réseau interne. Bien qu'il puisse sembler plus sûr, il est essentiel d'inspecter ce trafic car les menaces peuvent contourner le périmètre ou pénétrer par d'autres moyens.

Découvrez comment les pare-feu examinent et filtrent le trafic du réseau pour s'assurer que seul le trafic autorisé et sûr passe en lisant, Que fait un pare-feu?. | Comment fonctionnent les pare-feu.

Types de pare-feu

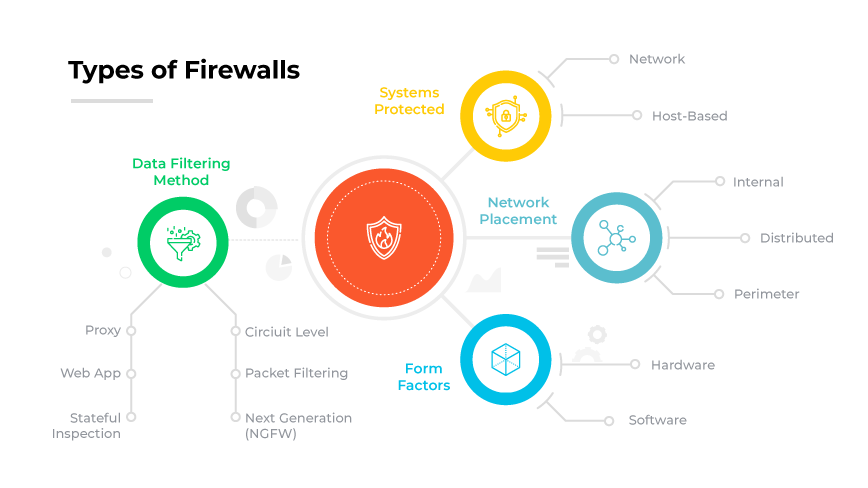

Les pare-feu sont généralement classés en fonction des systèmes qu'ils protègent, des facteurs de forme, de l'emplacement dans une infrastructure de réseau ou de la manière dont ils filtrent les données.

Types de pare-feu par systèmes protégés

Pare-feu réseau

Protège l'ensemble d'un réseau en surveillant et en contrôlant le trafic entrant et sortant sur la base de politiques de sécurité prédéterminées.

Pare-feu basé sur l'hôte

Installés sur des appareils ou des hôtes individuels, ils surveillent le trafic entrant et sortant de l'appareil en question.

Types de pare-feu par facteurs de forme

pare-feu matériel

Un pare-feu matériel est un dispositif physique individuel installé entre les éléments du réseau et les appareils connectés.

Logiciel pare-feu

Un pare-feu logiciel se présente sous la forme d'un logiciel plutôt que d'un appareil physique, qui peut être déployé sur des serveurs ou des machines virtuelles pour sécuriser les environnements cloud.

Les types incluent les pare-feu de conteneurs, les pare-feu virtuels (également appelés pare-feu de cloud) et les pare-feu de services gérés.

Découvrez comment les pare-feu logiciels peuvent être déployés sur des serveurs ou des machines virtuelles pour sécuriser les environnements cloud en lisant notre article, Qu'est-ce qu'un pare-feu logiciel?

Types de pare-feu par emplacement dans l'infrastructure du réseau

Pare-feu interne

Ceux-ci sont positionnés à l'intérieur d'un réseau, plutôt qu'en périphérie, afin de se protéger contre les menaces internes.

Pare-feu distribué

Il s'agit d'une approche évolutive, dans laquelle la solution est distribuée sur plusieurs appareils ou serveurs.

Pare-feu périphérique

Placé à la périphérie ou à la limite d'un réseau, ce pare-feu contrôle le trafic entrant ou sortant du réseau.

Types de pare-feu par méthode de filtrage des données

Pare-feu nouvelle génération (NGFW)

Technologie plus sophistiquée, le NGFW associe des capacités traditionnelles à des fonctionnalités avancées telles que les systèmes de prévention des intrusions (IPS) et l'inspection du trafic crypté.

Filtrage de paquets Pare-feu

Cette technologie examine chaque paquet de données envoyé au réseau. Si le paquet correspond à un ensemble de règles de sécurité établi, il est autorisé ; sinon, il est refusé.

Passerelle au niveau du circuit

Fonctionnant au niveau de la couche session, ils garantissent la validité des paquets lors d'une tentative de connexion. Une fois validée, une connexion persistante entre les réseaux est autorisée.

Pare-feu pour applications web

Spécialement conçue pour protéger les applications web, cette solution filtre, surveille et bloque le trafic HTTP en provenance et à destination des applications web, ce qui permet de se prémunir contre les menaces telles que le cross-Site Scripting et l'injection SQL.

Pare-feu Proxy

Opérant au niveau de la couche applicative, cette solution joue le rôle d'intermédiaire pour les demandes des clients. Il évalue les demandes en fonction d'un ensemble de règles de sécurité et les bloque ou les autorise en conséquence.

Pare-feu à inspection dynamique

Contrairement aux pare-feu sans état, ils se souviennent des connexions actives antérieures. Les décisions sont basées sur des règles définies et sur le contexte, en suivant l'état des connexions actives.

Découvrez plus de détails sur chaque type de pare-feu en lisant notre article, Types de pare-feu définis et expliqués.

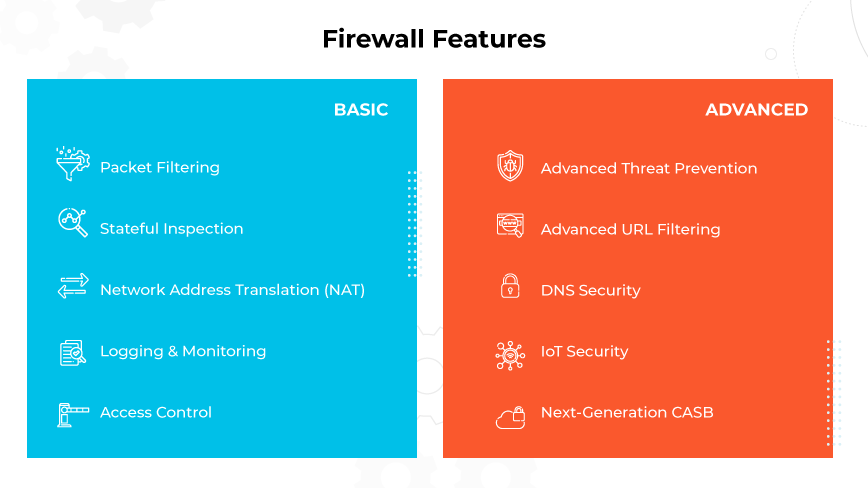

Fonctionnalités du pare-feu

Avec l'évolution des temps, les méthodes de protection des entreprises doivent s'adapter. Il est important de noter que les pare-feu traditionnels fournissent une défense de base, mais que les pare-feu nouvelle génération (NGFW), y compris les versions alimentées par ML, reflètent les menaces numériques avancées d'aujourd'hui. Ces pare-feux combinent les anciennes et les nouvelles technologies pour une sécurité du réseau renforcée.

Fonctionnalités de base du pare-feu

Filtrage des paquets

Le filtrage des paquets évalue les paquets de données lorsqu'ils passent à travers un pare-feu. Sur la base de critères prédéterminés, tels que les adresses IP source et destination ou les numéros de port, le pare-feu décide d'autoriser ou de bloquer chaque paquet.

Inspection avec état

L'inspection avec état surveille les connexions actives d'un réseau. En suivant l'état et les attributs de chaque paquet de données, il garantit que seul le trafic légitime passe, ce qui renforce la sécurité.

Traduction d'adresses de réseau (NAT)

Le NAT modifie l'adresse IP source ou destination des paquets de données. Cela permet non seulement de conserver les adresses IP, mais aussi de dissimuler les structures internes du réseau, ce qui complique la tâche des attaquants potentiels qui voudraient se faire une idée du réseau.

Journalisation et surveillance

La journalisation permet d'enregistrer les activités du réseau. Cela permet de connaître les schémas de trafic, de faciliter l'évaluation des vulnérabilités et d'apporter des réponses opportunes à d'éventuelles violations de la sécurité.

Contrôle d'accès

Le contrôle d'accès régit les entités qui peuvent communiquer avec le système. En définissant un ensemble de règles, les pare-feu déterminent quels utilisateurs, systèmes ou adresses IP se voient accorder ou refuser l'accès aux ressources du réseau.

Fonctionnalités avancées du pare-feu

Advanced Threat Prevention

Les pare-feu modernes intègrent la fonction Advanced Threat Prevention pour contrer instantanément les attaques de type "zero-day". Utilisant des moteurs d'apprentissage profond en ligne, cette fonctionnalité offre une défense supérieure contre les nouvelles tentatives d'exploit et les mécanismes de commande et de contrôle. Il prend également en charge les flux de travail automatisés pour les formats de signature largement acceptés.

URL Filtering avancé

Le filtrage d'URL avancé dans les produits de pare-feu de pointe utilise le Deep Learning en ligne pour analyser le trafic web en temps réel. Cette technologie bloque efficacement les menaces connues et nouvelles sur le web, telles que le hameçonnage et les logiciels malveillants, garantissant ainsi une expérience sur web plus sûre.

DNS Security

La sécurité DNS, que l'on retrouve dans les technologies de pare-feu contemporaines, utilise l'analyse prédictive et l'apprentissage automatique pour contrecarrer les attaques sophistiquées utilisant le DNS. Son intégration étroite avec le pare-feu automatise les protections, ce qui permet de mieux comprendre les menaces et d'éliminer la nécessité d'utiliser des outils distincts.

IoT Security

IoT Security offre une approche robuste de sécurité Zero Trust pour les dispositifs IoT, combinant visibilité, prévention et mise en application. Grâce à l'intégration de l'apprentissage automatique, les pare-feu modernes peuvent segmenter les réseaux en fonction du contexte, ce qui permet de réduire les risques et de protéger les dispositifs IoT et informatiques contre diverses menaces.

CASB nouvelle génération

La technologie actuelle de pare-feu introduit le CASB nouvelle génération pour sécuriser les applications SaaS en temps réel dans les entreprises. Contrairement aux solutions CASB traditionnelles, la version nouvelle génération offre une protection complète des données, répondant ainsi aux besoins évolutifs de la main-d'œuvre distribuée.

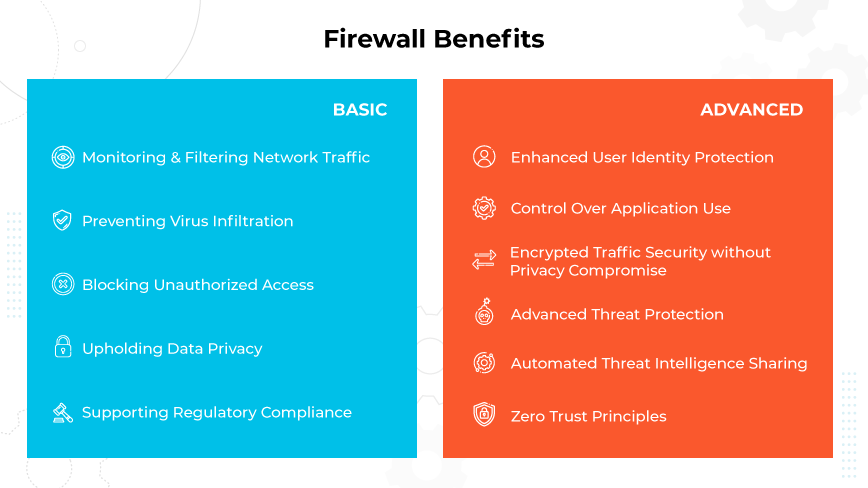

Avantages des pare-feu

Avantages d'un pare-feu de base

Surveillance et filtrage du trafic sur le réseau

Un pare-feu surveille tous les paquets de données sur un réseau, en utilisant principalement l'inspection dynamique pour contrôler les connexions actives. Agissant comme une première barrière, il filtre les informations entrantes, s'assurant que les données ou les modèles nuisibles sont bloqués, protégeant ainsi le réseau interne.

Prévenir l'infiltration de virus

Les pare-feu, associés aux logiciels antivirus, constituent une barrière efficace contre l'évolution des virus. En analysant les en-têtes des paquets de données, ils identifient et neutralisent les schémas malveillants. Les Pare-feu nouvelle génération (NGFW) renforcent encore cette défense, en capturant même les virus les plus avancés.

Blocage de l'accès non autorisé

Compte tenu de l'augmentation des tentatives d'accès non autorisé, les pare-feux servent de garde-fous à tous les points d'entrée numériques. Les pare-feu de réseau, en particulier, exploitent les contrôles d'accès pour s'assurer que seules les sources fiables interagissent avec le système.

Respecter la confidentialité des données

Les pare-feu examinent minutieusement les données qui entrent ou sortent d'un réseau, ce qui permet d'empêcher les accès non autorisés et de préserver la confidentialité des données privées. Ils sont essentiels pour protéger les informations sensibles des entreprises contre les menaces extérieures dans le paysage numérique.

Soutenir la conformité réglementaire

Les pare-feu assurent une protection rigoureuse des données, en contrôlant et en enregistrant l'accès aux informations sensibles. Ces journaux constituent des preuves essentielles pour les audits réglementaires. En maintenant l'intégrité des données et en offrant des journaux vérifiables, les pare-feu aident les organisations à rester conformes et à favoriser la confiance.

Avantages du pare-feu avancé

Protection renforcée de l'identité de l'utilisateur

Les pare-feu modernes identifient précisément les utilisateurs, ce qui garantit que les politiques de sécurité répondent aux besoins spécifiques des entreprises. Ce contrôle précis permet à certains groupes d'utilisateurs d'effectuer des tâches spécifiques.

Contrôle de l'utilisation de l'application

Des pare-feu sophistiqués peuvent identifier et contrôler l'accès aux applications, garantissant ainsi que seules les applications approuvées sont utilisées. Cet équilibre garantit la sécurité tout en permettant la flexibilité des applications en fonction des besoins de l'entreprise.

Sécurité du trafic crypté sans compromettre la vie privée

Les pare-feu avancés peuvent décrypter le trafic malveillant sans compromettre la vie privée de l'utilisateur, ce qui permet un examen approfondi des menaces potentielles sans violer les droits de l'utilisateur.

Protection contre les menaces avancées

Face à l'escalade des cybermenaces, de nombreux pare-feu contemporains proposent des solutions intégrées de protection contre les différents vecteurs d'attaque, garantissant une défense contre les menaces connues et émergentes.

Partage automatisé des renseignements sur les menaces

Certains pare-feu avancés automatisent la détection, l'analyse et la réponse aux menaces, en recueillant des informations à l'échelle mondiale en vue d'une mise à jour rapide de la sécurité.

Principes de la confiance zéro

Les pare-feu avancés mettent l'accent sur l'approche "Zero Trust", exigeant une validation et une authentification cohérentes pour toutes les actions du réseau, garantissant ainsi la détection et la prise en compte de toute menace potentielle.

Découvrez comment les progrès modernes ont conduit à des fonctionnalités et des avantages de pare-feu encore plus sophistiqués en lisant Quels sont les avantages d'un pare-feu?

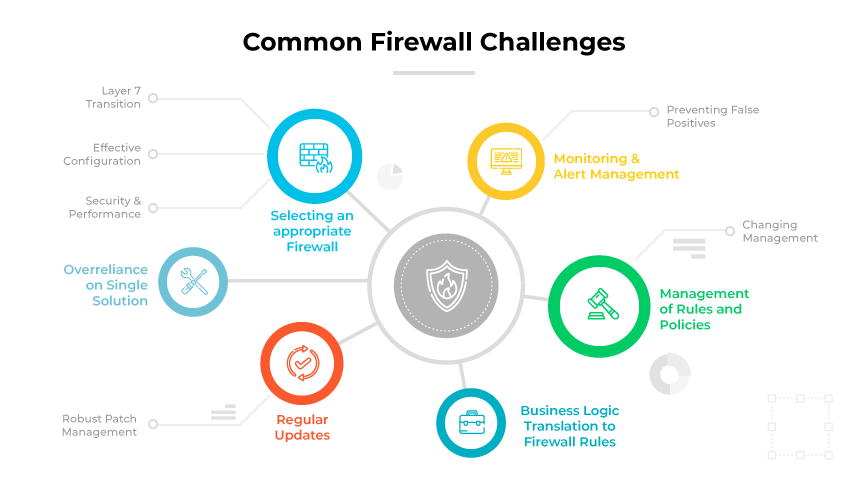

Défis en matière de pare-feu

Choisir un pare-feu approprié

Le marché propose différents types de filtres, allant du filtrage de paquets de base aux filtres avancés de nouvelle génération dotés de fonctions améliorées. Le processus de sélection exige une bonne compréhension des besoins de l'organisation. Souvent, les organisations déploient plusieurs solutions pour garantir un équilibre optimal entre sécurité, rentabilité et performances.

Configuration efficace

Une configuration adéquate est impérative. Comme il n'existe pas de paramètre universel adapté à tous, il est essentiel d'adapter des fonctions telles que la segmentation du réseau, la priorisation de la bande passante et le contrôle des applications. Des politiques détaillées spécifiant les services, les applications et les réseaux autorisés sont utiles.

Mises à jour régulières

Les menaces évoluent constamment. Par conséquent, les pare-feu nécessitent des mises à jour périodiques pour remédier aux vulnérabilités et actualiser les définitions du trafic hostile. Il est conseillé d'établir un calendrier cohérent de révision et de mise à jour afin de garantir une protection maximale. Avant de procéder à une mise à jour, il est essentiel d'en évaluer les conséquences, telles que les perturbations potentielles ou les problèmes de performance.

Gestion des règles et des politiques

Avec le temps et l'évolution des circonstances, les règles et les politiques doivent être revues. Ajouter constamment des règles peut conduire à un système encombré avec d'éventuels problèmes de performance et des vulnérabilités potentielles. Des outils de gestion efficaces permettent de savoir quelles règles sont redondantes ou doivent être optimisées.

Prévenir les faux positifs

Des politiques trop strictes risquent d'identifier à tort le trafic légitime comme une menace. Si des règles strictes sont préférables à des règles laxistes, elles peuvent entraver les activités des utilisateurs finaux. Les règles et configurations personnalisées deviennent essentielles pour différencier les types de trafic spécifiques. Au fil du temps, la compréhension des profils de trafic quotidiens peut réduire ces défis et offrir une meilleure protection.

Surveillance et gestion des alertes

La surveillance constante des performances et de la disponibilité est vitale. Les mesures relatives au fonctionnement de l'appareil permettent de détecter rapidement les problèmes potentiels. Par exemple, le suivi du basculement d'un dispositif à haute disponibilité permet d'identifier d'éventuels bogues logiciels ou problèmes matériels avant qu'ils ne s'aggravent.

Gestion du changement dans des environnements dynamiques

Les systèmes informatiques sont en constante évolution. Avec chaque ajout au réseau, les règles doivent être mises à jour. Parfois, la documentation du fournisseur peut manquer de clarté en ce qui concerne les protocoles d'application ou les ports, ce qui nécessite un dépannage pour garantir un accès correct.

Gestion robuste des correctifs

Tous les systèmes informatiques présentent des vulnérabilités. Il est essentiel de mettre en place un processus complet de gestion des correctifs pour les dispositifs de sécurité afin d'éviter que les vulnérabilités ne deviennent des points d'intrusion. La surveillance des avis de sécurité et la mise à jour régulière des versions de logiciels garantissent un environnement de réseau fortifié.

Traduction de la logique métier en règles de pare-feu

L'architecture inhérente aux pare-feu peut poser des problèmes de traduction. Les RSSI et autres dirigeants peuvent définir des intentions de sécurité basées sur la logique de l'entreprise. Pourtant, tous les fournisseurs ne permettent pas de traduire facilement cette logique d'entreprise en règles. Si la conception ne peut pas facilement prendre en compte cette traduction, il peut en résulter un ensemble de règles complexe et inefficace.

Couche 7 Difficulté de transition

Les pare-feu traditionnels des couches 3 et 4 accumulent souvent des ensembles de règles complexes au fil du temps. Le passage de ces systèmes bien établis à une solution de couche 7 au niveau de l'application peut s'avérer décourageant. Ce changement exige l'abandon des anciennes politiques et l'adoption d'une approche plus claire et plus logique.

Équilibrer la sécurité et la performance

Les pare-feu gèrent et inspectent d'énormes quantités de trafic, devenant potentiellement des goulots d'étranglement pour le réseau. Les administrateurs doivent souvent choisir entre des fonctions de sécurité renforcées et une vitesse de réseau optimale. La surcharge des pare-feu peut entraîner un ralentissement ou une interruption des opérations du réseau, ce qui affecte les activités de l'entreprise.

Une dépendance excessive à l'égard d'une solution unique peut entraîner des problèmes de performance ou une défaillance totale du système. Les solutions modernes offrent des outils prédictifs, tels que AIOps, permettant aux administrateurs de prévoir les problèmes de capacité et de s'adapter en conséquence.

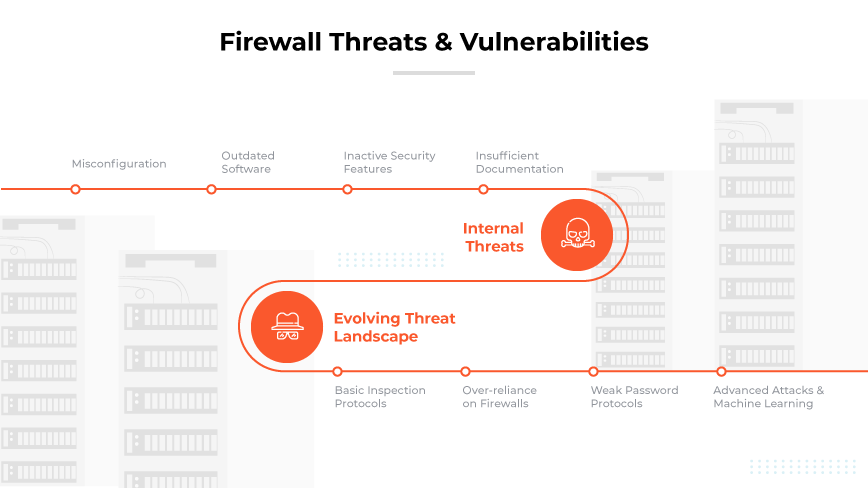

Menaces et vulnérabilités des pare-feu

Configurations erronées

L'efficacité des pare-feu dépend en grande partie d'une configuration correcte. Tout écart ou oubli au cours de ce processus peut entraîner des ouvertures involontaires pour des entités malveillantes. Par exemple, lorsque les paramètres par défaut restent inchangés, l'appareil devient une cible plus facile. Les attaquants, qui connaissent bien les produits populaires, peuvent exploiter ces paramètres par défaut, ouvrant ainsi la voie à des cyberintrusions. L'examen et l'ajustement réguliers des configurations peuvent contribuer à prévenir de telles vulnérabilités.

Logiciels obsolètes

Les mises à jour constantes des logiciels sont impératives pour maintenir l'efficacité. Les fabricants publient des correctifs pour lutter contre les menaces et les vulnérabilités nouvellement identifiées. Un pare-feu fonctionnant avec un logiciel obsolète devient non seulement vulnérable à ces menaces, mais peut également rencontrer des problèmes d'incompatibilité avec les systèmes plus récents, ce qui entraîne des failles de sécurité imprévues. Les mises à jour logicielles en temps voulu jouent un rôle essentiel dans la préservation de l'intégrité de la protection.

Inactif Caractéristiques de sécurité

Les pare-feu sont souvent équipés d'une série de fonctions de sécurité. Toutefois, si elles ne sont pas activées, ces fonctions restent inactives et n'offrent aucune protection réelle. Les mesures anti-spoofing, par exemple, doivent être activées pour détecter et bloquer le trafic déguisé et malveillant. Des audits réguliers du système permettent de s'assurer que tous ces outils sont actifs et fonctionnent de manière optimale.

Documentation insuffisante

Il est essentiel de disposer d'une documentation complète sur les configurations, les règles et les protocoles des pare-feux. La documentation peut faciliter le dépannage, assurer une gestion cohérente du pare-feu et rationaliser l'intégration du nouveau personnel informatique. En son absence, les organisations s'exposent à des incohérences, notamment lors des transitions de personnel, ce qui rend les systèmes plus vulnérables aux violations.

Menaces internes

Les employés malveillants ou mécontents qui ont accès au système peuvent parfois contourner les pare-feu, en exploitant leur connaissance intime des systèmes internes. La surveillance du trafic interne et l'examen régulier des privilèges des utilisateurs deviennent essentiels pour contrer ces menaces.

Protocoles de mots de passe faibles

Des pratiques peu rigoureuses en matière de mots de passe peuvent nuire considérablement à l'efficacité du pare-feu. Les mots de passe simples, faciles à deviner ou par défaut constituent des points d'entrée attrayants pour les cyberattaquants. En instituant des protocoles de mots de passe solides et en imposant des changements réguliers de mots de passe, les organisations peuvent réduire considérablement cette vulnérabilité.

Protocoles d'inspection de base

Les appareils traditionnels s'appuient souvent sur des méthodes d'inspection rudimentaires, vérifiant la source et la destination des paquets de données. Les acteurs malveillants peuvent facilement contourner ces méthodes en utilisant des techniques telles que l'usurpation d'identité. En revanche, les nouvelles générations utilisent des stratégies avancées telles que l'inspection approfondie des paquets, qui examine minutieusement le contenu des paquets de données, garantissant ainsi un contrôle plus approfondi du trafic entrant.

Dépendance excessive à l'égard des pare-feu

Si les pare-feu sont indispensables au cadre de cybersécurité d'une organisation, il peut être périlleux de s'y fier uniquement. Pour être efficace, la sécurité doit comporter plusieurs niveaux, notamment des systèmes de détection d'intrusion, des solutions anti-programmes malveillants et des audits de sécurité réguliers. En intégrant plusieurs couches de sécurité, les organisations peuvent s'assurer que même si une couche est compromise, les autres restent intactes pour neutraliser les menaces potentielles.

Évolution du paysage des menaces

S'appuyer uniquement sur des signatures de menaces connues pour se défendre devient insuffisant. Les progrès technologiques ont doté les pirates de méthodes sophistiquées, leur permettant de créer de nouvelles menaces avec des signatures uniques ou évolutives. Cette réalité exige que les solutions s'adaptent rapidement, en reconnaissant et en contrant les menaces qui ne correspondent pas aux profils traditionnels.

Attaques avancées et apprentissage automatique

Les pirates informatiques exploitent désormais l'apprentissage automatique et l'IA pour améliorer leurs méthodes d'attaque. Ces menaces avancées peuvent contourner les défenses traditionnelles basées sur les signatures, ce qui oblige les pare-feu à intégrer des mécanismes de détection plus proactifs et plus intelligents.

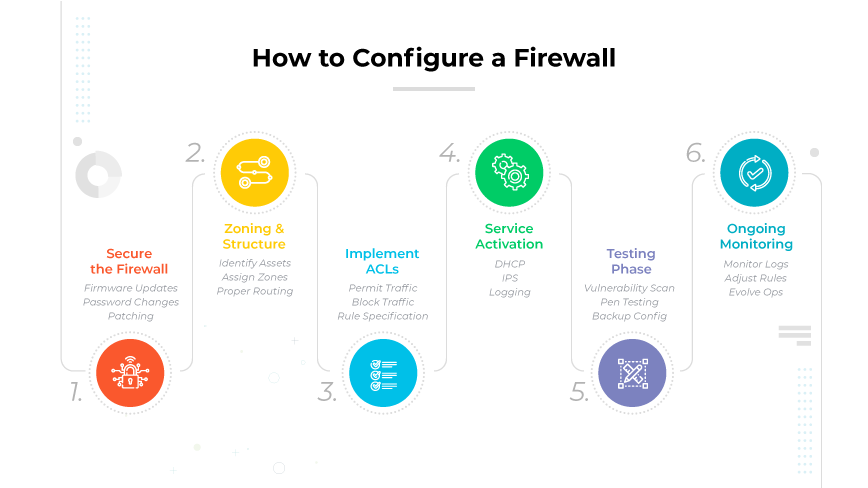

Configuration du pare-feu

La configuration d'un pare-feu consiste à déterminer et à définir des règles, des politiques et d'autres critères pour protéger un réseau. La procédure consiste à décider quels paquets de données doivent se voir accorder ou refuser l'accès en fonction de critères spécifiques, tels que les adresses IP ou les noms de domaine de la source et de la destination.

Comment configurer un pare-feu

Sécuriser le pare-feu

Commencez par mettre à jour le dernier micrologiciel afin de recevoir les correctifs de sécurité récents. Les comptes d'utilisateurs et les mots de passe par défaut doivent être modifiés ou désactivés. L'accès administratif doit être restreint, ce qui limite l'exposition aux menaces.

Conception des zones de pare-feu et de la structure des adresses IP

Identifier et classer les actifs du réseau en fonction de leurs fonctions et des risques qu'ils présentent. Par exemple, les serveurs qui communiquent avec l'internet devraient se trouver dans une zone démilitarisée (DMZ), protégeant ainsi le réseau interne. Attribuez des zones à des interfaces désignées afin de garantir un routage correct.

Mise en œuvre des listes de contrôle d'accès (ACL)

Les ACL définissent le trafic autorisé ou bloqué entre les zones. Les règles doivent être spécifiques aux adresses IP et aux numéros de port de la source et de la destination. Terminez chaque ACL par une règle "deny all", afin de garantir que seul le trafic explicite est autorisé.

Activer les services supplémentaires et le Logging

Les solutions modernes offrent des services supplémentaires tels que DHCP et IPS; activez-les si nécessaire, mais désactivez les services non utilisés. La journalisation est essentielle : paramétrez les pare-feu pour qu'ils envoient des journaux détaillés à un service central. Ces données aident les administrateurs à superviser l'activité du réseau.

Testez la configuration

Après la configuration, testez le pare-feu à l'aide de scanners de vulnérabilité et de testeurs de pénétration. Cela confirme que le trafic indésirable est bloqué et que le trafic légitime passe. Assurez une sauvegarde sécurisée de la configuration pour une récupération rapide.

Suivi et gestion continus

Surveillez constamment les journaux et les alertes pour une sécurité optimale. Ajustez les règles en fonction de l'évolution des menaces ou des opérations du réseau. Documentez tous les changements et toutes les mises à jour pour plus de clarté et de responsabilité.

La santé, comme l'utilisation du processeur et de la mémoire, est primordiale. Des outils comme AIOps permettent non seulement de contrôler l'alignement du pare-feu sur les meilleures pratiques en matière de sécurité, mais aussi d'évaluer son état de santé au fil du temps. Les analyses prédictives peuvent mettre en évidence des problèmes potentiels, ce qui permet d'y remédier de manière proactive.

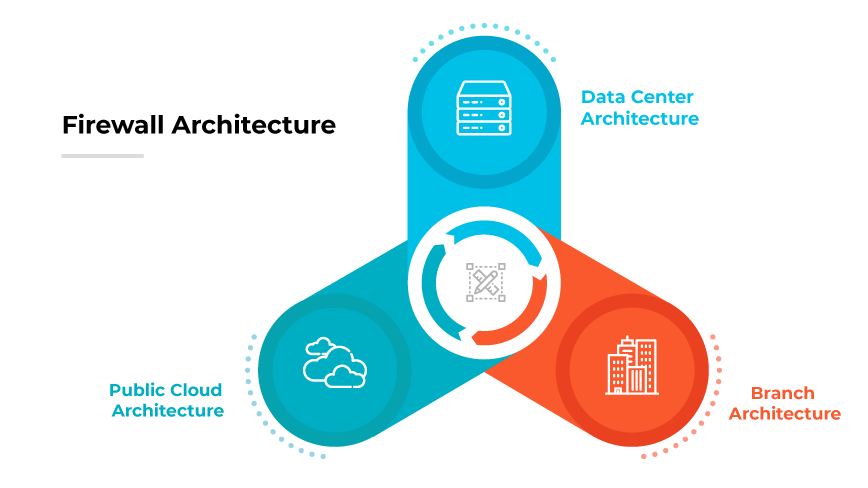

Architecture du pare-feu

L'architecture des pare-feu fait référence à la conception et au déploiement de pare-feu dans divers environnements afin de protéger les réseaux, les applications et les données. Les schémas de pare-feu ont évolué au fil des ans en réponse aux paysages technologiques changeants et aux menaces émergentes.

Autrefois, les pare-feu étaient principalement compris en termes de types, tels que le filtrage de paquets ou les systèmes de prévention des intrusions. Toutefois, il ne s'agit plus simplement de classer les pare-feu en fonction de leurs technologies spécifiques, mais de comprendre leur rôle dans divers environnements. L'objectif principal des architectures modernes reste la sauvegarde des réseaux et des données.

Architecture des centres de données

Le centre de données représente une architecture distincte. Dans de nombreux centres de données, les pare-feux, souvent désignés sous le nom d'appliances "top of the rack", protègent les serveurs et les charges de travail. Ces solutions sont optimisées pour les opérations de centre de données à haut débit, mais peuvent prendre en charge des tâches de protection contre les menaces avancées telles que l'arrêt des logiciels malveillants. De plus, avec des charges de travail variées dans un centre de données, la segmentation devient cruciale. Qu'il s'agisse de serveurs web orientés vers l'extérieur ou de serveurs internes, les menaces varient d'un serveur à l'autre. Des configurations appropriées garantissent une protection adéquate des diverses charges de travail.

Architecture du cloud public

Avec la migration des charges de travail vers des environnements cloud publics, l'architecture doit s'adapter. Ces environnements exigent des pare-feux capables de sécuriser des constructions spécifiques du cloud. En outre, avec l'essor des applications conteneurisées, il y a un besoin de solutions capables de répondre à ces cas d'utilisation dans les environnements cloud. Les principaux fournisseurs ont commencé à proposer des solutions intégrées directement dans les plateformes cloud. Il est ainsi possible de gérer directement les règles à partir d'interfaces cloud, ce qui permet de rationaliser les opérations et de garantir la conformité.

Architecture de la branche

Lorsque l'on parle de déploiement dans une succursale ou un bureau, il est essentiel de reconnaître que le terme "architecture" se réfère davantage au cas d'utilisation qu'à une conception structurelle traditionnelle. Dans ce contexte, l'architecture des succursales fait référence à la manière dont les pare-feu sont positionnés stratégiquement dans un bureau pour protéger le trafic interne et externe. Cela implique d'envisager des solutions basées sur des zones, l'application de la sécurité en utilisant l'identité et l'identification des applications, entre autres facteurs. Une solution moderne dans une succursale est essentielle pour surveiller et protéger contre les menaces, en particulier parce que les charges de travail et les activités des utilisateurs continuent d'évoluer.

Règles de pare-feu

Les règles de pare-feu sont des spécifications définies par les administrateurs de réseau qui indiquent à un pare-feu comment traiter le trafic réseau entrant et sortant. En dictant la manière dont les pare-feu doivent traiter le trafic en fonction de paramètres tels que les adresses IP source ou destination, les ports et les protocoles, ils jouent un rôle central dans le maintien de la sécurité du réseau.

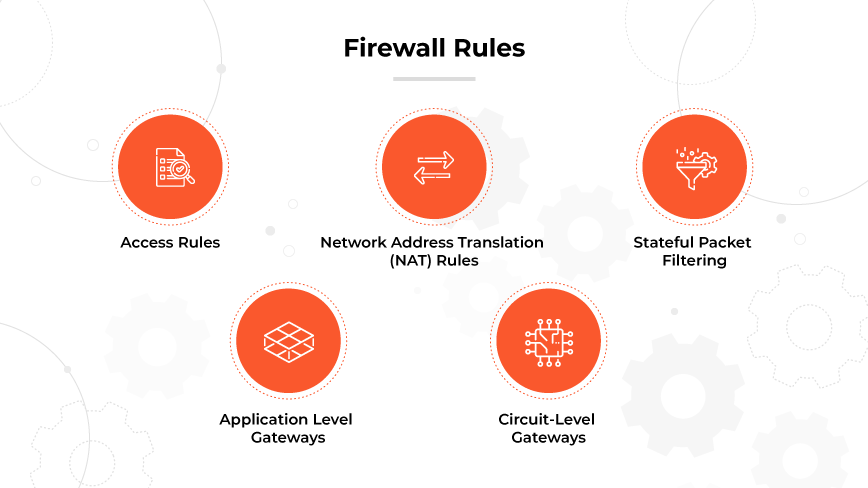

Types de règles de pare-feu

Règles d'accès

Les règles d'accès gèrent le trafic en évaluant des paramètres tels que les adresses source et destination, le protocole et le numéro de port. Le trafic est autorisé, bloqué ou rejeté en fonction de ces évaluations.

Règles de traduction d'adresses de réseau (NAT)

Indispensables pour modifier les adresses IP lorsque le trafic se déplace entre les réseaux, les règles NAT facilitent le routage et peuvent protéger les réseaux privés contre les menaces extérieures.

Filtrage de paquets avec état

Le filtrage de paquets avec état inspecte les paquets de données individuels en fonction des états de connectivité existants du réseau, et prend la décision d'autoriser ou de bloquer le trafic après comparaison.

Passerelles au niveau de l'application

Fonctionnant à la couche 7 du modèle OSI, les passerelles de niveau applicatif assurent la médiation du trafic entre l'internet et un réseau interne, souvent utilisé pour contrôler l'accès.

Passerelles au niveau des circuits

Travaillant à la couche 5 du modèle OSI, les passerelles de niveau circuit vérifient la légitimité d'une session en surveillant les échanges TCP, en se concentrant sur la vérification de la légitimité du système distant plutôt que sur l'inspection des paquets individuels.

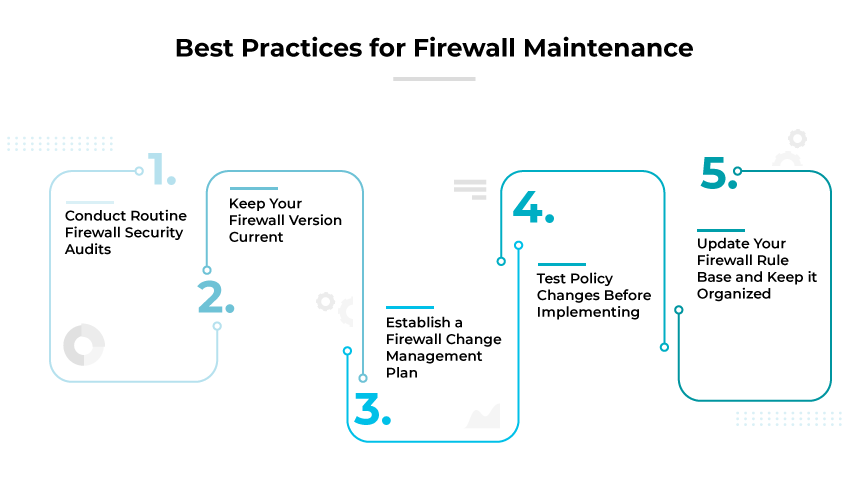

Meilleures pratiques en matière de pare-feu

Durcir et configurer correctement

Avant le déploiement, il est impératif de patcher et de durcir le système d'exploitation. En suivant les directives de configuration des fournisseurs et de sources tierces réputées, comme le Center for Internet Security, les organisations peuvent renforcer leur première ligne de défense.

Stratégie de déploiement

Les pare-feu servent de piliers à l'exécution des doctrines de sécurité "zéro confiance". Leur rôle dans la régulation de l'accès aux frontières des réseaux avec des paramètres divers ne peut être sous-estimé - qu'il s'agisse de connexions macro-segmentées entre réseaux ou d'isolement micro-segmenté à l'intérieur d'un réseau.

Renforcer la sécurité du pare-feu

Le renforcement de la sécurité des pare-feux implique plusieurs mesures. Il est conseillé de désactiver les protocoles non sécurisés tels que telnet et SNMP et, si nécessaire, de passer à des configurations sécurisées. En outre, il est essentiel de conserver des sauvegardes, de surveiller les modifications apportées au système et de se tenir au courant des vulnérabilités connues.

Gérer les comptes d'utilisateurs

La sécurité commence par la gestion des utilisateurs. Les comptes et les mots de passe par défaut doivent être modifiés rapidement. En imposant une authentification multifactorielle et des règles strictes en matière de mots de passe, associées à des contrôles d'accès basés sur les rôles, le risque d'accès non autorisé peut être considérablement atténué.

Contrôle du trafic et de l'accès

En classant et en contrôlant le trafic en fonction de catégories distinctes, telles que l'extérieur, l'intérieur ou des unités commerciales spécifiques, un flux systématique et organisé est maintenu.

Maintenir la conformité

Il est primordial d'aligner les politiques sur les mandats réglementaires pertinents. Souvent, cet alignement nécessite l'intégration de mécanismes de sécurité auxiliaires comme les VPN, les programmes antivirus et les systèmes de détection d'intrusion pour assurer une protection complète.

Tests réguliers

Une approche proactive implique l'utilisation d'outils pour l'analyse des chemins et la vérification de l'intégrité de la politique. En optimisant régulièrement les performances, non seulement en fonction des fonctionnalités mais aussi des habitudes d'utilisation, les organisations peuvent garantir l'efficacité de leurs opérations. En outre, les tests de pénétration constituent un exercice précieux pour identifier les vulnérabilités.

Audits de routine

Pour maintenir l'intégrité, il est essentiel de confirmer l'actualité des logiciels et des microprogrammes, ainsi que la fonctionnalité des journaux. La mise en place d'une approche structurée pour les modifications de politiques garantit que la sécurité n'est jamais compromise, même lorsque des ajustements sont effectués.

Approfondissez vos connaissances sur les meilleures pratiques en matière de pare-feu en lisant notre article, Les meilleures pratiques en matière de pare-feu.

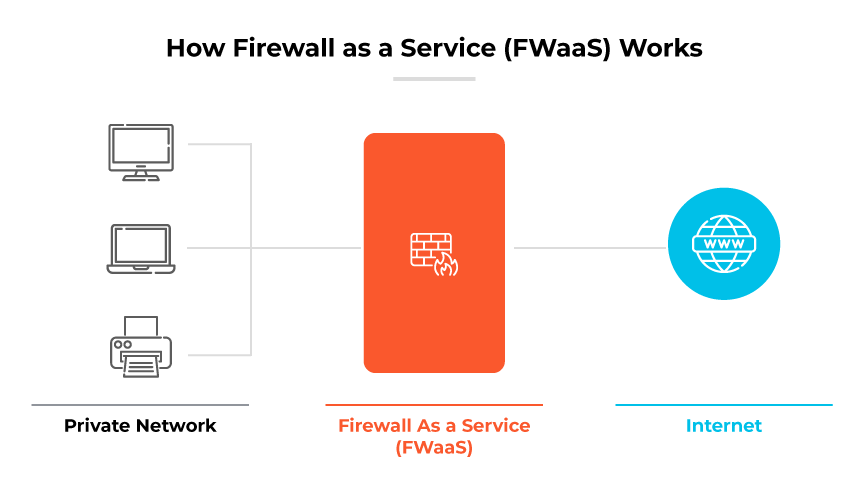

Qu'est-ce qu'un pare-feu en tant que service (FWaaS) ?

Le pare-feu en tant que service (FWaaS) déplace les fonctionnalités typiques des équipements sur place vers le cloud. Le FWaaS offre les fonctionnalités avancées de sécurité du réseau que l'on trouve dans les NGFW. Cela comprend l'inspection traditionnelle du trafic ainsi que la prévention des intrusions, l'application de règles spécifiques aux applications, le filtrage des URL et la détection avancée des logiciels malveillants.

Le passage au cloud permet au FWaaS de fournir des mesures de sécurité évolutives adaptées aux besoins spécifiques d'une organisation. En fonctionnant dans le cloud, le FWaaS élimine le besoin d'infrastructure physique, réduisant ainsi les demandes de gestion et de maintenance. Cette fonction est particulièrement utile pour les organisations qui emploient de plus en plus de travailleurs à distance ou qui ont plusieurs bureaux, car elle garantit des protocoles de sécurité cohérents, quel que soit l'endroit où l'employé accède au réseau.

En se positionnant entre un réseau et la connectivité à internet, le FWaaS examine le trafic entrant pour discerner et contrer les menaces. Il s'agit d'inspecter les en-têtes des paquets de données afin de déterminer leur origine et d'éventuels indicateurs malveillants. Certaines solutions FWaaS proposent même une inspection approfondie des paquets, qui fouille le contenu des paquets de données, ce qui permet d'avoir une compréhension plus complète des menaces potentielles.

Découvrez pourquoi les organisations ont besoin d'un pare-feu en tant que service (FaaS) en lisant, Qu'est-ce qu'un pare-feu en tant que service?

Comparaison des pare-feu avec d'autres technologies de sécurité

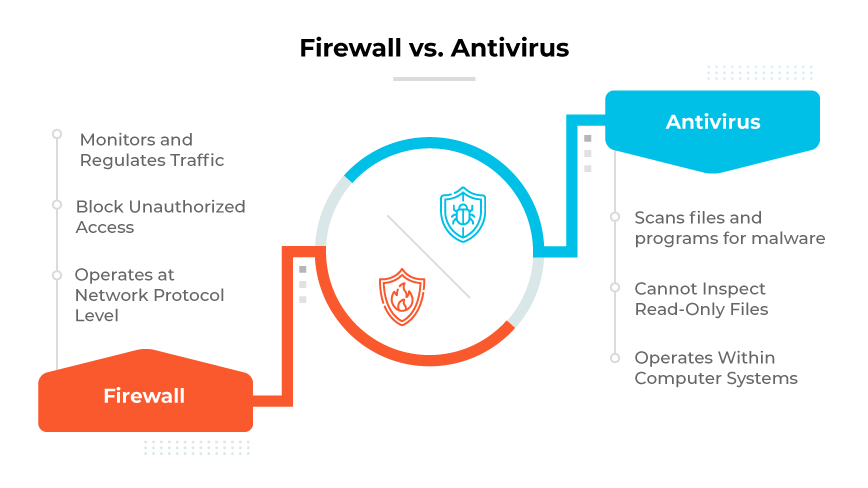

Pare-feu ou antivirus

Les pare-feu sont principalement chargés de surveiller et de réguler le trafic de données entrant et sortant d'un réseau, dans le but de bloquer les accès non autorisés. Ils peuvent être à la fois matériels et logiciels et fonctionnent au niveau du protocole du réseau, ce qui les rend essentiels pour contrecarrer les intrusions indésirables.

D'autre part, les logiciels antivirus opèrent au sein des systèmes informatiques, analysant les fichiers et les programmes à la recherche d'éléments malveillants tels que les virus, les vers et les chevaux de Troie. En détectant, prévenant et éliminant ces menaces, les outils antivirus jouent un rôle essentiel dans la sauvegarde de l'intégrité d'un système informatique. Toutefois, l'une de leurs limites est leur incapacité à inspecter les fichiers en lecture seule.

Alors que les pare-feu offrent une protection essentiellement au niveau du réseau, les solutions antivirus mettent l'accent sur la sécurité des terminaux. Lorsqu'ils sont déployés ensemble, ces deux outils constituent une défense complète contre un large éventail de cybermenaces. En les combinant, on s'assure que les menaces externes et internes sont prises en compte.

Découvrez les principales différences entre les fonctions des pare-feu et des antivirus en lisant, Firewall | Antivirus: Quelle est la différence?

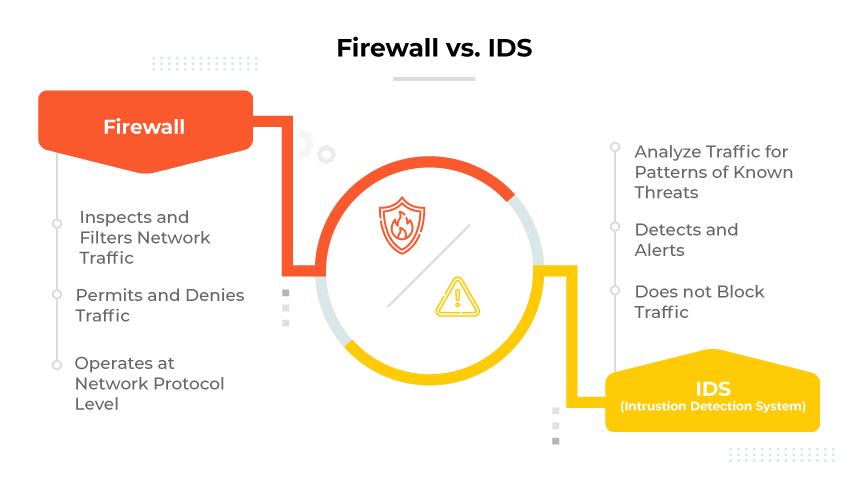

Pare-feu vs. IDS

Un pare-feu inspecte et filtre activement le trafic réseau en fonction de règles définies. En analysant les métadonnées des paquets du réseau, il détermine quel trafic doit être autorisé ou refusé, créant ainsi une barrière contre les communications indésirables.

En revanche, un IDS est plutôt un observateur attentif. Il examine minutieusement le trafic du réseau et recherche des modèles ou des activités qui correspondent à des menaces connues. Lorsqu'il identifie de tels schémas, il déclenche une alerte sur laquelle le personnel chargé de la cybersécurité peut agir. Un IDS n'intervient pas et ne bloque pas le trafic ; son rôle principal est de détecter et d'alerter.

Dans de nombreuses solutions modernes de cybersécurité, ces capacités fusionnent, offrant à la fois le filtrage du trafic et la détection des menaces dans un seul système.

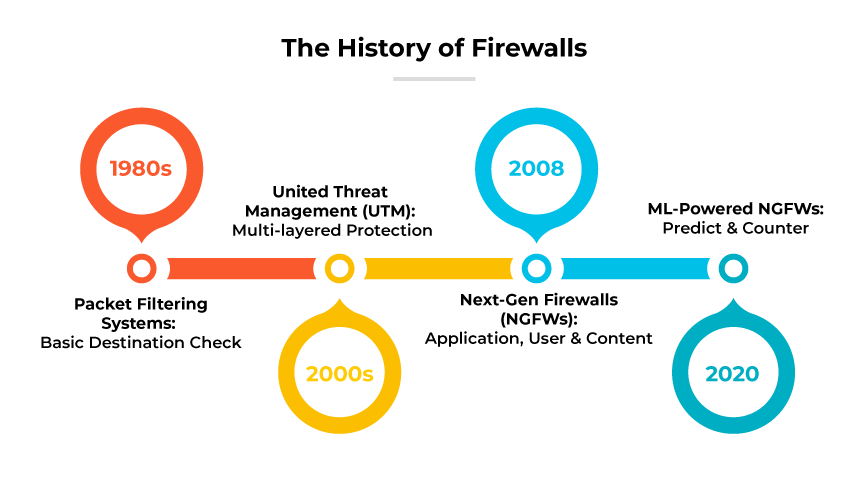

Histoire des pare-feu

Les pare-feu sont apparus à la fin des années 1980 comme une solution pour protéger les ressources internes des entreprises. Les premiers, les systèmes de filtrage de paquets, examinent l'adresse de destination, le protocole et le numéro de port des paquets de données. Le trafic qui n'adhère pas à un ensemble de règles est soit abandonné, soit rejeté.

L'évolution de la technologie a conduit au développement de pare-feux avec état. Cette nouvelle génération a gardé une trace des connexions informatiques, conservant les paquets de données pour évaluer leur état avant de décider de leur légitimité. Cette capacité à déterminer si un paquet fait partie d'une connexion existante ou nouvelle a simplifié le processus de filtrage.

Le début des années 2000 a vu le passage à des dispositifs de gestion unifiée des menaces (UTM). Combinant diverses technologies de sécurité, les UTM offrent une plateforme unique permettant de fournir plusieurs niveaux de protection. Ils intègrent un pare-feu, un antivirus, une prévention des intrusions, etc. Bien qu'elles aient consolidé plusieurs technologies de systèmes de sécurité du réseau, l'absence d'intégration native a parfois entraîné des lacunes en matière de sécurité, des performances plus lentes et une gestion complexe.

En 2008, les Pare-feu nouvelle génération (NGFW) ont fait leur entrée, et Palo Alto Networks a joué un rôle déterminant dans la définition et le lancement de ce segment. Contrairement aux UTM, les NGFW fournis par PANW et d'autres fournisseurs offrent des capacités intégrées en mode natif. Ils ont mis l'accent sur l'identification du trafic en fonction de l'application, de l'utilisateur et du contenu, et ont introduit des fonctions telles que la prévention des intrusions, la sécurité web et l'inspection du trafic crypté. Les NGFW de Palo Alto Networks ont insisté sur l'importance de la protection de l'identité des utilisateurs, soulignant que de nombreuses atteintes à la sécurité impliquaient des informations d'identification compromises.

L'avancée la plus récente est l'introduction de pare-feu nouvelle génération alimentés par l'apprentissage automatique (ML-Powered NGFW) en 2020. Ceux-ci utilisent l'apprentissage automatique pour prédire et contrer les menaces en temps réel. Alors que le secteur commençait à s'adapter aux NGFW alimentés par le ML, Palo Alto Networks faisait partie des précurseurs, exploitant l'apprentissage automatique pour non seulement identifier les menaces connues et leurs variantes, mais aussi détecter les anomalies dans le comportement du réseau, en fournissant des recommandations de sécurité sur mesure.

Dans le contexte du passage au cloud computing, les pare-feu basés sur le cloud ou les solutions de sécurité fournies par le cloud ont pris de l'importance. Palo Alto Networks a joué un rôle important à cet égard avec son offre Prisma Access, qui propose aux organisations des solutions de sécurité natives du cloud.

La technologie des pare-feu continue de progresser, l'intégration de l'apprentissage automatique et de l'intelligence artificielle marquant des étapes notables.

L'évolution des pare-feu : Du filtrage de paquets aux NGFW à apprentissage automatique

FAQ

Un pare-feu est une solution de sécurité du réseau qui régule le trafic en fonction de règles de sécurité spécifiques. Il examine minutieusement les paquets de données et décide de les autoriser, de les bloquer ou de les abandonner en fonction de critères établis. L'objectif principal est de protéger les appareils du réseau en surveillant le flux de trafic et en bloquant les menaces potentielles.

Un pare-feu défend les ordinateurs ou les réseaux contre les accès non autorisés et les menaces potentielles en surveillant et en filtrant les données entre les réseaux privés et externes. Il identifie et bloque le trafic malveillant en le comparant à des signatures de menaces connues et en examinant minutieusement le parcours de chaque paquet. En outre, il protège contre les menaces qui peuvent contourner le périmètre ou provenir d'un réseau interne.

Un pare-feu permet de surveiller et de réguler le trafic sur le réseau en fonction de règles de sécurité définies. Il examine les paquets en fonction de critères établis, rejetant ou autorisant les données sur la base de ces règles. En outre, ils utilisent l'inspection des paquets avec état, ce qui garantit une évaluation complète de chaque paquet dans le contexte de sa session d'origine.

Pour une sécurité optimale, les particuliers comme les organisations devraient utiliser des pare-feu pour protéger leurs données et maintenir l'intégrité de leur réseau ou de leurs systèmes domestiques.

Les pare-feu sont mis en œuvre en fonction des besoins spécifiques et de l'architecture du réseau ou de l'appareil qu'ils sont censés protéger. Les types de pare-feu comprennent les pare-feu de réseau, qui protègent des réseaux entiers, les pare-feu basés sur l'hôte, qui surveillent des dispositifs individuels, et les facteurs de forme tels que les pare-feu matériels et logiciels. Le choix dépend également de l'emplacement prévu dans l'infrastructure du réseau, de la méthode de filtrage des données requise et des systèmes spécifiques qu'il est censé protéger.

Un pare-feu sert à protéger les réseaux en contrôlant et en filtrant le trafic de données, en veillant à ce que seul le trafic légitime puisse entrer et en bloquant les menaces potentielles.

Un pare-feu peut se présenter sous différentes formes. En tant que dispositif matériel, il peut ressembler à un boîtier de réseau typique monté en rack, avec des ports et des voyants. Sous forme de logiciel, il se présente souvent comme une interface utilisateur affichant des paramètres et des données sur le trafic. L'apparence varie en fonction du type, qu'il s'agisse d'une grande entreprise, d'un petit bureau ou d'un appareil individuel.

Les exemples de pare-feu sont classés en fonction des systèmes protégés (réseau et hôte), des facteurs de forme (matériel et logiciel), de l'emplacement dans l'infrastructure du réseau (distribué ou interne) et de la méthode de filtrage des données (NGFW ou WAF).

Un pare-feu est une solution de sécurité du réseau qui surveille et régule le trafic sur la base de règles de sécurité définies et accepte, rejette ou interrompt le trafic en conséquence.

Un serveur Proxy agit comme un intermédiaire entre un utilisateur et l'internet, traitant les demandes des utilisateurs en recherchant des ressources auprès d'autres serveurs. En revanche, un pare-feu surveille et contrôle le trafic réseau sur la base de politiques de sécurité définies, protégeant ainsi les systèmes contre les accès non autorisés ou les menaces. Bien qu'ils renforcent tous deux la sécurité du réseau, ils remplissent des fonctions primaires distinctes dans le domaine de la cybersécurité.