- 1. Mode de fonctionnement des systèmes de prévention des intrusions

- 2. Types de systèmes de prévention des intrusions

- 3. Avantages des systèmes de prévention des intrusions

- 4. Fonctionnalités critiques d’un IPS

- 5. Deep learning pour la détection des menaces furtives

- 6. Système de prévention des intrusions – FAQ

Qu’est-ce qu’un système de prévention des intrusions ?

Largement automatisées, les solutions IPS permettent de bloquer les activités malveillantes avant qu’elles n’atteignent d’autres dispositifs ou contrôles de sécurité. Cette intervention précoce réduit les tâches manuelles des équipes de sécurité, ainsi que la charge à gérer par les autres produits de sécurité.

Les solutions IPS sont également très efficaces pour détecter et prévenir l’exploitation de vulnérabilités. Lorsqu’une vulnérabilité est découverte, il existe généralement une fenêtre d’opportunité avant qu’un correctif ne puisse être appliqué. Un système de prévention des intrusions permet de bloquer rapidement ce type d’attaques.

Les appliances IPS ont été conçues dans le milieu des années 2000 sous forme de dispositifs autonomes. Leurs fonctionnalités ont ensuite été intégrées aux solutions de gestion unifiée des menaces (UTM) et aux pare-feu nouvelle génération (NGFW). Aujourd’hui, les dernières solutions IPS sont connectées aux services cloud.

Mode de fonctionnement des systèmes de prévention des intrusions

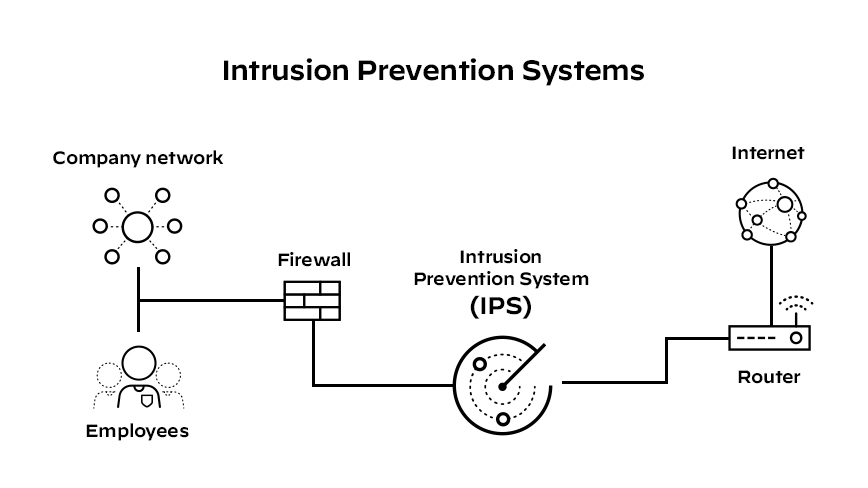

Un IPS est placé « inline », c’est-à-dire directement dans le flux du trafic réseau entre la source et la destination. C’est ce qui le différencie de son prédécesseur, le système de détection des intrusions (IDS), qui lui, est un système passif chargé d’analyser le trafic hors bande et de signaler les éventuelles menaces.

Généralement situé derrière le pare-feu, l’IPS analyse tous les flux de trafic entrants sur le réseau, puis déclenche automatiquement les actions nécessaires.

Par exemple :

- Envoi d’une alerte à l’administrateur (comme c’est le cas avec les IDS)

- Purge des paquets malveillants

- Blocage du trafic provenant de l’adresse source incriminée

- Réinitialisation de la connexion

- Configuration des pare-feu pour prévenir de futures attaques similaires

En tant que composant de sécurité inline, les IPS doivent :

- Opérer efficacement pour éviter toute dégradation des performances du réseau

- Réagir rapidement compte tenu de la capacité des attaquants à exploiter de nouvelles vulnérabilités en quasi temps réel

- Détecter et réagir avec précision pour éliminer les menaces et les faux positifs (c.-à-d. des paquets légitimes identifiés par erreur comme étant des menaces).

Plusieurs techniques sont utilisées pour détecter les exploits et protéger le réseau des accès non autorisés :

- La détection basée sur les signatures s’appuie sur un dictionnaire de schémas (ou signatures) uniques identifiables dans le code de chaque exploit. Lorsqu’un exploit est détecté, sa signature est enregistrée et stockée dans un dictionnaire qui s’enrichit continuellement de nouvelles signatures. Cette détection utilise deux types de signatures :

- Les signatures d’exploits identifient les exploits individuels et déclenchent une réponse adaptée lorsque ces schémas précis sont détectés. Pour identifier des exploits spécifiques, l’IPS établit une correspondance entre les schémas observés et une signature d’exploit dans le flux de trafic.

- Les signatures de vulnérabilités sont des signatures plus génériques qui couvrent la vulnérabilité sous-jacente du système ciblé. Ces signatures permettent de protéger les réseaux contre des techniques d’exploitation non identifiées. Mais elles engendrent également le risque de faux positifs.

- La détection basée sur les anomalies consiste à récupérer aléatoirement des échantillons de trafic réseau et à les comparer à un niveau de performance de base précalculé. Lorsque l’activité du trafic se situe en dehors des paramètres de performance de base, les IPS prennent des mesures correctives.

- La détection basée sur les politiques oblige les administrateurs système à configurer les politiques de sécurité en fonction des politiques et de l’infrastructure réseau de l’entreprise. Si une activité entrave une politique de sécurité définie, une alerte est déclenchée et envoyée aux administrateurs.

Types de systèmes de prévention des intrusions

Il existe plusieurs types de solutions IPS, chacune remplissant des fonctions bien définies. Exemple :

- Un système de prévention des intrusions basé sur le réseau (NIPS) west installé en des points stratégiques pour surveiller tout le trafic réseau à la recherche de menaces.

- Un système de prévention des intrusions basé sur l’hôte (HIPS), est installé sur un terminal et examine le trafic entrant/sortant de cette machine uniquement. Souvent combiné à un NIPS, un HIPS sert de dernière ligne de défense contre les menaces.

- Un système d’analyse du comportement réseau (NBA) analyse le trafic réseau pour détecter les flux inhabituels, les nouveaux malwares et les vulnérabilités zero-day.

- Un système de prévention des intrusions sur les réseaux sans fil (WIPS) analyse un réseau Wi-Fi pour détecter et bloquer les accès et appareils non autorisés.

Avantages des systèmes de prévention des intrusions

Un système de prévention des intrusions comporte de nombreux avantages :

- Réduction des risques métiers et renforcement de la sécurity

- Meilleure visibilité sur les attaques, et donc meilleure protection

- Efficacité accrue qui permet d’inspecter tout le trafic à la recherche des menaces

- Réduction des ressources nécessaires pour gérer les vulnérabilités et les correctifs

Fonctionnalités critiques d’un IPS

Un IPS est un outil essentiel à la prévention des attaques les plus dangereuses et les plus sophistiquées qui soient, à condition d’intégrer les fonctionnalités suivantes :

- Protection contre les vulnérabilités

L’exploitation de vulnérabilités applicative représente souvent la première étape d’une attaque de plus grande envergure (compromissions, infections et ransomwares). Alors que le nombre de vulnérabilités signalées augmente chaque année, une seule de ces failles suffit pour infiltrer une entreprise.

Parmi les vulnérabilités critiques les plus souvent exploitées, on retrouve en première ligne des applications comme Apache Struts, Drupal, les outils d’accès à distance, les VPN, Microsoft Exchange, Microsoft SMB, les systèmes d’exploitation, les navigateurs et les systèmes IoT.

L’exploitation des vulnérabilités et les compromissions des serveurs RDP sont deux des principales méthodes utilisées par les attaquants pour accéder aux entreprises et lancer des attaques de ransomware. La protection contre les vulnérabilités représente donc un élément essentiel des solutions de sécurité.

- Protection antimalware

Un moteur d’analyse basé sur les flux détecte les malwares connus, mais aussi leurs variants inconnus, pour un blocage inline et à haut débit. Les fonctionnalités IPS et de protection antimalware s’attaquent à plusieurs vecteurs avec un seul service, ce qui évite aux entreprises d’acheter et de maintenir des produits IPS spécialisés auprès d’autres fournisseurs.

- Protection complète contre les activités de commande et contrôle (C2)

Après l’infection initiale, les attaquants communiqueront avec la machine compromise via un canal C2 caché qu’ils utiliseront pour introduire des malwares supplémentaires, émettre d’autres instructions et voler des données.

Le recours croissant à des outils comme Cobalt Strike, ou au trafic chiffré ou masqué, permet aujourd’hui aux attaquants de créer facilement des communications C2 complètement personnalisables pour échapper aux systèmes de sécurité traditionnels.

D’où l’importance pour les solutions IPS d’intégrer des fonctionnalités capables de bloquer et d’empêcher les activités C2 inline. Les solutions IPS doivent également être en mesure de détecter et de stopper les communications C2 sortantes de systèmes susceptibles d’avoir été compromis par divers éléments :- Familles de malwares connus

- Web shells

- Chevaux de Troie d’accès à distance (RAT)

- Actions de sécurité automatisées

Les équipes de sécurité doivent être en mesure d’agir, d’isoler les ressources touchées et d’appliquer des politiques rapidement pour contrôler une éventuelle infection, notamment à l’aide de contrôles de sécurité renforcés comme l’authentification multifacteur (MFA) automatique.

- Visibilité élargie et contrôle granulaire

Les équipes de réponse à incident peuvent identifier immédiatement les systèmes attaqués et les utilisateurs potentiellement infectés, plutôt que d’avancer à tâtons avec les adresses IP. En donnant le contrôle des politiques sur les applications et les utilisateurs aux équipes IT et de sécurité, vous simplifiez grandement la création et la gestion de ces politiques de sécurité réseau.

- Gestion cohérente et simplifiée des politiques

La protection des réseaux hyperdistribués d’aujourd’hui passe par des politiques homogènes à plusieurs niveaux :- Périmètre de l’entreprise

- Data center

- Clouds publics et privés

- Applications SaaS

- Utilisateurs distant.

- Threat Intelligence automatisée

Il est important de générer et d’ingérer des informations CTI de qualité, mais cette Threat Intelligence n’a de valeur que si elle permet de créer automatiquement des protections. D’où l’importance d’opter pour des systèmes IPS capables d’exploiter automatiquement la Threat Intelligence pour suivre la cadence des attaques.

Deep learning pour la détection des menaces furtives

Face à la multiplication des menaces furtives et sophistiquées, les systèmes de prévention des intrusions doivent intégrer des fonctionnalités de deep learning inline. Les entreprises peuvent ainsi améliorer considérablement leurs capacités de détection et identifier avec précision le trafic malveillant inconnu, sans être tributaires des seules signatures.

Les modèles de deep learning passent par plusieurs couches d’analyses et traitent des millions de points de données en quelques millisecondes. Ces systèmes décortiquent ainsi le trafic réseau et reconnaissent les schémas sophistiqués avec une précision hors-pair. Ils peuvent également identifier un trafic malveillant inconnu inline, le tout avec un minimum de faux positifs. Cette couche supplémentaire de protection intelligente renforce la sécurité des informations sensibles et permet de prévenir des attaques susceptibles de paralyser toute une entreprise.

Pour en savoir plus sur le fonctionnement des solutions IPS dans une infrastructure de sécurité, lisez cet article intitulé Prévention des intrusions : l’approche Palo Alto Networks.