Qu'est-ce que la segmentation réseau ?

La segmentation réseau est une approche architecturale qui consiste à diviser le réseau en plusieurs segments, ou sous-réseaux, opérant chacun comme un mini-réseau en soi. Elle permet aux administrateurs de contrôler le flux de trafic entre ces sous-réseaux en se basant sur des règles granulaires. Les entreprises utilisent la segmentation pour améliorer la surveillance de leur environnement, augmenter les performances, détecter les problèmes techniques, mais aussi, et surtout, renforcer leur sécurité.

Grâce à la segmentation, les équipes de sécurité disposent d'un outil puissant pour empêcher les utilisateurs non autorisés (ennemis de l'intérieur ou attaquants externes) d'accéder aux ressources vitales de l'entreprise : données clients, comptes financiers, propriété intellectuelle, etc. Aujourd'hui, ces ressources sont souvent réparties dans des environnements hybrides et multicloud (clouds publics, clouds privés et réseaux SDN) qui nécessitent tous d'être protégés contre les attaques. La segmentation joue un rôle certain dans cette sécurité. Mais pour en comprendre l'intérêt, il est important d'examiner d'abord la notion de confiance dans la sécurité du réseau.

Le problème de la confiance

Auparavant, les architectes réseau ciblaient leurs stratégies de sécurité sur le périmètre du réseau, à savoir la ligne invisible séparant le monde extérieur des données critiques d'une entreprise. Les personnes situées à l'intérieur de ce périmètre étaient jugées dignes de confiance et ne constituaient donc théoriquement pas une menace. Elles disposaient par conséquent d'une relativement grande liberté d'accès aux données.

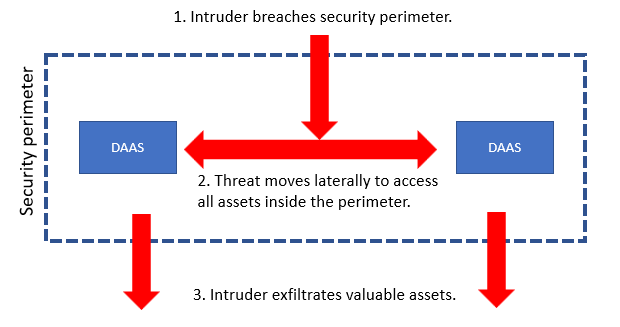

Les récents incidents de sécurité largement relayés dans les médias sont toutefois venus remettre ce principe en question. Ceux-ci ont démontré que, d'une part, la menace pouvait venir de l'intérieur, souvent par inadvertance mais parfois par malveillance. D'autre part, lorsque des attaquants pénètrent dans le périmètre, ils sont libres de se déplacer latéralement sur le réseau pour accéder à quasiment toutes les données, applications, ressources ou services (DAAS) de l'entreprise. Les attaquants peuvent ainsi exfiltrer facilement une énorme quantité d'informations, en général avant même que la compromission n'ait été détectée (voir figure 1).

Figure 1 : Mouvement latéral à l'intérieur du périmètre dans un modèle de confiance intra-réseau

Zero Trust, la réponse

Compte tenu des déficiences inhérentes au modèle de confiance intra-réseau, beaucoup d'entreprises ont commencé à adopter la stratégie Zero Trust. Le Zero Trust suppose, par défaut, que personne n'est digne de confiance, même les utilisateurs qui se situent déjà à l'intérieur du périmètre du réseau. Ce modèle fonctionne selon le principe d'une « surface de protection » érigée autour du DAAS le plus critique et le plus stratégique de l'entreprise. Parce qu'elle ne contient que les éléments les plus critiques en termes opérationnels, cette surface est extrêmement plus petite que la surface d’attaque de tout le périmètre réseau.

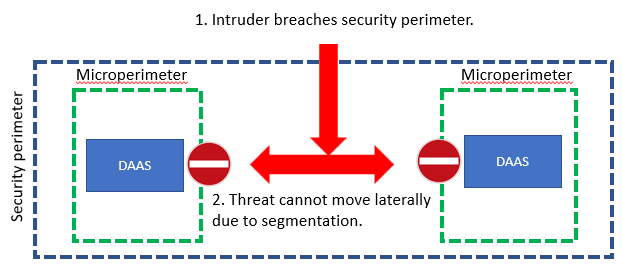

C'est là que la segmentation réseau intervient. Cette approche permet aux architectes réseau de construire un micropérimètre autour de la surface de protection pour former une deuxième ligne de défense. Dans certains cas, des pare-feu virtuels automatisent le provisionnement de la sécurité pour simplifier les tâches de segmentation. Quelle que soit la méthode utilisée, le but est de permettre aux seuls utilisateurs autorisés d'accéder aux ressources à l'intérieur de la surface de protection, refusant par défaut toute tentative d'accès par une autre personne.

Pour les attaquants, la segmentation signe la fin d'une époque permissive où l'on supposait que tout élément à l'intérieur du réseau était digne de confiance. Il ne suffit donc plus de s'infiltrer dans le périmètre pour accéder à des informations sensibles. Qu'ils soient physiques ou virtuels, les micropérimètres empêchent les menaces de se déplacer latéralement sur le réseau, réduisant à néant une grande partie des efforts déployés pour parvenir à la compromission initiale (voir figure 2).

Figure 2 : Mouvement limité à l'intérieur du périmètre avec sécurité Zero Trust et segmentation du réseau

Cas d'usage

Les entreprises utilisent la segmentation réseau dans différents domaines d'application :

- Réseau sans fil invité – La segmentation du réseau permet à une entreprise d'offrir un service Wi-Fi à ses visiteurs et prestataires tout en minimisant le risque. Lorsqu'une personne se connecte avec un compte invité, elle entre dans un microsegment lui donnant accès à Internet et rien d'autre.

- Accès aux groupes d'utilisateurs – Pour se protéger des menaces internes, beaucoup d'entreprises segmentent leurs départements internes en sous-réseaux dont le DAAS n'est accessible qu'aux membres qui en ont impérativement besoin. L'accès entre les sous-réseaux est rigoureusement contrôlé. Par exemple, un ingénieur du bureau d'études qui tenterait d'accéder au sous-réseau des ressources humaines déclencherait une alerte et une investigation.

- Sécurité du cloud public – Les fournisseurs de services cloud sont responsables de la sécurité de l'infrastructure cloud. Le client, lui, a pour obligation de sécuriser les systèmes d'exploitation, les plateformes, les contrôles d'accès, les données, la propriété intellectuelle, le code source, et les contenus hébergés sur cette infrastructure. La segmentation est une manière efficace d'isoler les applications dans les environnements de cloud public et hybride.

- Conformité PCI DSS – Les administrateurs réseau peuvent utiliser la segmentation pour isoler toutes les informations de carte bancaire dans une zone de sécurité (surface de protection) et créer des règles n'autorisant que le trafic légitime minimum dans la zone, tout en bloquant automatiquement le reste. Ces zones isolées sont souvent des SDN virtualisés dont la segmentation par des pare-feu virtuels permet de respecter les obligations de conformité PCI DSS.

La mécanique de la segmentation

La segmentation d'un réseau peut s'effectuer de manière physique ou logique.

Comme son nom l'indique, une segmentation physique consiste à décomposer un réseau en un ensemble de sous-réseaux plus petits. Dans ce cas de figure, un pare-feu physique ou virtuel joue le rôle de passerelle de sous-réseau chargée de contrôler le trafic entrant et sortant. Une segmentation physique est relativement simple à gérer et administrer car il s'agit d'une topologie fixe dans l'architecture.

Une segmentation logique permet de créer des sous-réseaux principalement à l'aide de réseaux locaux virtuels (VLAN) ou de schémas d'adressage. Les approches basées sur le VLAN sont assez simples à mettre en œuvre car les balises VLAN acheminent automatiquement le trafic vers le sous-réseau approprié. Les schémas d'adressage sont tout aussi efficaces mais nécessitent une compréhension théorique plus approfondie des réseaux. Une segmentation logique offre plus de flexibilité qu'une segmentation physique car sa mise en œuvre ne nécessite aucun câblage ou mouvement physique des composants. L'automatisation du provisionnement peut également simplifier considérablement la configuration des sous-réseaux.

Le passage à une architecture segmentée simplifie la gestion des politiques de pare-feu. Une bonne pratique émergente consiste à définir une seule politique pour contrôler les accès au sous-réseau, et détecter et neutraliser les éventuelles menaces, au lieu d'exécuter ces fonctions dans différentes parties du réseau. Cette approche réduit la surface d’attaque et renforce la sécurité de l'entreprise.

Cliquez ici pour en savoir plus sur la segmentation des réseaux.