-

- Chronologie de l'histoire des pare-feu

- Histoire ancienne - Années 1980 : Les prédécesseurs du pare-feu

- 1990s : Première génération de pare-feu - pare-feu à filtrage de paquets

- Début des années 2000 : Deuxième génération de pare-feux - pare-feux stateful

- 2008 : Troisième génération de Pare-feu - Pare-feu nouvelle génération

- 2020 : Quatrième génération de pare-feux - NGFW alimentés par la lumière du soleil

- Histoire des pare-feu FAQ

Sommaire

-

Qu'est-ce qu'un pare-feu ? | Définition d'un pare-feu

- Que fait un pare-feu ?

- Types de pare-feu

- Fonctionnalités du pare-feu

- Avantages des pare-feu

- Défis en matière de pare-feu

- Menaces et vulnérabilités des pare-feu

- Configuration du pare-feu

- Architecture du pare-feu

- Règles de pare-feu

- Meilleures pratiques en matière de pare-feu

- Qu'est-ce qu'un pare-feu en tant que service (FWaaS) ?

- Comparaison des pare-feu avec d'autres technologies de sécurité

- Histoire des pare-feu

- FAQ

-

IPS. vs. IDS vs. Firewall : Quelles sont les différences ?

- Qu'est-ce qu'un pare-feu ?

- Qu'est-ce qu'un système de détection d'intrusion (IDS) ?

- Qu'est-ce qu'un système de prévention des intrusions (IPS) ?

- Quelles sont les différences entre un pare-feu, un IDS et un IPS ?

- Quelles sont les similitudes entre un pare-feu, un IDS et un IPS ?

- Un pare-feu et un IDS ou IPS peuvent-ils fonctionner ensemble ?

- FAQ sur les IDS, les IPS et les pare-feu

L'histoire des pare-feu | Qui a inventé le pare-feu ?

Sommaire

Il n'y a pas un seul inventeur du pare-feu. Le pare-feu est le résultat des progrès réalisés en matière de sécurité du réseau par de nombreux experts au fil du temps, notamment Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak, Nir Zuk, Fred Avolio et Brent Chapman.

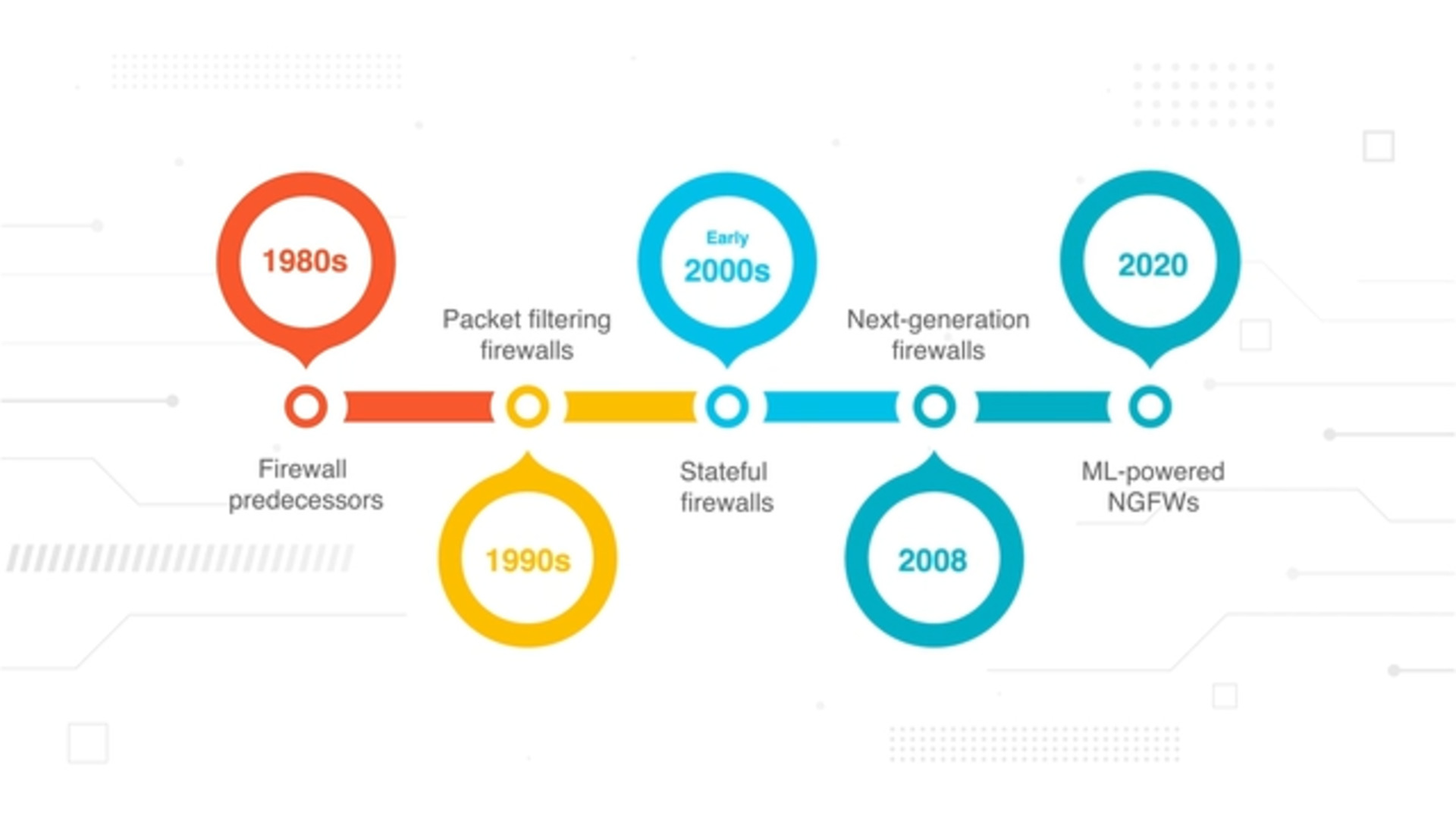

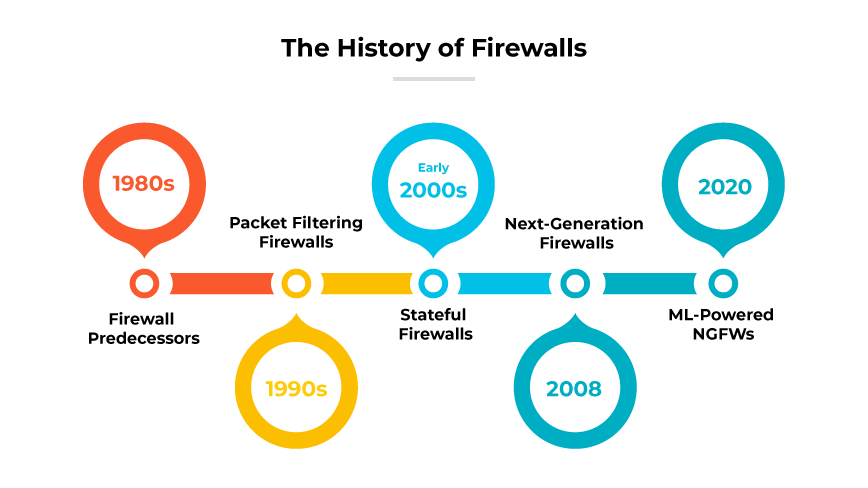

L'histoire des pare-feu a commencé dans les années 1980 avec les pare-feu de base à filtrage de paquets, évoluant constamment vers les pare-feu modernes de nouvelle génération d'aujourd'hui.

Chronologie de l'histoire des pare-feu

- Histoire ancienne - années 1980 : Les prédécesseurs du pare-feu

- 1990s : Première génération de pare-feu - pare-feu à filtrage de paquets

- Début des années 2000 : Deuxième génération de pare-feux - pare-feux stateful

- 2008 : Pare-feu nouvelle génération - Pare-feu de troisième génération - Pare-feu de nouvelle génération

- 2020 : Quatrième génération de pare-feux : les NGFW alimentés par la technologie ML

Histoire ancienne - Années 1980 : Les prédécesseurs du pare-feu

La genèse de la technologie des pare-feux est ancrée dans des méthodes de défense physique très anciennes, lorsque les gens ont commencé à construire des murs pour arrêter les intrus. Parmi les exemples historiques significatifs, on peut citer la Grande Muraille de Chine et les douves et murs-rideaux des châteaux européens.

À l'origine, le terme "mur coupe-feu" désignait les cloisons à l'intérieur des bâtiments destinées à confiner les risques d'incendie. Au fil du temps, ce concept préventif a été adapté aux trains, qui utilisaient des parois en fer pour protéger les sections réservées aux passagers des incendies de moteurs. 1

Avant l'avènement des pare-feu, les routeurs de réseau sont apparus à la fin des années 1980. Les routeurs de réseau ont constitué les premières formes de séparation des réseaux. Ces dispositifs maintiennent une isolation de base, garantissant que les problèmes ou les protocoles bavards ne passent pas d'un côté à l'autre du réseau. L'idée fondamentale de la segmentation s'est ensuite développée pour devenir ce que l'on appelle aujourd'hui un pare-feu.

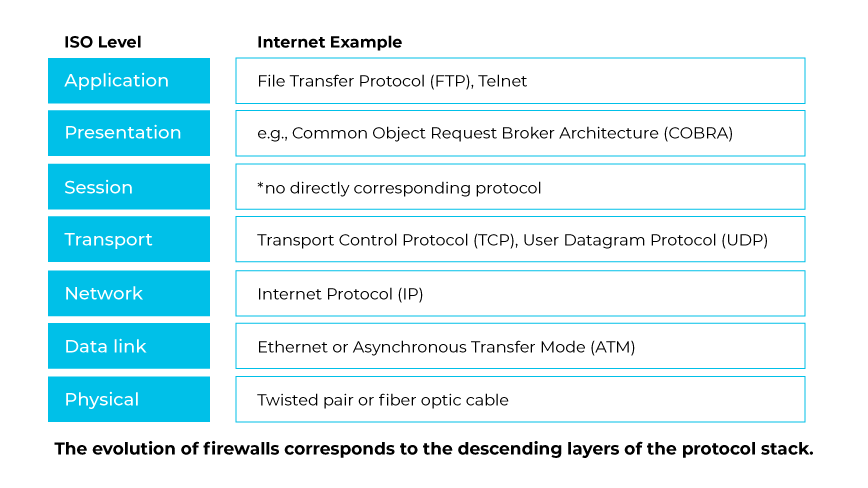

L'histoire de la technologie des pare-feu reflète une traversée descendante des couches du protocole de réseau. Les premiers systèmes de pare-feu se concentraient sur le filtrage du trafic depuis le niveau de l'application jusqu'au niveau du transport et du réseau. Ces premières étapes ont jeté les bases des mesures avancées de sécurité du réseau que sont les pare-feux modernes.

AT&T Bell Laboratories a joué un rôle crucial dans l'histoire des pare-feu en développant la première passerelle de niveau circuit vers 1989-1990. Le concept introduit par AT&T Bell Labs a jeté des bases importantes pour la prochaine génération de pare-feu. Au fil du temps, les experts en sécurité ont constamment développé ces idées et les ont intégrées dans la technologie plus large des pare-feu que nous connaissons aujourd'hui.

1990s : Première génération de pare-feu - pare-feu à filtrage de paquets

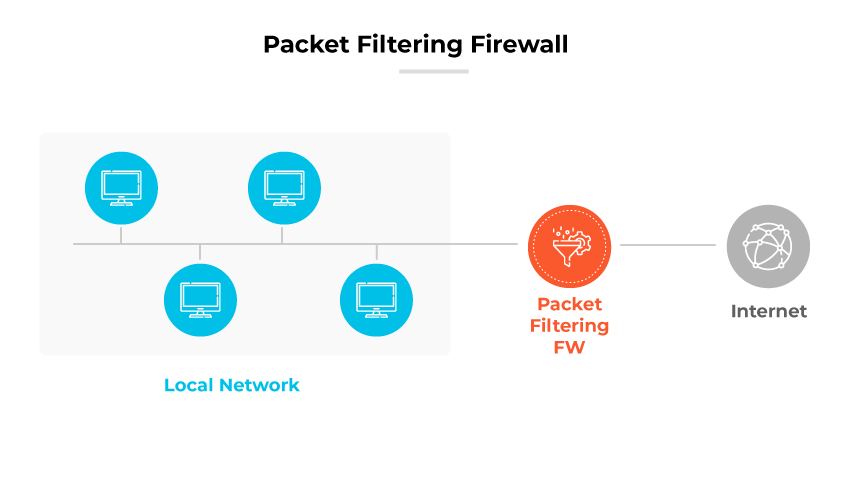

Au cours des années 1990, le paysage de la sécurité du réseau a subi une transformation significative avec l'introduction de la première génération de pare-feu : les pare-feu à filtrage de paquets, un type de pare-feu de réseau. Le besoin de systèmes capables d'appliquer des politiques de sécurité au niveau du réseau se faisait de plus en plus sentir à mesure que l'utilisation de réseaux interconnectés se développait.

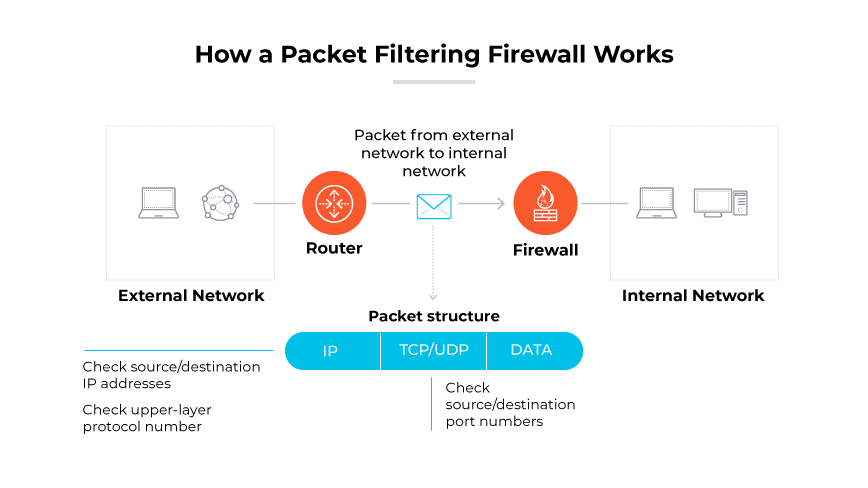

Les pare-feu à filtrage de paquets fonctionnent à un niveau fondamental en inspectant les paquets de données qui traversent le réseau. Ces pare-feu évaluent les paquets sur la base de règles prédéfinies qui prennent souvent en compte les adresses IP source et destination, les numéros de port et le protocole utilisé, tel que TCP ou UDP. Ce processus s'apparentait à celui d'une salle de courrier qui trie les lettres en fonction de l'adresse figurant sur l'enveloppe, sans ouvrir les lettres elles-mêmes.

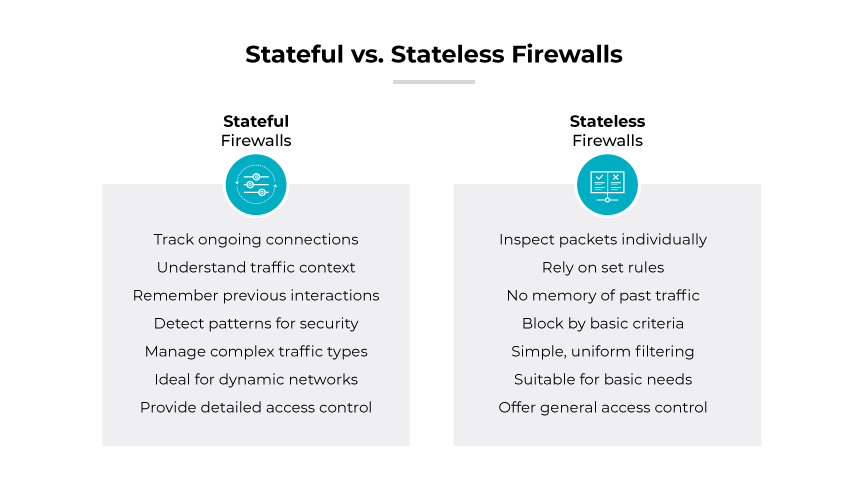

L'une des caractéristiques essentielles de ces premiers pare-feu était leur nature sans état. Ils n'ont pas gardé la mémoire des paquets précédents, traitant chaque nouveau paquet de manière isolée. L'acceptation ou le rejet de chaque paquet se fondait uniquement sur l'ensemble des règles, sans tenir compte de la place du paquet dans la séquence de communication. Il s'agissait d'un moyen simple mais assez efficace de contrôler le trafic entrant et sortant du réseau.

Toutefois, cette simplicité a également entraîné des vulnérabilités. Les pare-feu sans état ne pouvaient pas comprendre l'état de la connexion, ce qui les rendait vulnérables à certains types de menaces réseau qui profitaient de l'absence de données historiques. Par exemple, les pare-feu sans état ne pouvaient pas garantir que les paquets entrants faisaient partie d'une connexion établie et légitime. Cette lacune a rendu les réseaux vulnérables à diverses formes d'attaques par usurpation d'identité et par détournement de session.

Malgré ces limites, le développement des pare-feu à filtrage de paquets dans les années 1990 a jeté les bases de mesures de sécurité plus sophistiquées. Ils ont constitué la première étape vers la reconnaissance et la prise en compte de la nécessité d'assurer la sécurité du réseau dans un monde de plus en plus connecté. Au cours de la décennie, les limites des pare-feu à filtrage de paquets sont devenues évidentes, ouvrant la voie à la nouvelle génération de pare-feu dotés de capacités d'inspection avec état.

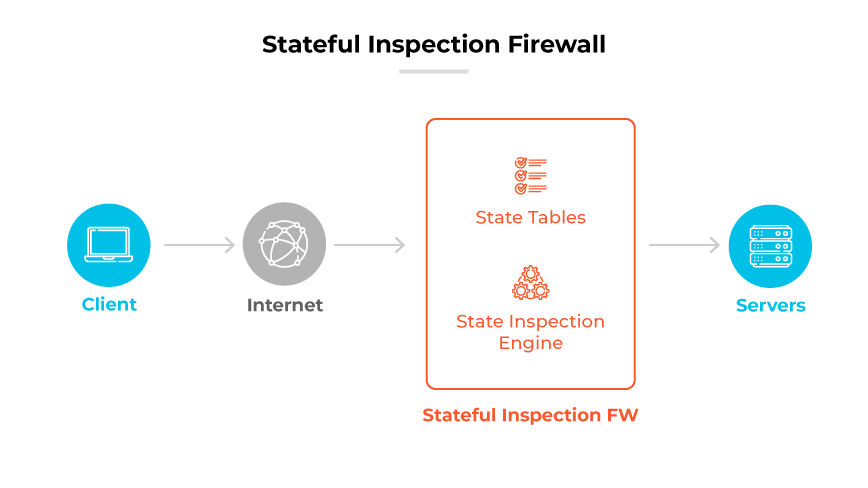

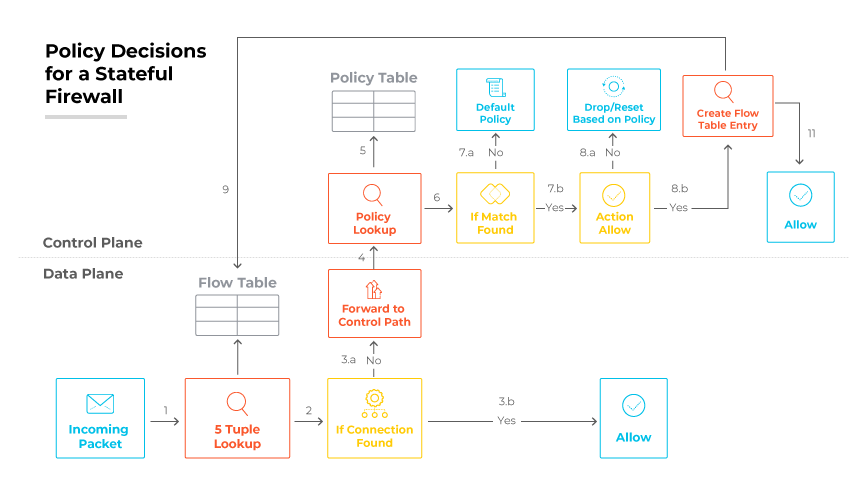

Au début des années 2000, les pare-feu avec état sont apparus, inaugurant la deuxième génération de technologie de pare-feu. Ces systèmes représentaient une évolution significative par rapport à leurs prédécesseurs, les simples filtres à paquets. Les pare-feu dynamiques ont entraîné un changement de paradigme dans la sécurité du réseau en surveillant l'état des connexions actives et en déterminant le contexte du trafic du réseau.

Le principe de conception des pare-feu avec état est basé sur l'idée que tous les paquets ne sont pas des entités indépendantes ; beaucoup d'entre eux font partie d'une conversation plus large entre les hôtes. En conservant la connaissance du contexte, les pare-feu dynamiques pourraient prendre des décisions plus éclairées sur les paquets à autoriser ou à refuser. Ils évaluent non seulement le paquet lui-même, mais aussi sa relation avec les paquets précédents dans la même session. Cela revient à comprendre non seulement les phrases, mais aussi l'ensemble de la conversation dans un dialogue.

Les pare-feux avec état étaient capables de suivre l'état des connexions de réseau - telles que les flux TCP ou les communications UDP - en maintenant une table d'état. Cette table enregistre toutes les connexions en cours et permet de vérifier si un paquet entrant fait partie d'une session établie. Ils peuvent ainsi empêcher les tentatives d'accès non autorisé, ce que les filtres de paquets sans état ne peuvent pas faire. Les pare-feu dynamiques constituaient un mécanisme solide contre diverses attaques de réseau qui exploitaient des connexions légitimes.

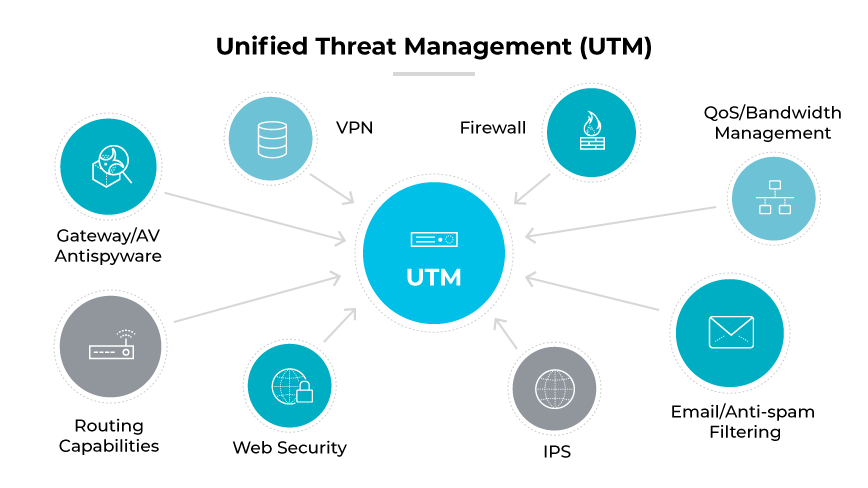

Parallèlement au développement des pare-feu à état, le début des années 2000 a également vu l'avènement des pare-feu applicatifs. Face au besoin croissant de sécurité au niveau des applications en raison de l'augmentation des attaques sur le web sophistiquées, les fournisseurs ont amélioré les pare-feu à état avec des fonctionnalités supplémentaires pour analyser et filtrer le trafic en fonction des données d'application, ce qui a conduit à la création de systèmes de gestion unifiée des menaces (UTM). Les UTM combinent les capacités du pare-feu traditionnel avec celles de l'antivirus de la passerelle, de la détection des intrusions et du filtrage des spams en une plateforme cohésive qui autorise ou refuse le trafic non seulement en fonction de son état mais aussi de son contenu, améliorant ainsi considérablement les mesures de sécurité.

L'inspection des paquets avec état des UTM permet le trafic entrant et sortant sur le réseau, tandis qu'un proxy web filtre le contenu et effectue un balayage avec les services antivirus. Un système de prévention des intrusions (IPS) distinct a détecté et bloqué le trafic malveillant. Les serveurs de réseaux privés virtuels (VPN) intégrés à l'UTM pourraient connecter les bureaux distants et permettre aux utilisateurs à distance d'accéder aux ressources de l'entreprise. Enfin, le filtrage des spams agit sur les courriels indésirables et les tentatives de hameçonnage.

Les UTM ont rassemblé de nombreuses technologies disparates de sécurité du réseau en un seul appareil pour en faciliter le déploiement et en réduire le coût. Cependant, il n'y avait pas d'intégration native entre les différents "modules" ou "lames", ce qui entraînait des lacunes en matière de sécurité, de faibles performances et une gestion complexe des politiques.

En fait, le développement des pare-feu avec état à cette époque était une réponse directe aux limites des filtres de paquets de la première génération. Les exigences en matière de sécurité sont devenues plus complexes, et l'inspection dynamique a répondu aux demandes de renforcement de la sécurité en inspectant le réseau à un niveau plus profond. Malgré leur complexité accrue, les pare-feu dynamiques ont réussi à trouver un équilibre entre la sécurité et les performances, un équilibre qui allait définir les mesures de sécurité du réseau pour les années à venir.

L'héritage des pare-feu avec état est encore évident aujourd'hui. Ils ont jeté les bases des systèmes de sécurité modernes qui protègent constamment les infrastructures numériques. Leur création n'a pas été une simple mise à niveau, mais une transformation qui a redéfini le périmètre de sécurité des environnements en réseau.

2008 : Troisième génération de Pare-feu - Pare-feu nouvelle génération

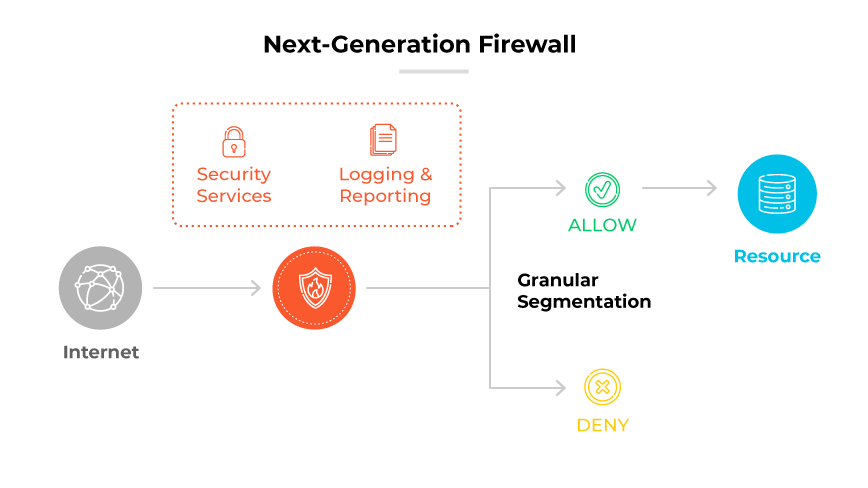

En 2008, Palo Alto Networks a lancé le premier pare-feu nouvelle génération (NGFW) du secteur. Cela a marqué le début d'une nouvelle ère dans la technologie de la sécurité du réseau. Les pare-feu ne se contentaient plus de filtrer les ports et les adresses IP, mais étaient également capables d'effectuer des inspections plus approfondies afin de prendre des décisions éclairées sur le trafic autorisé à traverser un réseau.

Les NGFW ont introduit des systèmes de prévention des intrusions (IPS) intégrés, une visibilité sur l'ensemble de la pile et la possibilité d'appliquer des politiques de sécurité basées sur les applications, les utilisateurs et le contenu. Ce niveau de contrôle était essentiel car, en 2008, les applications utilisaient de plus en plus des ports web standard pour contourner les pare-feu traditionnels. Il était donc difficile de contrôler le trafic indésirable ou potentiellement malveillant.

Les NGFW se sont distingués en décodant les applications indépendamment du port et du protocole, offrant ainsi une visibilité totale sur toutes les applications traversant le réseau. Cela a permis aux administrateurs de créer des politiques de sécurité complètes et précises. Ces politiques n'étaient pas seulement centrées sur le réseau, mais tenaient compte de la nature du trafic, des applications concernées et des utilisateurs qui en étaient à l'origine.

Avec la capacité de voir et de comprendre le contenu, les NGFW ont ajouté une nouvelle dimension aux politiques de pare-feu, leur permettant de bloquer le contenu malveillant et de soutenir les politiques de l'entreprise en matière de transmission de données. Cela était particulièrement important à une époque où les fuites et les violations de données étaient de plus en plus fréquentes.

Les NGFW sont capables de décrypter le protocole SSL, ce qui leur permet d'inspecter le trafic crypté, qui représentait un pourcentage croissant de l'ensemble du trafic internet en 2008. Il s'agit d'un point critique car, sans cela, le trafic crypté constituerait un point aveugle important dans les défenses du réseau.

Dans l'ensemble, le développement des NGFW en 2008 a représenté un changement important par rapport aux dispositifs de réseau passifs. Avec la généralisation des NGFW, les systèmes de sécurité du réseau sont devenus capables d'effectuer des inspections plus approfondies et de prendre des décisions de sécurité en temps réel sur la base d'une analyse complète des données. Il s'agit d'une étape clé dans l'évolution des pare-feu, qui a permis d'aligner plus étroitement la sécurité du réseau sur la nature complexe et dynamique du trafic et des menaces de l'internet moderne.

2020 : Quatrième génération de pare-feux - NGFW alimentés par la lumière du soleil

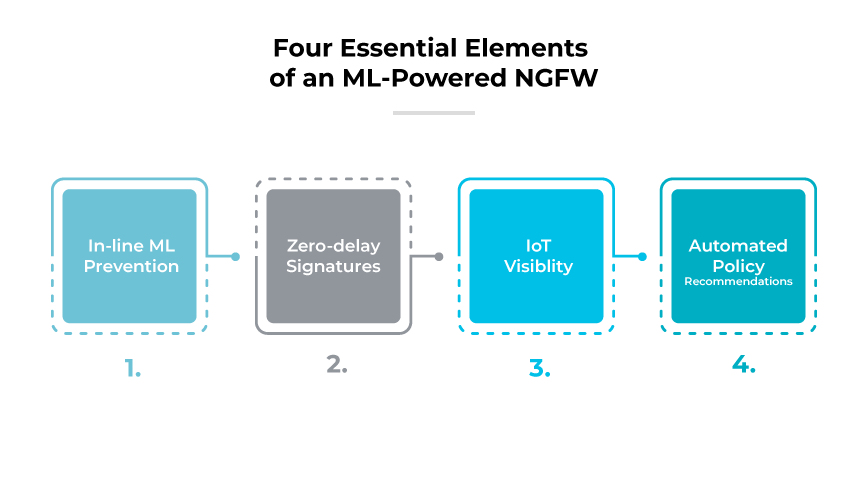

Le dernier pare-feu en date a fait ses débuts en 2020, lorsque Palo Alto Networks a présenté le premier pare-feu nouvelle génération alimenté par LM. Ce pare-feu utilise l'apprentissage automatique pour offrir une protection proactive, en temps réel et en ligne contre les attaques de type "zero-day".

Ces NGFW vont au-delà de la détection traditionnelle des menaces en appliquant l'apprentissage automatique pour analyser les modèles de trafic réseau et identifier les anomalies qui pourraient indiquer de nouveaux types de cyberattaques. Il s'agit d'un mécanisme de défense dynamique qui s'adapte à l'évolution des menaces sans s'appuyer uniquement sur des signatures de menaces connues.

Grâce à une visibilité complète des dispositifs et à la détection des anomalies comportementales, les NGFW alimentés par ML sont particulièrement aptes à sécuriser les dispositifs IoT. Pour ce faire, ils génèrent et appliquent des politiques de sécurité basées sur l'apprentissage constant du trafic réseau, ce qui réduit considérablement la fenêtre d'exposition aux nouvelles menaces. Cette stratégie de sécurité proactive aide les organisations à protéger leurs réseaux contre des attaques sophistiquées jusqu'alors inconnues.

Les NGFW dotés d'un ML rationalisent également la gestion de la sécurité en recommandant des mises à jour de politiques dérivées des données de télémétrie du réseau, minimisant ainsi les frais administratifs. Ces recommandations permettent de s'adapter rapidement aux problèmes de sécurité, de réduire les erreurs humaines et de garantir que les protocoles de sécurité sont toujours à jour. Les organisations peuvent ainsi maintenir un dispositif de sécurité solide, capable de répondre aux menaces dès leur apparition.

Histoire des pare-feu FAQ

Le premier type de pare-feu était un pare-feu à filtrage de paquets.

L'évolution des pare-feu s'est faite en continu, des filtres de paquets sans état à l'inspection avec état, puis aux pare-feu de nouvelle génération (NGFW) avec inspection approfondie des paquets.

Filtrage des paquets, inspection avec état et pare-feu proxy.

Le terme "pare-feu" trouve son origine dans les pare-feu physiques des bâtiments qui empêchaient la propagation du feu.

Le pare-feu n'a pas été découvert mais développé. Parmi les contributeurs figurent Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak's, Nir Zuk, Fred Avolio et Brent Chapman.

Les nouveaux pare-feu intègrent l'apprentissage automatique, des capacités de prise en compte des applications et l'inspection approfondie des paquets, contrairement aux anciens filtres de paquets plus simples.

L'histoire du pare-feu a commencé dans les années 1980 avec les pare-feu à filtrage de paquets, pour évoluer vers les pare-feu nouvelle génération d'aujourd'hui.

L'année exacte de l'"invention" du premier pare-feu est quelque peu nébuleuse, car le développement a été davantage un processus évolutif qu'un événement unique.

Les pare-feu commerciaux sont apparus au début des années 1990.

La définition du pare-feu le plus rapide au monde est subjective. Les performances peuvent dépendre d'environnements et d'exigences de réseau spécifiques.

Palo Alto Networks a lancé le premier NGFW en 2008.

Dans le contexte de la sécurité du réseau, le terme "pare-feu" a été nommé par analogie avec un pare-feu physique, en s'inspirant de son utilisation pour empêcher le feu de se propager.

Il existe trois générations officiellement reconnues : les filtres à paquets, les filtres à état et les NGFW.

Une approche de sécurité globale et multicouche est considérée comme plus solide que n'importe quelle solution de pare-feu unique.