-

- Explication de la gestion de la sécurité des applications (ASPM)

- Pourquoi les SAGI sont-ils importants ?

- Le rôle des SAGI dans la cyberdéfense

- ASPM : Valeur de l'entreprise

- Comparaison des SAGI avec d'autres technologies de sécurité

- Fonctionnement des SAGI

- Cas d'utilisation des SAGI

- Principaux éléments à prendre en compte lors du choix d'une solution SGAA

- FAQ des SAGI

Sommaire

-

Qu’est-ce que la sécurité des API ?

- La sécurité des API en bref

- Qu’est-ce qu’une API ?

- Pourquoi la sécurité des API est-elle si importante ?

- Approche traditionnelle de la sécurité des applications web

- Anatomie d’une attaque d’API

- Risques liés à la sécurité des API

- Sécurité des API pour SOAP, REST et GraphQL

- Les bonnes pratiques pour la sécurité des API

- Solution de sécurité API Prisma Cloud

- Sécurité des API : questions fréquentes

-

Qu'est-ce qu'un WAF ? | Le Web Application Firewall expliqué

- L'émergence de la technologie WAF

- WAFs : Un élément de sécurité essentiel

- Comprendre le paysage des menaces

- Fonctions d'un pare-feu d'application Web efficace

- Différents types de pare-feu pour applications web

- WAFs et autres outils de sécurité

- Comment déployer un pare-feu d'application Web ?

- Éléments à prendre en compte lors du choix d'une solution de sécurité pour les applications web

- L'avenir de la sécurité des applications Web et des API (WAAS)

- Sécuriser vos applications pour l'avenir

- FAQ sur le WAF

- Qu’est-ce que la couche 7 ?

Qu'est-ce que la gestion de la sécurité des applications (ASPM) ?

Sommaire

La gestion de la posture de sécurité des applications (ASPM) est une approche globale de la gestion et de l'amélioration de la sécurité des applications d'une organisation tout au long de leur cycle de vie. Il combine l'évaluation continue, la gestion automatisée des vulnérabilités et l'application centralisée des politiques pour fournir une vue holistique du paysage de sécurité d'une application - y compris ses services, bibliothèques, API, surfaces d'attaque et flux de données. ASPM aide les équipes à hiérarchiser les risques, à rationaliser la remédiation et à maintenir une posture de sécurité solide dans divers environnements de développement et infrastructures cloud.

Explication de la gestion de la sécurité des applications (ASPM)

La gestion de la posture de sécurité des applications consiste à surveiller et à améliorer constamment la posture de sécurité des applications tout au long de leur cycle de vie. Il intègre un système de mesures de sécurité qui comprend :

- Évalue et surveille constamment la sécurité des applications dans les environnements de développement et les infrastructures cloud.

- S'intègre à divers outils de test de sécurité, pipelines de développement et systèmes de ticketing pour créer une vue holistique du paysage de la sécurité des applications d'une organisation.

- Automatise la détection, la corrélation et la hiérarchisation des vulnérabilités en fonction des risques et de l'impact sur l'entreprise.

- Centralise la gestion et l'application des politiques pour garantir des pratiques de sécurité cohérentes au sein des équipes et des projets.

- Fournit des informations contextuelles et une notation basée sur les risques pour aider les équipes à se concentrer sur les problèmes de sécurité les plus critiques.

- Offre une visibilité sur les flux de données sensibles et suit les changements (dérive) dans l'architecture et les dépendances des applications.

- Facilite la collaboration entre les équipes de sécurité et de développement en rationalisant les flux de travail de remédiation et en fournissant une source unique de vérité sur l'état de la sécurité des applications.

Les SAGI s'intègrent souvent aux DevSecOps pipelines, ce qui garantit que les mesures de sécurité sont appliquées de manière cohérente du développement à la production. Les solutions ASPM avancées utilisent AI et machine learning pour prédire les menaces potentielles et recommander des mesures proactives. En consolidant et en automatisant ces fonctions, ASPM aide les organisations à échelonner leurs efforts en matière de sécurité des applications tout en améliorant leur posture de sécurité.

Pourquoi les SAGI sont-ils importants ?

En identifiant et en corrigeant les vulnérabilités de manière proactive, les SAGI contribuent à prévenir les violations de sécurité susceptibles d'entraîner des pertes de données, des préjudices financiers et des atteintes à la réputation. Les organisations sont confrontées à des environnements applicatifs de plus en plus complexes et dynamiques, d'où la nécessité de disposer d'une stratégie globale de défense contre les menaces existantes et émergentes.

ASPM offre la visibilité et le contrôle nécessaires pour gérer ces complexités. La conformité réglementaire exige des pratiques de sécurité rigoureuses, et les SGAE aident à respecter ces normes, ce qui permet aux organisations d'éviter les sanctions juridiques et la perte de confiance des clients. Des SGAE efficaces favorisent également une culture de sensibilisation à la sécurité et de responsabilisation au sein des équipes de développement et d'exploitation, ce qui aboutit en fin de compte à des applications plus sûres et plus résilientes.

Le rôle des SAGI dans la cyberdéfense

ASPM se concentre sur la gestion et l'amélioration de la sécurité des applications tout au long de leur cycle de vie, du développement au déploiement et au-delà.

Dans la phase de développement, les outils ASPM s'intègrent aux Pipelines CI/CD pour identifier les vulnérabilités et les Configurations erronées dans le code avant qu'il ne passe en production. Le passage à gauche permet aux développeurs de s'attaquer rapidement aux problèmes et de réduire le risque d'incidents de sécurité, ce qui réduit le temps et les coûts associés à la correction des vulnérabilités après le déploiement.

Une fois les applications déployées, ASPM continue d'apporter de la valeur en surveillant constamment les vulnérabilités, les configurations erronées et les menaces potentielles. En collectant des données à partir de sources multiples - associées à une surveillance continue - il conserve une vue d'ensemble de la posture de sécurité de l'application.

Les SAGI renforcent les capacités de réponse aux incidents. En fournissant des alertes prioritaires en temps quasi réel, il permet aux organisations de réagir rapidement aux menaces, minimisant ainsi l'impact des incidents de sécurité. Les équipes de sécurité peuvent utiliser les informations fournies par les SAGI pour analyser les causes profondes et mettre en œuvre des mesures correctives de manière à éviter que des menaces similaires ne se reproduisent à l'avenir.

En outre, les SAGI soutiennent les efforts de conformité en veillant à ce que les applications respectent les réglementations et les normes du secteur. Il rationalise le processus de production et de vérification des rapports de conformité, ce qui permet de gagner du temps et d'économiser des ressources. Les organisations peuvent s'appuyer sur les SGAE pour démontrer leur engagement en matière de sécurité et de conformité aux parties prenantes, notamment les clients, les partenaires et les organismes réglementaires.

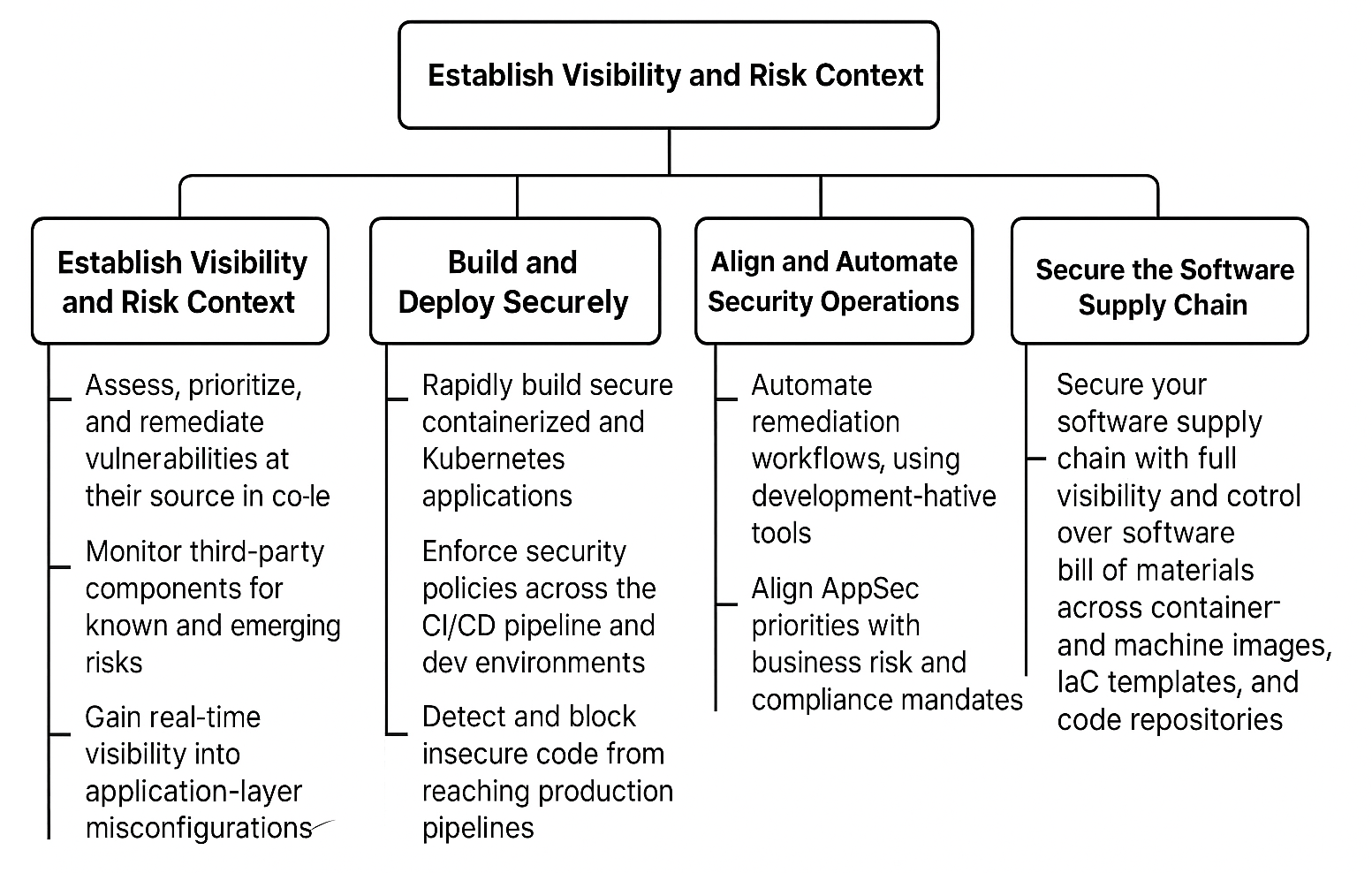

ASPM : Valeur de l'entreprise

Les SAGI apportent aux organisations une valeur ajoutée substantielle qui va au-delà de leurs capacités techniques. La mise en œuvre d'une solution de SGAE peut avoir un impact significatif sur les résultats financiers de l'organisation, sur sa position face aux risques et sur son efficacité opérationnelle.

Amélioration de la gestion des risques et de la prise de décision

En fournissant une vue d'ensemble du paysage de la sécurité des applications d'une organisation, ASPM permet aux dirigeants de prendre des décisions éclairées et fondées sur des données. Les dirigeants ont accès à des informations en temps réel et à des analyses de tendances, ce qui leur permet d'allouer les ressources de manière efficace. La capacité de quantifier et de visualiser les risques de sécurité en termes commerciaux permet aux dirigeants de communiquer plus précisément avec les membres du conseil d'administration et les parties prenantes, en justifiant les dépenses de sécurité et en démontrant le retour sur investissement.

Accélération des déploiements et résilience des applications

L'analyse basée sur les risques de la plateforme ASPM permet de corréler les résultats, d'évaluer leur impact potentiel et de hiérarchiser les vulnérabilités en fonction de leur gravité, de leur exploitabilité et de leur impact sur l'entreprise. En automatisant les processus de sécurité et en assurant une surveillance en temps réel, ASPM veille à ce que les applications restent résistantes aux nouvelles menaces. Ces capacités donnent aux organisations les moyens de créer et de maintenir des applications sécurisées et de haute qualité, capables de résister à l'évolution des cybermenaces et de minimiser les risques de brèches ou de défaillances du système.

ASPM soutient et accélère les initiatives de transformation numérique. Les dirigeants peuvent piloter en toute confiance l'innovation et les initiatives numériques, sachant que les mesures de sécurité suivent le rythme des avancées technologiques.

Préservation de la réputation de la marque et de la confiance des clients

À une époque où les violations de données font la une des journaux, un dispositif de sécurité des applications fiable constitue un avantage concurrentiel. Les SAGI permettent aux organisations de remédier de manière proactive aux vulnérabilités en matière de sécurité, réduisant ainsi la probabilité d'incidents de sécurité très médiatisés. Les organisations peuvent tirer parti de ce renforcement de la sécurité pour gagner la confiance de leurs clients, différencier leurs produits sur le marché et éventuellement obtenir des prix plus élevés pour des services perçus comme plus sûrs.

Efficacité opérationnelle et réduction des coûts

ASPM permet d'améliorer l'efficacité opérationnelle de l'organisation en automatisant de nombreux aspects de la gestion de la sécurité. La réduction des tâches manuelles liées à l'évaluation de la sécurité, à la gestion des vulnérabilités et à l'établissement de rapports de conformité se traduit par d'importantes économies. En outre, en déplaçant la sécurité vers la gauche du processus de développement, ASPM permet de détecter et de traiter les vulnérabilités plus tôt, ce qui réduit considérablement le coût de la remédiation. Les dirigeants peuvent apprécier les avantages en termes de coûts à long terme de la prévention des problèmes de sécurité au lieu de les traiter de manière réactive.

Amélioration de la collaboration et de la culture de la sécurité

ASPM améliore la collaboration entre les équipes de sécurité et de développement en intégrant les contrôles de sécurité directement dans le flux de travail de développement. Les développeurs reçoivent en temps utile des informations contextuelles sur les problèmes de sécurité potentiels, ce qui leur permet de remédier aux vulnérabilités dès le début du cycle de développement. La communication rationalisée et la visibilité partagée qu'offrent les plates-formes de SAGI réduisent les retards et la nécessité de retravailler à un stade avancé du processus de développement. Il en résulte une réduction des frictions et une accélération de la mise à disposition de logiciels sécurisés.

La visibilité des mesures de sécurité et des risques encourage la collaboration. Les dirigeants bénéficient d'un meilleur alignement interfonctionnel, qui permet de mieux résoudre les problèmes et de partager la responsabilité des résultats en matière de sécurité.

Avantage concurrentiel dans les fusions et acquisitions

Lors de fusions et d'acquisitions, une solution ASPM bien mise en œuvre peut fournir une image fiable du niveau de sécurité de l'entreprise acquéreuse et de l'entreprise cible. Les organisations obtiennent des informations précieuses sur les risques de sécurité potentiels liés à l'acquisition, ce qui leur permet de prendre des décisions plus éclairées et d'influencer potentiellement l'évaluation des transactions. Après l'acquisition, SAGI facilite l'intégration harmonieuse des nouvelles applications et des nouveaux systèmes dans le cadre de sécurité existant.

Agilité dans la réponse aux changements du marché

Les SAGI permettent aux organisations de s'adapter rapidement à l'évolution des conditions du marché et des demandes des clients. En ayant une vision claire des implications en matière de sécurité des nouvelles applications ou fonctionnalités, les dirigeants peuvent prendre des décisions rapides concernant le lancement de produits ou l'expansion de services. La capacité d'évaluer et d'atténuer les risques de sécurité en temps réel permet aux organisations de saisir les opportunités du marché sans compromettre la sécurité.

Attirer et retenir les talents

Un engagement fort en faveur de la sécurité des applications, démontré par la mise en œuvre de solutions avancées telles que les SGAA, peut constituer un puissant facteur d'attraction pour les meilleurs talents du secteur technologique. Les dirigeants peuvent tirer parti de leur investissement dans des pratiques de sécurité de pointe comme outil de recrutement, en attirant des professionnels qualifiés qui apprécient de travailler avec des technologies de pointe et les meilleures pratiques.

Planification stratégique à long terme

Les SAGI fournissent aux dirigeants des données et des tendances précieuses pour la planification stratégique à long terme. En analysant les données historiques sur la sécurité et en identifiant des modèles, les dirigeants peuvent anticiper les besoins futurs en matière de sécurité, planifier les investissements technologiques et aligner les stratégies de sécurité sur les objectifs plus larges de l'entreprise. Les capacités prédictives des solutions ASPM avancées permettent de planifier la sécurité de manière proactive plutôt que réactive, ce qui permet à l'organisation de garder une longueur d'avance sur les menaces émergentes et les évolutions technologiques.

Comparaison des SAGI avec d'autres technologies de sécurité

En comprenant les différentes catégories et solutions de sécurité, les organisations peuvent mieux déterminer quelle technologie correspond à leurs besoins et stratégies de sécurité.

ASPM vs. AST

La gestion de la posture de sécurité des applications et les tests de sécurité des applications (AST) jouent des rôles différents mais complémentaires dans la sécurité des applications. Les outils AST, tels que static application security testing (SAST), dynamic application security testing (DAST), et software composition analysis (SCA), se concentrent sur l'analyse des applications afin d'identifier les vulnérabilités à différents stades du cycle de vie du développement logiciel. Ces outils génèrent de nombreux résultats, notamment des faux positifs et des doublons, qui peuvent submerger les équipes de développement et de sécurité.

L'ASPM répond à ces limitations en agrégeant et en analysant les résultats de plusieurs outils d'AST. Il distille la grande quantité d'alertes en fonction des problèmes les plus critiques, ce qui permet aux développeurs de se concentrer sur les vrais points positifs qui ont un impact significatif sur le risque. ASPM offre une vision globale de la sécurité des applications, ce qui permet de mieux hiérarchiser et gérer les vulnérabilités tout au long du cycle de vie des applications.

Article connexe: Sécurité de l'infrastructure en tant que code et AppSec : Rationalisation des DevSecOps, de l'application à l'infrastructure

SAGI contre ASOC

L'orchestration et la corrélation de la sécurité des applications (ASOC) et ASPM présentent certaines similitudes, mais ASPM étend les capacités d'ASOC. Les solutions ASOC se concentrent sur l'orchestration des processus de test de sécurité et la consolidation des résultats d'analyse afin de corréler les conclusions et de hiérarchiser les efforts de remédiation. Ils permettent de rationaliser la gestion des activités de test de sécurité et d'améliorer l'efficacité de la gestion des vulnérabilités.

ASPM s'appuie sur ASOC en intégrant les pratiques DevSecOps et en offrant une visibilité complète sur la sécurité des applications. Il met l'accent sur une approche basée sur les risques, permettant aux organisations de hiérarchiser les vulnérabilités en fonction de leur impact potentiel. ASPM peut être considéré comme une évolution d'ASOC, offrant une approche plus intégrée et holistique de la gestion de la sécurité des applications.

SAGI et GPSC

La gestion de la posture de sécurité du cloud (CSPM) et l'ASPM ciblent différentes couches de la pile informatique. Le CSPM se concentre sur la sécurisation de l'infrastructure cloud en détectant et en atténuant les configurations erronées et les risques au sein des environnements cloud. Il permet l'observabilité des ressources du cloud, garantissant que l'infrastructure respecte les meilleures pratiques en matière de sécurité et les exigences de conformité.

En revanche, ASPM gère le niveau de sécurité des applications, de la conception à la production. Il regroupe les résultats des outils AST afin de fournir une visibilité et une hiérarchisation des vulnérabilités des applications en fonction des risques. Alors que la GPSC garantit la sécurité de l'environnement cloud, la GPSA garantit la sécurité des applications qui s'exécutent dans cet environnement.

plateforme de protection des applications cloud-native

Les plateformes de protection des applications cloud-native (CNAPP) et les SAGI visent toutes deux à renforcer la sécurité des applications, mais se concentrent sur des aspects différents. Le CNAPP est conçu pour protéger les applications cloud-natives en intégrant diverses fonctionnalités de sécurité, telles que l'analyse des conteneurs, la gestion de la posture de sécurité dans le cloud, l'analyse de l'infrastructure en tant que code et la protection de l'exécution. Il fournit des contrôles de sécurité spécialisés adaptés aux exigences uniques des environnements cloud Native.

ASPM se concentre sur la gestion de la sécurité globale des applications, quel que soit l'environnement dans lequel elles sont déployées. Il consolide les résultats de sécurité provenant de divers outils d'analyse et fournit une hiérarchisation basée sur les risques ainsi que des flux de travail automatisés pour gérer les vulnérabilités tout au long du cycle de vie de l'application. Alors que le CNAPP est adapté aux applications cloud-natives, l'ASPM offre une approche plus large qui peut être appliquée aux applications dans divers environnements.

ASPM vs. CASB

Alors que l'ASPM sécurise les applications, le cloud access security broker (CASB) se concentre sur la sécurisation des interactions entre les utilisateurs et les services cloud. ASPM fournit des informations approfondies sur les vulnérabilités des applications et aide à prioriser les efforts de remédiation, tandis que CASB s'occupe de la visibilité et du contrôle de l'utilisation du cloud. Ils offrent des fonctionnalités telles que, la protection contre les menaces et le contrôle de la conformité pour garantir que les données circulant vers et depuis les services cloud sont sécurisées et conformes.

Ensemble, ASPM et CASB fournissent un cadre de sécurité exhaustif, traitant à la fois de la sécurité au niveau de l'application et des interactions entre les services cloud.

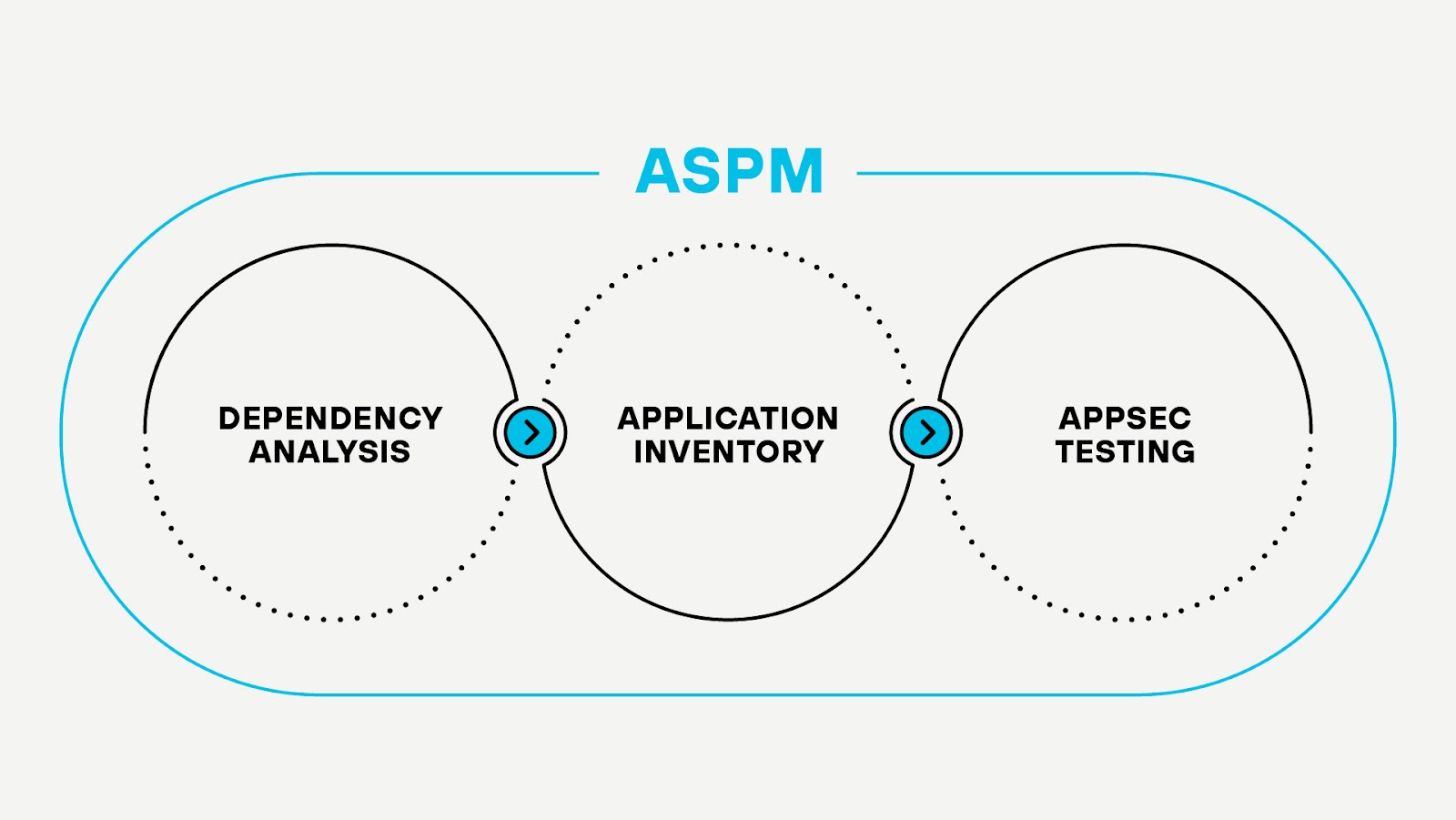

Fonctionnement des SAGI

ASPM remplit plusieurs fonctions essentielles pour renforcer la gravité des applications.

Inventaire à jour

ASPM catalogue et maintient automatiquement un inventaire complet des applications d'une organisation et de leurs dépendances, y compris la bibliothèque, le fichier de configuration, les microservices, les API, les bases de données, les services tiers et les variables d'environnement au sein de l'écosystème logiciel d'une organisation. Les équipes acquièrent une compréhension claire de l'architecture et des risques de sécurité potentiels grâce à une gestion constante et dynamique de l'inventaire. Grâce à l'indexation et à la mise en correspondance de tous les éléments, ASPM fournit une base fiable pour l'analyse des risques et la connaissance de la posture de sécurité.

Priorité à la vulnérabilité

Les informations contextuelles dynamiques d'ASPM mettent en corrélation les résultats de sécurité provenant des outils de test de sécurité des applications (AST), des référentiels des codes, des métadonnées statiques et des environnements d'exécution. La centralisation offre une vue globale des risques dans l'ensemble de l'organisation, ce qui permet aux équipes de trier et de remédier aux résultats individuels de manière efficace et efficiente.

En outre, les SAGI évaluent et hiérarchisent les risques, y compris les risques commerciaux associés aux vulnérabilités des applications. Les scores de risque, attribués en fonction de l'impact potentiel sur l'entreprise, permettent aux organisations de se concentrer sur la résolution des problèmes de sécurité les plus critiques en premier lieu. Une approche fondée sur les risques garantit une affectation efficace des ressources pour atténuer les menaces les plus importantes.

Article connexe : Théâtre de sécurité : Qui se soucie de vos résultats en matière d'AppSec ?

Données Intel

Les données sensibles, telles que les informations personnelles identifiables (PII), les informations de santé protégées (PHI) et les informations relatives aux cartes de paiement (PCI), sont identifiées et cartographiées au sein des applications par ASPM. Les équipes peuvent évaluer les risques en fonction du type de données susceptibles d'être exposées, ce qui garantit la conformité aux réglementations relatives à la protection des données . Comprendre les flux de données entre les applications et les systèmes permet de prévenir les fuites de données et les accès non autorisés.

Sensibilisation à la dérive

En établissant une base de référence pour l'architecture de l'application et en mettant en œuvre un contrôle des versions, SAGI gère efficacement la dérive. Il détecte les changements non autorisés ou inattendus dans le code ou la configuration de l'application qui pourraient introduire de nouveaux risques de sécurité. La surveillance des dérives garantit que les applications restent sûres au fil du temps et que les écarts par rapport à la ligne de base sont traités rapidement.

Application de la politique

Les politiques de sécurité tout au long du cycle de vie du développement logiciel (SDLC) sont appliquées par ASPM. En automatisant les contrôles des politiques et en offrant une visibilité sur l'état de la conformité, il garantit que les applications respectent les normes de sécurité internes et les exigences réglementaires. Grâce à cette capacité, il est plus facile de maintenir des pratiques de sécurité cohérentes et d'éviter les sanctions pour non-conformité.

Automatisation

De nombreux aspects des examens et des tests de sécurité traditionnels sont automatisés par ASPM, ce qui réduit la charge des équipes de sécurité et de développement. La surveillance automatisée, la détection des vulnérabilités, l'évaluation des risques et l'application des politiques rationalisent les processus et permettent aux équipes de se concentrer sur les tâches stratégiques. La surveillance constante et les flux de travail de remédiation automatisés, en particulier, garantissent que les contrôles de sécurité restent efficaces et à jour.

Facilité de déploiement et d'échelle

Les solutions ASPM sont conçues pour être facilement déployées et mises à l'échelle au sein des équipes de développement et des environnements. L'intégration transparente avec les pipelines et outils DevSecOps existants permet aux organisations d'étendre leurs efforts de gestion de la posture de sécurité au fur et à mesure de leur croissance. Grâce à cette évolutivité, les pratiques de sécurité suivent le rythme du développement et du déploiement rapides des applications.

Cas d'utilisation des SAGI

La gestion de la posture de sécurité des applications répond à plusieurs besoins essentiels en matière de sécurité des applications modernes.

Observabilité des applications

Les organisations bénéficient d'une visibilité complète sur leur écosystème applicatif grâce à l'agrégation par ASPM de données provenant de plusieurs outils de sécurité dans une interface unique. Les équipes peuvent facilement suivre le niveau de sécurité de chaque application, en s'assurant qu'aucun composant n'est négligé.

Découverte de l'API

ASPM prend en charge la sécurité des API, en aidant les organisations à maintenir un inventaire de vérité à source unique des API internes, externes et tierces - y compris les API connues et inconnues. En obtenant une visibilité complète de leur paysage d'API, les équipes Sécurité disposent d'informations vitales sur l'objectif de chaque API, les pratiques de traitement des données, le niveau d'exposition et la criticité pour les opérations de l'entreprise. De plus, la nature constante de la découverte d'API d'ASPM permet aux organisations de suivre le rythme de l'évolution des environnements applicatifs. Au fur et à mesure que de nouvelles API sont développées ou que des API existantes sont modifiées, l'inventaire se met à jour automatiquement, ce qui permet aux équipes de sécurité de toujours disposer d'une image actualisée et précise de leur paysage d'API.

Conformité et rapports

Répondre aux exigences de conformité réglementaire avec des réglementations telles que GDPR, HIPAAet CCPA devient plus facile grâce à l'application automatisée des politiques et à la génération de rapports d'audit détaillés d'ASPM. Ces rapports permettent de connaître l'état de la conformité et de démontrer le respect des meilleures pratiques en matière de sécurité. La conformité constante est assurée par des contrôles automatisés, ce qui réduit le risque de pénalités pour non-conformité.

Réponse aux incidents et remédiation

La réponse aux incidents et la remédiation sont rationalisées grâce à des informations exploitables et des conseils pour atténuer les vulnérabilités. Les flux de travail automatisés, tels que la création de tickets et l'escalade, permettent aux équipes de sécurité de répondre plus efficacement aux incidents. Par conséquent, les perturbations sont minimisées et le temps moyen de résolution (MTTR) est réduit, ce qui permet de remédier rapidement aux vulnérabilités.

Reprise après sinistre

Dans les scénarios de reprise après sinistre, il est essentiel de disposer d'une base de référence précise et actualisée pour restaurer les systèmes dans leur dernier état connu. La connaissance des dérives permet d'identifier et de corriger tout écart par rapport à la ligne de base, ce qui rend le processus de récupération plus fiable et plus efficace. Cette fonction des SAGI minimise les temps d'arrêt et garantit que les systèmes restaurés sont sécurisés et conformes.

Principaux éléments à prendre en compte lors du choix d'une solution SGAA

Lors du choix d'une solution de SGA, les organisations doivent prendre en compte plusieurs facteurs plus larges que les fonctionnalités de base. Ces considérations permettront de s'assurer que la solution choisie correspond aux besoins spécifiques de l'organisation, à ses ressources et à ses objectifs à long terme.

Réputation et soutien du fournisseur

Les organisations doivent effectuer des recherches sur les fournisseurs potentiels de SGAE, en évaluant leurs antécédents, leur réputation dans le secteur et le niveau de satisfaction de leurs clients. La longévité d'un vendeur sur le marché, sa stabilité financière et son engagement dans le développement continu de produits sont des indicateurs cruciaux de fiabilité. Une assistance clientèle solide, comprenant des services d'assistance réactifs, une documentation complète et des solutions de formation régulières, peut avoir un impact significatif sur la réussite de la mise en œuvre et de l'utilisation continue de la solution SGAA.

Coût total de possession

Si le prix initial est important, les organisations doivent prendre en compte le coût total de possession au fil du temps. Les facteurs à évaluer comprennent les modèles de licence (par utilisateur, par application ou à l'échelle de l'entreprise), les exigences potentielles en matière de matériel, les coûts de maintenance courants et les besoins éventuels en formation ou en personnel supplémentaire. Les coûts cachés, tels que ceux associés aux intégrations ou aux personnalisations, doivent également être pris en compte dans le processus de décision.

Capacités d'intégration

Une solution ASPM efficace doit s'intégrer de manière transparente aux outils de développement et de sécurité existants. Recherchez une plateforme qui peut se connecter à divers outils de test AppSec, à des outils de développement et à des outils de suivi des problèmes - ou une plateforme intégrée à une CNAPP à service complet. La capacité à extraire des données des environnements de développement, de déploiement et d'exploitation est fondamentale pour la sécurité des applications.

Personnalisation et flexibilité

Chaque organisation a des besoins de sécurité et des flux de travail qui lui sont propres. Une solution ASPM idéale doit offrir un haut degré de personnalisation pour s'adapter aux exigences spécifiques de l'organisation. La possibilité de personnaliser les tableaux de bord, les rapports et les modèles d'évaluation des risques permet de mieux s'aligner sur les processus existants et de fournir des informations plus significatives aux parties prenantes à différents niveaux de l'organisation.

Conformité et alignement réglementaire

Pour de nombreuses organisations, en particulier celles qui appartiennent à des secteurs très réglementés, la conformité à des normes et réglementations spécifiques est primordiale. La solution de SGA choisie ne doit pas seulement répondre aux exigences de conformité actuelles, mais aussi faire preuve de souplesse pour s'adapter à l'évolution du contexte réglementaire. Les fonctions intégrées d'établissement de rapports de conformité et la possibilité de faire correspondre les contrôles de sécurité à divers cadres réglementaires peuvent considérablement rationaliser les processus d'audit.

Expérience de l'utilisateur et adoption

L'efficacité d'une solution de SGAE dépend de son adoption par l'ensemble de l'organisation. Une interface conviviale, une navigation intuitive et des informations claires et exploitables peuvent encourager une utilisation plus large au sein des équipes de développement, de sécurité et d'exploitation. Les solutions qui offrent un accès basé sur les rôles et des vues personnalisables répondent aux besoins variés des différentes parties prenantes, des développeurs aux cadres de haut niveau.

Écosystème d'intégration

Si les intégrations de base sont une priorité, les organisations doivent également prendre en compte l'étendue et la profondeur de l'écosystème d'intégration de la solution ASPM. Un large éventail d'intégrations préconstruites avec des outils de développement populaires, des plateformes cloud et des solutions de sécurité peut réduire le temps et les coûts de mise en œuvre. En outre, des API robustes et des webhooks permettent des intégrations personnalisées, ce qui permet aux organisations de connecter la solution ASPM avec des outils propriétaires ou de niche dans leur pile technologique.

Évolutivité et performance

Au fur et à mesure que les organisations se développent et que leurs portefeuilles d'applications s'étoffent, la solution ASPM choisie doit être capable d'évoluer en conséquence sans dégradation significative des performances. L'évaluation de la capacité de la solution à gérer des volumes de données croissants, à prendre en charge un nombre croissant d'utilisateurs et à maintenir la réactivité sous charge est cruciale pour le succès à long terme.

Apprentissage automatique et capacités prédictives

Les solutions ASPM avancées s'appuient sur des algorithmes d'apprentissage automatique pour améliorer la détection des menaces, hiérarchiser les risques et fournir des informations prédictives. Les organisations devraient évaluer la maturité et l'efficacité de ces fonctionnalités pilotées par l'IA, car elles peuvent considérablement améliorer la précision des évaluations des risques et l'efficacité des opérations de sécurité au fil du temps.

Considérations relatives à l'immobilisation du fournisseur

Les organisations doivent évaluer soigneusement le risque de verrouillage des fournisseurs lorsqu'elles choisissent une solution ASPM. La possibilité d'exporter des données dans des formats standard, l'utilisation d'API ouvertes et la facilité de migration vers des solutions alternatives sont des facteurs importants à prendre en compte. Éviter une dépendance excessive à l'égard de technologies ou de formats propriétaires peut apporter de la souplesse et protéger les intérêts de l'organisation à long terme.

Feuille de route et innovation

Enfin, les organisations doivent examiner la feuille de route du fournisseur et son engagement en matière d'innovation. Un fournisseur de SGAA tourné vers l'avenir doit présenter des solutions pour intégrer les technologies émergentes, relever les défis de sécurité en constante évolution et améliorer constamment sa solution. Des mises à jour régulières des fonctionnalités, une vision claire du développement futur et une réactivité aux commentaires des clients sont des indicateurs de l'engagement d'un fournisseur à l'égard de l'excellence à long terme de ses produits.

En pesant soigneusement ces considérations plus larges en même temps que les fonctionnalités de base, les organisations peuvent prendre une décision plus éclairée lors de la sélection d'une solution ASPM qui non seulement répond à leurs besoins actuels, mais soutient également leurs objectifs de sécurité et d'entreprise à long terme.

FAQ des SAGI

SAST consiste à analyser le code source, le bytecode ou le code binaire à la recherche de failles de sécurité sans exécuter le programme. Il identifie les failles telles que l'injection SQL, le Cross-Site Scripting (XSS) et les débordements de mémoire tampon en examinant la base de code. Les outils SAST s'intègrent dans l'environnement de développement, fournissant un retour d'information en temps réel aux développeurs et leur permettant de remédier aux problèmes dès le début du cycle de développement. Ils utilisent généralement des modèles de correspondance, des analyses de flux de données et des analyses de flux de contrôle pour repérer les vulnérabilités.

Les outils SAST avancés peuvent gérer des bases de code complexes et prendre en charge plusieurs langages de programmation et frameworks. En offrant une vision détaillée de la structure du code et des failles de sécurité potentielles, SAST aide les organisations à appliquer des pratiques de codage sécurisées, à réduire la surface d'attaque et à assurer la conformité avec les normes et réglementations du secteur.

DAST se concentre sur l'identification des failles de sécurité dans les applications en cours d'exécution. Contrairement à l'analyse statique, DAST teste les applications dans leur état opérationnel, en interagissant avec elles via le frontend pour simuler des scénarios d'attaque réels.

DAST détecte les problèmes d'exécution tels que les failles d'authentification, les vulnérabilités d'injection et les Configurations erronées que l'analyse statique pourrait manquer. Les outils DAST utilisent généralement des scanners automatisés qui recherchent les faiblesses des applications, en capturant les requêtes et les réponses HTTP pour les analyser.

L'autoprotection des applications en cours d'exécution (RASP) sécurise les applications en détectant et en atténuant les menaces en temps réel au cours de l'exécution. Intégré à l'application ou à son environnement d'exécution, RASP surveille et analyse le comportement et le contexte de l'application afin d'identifier les activités malveillantes. Lorsqu'une menace est détectée, RASP peut prendre des mesures immédiates telles que le blocage de l'exécution, l'alerte des équipes de sécurité ou l'enregistrement de l'incident en vue d'une analyse plus approfondie.

Contrairement aux défenses périmétriques traditionnelles, RASP offre une protection granulaire et contextuelle qui s'adapte à l'état et à l'environnement de l'application. Il peut déjouer des attaques sophistiquées comme les exploits du jour zéro et les menaces persistantes avancées (APT) en comprenant la logique et le flux de l'application.

L'analyse de la composition des logiciels identifie et gère les composants open-source dans la base de code d'une application. Les outils SCA analysent le code pour détecter les bibliothèques et dépendances tierces, les évaluant en fonction des vulnérabilités connues, des problèmes de licence et de la conformité avec les politiques de l'organisation. Ils fournissent des rapports détaillés sur les risques de sécurité, les versions et les recommandations de remédiation, ce qui permet aux développeurs de résoudre rapidement les problèmes.

Les solutions SCA avancées s'intègrent aux pipelines CI/CD, offrant des perspectives en temps réel et des alertes automatisées lorsque de nouvelles vulnérabilités sont découvertes. En tenant à jour un inventaire des composants open-source, les organisations peuvent atténuer les risques liés aux bibliothèques obsolètes ou non corrigées. Le SCA favorise également la conformité légale et réglementaire en veillant à ce que les composants logiciels respectent les exigences en matière de licences. Le passage à gauche d'une approche proactive de la gestion des logiciels libres améliore considérablement la sécurité des applications.

L'intégration des renseignements sur les menaces consiste à incorporer des données sur les menaces externes et internes dans les opérations de sécurité d'une organisation. Il fournit des informations exploitables sur les menaces émergentes, les tactiques des attaquants et les vulnérabilités potentielles. Les équipes de sécurité utilisent ces données pour améliorer les stratégies de détection, de réponse et d'atténuation.

Les plateformes de renseignements sur les menaces regroupent, normalisent et analysent des données provenant de sources multiples, notamment de sources ouvertes, de fournisseurs commerciaux et de recherches exclusives. Ils utilisent l'apprentissage automatique et des algorithmes analytiques pour identifier des modèles, corréler des indicateurs de compromission (IOC) et prédire des vecteurs d'attaque potentiels.

En intégrant les renseignements sur les menaces dans les systèmes SIEM, les pare-feu et les solutions de protection des terminaux, les organisations peuvent se défendre de manière proactive contre les menaces sophistiquées et améliorer la connaissance globale de la situation, ce qui renforce considérablement leur posture de sécurité.

L'orchestration, l'automatisation et la réponse en matière de sécurité (SOAR) rationalisent et automatisent les opérations de sécurité, améliorant ainsi les capacités de réponse aux incidents. Il intègre des outils et des systèmes de sécurité disparates, ce qui permet un partage transparent des données et des actions coordonnées.

Les plateformes SOAR automatisent les tâches répétitives telles que le triage des alertes, l'investigation des incidents et la chasse aux menaces, libérant ainsi les analystes de sécurité pour qu'ils se concentrent sur les problèmes complexes. Ils utilisent des playbooks - des flux de travail prédéfinis - pour normaliser les procédures de réponse, garantissant ainsi un traitement cohérent et efficace des incidents.

La sécurité des microservices se concentre sur la protection des applications construites à l'aide d'une architecture de microservices, où les fonctionnalités sont décomposées en services faiblement couplés et déployables de manière indépendante. Chaque microservice communique via des protocoles réseau, ce qui les rend sensibles à divers vecteurs d'attaque.

Les mesures de sécurité comprennent le protocole TLS mutuel pour le cryptage entre services, des mécanismes d'authentification et d'autorisation, et des passerelles API pour la gestion du trafic. La mise en œuvre de politiques de sécurité au niveau de la couche de maillage des services permet un contrôle granulaire de la communication et de l'accès.

Les microservices nécessitent également une journalisation et une surveillance pour la détection des anomalies et la réponse aux incidents. La conteneurisation, couramment utilisée dans les microservices, ajoute une couche supplémentaire d'exigences de sécurité, notamment l'analyse d'images et la protection de l'exécution. Une sécurité efficace des microservices garantit que chaque composant conserve son intégrité tout en contribuant à la résilience globale de l'application.

La sécurité des conteneurs consiste à protéger les environnements conteneurisés tout au long de leur cycle de vie, du développement au déploiement et à l'exécution. Les conteneurs encapsulent les applications et leurs dépendances, ce qui les rend portables mais introduit également des défis uniques en matière de sécurité. Les pratiques clés comprennent l'analyse d'images pour détecter les vulnérabilités et les Configurations erronées avant le déploiement.

La sécurité du runtime consiste à surveiller le comportement des conteneurs pour détecter les anomalies, telles que les connexions réseau non autorisées ou les modifications du système de fichiers. La mise en œuvre des principes du moindre privilège et l'application de la segmentation du réseau peuvent atténuer les risques. Les orchestrateurs comme Kubernetes ont besoin de configurations sécurisées et d'un contrôle d'accès basé sur le rôle pour gérer efficacement les grappes de conteneurs. En outre, il est essentiel de maintenir à jour un registre d'images de confiance et de tirer parti de mécanismes de correction automatisés.

La sécurité des API se concentre sur la protection des interfaces de programmation d'applications (API) contre les menaces et les vulnérabilités. Les API exposent les fonctionnalités et les données des applications aux consommateurs externes et internes, ce qui en fait des cibles privilégiées pour des attaques telles que l'injection, l'accès non autorisé et les violations de données.

Les mesures de sécurité comprennent la mise en œuvre de mécanismes d'authentification et d'autorisation solides, tels que les jetons OAuth et JWT, afin de garantir que seuls les utilisateurs légitimes accèdent aux API. La validation des entrées et la limitation des taux empêchent les abus et les attaques par injection. Les passerelles API agissent comme des intermédiaires, fournissant des couches de sécurité supplémentaires, notamment la surveillance du trafic, l'étranglement et la détection des menaces. Le cryptage assure la confidentialité des données pendant la transmission. Des évaluations régulières de la sécurité, y compris des tests de pénétration et des examens du code, permettent d'identifier et d'atténuer les vulnérabilités.

L'architecture Zero Trust est un modèle de sécurité qui ne suppose aucune confiance implicite pour tout utilisateur ou dispositif à l'intérieur ou à l'extérieur du périmètre du réseau. Il exige une vérification constante des identités et des contrôles d'accès stricts fondés sur le principe du moindre privilège. Les principaux composants sont l'authentification multifactorielle (MFA), la microsegmentationet le chiffrement de bout en bout.

La microsegmentation isole les ressources du réseau, limitant ainsi les mouvements latéraux en cas de violation. Les systèmes de gestion des identités et des accès (IAM) mettent en œuvre des politiques d'accès granulaires, garantissant que les utilisateurs et les appareils disposent des autorisations minimales nécessaires. La surveillance constante et l'analyse comportementale permettent de détecter les anomalies et les menaces potentielles en temps réel. L'architecture Zero Trust Security réduit la surface d'attaque et renforce la posture de sécurité d'une organisation en appliquant une vérification rigoureuse et des contrôles d'accès pour toutes les interactions au sein du réseau.

CI/CD security se concentre sur l'intégration des pratiques de sécurité dans les pipelines CI/CD afin de garantir une livraison sécurisée des logiciels. Elle implique des contrôles de sécurité automatisés à différentes étapes, de la validation du code au déploiement.

- Des outils d'analyse statique et dynamique recherchent les vulnérabilités dans le code pendant le processus de construction, fournissant ainsi un retour d'information immédiat aux développeurs. L'analyse de la composition des logiciels permet d'identifier les risques liés aux dépendances des logiciels libres.

- Les outils de gestion des secrets garantissent que les informations sensibles telles que les clés API et les mots de passe sont stockées et consultées en toute sécurité.

- Container et infrastructure-as-code security garantissent que les environnements de déploiement sont exempts de vulnérabilités et de configurations erronées.

La mise en œuvre de ces mesures de sécurité au sein du pipeline CI/CD permet aux organisations d'identifier et de remédier rapidement aux problèmes, garantissant ainsi que seul le code sécurisé atteint la production.

Les solutions de gestion des informations et des événements de sécurité (SIEM) regroupent et analysent les données de sécurité provenant de sources multiples afin de fournir des informations en temps réel et de détecter les menaces. Ils collectent les journaux et les événements des dispositifs de réseau, des serveurs, des applications et d'autres outils de sécurité, et normalisent les données en vue de leur analyse.

Les systèmes SIEM avancés emploient des règles de corrélation et des algorithmes d'apprentissage automatique pour identifier les modèles suspects et les anomalies. Ils génèrent des alertes en cas d'incidents de sécurité potentiels, en les classant par ordre de priorité en fonction du risque et de l'impact. L'intégration avec les renseignements sur les menaces améliore le contexte des menaces détectées, ce qui permet une détection et une réponse plus précises. Les plateformes SIEM prennent également en charge les rapports de conformité en fournissant des pistes d'audit et des journaux détaillés. En centralisant et en analysant les données de sécurité, le SIEM aide les organisations à détecter les incidents de sécurité, à enquêter et à y répondre plus efficacement.

L'analyse comportementale se concentre sur la surveillance et l'analyse du comportement des utilisateurs et des entités afin de détecter les anomalies révélatrices de menaces pour la sécurité. Il utilise des algorithmes d'apprentissage automatique pour établir une base de référence des modèles de comportement normaux pour les utilisateurs, les appareils et les applications. Les écarts par rapport à ces lignes de base, tels que des temps de connexion inhabituels, un accès anormal aux données ou une activité inattendue du réseau, déclenchent des alertes.

L'analyse comportementale permet d'identifier les menaces initiées, les comptes compromis et les menaces persistantes avancées (APT) que les méthodes traditionnelles basées sur les signatures risquent de manquer. L'intégration avec les systèmes SIEM et SOAR améliore les capacités globales de détection des menaces et de réponse. En apprenant constamment et en s'adaptant à l'évolution des comportements, l'analyse comportementale offre une approche dynamique et proactive pour identifier et atténuer les risques de sécurité en temps réel.

Les menaces persistantes avancées (APT) sont des cyberattaques ciblées et sophistiquées menées par des adversaires bien financés, souvent des États-nations ou des organisations criminelles. Les APT visent à obtenir et à maintenir un accès non autorisé à un réseau sur une période prolongée, afin d'exfiltrer des données sensibles ou de perturber les opérations. Ils utilisent de multiples vecteurs d'attaque, notamment le hameçonnage, les exploits du jour zéro et l'ingénierie sociale, pour infiltrer la cible. Une fois initiés, les attaquants utilisent des techniques de déplacement latéral pour naviguer dans le réseau, en s'appuyant souvent sur des informations d'identification et des outils légitimes pour éviter d'être détectés. Les tactiques d'évasion avancées, telles que les logiciels malveillants polymorphes et les communications cryptées, rendent les APT particulièrement difficiles à identifier et à combattre.

Une défense efficace contre les APT exige une approche de sécurité à plusieurs niveaux, comprenant des renseignements sur les menaces, une surveillance constante, une analyse comportementale et des capacités de réponse aux incidents.

L'application de la politique de sécurité implique la mise en œuvre et le maintien de contrôles de sécurité pour assurer la conformité avec les politiques de l'organisation et les exigences réglementaires. Elle englobe les contrôles d'accès, les mesures de protection des données et les configurations de sécurité du réseau.

Des outils tels que les pare-feu, les systèmes de prévention des intrusions (IPS) et les plateformes de protection des terminaux (EPP) appliquent ces politiques à différents niveaux. Les contrôles et audits de conformité automatisés permettent de valider le respect des politiques établies et de générer des rapports à l'intention des équipes de sécurité et des auditeurs. Le contrôle d'accès basé sur les rôles (RBAC) restreint l'accès en fonction des rôles des utilisateurs, minimisant ainsi le risque d'actions non autorisées. La surveillance constante et les alertes en temps réel permettent d'identifier rapidement les violations des politiques et d'y remédier.

Les mesures de sécurité des applications quantifient l'efficacité des mesures de sécurité et donnent un aperçu du niveau de sécurité global des applications. Les indicateurs clés comprennent le nombre de vulnérabilités détectées, le temps moyen de remédiation (MTTR) et le pourcentage d'applications qui réussissent les tests de sécurité. Les mesures permettent également de suivre la fréquence et la gravité des incidents de sécurité, la couverture du code par les outils de test de sécurité et la conformité aux politiques de sécurité.

Les mesures avancées peuvent concerner le taux de faux positifs et de faux négatifs dans les analyses de sécurité et l'impact des problèmes de sécurité sur les activités de l'entreprise. Des tableaux de bord et des rapports visualisent ces mesures, permettant aux équipes de sécurité d'identifier les tendances, de prioriser les efforts de remédiation et de démontrer les améliorations au fil du temps.

Les référentiels de sécurité établissent des normes minimales de sécurité pour les systèmes, les applications et les réseaux. Ils définissent les paramètres de configuration, les contrôles d'accès et les mesures de sécurité nécessaires pour atténuer les menaces courantes. Les organisations utilisent des lignes de base pour garantir une sécurité cohérente sur l'ensemble des actifs, réduisant ainsi le risque de vulnérabilités dues à des Configurations erronées. Les lignes de base en matière de sécurité découlent souvent de normes industrielles telles que les CIS Benchmarks ou les NIST guidelines et sont adaptées aux besoins spécifiques de l'organisation. Des contrôles de conformité automatisés permettent de valider le respect de ces lignes de base, en générant des rapports et des alertes en cas d'écart. Les mises à jour régulières des lignes de base tiennent compte des nouvelles menaces et des avancées technologiques.

La quantification des risques consiste à mesurer et à exprimer les risques de cybersécurité en termes numériques afin de hiérarchiser les efforts d'atténuation. Il évalue l'impact potentiel et la probabilité des différentes menaces, en les traduisant en paramètres financiers ou opérationnels. Des techniques telles que les simulations de Monte Carlo, l'analyse des arbres de défaillance et les réseaux bayésiens permettent de modéliser et d'évaluer les risques. Des outils avancés de quantification des risques intègrent les renseignements sur les menaces, les données sur les vulnérabilités et la criticité des actifs pour fournir un panorama complet des risques. Ils génèrent des scores de risque et des cartes thermiques, aidant les décideurs dans l'allocation des ressources et la planification stratégique. La quantification constante des risques permet aux organisations de suivre en temps réel l'évolution de leur profil de risque et d'adapter leurs défenses en conséquence.

L'automatisation de la réponse aux incidents rationalise et accélère la détection, l'investigation et la remédiation des incidents de sécurité à l'aide de flux de travail et d'outils automatisés. Il s'intègre à l'infrastructure de sécurité existante, telle que les plateformes SIEM et SOAR, pour orchestrer les réponses dans plusieurs systèmes. En outre :

- Des playbooks automatisés exécutent des actions prédéfinies pour les incidents courants, notamment l'isolement des systèmes affectés, le blocage des adresses IP malveillantes et la notification des parties prenantes concernées.

- Les algorithmes d'apprentissage automatique améliorent la précision de la détection en analysant les modèles et en prédisant les menaces potentielles.

- La corrélation et l'enrichissement des données en temps réel fournissent un contexte complet, permettant une prise de décision plus rapide.

- L'automatisation de la réponse aux incidents réduit les délais de réponse, minimise l'erreur humaine et libère les analystes de la sécurité pour qu'ils se concentrent sur les tâches prioritaires.