- 1. Fonctionnement du SIEM

- 2. Principales fonctions et avantages du SIEM

- 3. Rôle de l'IA et de la ML dans le SIEM

- 4. Intégration SIEM

- 5. Cas d'utilisation SIEM

- 6. Comment choisir une solution SIEM ?

- 7. Bonnes pratiques pour la mise en œuvre de SIEM

- 8. SIEM et autres solutions de sécurité

- 9. Qu'est-ce que le Cloud SIEM ?

- 10. L'évolution du SIEM

- 11. L'avenir du SIEM

- 12. FAQ sur le SIEM

- Fonctionnement du SIEM

- Principales fonctions et avantages du SIEM

- Rôle de l'IA et de la ML dans le SIEM

- Intégration SIEM

- Cas d'utilisation SIEM

- Comment choisir une solution SIEM ?

- Bonnes pratiques pour la mise en œuvre de SIEM

- SIEM et autres solutions de sécurité

- Qu'est-ce que le Cloud SIEM ?

- L'évolution du SIEM

- L'avenir du SIEM

- FAQ sur le SIEM

Qu'est-ce que le SIEM ?

- Fonctionnement du SIEM

- Principales fonctions et avantages du SIEM

- Rôle de l'IA et de la ML dans le SIEM

- Intégration SIEM

- Cas d'utilisation SIEM

- Comment choisir une solution SIEM ?

- Bonnes pratiques pour la mise en œuvre de SIEM

- SIEM et autres solutions de sécurité

- Qu'est-ce que le Cloud SIEM ?

- L'évolution du SIEM

- L'avenir du SIEM

- FAQ sur le SIEM

SIEM, qui signifie Security Information and Event Management (gestion des informations et des événements de sécurité), est une solution de cybersécurité qui met en corrélation les données des journaux et des événements provenant des systèmes d'un environnement informatique. Les SIEM combinent deux fonctions essentielles : Gestion des informations de sécurité (SIM) et Gestion des événements de sécurité (SEM), offrant aux organisations les avantages suivants :

- Amélioration de la détection des menaces et de la réponse aux menaces

- Amélioration des enquêtes sur les incidents grâce à des données d'enregistrement détaillées

- Simplification de la conformité réglementaire

- Visibilité centralisée de la sécurité du réseau

Mis en œuvre sous forme de logiciel, de matériel ou de services gérés, les systèmes SIEM sont au cœur des centres d'opérations de sécurité (SOC), qui détectent, étudient et répondent aux incidents de sécurité.

Fonctionnement du SIEM

Le SIEM recueille et analyse les données de sécurité provenant de diverses sources, telles que les pare-feu, les serveurs, les plateformes cloud, les appareils de réseau et les outils tiers. Il regroupe ces informations dans une plateforme centralisée afin d'identifier en temps réel les schémas et les activités inhabituelles.

Les données collectées sont ensuite normalisées dans un format commun, ce qui facilite leur analyse. Il applique des règles et des algorithmes prédéfinis pour identifier des schémas et des relations entre les points de données, par exemple en établissant un lien entre les tentatives de connexion infructueuses et les activités IP suspectes.

Le SIEM surveille constamment les flux de données à la recherche d'anomalies, de comportements suspects ou d'indicateurs de compromission (IoC) connus. Les SIEM avancés utilisent l'apprentissage automatique pour détecter des schémas inhabituels, tels qu'une activité anormale des utilisateurs ou des pics de trafic sur le réseau. Lorsque des menaces potentielles sont identifiées, le SIEM génère des alertes en fonction de la gravité et de l'urgence.

Le SIEM attribue un score de risque à chaque événement sur la base de règles prédéfinies, d'insights d'apprentissage automatique et de renseignements sur les menaces.. Cela permet aux équipes SOC de se concentrer sur les menaces prioritaires et de réduire les faux positifs.

De nombreuses plateformes SIEM s'intègrent aux outils SOAR pour permettre des actions automatisées telles que la mise en quarantaine des appareils compromis, le blocage des adresses IP malveillantes et l'envoi d'alertes aux parties prenantes.

Les journaux historiques et les données relatives aux incidents sont stockés, ce qui permet aux équipes de sécurité de remonter à la source des attaques, d'analyser la chronologie et la portée d'un incident, et d'identifier les causes profondes et les vulnérabilités.

Des rapports sont générés pour répondre aux exigences de conformité réglementaire (par exemple, GDPR, HIPAA, PCI DSS). Cela permet d'obtenir des informations sur les performances en matière de sécurité et d'aider les organisations à améliorer leur position globale.

Découvrez comment les outils SIEM offrent une vision globale de la sécurité des informations de votre organisation : Qu'est-ce que les outils de gestion des informations et des événements de sécurité?

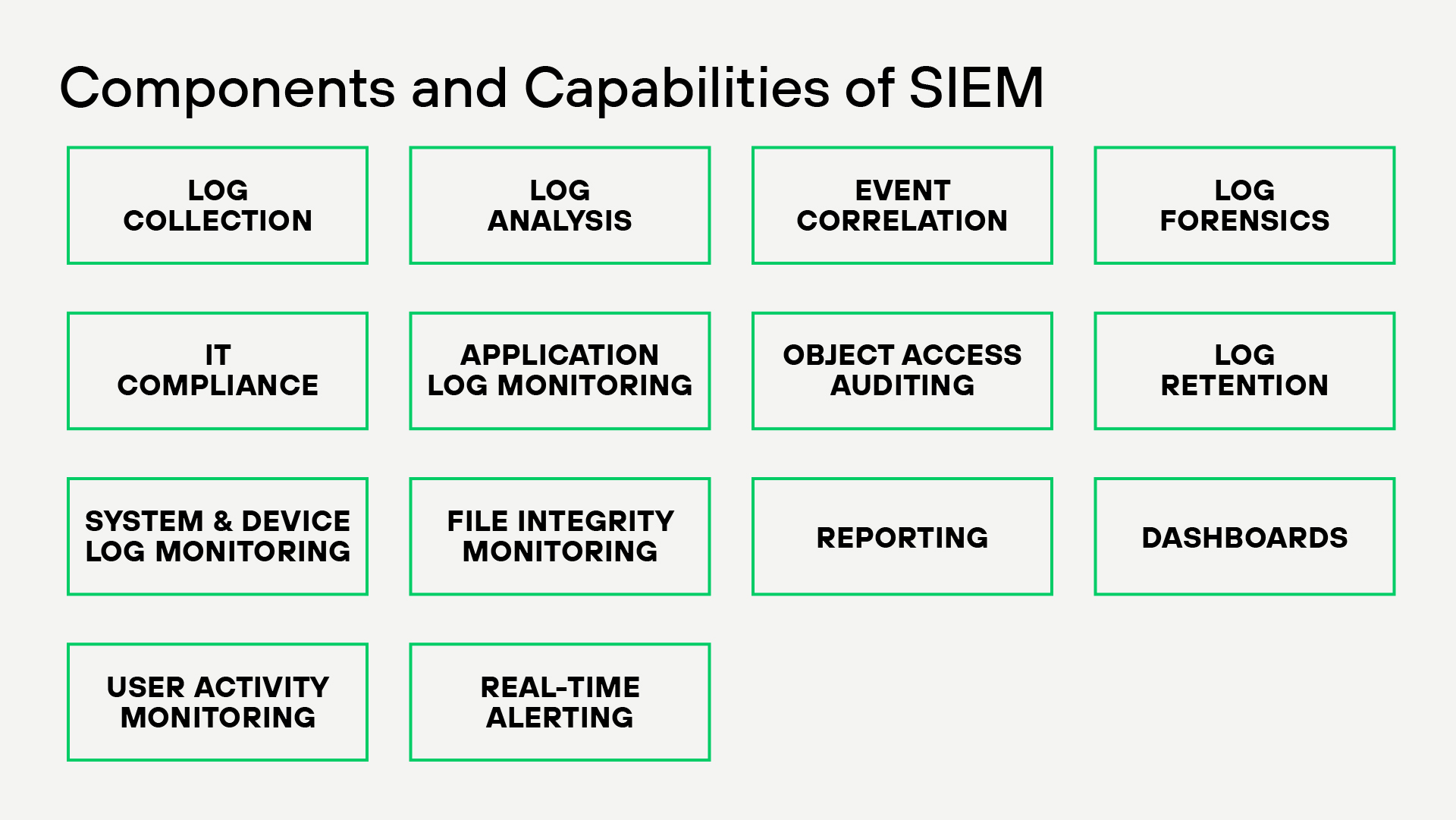

Principales fonctions et avantages du SIEM

SIEM est utilisé par les équipes du Security Operations Center (SOC) , les administrateurs informatiques et les Managed Security Service Providers (MSSP) pour maintenir des solutions de sécurité exhaustives et résilientes dans les organisations de toutes tailles.

Agrégation et normalisation des données

Le SIEM rassemble des données provenant de diverses sources et les convertit dans un format unifié, offrant ainsi une vue d'ensemble de l'environnement de sécurité d'une organisation. Cette normalisation standardise les journaux et les ensembles de données, améliorant ainsi la reconnaissance des formes et la détection des anomalies pour les menaces de sécurité. En consolidant les données, le SIEM améliore la précision de la surveillance, garantit que les alertes critiques ne sont pas manquées et soutient les rapports de conformité avec des ensembles de données prêts pour l'audit.

Découvrez comment la journalisation SIEM transforme les données brutes en informations utiles : Qu'est-ce que la journalisation SIEM?

Contrôle en temps réel

La surveillance régulière du trafic réseau et du comportement des utilisateurs permet aux organisations d'identifier rapidement les activités inhabituelles susceptibles de signaler une attaque ou un accès non autorisé. Cette approche permet aux équipes de sécurité de réagir rapidement et de prévenir les violations de données.

La surveillance constante permet également de détecter des attaques subtiles ou complexes qui pourraient échapper aux méthodes traditionnelles. L'analyse avancée et l'apprentissage automatique améliorent la détection, identifient les nouvelles menaces et prédisent les vulnérabilités futures. Ce processus protège les données sensibles et favorise la conformité en conservant un enregistrement clair des événements de sécurité et des réponses apportées.

Détection des menaces

Les outils SIEM aident les organisations à analyser les journaux de sécurité pour repérer les signes de cyberattaques, de menaces initiées ou de violations de règles. Ils examinent de grandes quantités de données de sécurité pour détecter des activités inhabituelles susceptibles d'indiquer une violation, en se concentrant sur des problèmes mineurs tels que les changements de comportement des utilisateurs.

Ces systèmes utilisent les renseignements sur les menaces pour comparer les schémas d'attaque connus avec les nouveaux comportements. Cela améliore leur capacité à identifier les menaces et à réagir rapidement, en donnant aux équipes de sécurité des alertes en temps réel et des réponses automatisées. Les outils SIEM aident les organisations à rester préparées face à l'évolution des cybermenaces en améliorant les méthodes de détection et en utilisant des informations actualisées sur les menaces.

Découvrez les avantages des solutions SIEM pour les équipes SOC : Qu'est-ce qu'une solution SIEM dans un SOC ?

Réponse à incident

Les systèmes SIEM aident à répondre aux menaces de sécurité, soit automatiquement, soit manuellement. Les principaux avantages du SIEM pour la réponse aux incidents sont les suivants :

- Détection et endiguement plus rapides des menaces.

- Réduction de la charge de travail manuelle grâce à l'automatisation.

- Précision accrue grâce à des analyses avancées et moins de faux positifs.

- Amélioration de la coordination entre les équipes du SOC.

Grâce à des flux automatisés, le SIEM prend en charge les tâches répétitives telles que la notification des utilisateurs et l'endiguement des menaces rapidement, ce qui permet de réduire les temps de réponse et de limiter la propagation des attaques. Les réponses manuelles permettent aux analystes de la sécurité d'enquêter sur des incidents uniques ou utiles, en s'assurant que les réponses sont adaptées à chaque menace spécifique.

Cette approche approfondie de la gestion des incidents est essentielle pour réduire les temps d'arrêt et atténuer les effets des problèmes de sécurité sur les opérations critiques.

Découvrez comment les outils SIEM rationalisent les processus de sécurité et aident les équipes SOC : En quoi les outils SIEM sont-ils utiles aux équipes SOC?

Rapports de conformité

Les solutions SIEM rassemblent et normalisent constamment de vastes ensembles de données, garantissant que les informations sont exactes et facilement accessibles pour les audits de conformité. En fin de compte, les processus rationalisés rendus possibles par les solutions SIEM améliorent la conformité et libèrent des ressources précieuses, permettant aux équipes de sécurité de se concentrer sur des tâches de sécurité plus stratégiques.

En automatisant le processus de reporting, les SIEM aident les organisations :

- Simplifiez le respect des exigences réglementaires (par exemple, GDPR, HIPAA, PCI DSS) en générant des rapports prêts à être audités.

- Réduire la charge importante qui pèse sur les équipes informatiques et les équipes chargées de la conformité.

- Évitez les pièges potentiels de la compilation manuelle des données, qui peut souvent entraîner des erreurs ou des omissions.

- Maintenir une piste d'audit complète, cruciale pour démontrer la conformité et la responsabilité aux régulateurs.

Découvrez comment les logiciels SIEM peuvent aider votre organisation à gérer les données liées à la sécurité : Qu'est-ce qu'un logiciel de gestion des informations et des événements de sécurité?

Rôle de l'IA et de la ML dans le SIEM

Les outils SIEM modernes utilisent l'IA et l'apprentissage automatique (ML) pour :

- Améliorer la détection des menaces

- Réduire les fausses alarmes

- Aider à prévoir les failles de sécurité

- Apprenez des données au fil du temps, en améliorant la précision et en réduisant les alertes inutiles.

- Permettre des réponses automatisées aux menaces sans intervention humaine, libérant ainsi les experts en sécurité pour qu'ils se concentrent sur des problèmes plus complexes.

- Fournir des informations sur les vulnérabilités potentielles

Explorez le rôle transformateur de l'IA et du ML dans le SIEM moderne : Quel est le rôle de l'IA et du ML dans les solutions SIEM modernes ?

Intégration SIEM

En se connectant de manière transparente à diverses technologies de sécurité telles que les pare-feu, les systèmes de détection d'intrusion et les scanners de vulnérabilité, le SIEM renforce la capacité à détecter et à répondre aux menaces potentielles avec une plus grande précision. Ce processus est réalisé en rassemblant des données exhaustives provenant de sources multiples, ce qui garantit une interopérabilité harmonieuse et permet d'obtenir une compréhension cohérente du paysage des menaces.

Lorsque l'intégration se poursuit, les systèmes SIEM fonctionnent souvent avec des plateformes d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR). Cette collaboration facilite l'automatisation des tâches de sécurité, garantissant que les alertes et les menaces potentielles sont traitées rapidement et de manière adéquate.

Ces avancées permettent de rationaliser les opérations des équipes de sécurité et d'améliorer l'efficacité et la réactivité du dispositif de sécurité global d'une organisation. L'intégration du SIEM aux technologies existantes est essentielle pour construire un mécanisme de défense résistant, capable de s'adapter à la nature dynamique des cybermenaces.

Découvrez comment les systèmes SIEM s'intègrent à d'autres technologies : Qu'est-ce que l'intégration de la gestion des informations et des événements de sécurité (SIEM)?

Cas d'utilisation SIEM

Le SIEM est un outil inestimable pour les organisations de toutes tailles, offrant de nombreux cas d'utilisation qui améliorent leur posture de cybersécurité.

Détection des menaces et réaction

- Surveillance des menaces en temps réel : Les systèmes SIEM détectent les activités inhabituelles telles que les anomalies de connexion, les mouvements latéraux ou les attaques par force brute.

- Cas d'utilisation : Détecter les attaques de ransomware en surveillant l'activité anormale de chiffrement des fichiers.

- Bénéfice : Identification rapide des failles de sécurité et réponses automatisées pour limiter les dégâts.

- Stratégie :

- Définissez des cas d'utilisation et des règles de corrélation basées sur des schémas d'attaque courants (par exemple, force brute, escalade des privilèges).

- Intégrez les renseignements sur les menaces pour enrichir les données sur les événements.

- Utilisez l'apprentissage automatique pour détecter les anomalies.

Détection des menaces initiées

- Analyse comportementale : Le SIEM analyse les comportements des utilisateurs afin de détecter les activités inhabituelles, telles que l'accès à des fichiers sensibles en dehors des heures de travail.

- Cas d'utilisation : Identification d'un employé qui tente d'exfiltrer des données de l'entreprise vers des lecteurs externes.

- Bénéfice : Protection contre les violations de données causées par des initiés malveillants ou négligents.

- Stratégie :

- Mettez en œuvre l'analyse du comportement des utilisateurs et des entités (UEBA) pour surveiller l'activité des utilisateurs.

- Définissez des lignes de base pour un comportement normal et déclenchez des alertes en cas d'écart.

- Enregistrer et analyser les activités des comptes privilégiés.

Détection des menaces persistantes et complexes (APT)

- Reconnaissance des formes : Les systèmes SIEM identifient les attaques en plusieurs étapes au cours desquelles les pirates prennent pied et escaladent leurs privilèges.

- Cas d'utilisation : Reconnaître les signes subtils d'un attaquant effectuant une reconnaissance au sein d'un réseau.

- Bénéfice : Détection précoce des attaques complexes et prolongées.

- Stratégie :

- Utilisez des règles de corrélation à plusieurs niveaux pour identifier les séquences d'attaques à long terme.

- Surveillez les terminaux, les courriels et le trafic réseau pour détecter les signes subtils d'intrusion.

- Exploitez les renseignements sur les menaces externes pour identifier les indicateurs de compromission (IoC).

Enquête médico-légale

- Corrélation logarithmique : Les équipes SOC peuvent remonter à la source d'un incident en analysant les journaux historiques.

- Cas d'utilisation : Enquêter sur une violation pour déterminer comment les attaquants sont entrés et quelle est l'ampleur de l'attaque.

- Bénéfice : Une meilleure analyse post-incident pour améliorer les défenses.

- Stratégie :

- Veillez à ce que les journaux soient indexés et stockés pendant de longues périodes (en fonction des exigences réglementaires).

- Utilisez les fonctions de recherche avancée pour remonter à l'origine des incidents.

- Corréler des données provenant de sources multiples pour l'analyse des causes profondes.

Surveillance et protection des terminaux

- Journaux complets des terminaux : Le SIEM collecte les données des outils de détection des terminaux afin de fournir une vue unifiée de l'activité des appareils.

- Cas d'utilisation : Détection de logiciels malveillants sur un terminal qui communique avec des IP malveillantes connues.

- Bénéfice : Sécurité accrue des terminaux grâce à une surveillance centralisée.

- Stratégie :

- Combinez le SIEM avec des outils de détection et de réponse des terminaux (EDR) pour une meilleure visibilité.

- Définissez des alertes pour les logiciels malveillants, les accès non autorisés et les modifications de fichiers suspectes.

Sécurité du cloud Surveillance

- Intégration dans le cloud : Les SIEM modernes s'intègrent aux plateformes cloud comme AWS, Azure et Google Cloud pour surveiller les menaces natives du cloud.

- Cas d'utilisation : Identifier les buckets de stockage mal configurés ou détecter les appels d'API inhabituels dans les environnements cloud.

- Bénéfice : Protège l'infrastructure cloud contre les accès non autorisés et les configurations erronées.

- Stratégie :

- Intégrer les outils SIEM cloud-native aux principales plateformes (par exemple, AWS, Azure, GCP).

- Utilisez les API et les connecteurs pour surveiller l'activité du cloud en temps réel.

Détection des mouvements latéraux

- Analyse du trafic sur le réseau : Le SIEM suit les modèles de trafic pour identifier les attaquants qui se déplacent latéralement au sein d'un réseau.

- Cas d'utilisation : Signaler les communications non autorisées entre des serveurs qui n'interagissent généralement pas.

- Bénéfice : Empêche les attaquants d'augmenter leurs privilèges ou d'accéder aux systèmes critiques.

- Stratégie :

- Surveillez le trafic est-ouest au sein du réseau afin de détecter des schémas de communication inhabituels.

- Mettez en œuvre la segmentation du réseau pour limiter les mouvements latéraux.

- Utilisez des techniques de leurre comme les pots de miel pour identifier les attaquants.

Détection du hameçonnage

- Analyse du journal des courriels : Les outils SIEM analysent le trafic de courrier électronique à la recherche d'indicateurs de tentatives de hameçonnage.

- Cas d'utilisation : Identifier les courriels de hameçonnage de masse envoyés aux employés avec des liens malveillants.

- Bénéfice : Réduit le risque de vol de données d'identification et d'infections par des logiciels malveillants.

- Stratégie :

- Surveillez les passerelles de messagerie et analysez les en-têtes pour détecter les usurpations d'identité ou les liens malveillants.

- Recouper les pièces jointes avec des bases de renseignements sur les menaces.

Surveillance des risques par des tiers

- Sécurité de la chaîne d'approvisionnement : Les systèmes SIEM contrôlent les journaux d'accès des fournisseurs tiers afin de détecter les activités anormales.

- Cas d'utilisation : Détection d'un compte fournisseur compromis accédant à des systèmes internes sensibles.

- Bénéfice : Protège contre les risques introduits par les partenaires extérieurs.

- Stratégie :

- Surveillez l'accès de tiers aux systèmes critiques grâce à la corrélation des journaux.

- Appliquez des politiques d'accès strictes et surveillez les activités des fournisseurs en temps réel.

Détection des dénis de service distribués (DDoS)

- Anomalies de trafic : Les outils SIEM surveillent les pics inhabituels du trafic réseau indiquant des attaques DDoS.

- Cas d'utilisation : Détection des attaques volumétriques visant à submerger une application web.

- Bénéfice : Permet de prendre rapidement des mesures d'atténuation pour maintenir la disponibilité du service.

- Stratégie :

- Surveillez le trafic réseau pour détecter les pics de volume.

- Utilisez les fonctions de limitation de débit et d'inscription sur liste noire pour limiter les attaques.

Orchestration et automatisation de la sécurité

- Capacités SOAR : Certains systèmes SIEM intègrent le système SOAR (Security Orchestration, Automation, and Response) afin d'exécuter des programmes automatisés.

- Cas d'utilisation : Mise en quarantaine automatique d'un terminal en cas de détection de logiciels malveillants.

- Bénéfice : Accélère le temps de réponse et réduit la charge de travail manuel.

- Stratégie :

- Intégrez les plateformes SOAR à votre SIEM pour automatiser les flux de travail communs.

- Élaborez des carnets de commande pour les tâches répétitives telles que la mise en quarantaine des appareils ou la notification des parties prenantes.

Découvrez d'autres cas d'utilisation de SIEM qui fournissent des informations cruciales : Quels sont les cas d'utilisation du SIEM ?

Comment choisir une solution SIEM ?

Lorsque vous choisissez une solution SIEM, tenez compte des solutions de déploiement :

- Sur place ou dans le cloud : Décidez entre des systèmes SIEM auto-hébergés ou des solutions basées sur le cloud en fonction de vos besoins d'infrastructure.

- Services de sécurité gérés (MSSP) : Les MSSP offrent une expertise dans le déploiement et la gestion des systèmes SIEM pour les organisations disposant de ressources limitées.

Bonnes pratiques pour la mise en œuvre de SIEM

La mise en œuvre d'un système SIEM implique plusieurs étapes cruciales pour garantir son efficacité et son alignement avec les objectifs de sécurité de l'organisation.

- Définir les objectifs : Commencez par des cas d'utilisation spécifiques et développez-les au fur et à mesure que l'organisation mûrit.

- Intégrer les sources de données : Veillez à ce que tous les systèmes concernés (pare-feu, terminaux, applications) alimentent le SIEM.

- Adapter les règles de corrélation : Personnalisez les règles en fonction des risques et de l'environnement propres à votre organisation.

- Former les équipes SOC : Fournir une formation sur l'interprétation des alertes SIEM et l'utilisation des fonctions avancées.

- Révision régulière : Optimisez constamment les configurations et mettez à jour les règles de corrélation pour vous adapter aux nouvelles menaces.

Découvrez des conseils supplémentaires pour la mise en œuvre de SIEM : Quelles sont les meilleures pratiques en matière de mise en œuvre de SIEM ?

SIEM et autres solutions de sécurité

Le monde de la cybersécurité est rempli de nombreux outils, et il est essentiel de faire la distinction entre des solutions comme le SIEM et d'autres technologies de sécurité pour élaborer une stratégie de défense efficace.

XDR contre SIEM

XDR propose une approche intégrée moderne de la détection des menaces et de la réponse, couvrant un éventail plus complet de sources de données et offrant des capacités en temps réel. Le SIEM se concentre davantage sur la gestion des journaux et des événements, l'analyse historique et les rapports de conformité.

Les organisations doivent tenir compte de leurs besoins spécifiques en matière de sécurité et de leur infrastructure existante lorsqu'elles choisissent l'une ou l'autre solution. De nombreuses organisations utilisent une combinaison de XDR et de SIEM pour une surveillance complète de la sécurité et une réponse aux incidents.

Découvrez comment l'XDR et le SIEM diffèrent dans leur approche et leur champ d'application : Quelle est la différence entre SIEM et XDR?

SOAR vs SIEM

SOAR (Security Orchestration, Automation, and Response) et SIEM sont des éléments essentiels de la cybersécurité. Bien que chacun d'entre eux serve des objectifs distincts, ils travaillent ensemble.

En fin de compte, le SIEM met principalement l'accent sur la collecte de données, la surveillance et l'analyse des journaux et des données de sécurité. Il génère des alertes lorsque des problèmes de sécurité potentiels sont détectés, tandis que SOAR automatise les réponses à ces menaces de sécurité et gère les alertes qui en découlent. Alors que certaines solutions SIEM incluent des fonctions d'automatisation de base, certaines plateformes SOAR fournissent des renseignements sur les menaces.

Plongée dans les différences entre les outils SIEM et SOAR : SIEM vs SOAR : Quelle est la différence?

EDR vs SIEM

EDR (Endpoint Detection and Response) surveille les serveurs, les postes de travail et les appareils mobiles pour détecter les incidents de sécurité et y répondre, offrant ainsi une protection détaillée des terminaux. Le SIEM recueille et analyse les événements de sécurité du réseau afin d'évaluer la situation en matière de sécurité. De nombreuses organisations utilisent l'EDR et le SIEM conjointement.

Apprenez à utiliser l'EDR et le SIEM pour améliorer votre couverture de sécurité : Quelle est la différence entre EDR et SIEM?

Qu'est-ce que le Cloud SIEM ?

Le SIEM en nuage s'appuie sur l'infrastructure en nuage pour assurer une surveillance de la sécurité et une détection des menaces évolutives, flexibles et rentables sur l'ensemble du réseau d'une organisation. Il centralise et analyse en temps réel d'importants volumes de données de sécurité provenant de diverses sources, ce qui permet une détection et une réponse rapides aux menaces.

Les solutions SIEM cloud offrent une meilleure évolutivité, un déploiement plus facile et une meilleure accessibilité, ce qui les rend idéales pour les environnements informatiques modernes, distribués et hybrides.

Comprendre comment le SIEM cloud renforce la sécurité dans les environnements cloud par rapport aux systèmes traditionnels sur place : Qu'est-ce que le Cloud SIEM?

L'évolution du SIEM

L'évolution du SIEM reflète le passage du paysage de la cybersécurité d'une gestion réactive à une gestion proactive des menaces. Les solutions SIEM modernes se concentrent sur l'automatisation, les insights pilotés par l'IA et l'évolutivité, permettant aux organisations de faire face efficacement aux menaces complexes et en constante évolution d'aujourd'hui.

1990s

À mesure que les entreprises se connectent à l'internet, les pare-feux ne suffisent plus à faire face aux menaces croissantes. Les équipes de sécurité avaient besoin d'outils pour rassembler et hiérarchiser les alertes sur les réseaux, ce qui a conduit à la création du SIEM en combinant la gestion des journaux (SIM) et la surveillance en temps réel (SEM).

Début des années 2000

Les solutions SIEM initiales se concentraient sur la centralisation des alertes et des rapports de conformité, mais elles manquaient d'évolutivité et reposaient sur des processus manuels, ce qui limitait leur efficacité.

Avancées

Au fil du temps, le SIEM a évolué avec la surveillance en temps réel, l'analyse avancée et l'apprentissage automatique, permettant une détection et une réponse plus rapides aux menaces.

Aujourd'hui

Les plateformes SIEM modernes utilisent l'IA et s'intègrent à des outils d'automatisation comme SOAR pour rationaliser les flux de travail, ce qui les rend essentielles pour des opérations de sécurité proactives et efficaces.

L'avenir du SIEM

Il est important de comprendre que les changements technologiques et les nouvelles menaces de sécurité influenceront l'avenir du SIEM. Alors que la cybersécurité continue de s'améliorer, les solutions SIEM s'adapteront pour détecter, traiter et répondre efficacement aux nouvelles menaces.

L'atténuation des menaces actuelles exige une approche radicalement nouvelle des opérations de sécurité. L'avenir du SIEM sera probablement façonné par plusieurs tendances et avancées clés dans le domaine de la cybersécurité :

- Intégration avec l'intelligence artificielle et l'apprentissage automatique

- Déploiements cloud-native et hybrides.

- Analyse du comportement des utilisateurs et des entités (UEBA)

- Intégration des renseignements sur les menaces

- Automatisation et orchestration

- Amélioration de l'expérience utilisateur et de la visualisation

- Gestion de la conformité et de la protection de la vie privée

- Intégration avec la détection et la réponse étendues (XDR)

Découvrez comment XSIAM redéfinit les fonctionnalités SIEM traditionnelles grâce à l'analyse, l'automatisation et l'orchestration pilotées par l'IA : Qu'est-ce que le XSIAM ?

FAQ sur le SIEM

Les outils SIEM ne préviennent pas directement les cyberattaques ; en revanche, ils jouent un rôle essentiel dans la détection et la réponse aux menaces de sécurité en temps réel. En rassemblant et en analysant les données provenant de diverses sources du réseau, les systèmes SIEM fournissent des informations précieuses qui aident les équipes de sécurité à identifier des schémas inhabituels et des brèches potentielles avant qu'elles ne s'aggravent. Cette détection rapide est essentielle pour minimiser l'impact des incidents de sécurité et éviter qu'ils ne causent des dommages graves à l'infrastructure d'une organisation. Alors que le SIEM traditionnel se concentre sur la détection et l'analyse, les solutions SIEM modernes intégrées à des capacités d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR) peuvent lancer des actions préventives automatisées, telles que :

- Blocage automatique des adresses IP suspectes

- Mise en quarantaine des systèmes affectés

- Désactivation des comptes d'utilisateurs compromis

- Mise à jour des règles de pare-feu en temps réel

- Déclenchement d'exigences supplémentaires en matière d'authentification

En outre, les capacités d'analyse historique du SIEM aident les organisations à tirer des leçons des incidents passés et à renforcer leurs mesures préventives en :

- Identifier les lacunes et les vulnérabilités en matière de sécurité

- Affiner les politiques de sécurité

- Améliorer les règles de détection des menaces

- Permettre une chasse aux menaces proactive

- Améliorer la formation à la sensibilisation à la sécurité sur la base de modèles d'incidents réels

Le SIEM offre des fonctionnalités complètes de journalisation et de surveillance, permettant à la fois une réponse immédiate et une amélioration à long terme de la posture de sécurité, contribuant ainsi à la stratégie globale de prévention des cyberattaques d'une organisation.