- 1. Qu’est-ce que le SIEM ?

- 2. Qu’est-ce que l’orchestration et l’automatisation de la sécurité ?

- 3. Qu’est-ce que la gestion de la Threat Intelligence (TIM) ?

- 4. Pourquoi le SOAR est-il si important ?

- 5. Avantages clés d’une plateforme SOAR

- 6. Cas d’usage du SOAR

- 7. Bien choisir sa plateforme SOAR : guide des bonnes pratiques

- Qu’est-ce que le SIEM ?

- Qu’est-ce que l’orchestration et l’automatisation de la sécurité ?

- Qu’est-ce que la gestion de la Threat Intelligence (TIM) ?

- Pourquoi le SOAR est-il si important ?

- Avantages clés d’une plateforme SOAR

- Cas d’usage du SOAR

- Bien choisir sa plateforme SOAR : guide des bonnes pratiques

Qu’est-ce que le SOAR ?

- Qu’est-ce que le SIEM ?

- Qu’est-ce que l’orchestration et l’automatisation de la sécurité ?

- Qu’est-ce que la gestion de la Threat Intelligence (TIM) ?

- Pourquoi le SOAR est-il si important ?

- Avantages clés d’une plateforme SOAR

- Cas d’usage du SOAR

- Bien choisir sa plateforme SOAR : guide des bonnes pratiques

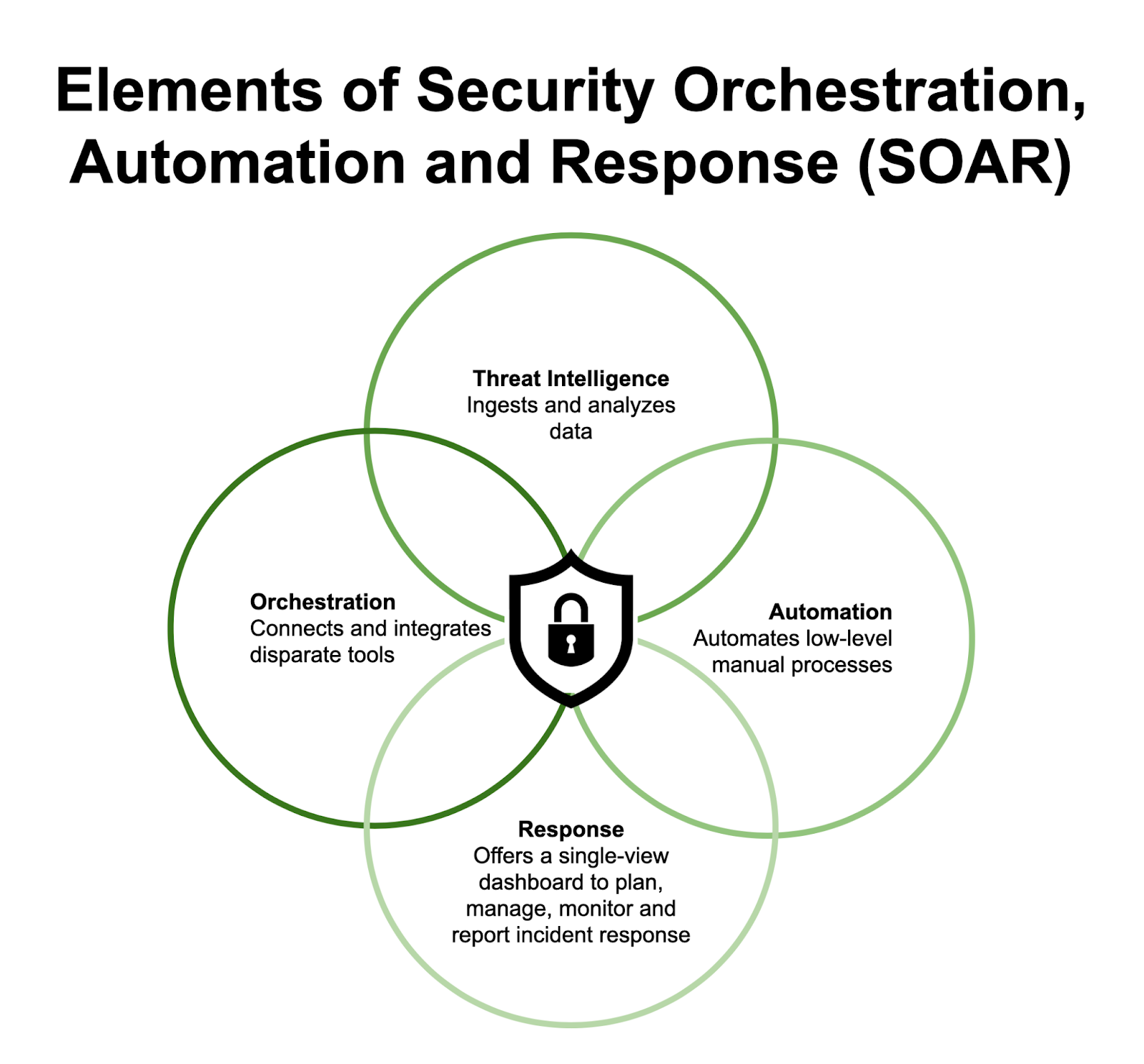

Les technologies d’orchestration, d’automatisation et de réponse aux incidents de sécurité (SOAR) assurent la coordination, l’exécution et l’automatisation des tâches à travers différents outils et intervenants, le tout à partir d’une seule et même plateforme. Ainsi, les entreprises peuvent non seulement répondre rapidement en cas d’attaque, mais aussi observer, comprendre et prévenir les incidents à venir. Résultat : une meilleure posture de sécurité globale.

Selon la définition de Gartner, une solution SOAR complète assure trois fonctionnalités logicielles principales : gestion des menaces et des vulnérabilités, réponse aux incidents de sécurité et automatisation des opérations de sécurité (SecOps).

La gestion des menaces et des vulnérabilités (orchestration) englobe les technologies utilisées pour neutraliser les cybermenaces. L’automatisation des SecOps (automatisation) inclut quant à elle les technologies qui sous-tendent l’automatisation et l’orchestration des opérations.

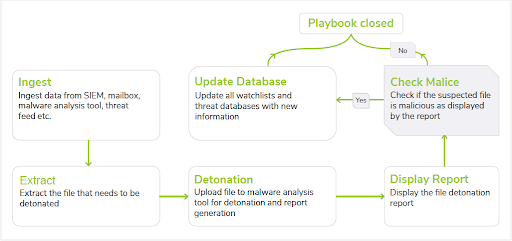

La solution SOAR ingère les données issues des alertes. Ces alertes déclenchent des playbooks qui automatisent et orchestrent les workflows de réponse ou d’autres tâches connexes. En combinant les moyens humains et le machine learning, les entreprises analysent ensuite ces diverses données afin de cerner et de prioriser les actions automatiques de réponse à incident, le but étant de contrer les futures menaces. Cette approche permet de gérer la cybersécurité et d’améliorer les SecOps en toute efficacité.

Figure 1. Exemple de playbook SOAR pour l’analyse de malwares

Qu’est-ce que le SIEM ?

Une solution SIEM (Security Information and Event Management) assure la gestion des informations et des événements de sécurité. Elle rassemble des outils et services qui aident l’équipe IT ou le centre opérationnel de sécurité (SOC) à recueillir et à analyser les données de sécurité, à créer des politiques ainsi que des notifications. Le système SIEM collecte, consolide et recoupe les données de sécurité. Il envoie des notifications lorsqu’un ou plusieurs événements déclenchent une règle SIEM. Il permet également aux entreprises de définir des politiques, règles, rapports, alertes et tableaux de bord en adéquation avec leurs enjeux de sécurité spécifiques.

Les outils SIEM offrent plusieurs avantages aux équipes IT :

- Gestion des journaux d’événements pour consolider les données de sources multiples

- Visibilité en temps réel à l’échelle de l’entreprise

- Corrélation des événements de sécurité issus des journaux à l’aide de règles conditionnelles (« si/alors ») pour contextualiser les données et les rendre actionnables

- Notifications automatiques d’événements gérées via des tableaux de bord

Le SIEM combine la gestion des informations et des événements de sécurité grâce à une surveillance en temps réel et des notifications transmises aux administrateurs système.

SOAR vs SIEM

Beaucoup considèrent le SOAR et le SIEM comme des solutions similaires. En effet, ils détectent tous deux les problèmes de sécurité et collectent les données pour cerner leur nature. Autre point commun : ils envoient des notifications aux équipes de sécurité pour étayer la remédiation. Cependant, il existe des différences notables entre ces deux technologies.

Comme le SIEM, le SOAR collecte les données et avertit les équipes de sécurité via une plateforme centralisée. Toutefois, les outils SIEM ne transmettent ces alertes qu’aux analystes. Le SOAR a également l’avantage d’ajouter l’automatisation et la réponse à incident au processus d’investigation. Il s’appuie pour cela sur des playbooks ou des workflows automatisés et sur l’intelligence artificielle (IA) pour cerner les modèles de comportement et ainsi prédire les menaces similaires avant qu’elles n’émergent. Les solutions SOAR telles que Cortex XSOAR ingèrent les alertes provenant de sources qui échappent aux systèmes SIEM (résultats des analyses de vulnérabilité, alertes de sécurité cloud et IoT, etc.), ce qui facilite la déduplication des événements. Il s’agit d’ailleurs d’un cas d’usage typique des intégrations entre SOAR et SIEM. Cette capacité réduit le délai inhérent au traitement manuel des alertes, tout en simplifiant la détection et la réponse aux menaces.

Qu’est-ce que l’orchestration et l’automatisation de la sécurité ?

L’automatisation de la sécurité désigne l’exécution automatique d’actions de sécurité visant à détecter, investiguer et neutraliser les cybermenaces sans intervention humaine. Cette fonctionnalité fait gagner un temps précieux au SOC, qui n’a plus besoin de trier et de traiter manuellement chaque alerte. L’automatisation de la sécurité peut :

- Détecter les menaces au sein de votre environnement

- Trier les menaces

- Déterminer si une intervention est nécessaire

- Endiguer et résoudre le problème

Ces tâches sont exécutées en quelques secondes, sans aucune intervention humaine. Les analystes de sécurité ne sont plus soumis à des workflows chronophages (multiples étapes et instructions, suivi du processus décisionnel) pour investiguer l’événement et déterminer s’il s’agit d’un incident réel. Libérés des tâches répétitives, ils peuvent se concentrer sur les activités stratégiques.

L’orchestration de la sécurité coordonne de façon automatique une série d’actions de sécurité interdépendantes, dont l’investigation, la réponse et la résolution, sur une infrastructure complexe et unique. Cette fonctionnalité met au diapason l’ensemble des outils (de sécurité ou autres), que ce soit en automatisant les tâches de différents produits et workflows ou en notifiant manuellement les agents des incidents qui nécessitent leur attention.

L’orchestration de la sécurité offre de nombreux avantages :

- Contextualisation des incidents de sécurité. Un outil d’orchestration de la sécurité agrège les données provenant de plusieurs sources pour offrir des analyses plus poussées. Vos équipes obtiennent ainsi une visibilité complète sur l’ensemble de l’environnement.

- Investigations approfondies. Les analystes de sécurité peuvent s’affranchir de la gestion des alertes pour se concentrer sur l’investigation des causes racines. Les outils d’orchestration proposent aussi des visuels (graphiques, chronologies, tableaux de bord…) hautement interactifs et intuitifs, qui peuvent s’avérer très utiles au cours de l’investigation.

- Amélioration de la collaboration. Analystes, managers, CTO, dirigeants, équipe juridique, ressources humaines… d’autres collaborateurs doivent parfois intervenir dans les processus de réponse à incident. L’orchestration de la sécurité met à la disposition de tous les acteurs concernés l’ensemble des données nécessaires afin de faciliter la collaboration, le dépannage et la résolution des problèmes.

En résumé, l’orchestration de la sécurité renforce l’intégration de vos défenses. Elle permet d’automatiser des processus complexes tout en optimisant la valeur de vos outils, de vos procédures et de vos équipes de sécurité.

Quelle est la différence entre automatisation et orchestration ?

Automatisation et orchestration sont des termes souvent utilisés indifféremment l’un de l’autre. Pourtant, chacune de ces capacités remplit des fonctions bien distinctes :

- L’automatisation de la sécurité accélère la détection des problèmes et la réponse aux incidents récurrents ou aux faux positifs, ce qui permet d’éviter l’accumulation des alertes :

- Les analystes peuvent se concentrer sur les tâches stratégiques comme l’investigation.

- Chaque playbook automatisé répond à un scénario connu en déclenchant une série de mesures recommandées.

- L’orchestration de la sécurité facilite le partage d’informations et combine la réponse de plusieurs outils, même lorsque les données sont réparties sur un vaste réseau, avec différents systèmes et équipements :

- L’orchestration de la sécurité utilise plusieurs tâches automatisées pour exécuter un processus ou un workflow complexe de A à Z.

- Le principal intérêt d’une solution SOAR réside dans ses intégrations préconçues, qui accélèrent et facilitent le déploiement des cas d’usage SecOps.

L’automatisation de la sécurité simplifie et optimise les SecOps en gérant plusieurs tâches distinctes, tandis que l’orchestration de la sécurité coordonne les différents outils de sécurité pour créer un processus de workflow efficace de bout en bout. En combinant ces deux solutions, les équipes de sécurité peuvent maximiser leur productivité.

Qu’est-ce que la gestion de la Threat Intelligence (TIM) ?

Outre l’orchestration, l’automatisation et la réponse aux incidents de sécurité, une plateforme SOAR peut aussi inclure des fonctionnalités de gestion de la Threat Intelligence (Threat Intelligence Management, TIM). Les outils TIM aident les entreprises à mieux cerner le champ des menaces, à devancer les attaquants et à mettre en œuvre des actions immédiates pour leur barrer la route.

Threat Intelligence (CTI) et gestion de la CTI sont deux choses différentes. La Threat Intelligence englobe les données et les informations relatives aux menaces. La gestion de la Threat Intelligence désigne la collecte, la normalisation, l’enrichissement et l’exploitation des données sur les cybercriminels, leurs intentions, leurs motivations et leurs capacités. Ces informations aident les organisations à accélérer et à améliorer leur processus décisionnel pour mieux se préparer aux cyberattaques.

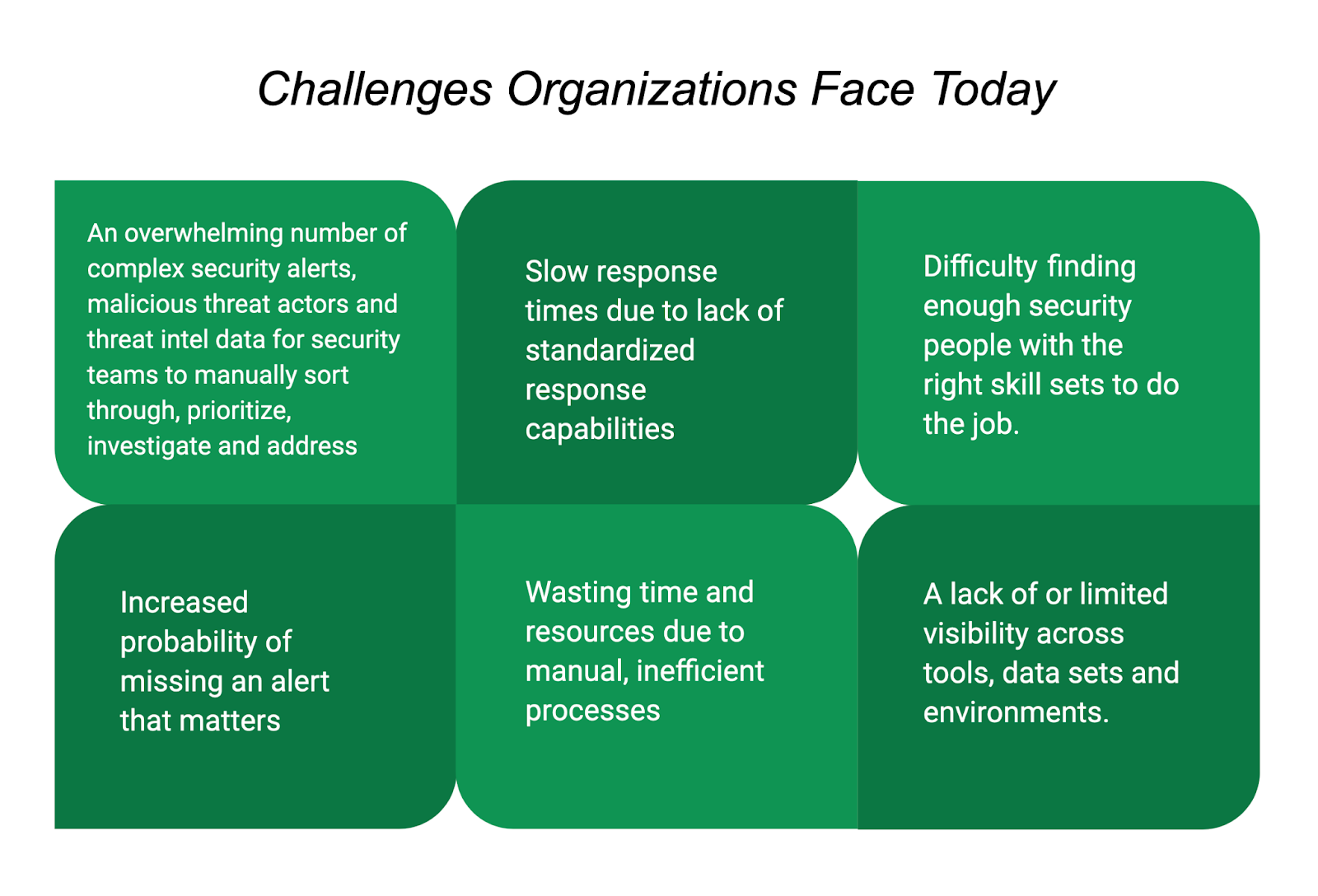

Pourquoi le SOAR est-il si important ?

L’essor du tout digital confronte aujourd’hui les entreprises à de nombreux défis de cybersécurité. Les menaces ne cessent d’évoluer et se complexifient. Pour y faire face, les entreprises doivent adopter une approche efficace afin de protéger leurs opérations dans la durée. Dans ce contexte, le SOAR révolutionne la façon dont les équipes SecOps gèrent, analysent et répondent aux alertes et aux cybermenaces.

Aujourd’hui, les équipes SecOps traitent manuellement des milliers d’alertes quotidiennes provenant de systèmes disparates. Elles doivent en outre composer avec des outils sous-performants, cloisonnés et obsolètes, sans oublier les problèmes liés à la pénurie de talents.

Résultat, elles se retrouvent ensevelies sous les tâches manuelles, sources d’erreur et d’inefficacité opérationnelle.

Face au déluge incessant de menaces et d’alertes, et au manque de ressources pour y répondre, les analystes sont contraints de prioriser certains événements au détriment d’autres incidents. Devant cette surcharge de travail, ils risquent de passer à côté des menaces réelles et de commettre de graves erreurs dans leur action de réponse.

Les entreprises ont donc tout intérêt à se doter de systèmes capables d’orchestrer et d’automatiser de façon systématique les processus d’alerte et de réponse. C’est là que les plateformes SOAR entrent en jeu. Délestées des tâches quotidiennes les plus chronophages et fastidieuses, les équipes SecOps sont plus efficaces dans le traitement et l’analyse des incidents, ce qui améliore in fine la posture de sécurité globale de l’entreprise.

Une plateforme SOAR présente de nombreux atouts :

- Intégration des outils SecOps, ITOps et CTI. Fini le va-et-vient constant entre les consoles : vous pouvez relier l’ensemble de vos solutions de sécurité, y compris celles de différents fournisseurs, pour une collecte et une analyse des données plus complète.

- Visibilité centralisée. Vos équipes de sécurité disposent d’une console unifiée fournissant toutes les informations nécessaires pour investiguer et neutraliser les incidents.

- Accélération de la réponse à incident. Les outils SOAR réduisent le temps moyen de détection (MTTD) et le temps moyen de réponse (MTTR). Grâce à l’automatisation de nombreuses tâches, une grande partie des incidents peut être traitée immédiatement, sans intervention manuelle.

- Élimination des actions chronophages. Le SOAR réduit nettement le nombre de faux positifs, de tâches répétitives et de processus manuels qui font perdre un temps précieux aux analystes.

- Éclairages concrets. Les solutions SOAR agrègent et valident les données issues de nombreuses sources : plateformes CTI, pare-feu, systèmes de détection d’intrusion, SIEM et autres technologies. Le but : offrir à votre équipe de sécurité des informations enrichies et contextualisées. Le SOAR facilite la résolution des problèmes tout en améliorant les pratiques de sécurité. Les analystes peuvent ainsi mener des investigations plus complètes et approfondies.

- Amélioration du reporting et de la communication. Les activités SecOps sont agrégées et affichées dans des tableaux de bord intuitifs. Les équipes reçoivent toutes les informations dont elles ont besoin, y compris des métriques claires qui leur permettent d’identifier des pistes pour améliorer les workflows et réduire le temps de réponse.

- Accélération des processus décisionnels. Les plateformes SOAR sont conçues pour être intuitives, même pour les analystes de sécurité moins expérimentés. Elles proposent des playbooks préconfigurés, la création de nouveaux playbooks par glisser-déposer et la priorisation automatique des alertes. Les outils SOAR peuvent aussi recueillir des données et fournir des éclairages qui facilitent l’évaluation des incidents et aident les analystes à choisir les mesures de remédiation appropriées.

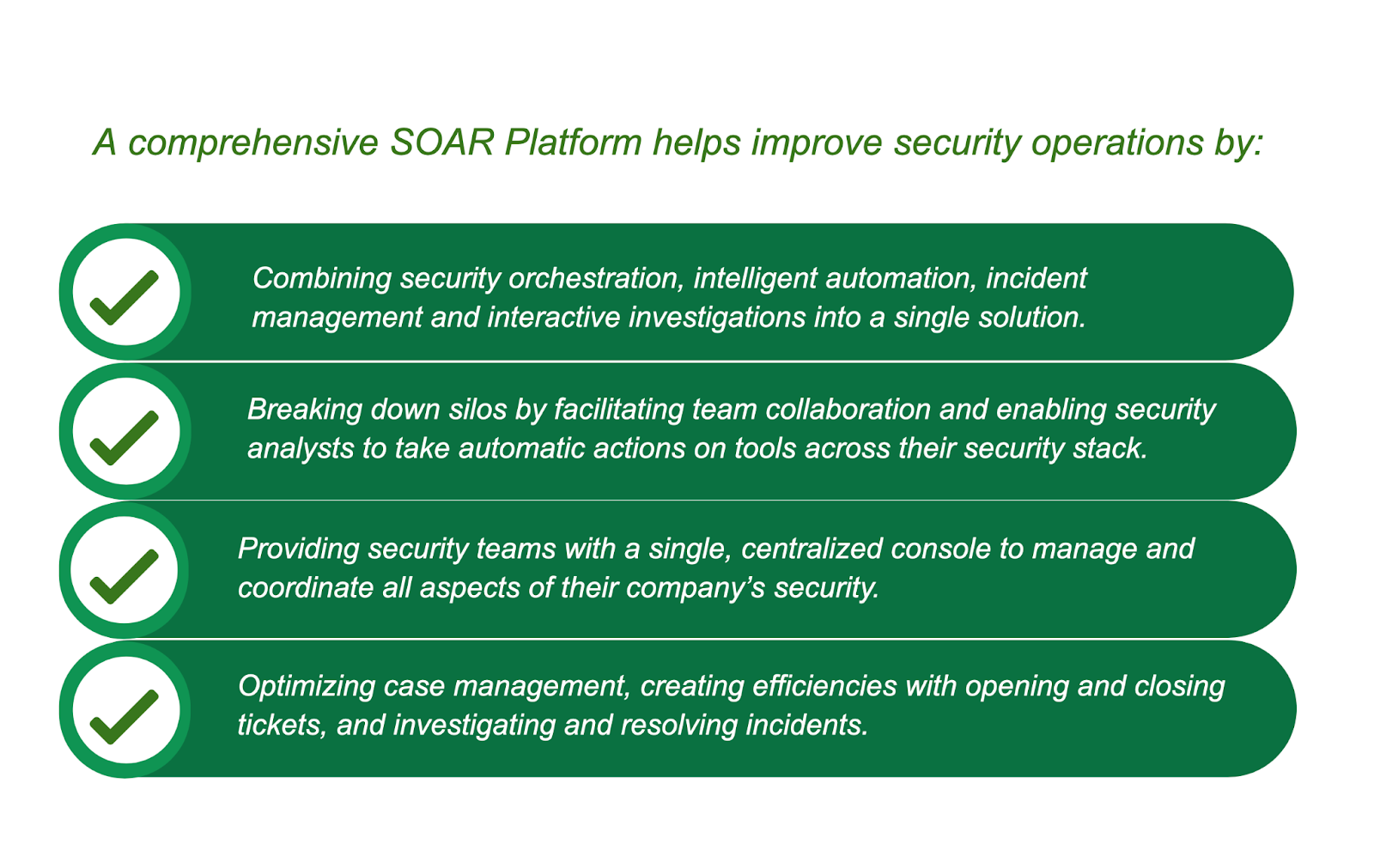

Avantages clés d’une plateforme SOAR

Les solutions SOAR permettent aux entreprises de diminuer l’impact des incidents, quelle qu’en soit la nature, tout en maximisant la valeur de leurs investissements de sécurité existants. Elles réduisent en outre le risque juridique et les interruptions de service. Le SOAR aide les organisations à relever leurs défis de cybersécurité :

- Unification des systèmes de sécurité existants et centralisation de la collecte de données pour obtenir une visibilité complète et, par conséquent, améliorer la posture de sécurité, l’efficacité opérationnelle et la productivité.

- Automatisation des tâches manuelles répétitives et gestion des incidents de A à Z – les analystes sont plus productifs et peuvent se consacrer aux activités stratégiques.

- Procédures d’analyse et de réponse à incident, et playbooks de sécurité pour prioriser, normaliser et adapter ces processus de façon homogène, transparente et documentée.

- Accélération de la réponse à incident – les analystes définissent et attribuent rapidement un niveau de sévérité à chaque incident, réduisant ainsi les volumes et l’accoutumance aux alertes.

- Simplification des processus et des opérations pour mieux cerner et gérer les vulnérabilités potentielles, en mode proactif ou réactif.

- Collaboration en temps réel et investigations non structurées – chaque incident est attribué à l’analyste le mieux placé pour y répondre, avec à la clé un suivi et une communication simplifiés entre les équipes ou leurs membres.

Utilisez notre calculateur de ROI et obtenez un rapport personnalisé pour connaître la valeur ajoutée que Cortex XSOAR peut apporter à votre entreprise.

Cas d’usage du SOAR

Ce tableau recense les cas d’usage courants du SOAR.

Cas d’usage |

Avantages de l’orchestration (vue d’ensemble) |

Traitement des alertes de sécurité |

Enrichissement de données et réponse au phishing – Ingestion d’e-mails de phishing potentiels, déclenchement d’un playbook, automatisation et exécution des tâches répétitives (tri, notification des utilisateurs concernés, etc.), extraction et vérification des indicateurs, identification des faux positifs et préparation du SOC pour une réponse standardisée à grande échelle. Infection de terminaux par malware – Récupération des données de flux CTI émises par les outils de sécurité des terminaux, enrichissement des données, recoupement des fichiers/hashes récupérés à l’aide d’une solution SIEM, notification des analystes, nettoyage des terminaux et mise à jour de la base de données des outils de sécurité des terminaux. Échecs de connexion – Après un nombre prédéfini d’échecs, déclenchement d’un playbook pour évaluer la nature de ces tentatives de connexion (légitime ou malveillante), envoi d’un message aux utilisateurs concernés, analyse de leurs réponses, expiration des mots de passe et fermeture du playbook. Authentification depuis un lieu inhabituel – Identification des tentatives d’accès potentiellement malveillantes au réseau privé virtuel (VPN) en vérifiant le VPN et la présence d’un CASB (Cloud Access Security Broker), recoupement des IP, confirmation de compromission auprès de l’utilisateur, blocage et fermeture du playbook. |

Gestion des opérations de sécurité |

Gestion des certificats SSL (Secure Sockets Layer) – Vérification des terminaux pour savoir quels certificats SSL ont expiré ou sont sur le point d’expirer, notification des utilisateurs, revérification du statut après quelques jours, procédure d’escalade des problèmes aux acteurs concernés et fermeture du playbook. Diagnostic des terminaux et démarrage des agents – Vérification de la connectivité et des agents, contextualisation, ouverture d’un ticket, démarrage des agents et fermeture du playbook. Gestion des vulnérabilités – Ingestion d’informations sur les vulnérabilités et les assets, enrichissement des données CVE (Common Vulnerabilities and Exposures) et des données de terminaux, recherche de contexte sur les vulnérabilités, évaluation de la sévérité, passage de relais aux analystes de sécurité pour la remédiation et l’investigation, et fermeture du playbook. |

Threat hunting et réponse à incident |

Recherche des indicateurs de compromission (IoC) – Collecte et extraction des IoC à partir des fichiers joints, recherche d’IoC via les outils CTI, mise à jour des bases de données et fermeture du playbook. Analyse de malwares – Ingestion des données de sources multiples, extraction et détonation des fichiers malveillants, création et affichage d’un rapport, recherche d’activité malveillante, mise à jour de la base de données et fermeture du playbook. Réponse à incident orientée cloud – Ingestion de données issues des outils de journalisation des événements et de détection des menaces dans le cloud, unification des processus dans les infrastructures de sécurité cloud et on-prem, corrélation avec un SIEM, extraction et enrichissement des indicateurs, recherche d’activité malveillante, passage de relais aux analystes qui examinent les informations, mise à jour de la base de données et fermeture du playbook. |

Enrichissement automatisé de données |

Enrichissement des IoC – Ingestion de données de sources multiples, extraction d’indicateurs à détoner, enrichissement des URL, des IPS et des hachages, recherche d’activité malveillante, mise à jour de la base de données, mobilisation des analystes pour passer en revue et analyser les informations, et fermeture du playbook. Définition du niveau de sévérité – Recoupement avec d’autres produits pour obtenir un score de vulnérabilité et déterminer si un score a été attribué aux indicateurs existants, attribution d’un niveau de sévérité, vérification des noms d’utilisateurs et des terminaux pour savoir s’ils figurent sur une liste critique, attribution d’un score de sévérité critique et clôture de l’incident. |

Pour en savoir plus, lisez notre livre blanc Orchestration de la sécurité : les principaux cas d’usage.

Bien choisir sa plateforme SOAR : guide des bonnes pratiques

Maintenant que vous savez tout sur le SOAR et ses différentes fonctionnalités, reste à savoir comment trouver la solution la mieux adaptée aux besoins de votre entreprise.

Lorsque vous comparez différents fournisseurs SOAR, vous devez prendre en compte plusieurs éléments. En dehors des considérations technologiques, votre choix dépendra des fonctionnalités et des services qu’offre la solution dans son ensemble. Vous devez donc évaluer un certain nombre de facteurs avant d’implémenter une plateforme SOAR : maturité de l’entreprise, intégrations technologiques et stack d’outils nécessaires, processus existants, méthode de déploiement, etc.

Après avoir réalisé un audit interne de votre sécurité, vous devez prendre en compte les spécificités du produit SOAR que vous envisagez. Par exemple :

- Simplicité d’utilisation et connectivité avec d’autres outils – L’orchestration de la sécurité doit assurer le lien entre les outils de détection, d’enrichissement, de réponse et d’autres solutions connexes.

Au final, le SOAR doit pouvoir ingérer les alertes issues des outils de détection déployés par l’entreprise et exécuter des playbooks automatisés qui coordonnent les actions (enrichissement, réponse et autres dispositifs associés).

Combien de commandes ou d’actions peut-on exécuter depuis la plateforme ? Les intégrations répondent-elles aux principaux besoins ? Par exemple :

- Classification et mapping

- Détection et surveillance

- Enrichissement des données et flux CTI

- Application des règles et réponse

- Intégrations personnalisées – La plateforme propose-t-elle un mécanisme (p. ex., un SDK interne) pour créer des intégrations personnalisées ? La période d’onboarding inclut-elle une assistance dédiée aux intégrations personnalisées ? Ce service est-il inclus dans le prix d’achat du produit ?

- Intégrations prêtes à l’emploi et préconfigurées – Combien d’intégrations (couverture et profondeur de chaque catégorie) la plateforme propose-t-elle ? De nouvelles intégrations seront-elles ajoutées ultérieurement ? À quelle fréquence ? Ces mises à jour sont-elles gratuites ou payantes ?

- Gestion des incidents – La plateforme propose-t-elle une gestion native des incidents ou s’intègre-t-elle à d’autres outils dédiés ? Dispose-t-elle d’une fonctionnalité de reconstruction chronologique des incidents ? Prend-elle en charge la documentation et l’évaluation post-incident ? Peut-elle créer des pistes d’audit pour mettre en évidence les flux de données et assurer la responsabilité des acteurs concernés ?

- Intégration à la Threat Intelligence – La Threat Intelligence (CTI) désigne les connaissances factuelles (contexte, mécanismes, indicateurs, implications et conseils actionnables) relatives aux risques et aux menaces existantes ou émergentes. Les plateformes SOAR qui intègrent la CTI peuvent exploiter ces connaissances pour aider le SOC à prendre des décisions éclairées en fonction de l’impact des menaces externes sur l’environnement. Cette approche accélère l’investigation des incidents et permet de recouper les renseignements sur les menaces externes avec les incidents qui surviennent dans le réseau pour détecter la présence d’autres activités malveillantes. Les workflows automatisés permettent d’ajuster et de diffuser en temps réel les informations pertinentes jusqu’aux points de contrôles.

- Fonctionnalités liées aux workflows et aux playbooks – La plateforme possède-t-elle des fonctionnalités de workflows (processus visuels basés sur des tâches) ? Affiche-t-elle l’exécution en direct des playbooks pour chaque incident ? Prend-elle en charge l’imbrication des playbooks ? Permet-elle de créer des tâches de playbook personnalisées (automatiques et manuelles) ? Peut-elle transférer les tâches personnalisées d’un playbook vers un autre ?

- Flexibilité des déploiements – Les technologies utilisées par les entreprises pour mener leurs activités et sécuriser leurs données évoluent sans cesse. L’agilité et la scalabilité sont donc des critères essentiels dans le choix d’un outil d’orchestration de la sécurité, qui doit proposer des options de déploiement flexibles et alignées à vos autres outils et à vos impératifs.

La plateforme offre-t-elle des options de déploiement flexibles ? Lesquelles ? La plateforme est-elle multitenant ? Propose-t-elle le niveau de protection nécessaire pour segmenter le réseau de l’entreprise et sécuriser les communications ? Permet-elle une scalabilité horizontale sur plusieurs tenants et prévoit-elle un niveau de haute disponibilité garantie ?

- Tarification – Avant de choisir un outil d’orchestration de la sécurité, vous devez déterminer la méthode de tarification la mieux adaptée à vos processus budgétaires. Voici les modèles les plus utilisés sur le marché à l’heure actuelle :

- Prix par action ou automatisation

- Prix par nœud ou terminal

- Abonnement annuel avec coût supplémentaire pour l’ajout d’utilisateurs administrateurs

- Autres services et fonctionnalités – Outre les capacités SOAR de base, le fournisseur se démarque-t-il en offrant d’autres ressources utiles pour votre entreprise ?

- Services professionnels – Le fournisseur propose-t-il des services pour accompagner les clients tout au long du déploiement ?

- Support après-vente – Le fournisseur propose-t-il une assistance après l’installation ? Ce type de support est-il adapté à vos besoins et à ceux de votre entreprise ?

Votre solution SOAR doit être alignée sur les besoins du SOC en matière d’efficacité et de productivité. Elle doit s’intégrer aux autres produits, playbooks et processus existants, et les compléter. Elle doit également optimiser la collaboration et offrir des fonctionnalités de déploiement et d’hébergement flexibles, tout en proposant un modèle de tarification adapté aux besoins de l’entreprise.

Découvrez comment Cortex XSOAR s’aligne sur les recommandations SOAR de Gartner