Qu’est-ce qu’un centre opérationnel de sécurité (SOC) ?

Un centre opérationnel de sécurité, ou SOC (Security Operations Center), est une unité centralisée dont la mission consiste à surveiller et à gérer la posture de sécurité de l’entreprise. Il rassemble des experts en sécurité chargés d’identifier, d’éliminer et de répondre aux cybermenaces. Pour résumer, le SOC veille à la sécurité constante des opérations d’une entreprise.

Quel est le rôle du SOC ?

Les SOC ont été créés pour faciliter la collaboration entre les équipes de sécurité. Ils simplifient la gestion des événements de sécurité et aident les analystes à trier, puis à résoudre les incidents de façon plus efficace. L’objectif de ces unités est d’obtenir une vue complète des menaces qui pèsent sur l’entreprise. Cette visibilité englobe les différents types de terminaux, de serveurs et de logiciels on-prem, mais aussi les services tiers et le trafic qui transite entre toutes ces ressources.

Fonctions principales du SOC

Les experts du centre opérationnel de sécurité possèdent les compétences nécessaires pour identifier et répondre aux incidents de cybersécurité. Le SOC collabore également avec d’autres départements ou d’autres équipes afin de partager toutes les informations utiles avec les acteurs concernés. En règle générale, cette unité opère 24/7 : ses membres se relaient pour éliminer les menaces et gérer les activités de journalisation en continu. Les entreprises ont parfois recours à des prestataires externes qui fournissent des services supplémentaires au SOC.

Les principales fonctions d’un SOC :

- Surveillance et gestion de la posture de sécurité de l’entreprise

- Élaboration et implémentation des politiques et procédures de sécurité

- Formation de sensibilisation à la sécurité pour les collaborateurs

- Réponse aux incidents de sécurité

- Analyse des journaux, du trafic réseau et d’autres sources de données pour identifier les menaces et les vulnérabilités

- Évaluation des vulnérabilités

- Diffusion de rapports de Threat Intelligence

- Conception et implémentation de solutions de sécurité

L’équipe SOC fournit également des services de réponse à incident, tels que l’analyse forensique, l’analyse de malwares et l’évaluation de vulnérabilités. Elle peut aussi proposer des services de Threat Intelligence, comme des rapports CTI et le threat hunting.

Pour assurer toutes ces fonctions inhérentes à la gestion des incidents, le SOC adopte généralement une structure à plusieurs niveaux, qui tient compte du degré d’expérience de ses analystes.

Niveau 1 – Tri

Le tri constitue le premier niveau d’activité du SOC. Les collaborateurs de niveau 1 sont chargés de trier les incidents entrants et d’en déterminer la sévérité. Ils doivent pour cela identifier la source de l’incident, mesurer son étendue et évaluer son impact.

L’équipe de niveau 1 déploie également les premières mesures de réponse et d’isolement, et remonte les incidents vers les niveaux supérieurs, le cas échéant. Les analystes de sécurité consacrent souvent la majeure partie de leur temps à ces activités.

Les analystes de niveau 1 sont généralement les moins expérimentés. Ils sont surtout chargés de surveiller les journaux d’événements et d’y repérer d’éventuelles activités suspectes. Lorsqu’ils estiment qu’un élément mérite une investigation plus poussée, ils collectent un maximum d’informations et font remonter l’incident à leurs collègues de niveau 2.

Niveau 2 – Investigation

L’investigation correspond au deuxième niveau du SOC. Les collaborateurs de niveau 2 ont pour mission d’investiguer les incidents et d’en déterminer la cause racine. Ce processus inclut l’analyse des journaux, du trafic réseau et d’autres sources de données pour identifier l’origine de l’incident. L’équipe de niveau 2 fournit également des rapports d’incident détaillés, ainsi que des recommandations de remédiation.

Niveau 3 – Threat hunting

Le threat hunting représente le troisième niveau du SOC. Les collaborateurs de niveau 3 sont responsables de la traque proactive des menaces et des vulnérabilités présentes dans l’environnement de l’entreprise. Leur mission comprend l’analyse des journaux, du trafic réseau et d’autres sources de données pour identifier les menaces et les vulnérabilités

L’équipe de niveau 3 fournit également des rapports de Threat Intelligence détaillés, ainsi que des recommandations de remédiation. Cette étape fait intervenir les analystes les plus expérimentés pour répondre aux incidents. Le reste du temps, ils écument les données forensiques et télémétriques à la recherche de menaces non identifiées par les systèmes de détection. En règle générale, les niveaux 1 et 2 monopolisent tellement de ressources que les entreprises consacrent très peu de temps au threat hunting.

Quelle est la structure d’un SOC ?

La cybersécurité, autrefois reléguée à une fonction annexe du département IT, s’impose aujourd’hui comme une priorité majeure pour la plupart des entreprises. Certaines équipes des opérations de sécurité (SecOps) restent intégrées à l’IT, alors que d’autres opèrent au sein d’une unité dédiée.

L’architecture SOC désigne la conception et la structure globales du centre opérationnel de sécurité. Elle s’articule généralement autour de quatre composantes :

- Le SOC surveille et gère la posture de sécurité de l’entreprise.

- Le responsable des opérations de sécurité (SOM) supervise les activités quotidiennes du SOC.

- Les analystes de sécurité surveillent et analysent les journaux, le trafic réseau et d’autres sources de données pour identifier les menaces et les vulnérabilités.

- Les ingénieurs/architectes de sécurité conçoivent et implémentent des solutions de sécurité pour protéger l’environnement de l’entreprise.

Le SOC peut fonctionner au sein d’une équipe d’infrastructure et des opérations, du groupe de sécurité, du centre d’opérations réseau (NOC), directement sous la supervision du DSI ou du RSSI, ou bien en tant que fonction externe (partiellement ou en totalité).

Architecture hub-and-spoke du SOC

L’architecture hub-and-spoke du SOC est un modèle d’organisation du centre opérationnel de sécurité. Dans ce modèle, le SOC est constitué d’un pôle central (hub) et de plusieurs branches (spokes). Le hub administre la posture de sécurité globale de l’organisation, tandis que les spokes surveillent et gèrent des domaines de sécurité spécifiques.

Ce modèle offre davantage de flexibilité et d’évolutivité, puisque l’entreprise peut ajouter ou supprimer des spokes selon ses besoins. Par ailleurs, le hub peut aussi fournir une supervision et une coordination centralisées des opérations de sécurité.

Rôles et responsabilités clés du SOC

La composition et la structure organisationnelle du SOC rassemblent généralement un responsable des opérations de sécurité, des analystes, des experts de la réponse à incident, des ingénieurs/architectes de sécurité et des investigateurs.

- Responsable SOC : gère les opérations quotidiennes du SOC, y compris l’élaboration et l’implémentation des politiques et procédures de sécurité, ainsi que les formations de sensibilisation à la sécurité.

- Analyste de sécurité avancé : responsable de la traque proactive des menaces et des vulnérabilités présentes dans l’environnement de l’entreprise. Sa mission comprend l’analyse des journaux, du trafic réseau et d’autres sources de données pour identifier les menaces et les vulnérabilités.

- Expert de la réponse à incident : responsable de la réponse aux incidents de sécurité. Il est chargé notamment d’identifier la source de l’incident, de mesurer son étendue et d’en évaluer l’impact.

- Ingénieur/architecte de sécurité : conçoit et implémente des solutions de sécurité pour protéger l’environnement de l’entreprise, notamment des solutions de sécurité réseau, comme les pare-feu, les systèmes de détection d’intrusion et les antivirus.

- Investigateur de sécurité : responsable de l’investigation des incidents, dont il doit déterminer la cause racine. Ce processus inclut l’analyse des journaux, du trafic réseau et d’autres sources de données pour identifier l’origine de l’incident.

Lisez cet article pour en savoir plus sur les rôles et responsabilités du SOC, la clé du succès de vos opérations de sécurité.

SOC-as-a-Service (SOCaaS)

Le SOC en tant que service (SOCaaS) est un modèle de sécurité dans lequel un fournisseur tiers opère et maintient un SOC entièrement managé. Ce service proposé sous la forme d’un abonnement inclut toutes les fonctions de sécurité qu’exécute un SOC interne traditionnel : surveillance du réseau, gestion des journaux, détection des menaces et collecte de données CTI, investigation et réponse à incident, création de rapports, gestion des risques et de la conformité. Le fournisseur est responsable des équipes, processus et technologies nécessaires à ces services et assure un support 24 h/7 j.

Lisez cet article pour en savoir plus sur le modèle d’abonnement du SOC-as-a-Service.

Solutions SIEM du SOC

La gestion des événements et des informations de sécurité (SIEM) aide les entreprises à surveiller et à analyser leurs données de sécurité en temps réel. Les solutions SIEM collectent des données à partir de plusieurs sources (applications, équipements réseau, activité des utilisateurs, etc.) et utilisent l’analytique pour détecter les menaces.

Ces produits permettent aux entreprises d’accélérer la réponse aux incidents et le déploiement des mesures correctives. Le SIEM rassemble l’essentiel des technologies de surveillance, de détection et de réponse qu’utilisent la plupart des SOC d’une part pour surveiller et regrouper les alertes et données télémétriques issues des logiciels et des équipements du réseau, et d’autre part pour analyser les données liées aux menaces.

Découvrez comment les équipes SOC utilisent les solutions SIEM pour identifier les problèmes de sécurité.

Bonnes pratiques du SOC

L’objectif premier du SOC n’est pas d’élaborer, mais d’implémenter la stratégie de sécurité de l’entreprise. Cette tâche implique le déploiement de mesures de protection en réponse aux incidents, ainsi que l’analyse des dommages post-incident. Les équipes SOC utilisent des technologies pour recueillir les données, surveiller les terminaux et détecter les vulnérabilités. Elles assurent aussi la conformité aux réglementations et protègent les données sensibles.

Avant tout chose, l’entreprise doit définir une stratégie de sécurité robuste, alignée sur ses objectifs métiers. Ensuite, l’infrastructure nécessaire doit être établie et maintenue. Ce processus requiert un grand nombre d’outils, de fonctionnalités et de fonctions.

Voici les bonnes pratiques SOC synonymes d’une entreprise sécurisée :

- Création d’un SOC : mettez sur pied une unité centralisée dont la mission consiste à surveiller et à gérer la posture de sécurité de l’entreprise.

- Élaboration des politiques et procédures de sécurité : élaborez et implémentez des politiques et procédures de sécurité pour assurer la conformité de l’entreprise aux lois et réglementations en vigueur.

- Implémentation de solutions de sécurité : déployez des solutions de sécurité (pare-feu, système de détection d’intrusion, antivirus, etc.) pour protéger l’environnement de l’entreprise.

- Surveillance et analyse des journaux : surveillez et analysez les journaux, le trafic réseau et d’autres sources de données pour identifier les menaces et les vulnérabilités.

- Formations de sensibilisation à la sécurité : formez et sensibilisez les collaborateurs aux questions de sécurité afin qu’ils comprennent et respectent les politiques et procédures de sécurité de l’entreprise.

- Évaluation des vulnérabilités : évaluez les vulnérabilités pour identifier les lacunes potentielles dans l’environnement de l’entreprise.

- Réponse à incident : répondez rapidement aux incidents de sécurité pour en réduire l’impact.

Quels sont les outils du SOC ?

Les équipes SOC utilisent différents outils pour la prévention, la journalisation des événements, l’automatisation, la détection, l’investigation, l’orchestration et la réponse à incident. Elles ont souvent recours à des ensembles d’outils cloisonnés dédiés à des parties spécifiques de l’infrastructure. Selon les recherches menées par les cabinets d’analystes Ovum et ESG, la majorité des entreprises utilisent plus de 25 outils distincts dans leur SOC, parmi lesquels :

- SIEM

- Système de détection des intrusions réseau (NIDS)

- Système de prévention des intrusions réseau (NIPS)

- Orchestration, automatisation et réponse aux incidents de sécurité (SOAR)

- Plateformes d’analyses de sécurité

- Détection et réponse sur les terminaux (EDR)

- Solutions de gestion des vulnérabilités

- Prévention des pertes de données (DLP)

- Gestion des identités et des accès (IAM)

- Pare-feu

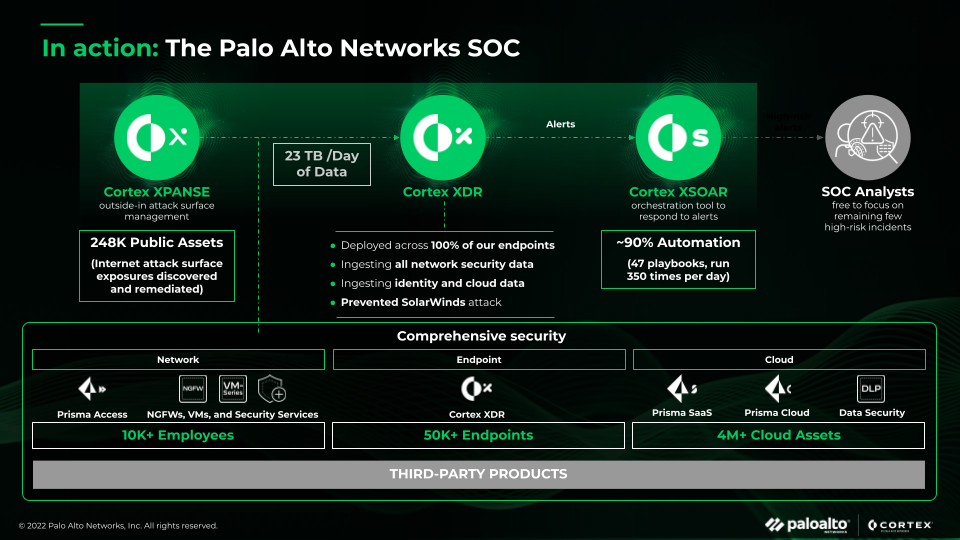

LeXDR représente une nouvelle catégorie d’outils de détection et de réponse qui intègrent et recoupent les données issues des terminaux, du réseau et du cloud. Il remplace plusieurs produits clés dont dépendent les SecOps pour accroître la visibilité et l’efficacité des équipes de sécurité. Pour savoir comment le XDR optimise les opérations de sécurité, consultez la page Cortex XDR.

FAQ du SOC

Q : En quoi le SOC est-il important ?

R : Pour prévenir les incidents majeurs et réduire les menaces, les entreprises doivent adopter une approche centralisée des opérations de sécurité. Dans ce contexte, un centre opérationnel de sécurité peut fournir une approche complète pour détecter, éviter et neutraliser les attaques. L’implémentation d’un SOC dédié apporte une protection et une surveillance continues pour repérer les activités suspectes. À travers l’analyse et la modélisation, un SOC peut aussi fournir des services proactifs de traque et de prévention des menaces. Pour bénéficier d’une couverture élargie et approfondie, les entreprises doivent se doter d’une équipe de sécurité diversifiée, au-delà des quatre niveaux d’expertise (niveau 1, tri ; niveau 2, réponse à incident ; niveau 3, threat hunting ; niveau 4, responsable SOC). L’équipe SOC peut inclure des Vulnerability Managers, des analystes CTI, des analystes de malwares et des analystes forensiques.

« Le centre opérationnel de sécurité (SOC) représente un aspect organisationnel de la stratégie de sécurité d’une entreprise. Il combine des processus, des technologies et des experts pour gérer et améliorer la posture de sécurité globale de l’organisation. Cet objectif ne peut généralement pas être atteint par une seule entité ou un seul système. Il nécessite une structure complexe. Le SOC apporte des éclairages contextuels, élimine les risques auxquels s’expose l’entreprise et aide cette dernière à respecter les exigences réglementaires. Il fournit aux collaborateurs un cadre de gouvernance et de conformité, à partir duquel sont taillés les processus et les technologies. » – Security Operations Center: A Systematic Study and Open Challenges

Q : Comment optimiser le SOC ?

R : Les entreprises doivent surveiller les méthodes actuelles auxquelles les cybercriminels ont recours. En effet, ces derniers investissent dans de nouveaux outils tels que le machine learning, l’automatisation et l’intelligence artificielle. Ainsi, les environnements SOC traditionnels présentent plusieurs problèmes :

- Manque de visibilité et de contexte

- Complexité accrue des investigations

- Accoutumance aux alertes et quantité de « déchets » dans les forts volumes d’alertes générés par les contrôles de sécurité

- Manque d’interopérabilité des systèmes

- Manque d’automatisation et d’orchestration

- Incapacité à collecter, traiter et contextualiser les données CTI

Pour garder une longueur d’avance sur les menaces, les entreprises doivent donc miser sur des solutions capables de consolider les nombreux outils disparates et cloisonnés, de raccourcir le MTTR et le MTTI, et d’éviter le surmenage des analystes.

Q : Quel est le lien entre SOC et SIEM ?

R : Chaque jour, les équipes SOC croulent sous un déluge d’alertes de sécurité, dont la plupart sont peu fiables et s’avèrent être en réalité des faux positifs (des alertes qui indiquent à tort la présence d’une activité malveillante). En conséquence, le nombre d’alertes dépasse de loin la capacité du SOC, et de nombreux cas ne peuvent pas être analysés. Une solution SIEM soulage les analystes du SOC de ce fardeau. L’intégration d’un système SIEM au sein du SOC n’est pas obligatoire, mais c’est une méthode particulièrement efficace pour protéger les ressources internes.