-

Qu'est-ce que le renseignement sur les cybermenaces ?

- Renseignements sur les menaces : Pourquoi c'est important

- Les avantages du renseignement sur les cybermenaces

- Les défis du renseignement sur les cybermenaces

- Types de renseignements sur les cybermenaces

- Sources de renseignements sur les menaces

- Outils et services dans le domaine des renseignements sur les menaces

- Mise en œuvre pratique des renseignements sur les menaces

- Le cycle de vie des renseignements sur les menaces : Une vue d'ensemble

- Mise en place d'un programme efficace de renseignements sur les menaces

- FAQ sur les renseignements sur les menaces

-

Que sont les outils de renseignement sur les cybermenaces ?

- Types de renseignements sur les menaces

- Fonctionnement des outils de renseignements sur les menaces

- Principales fonctions des outils de renseignements sur les menaces

- Qu'est-ce qu'une plateforme de renseignements sur les menaces (TIP) ?

- Bonnes pratiques pour la mise en œuvre d'outils de renseignements sur les menaces

- Nouvelles tendances en matière de renseignements sur les menaces

- FAQ sur les outils de renseignement sur les menaces

Qu'est-ce que le cycle de vie des renseignements sur les menaces ?

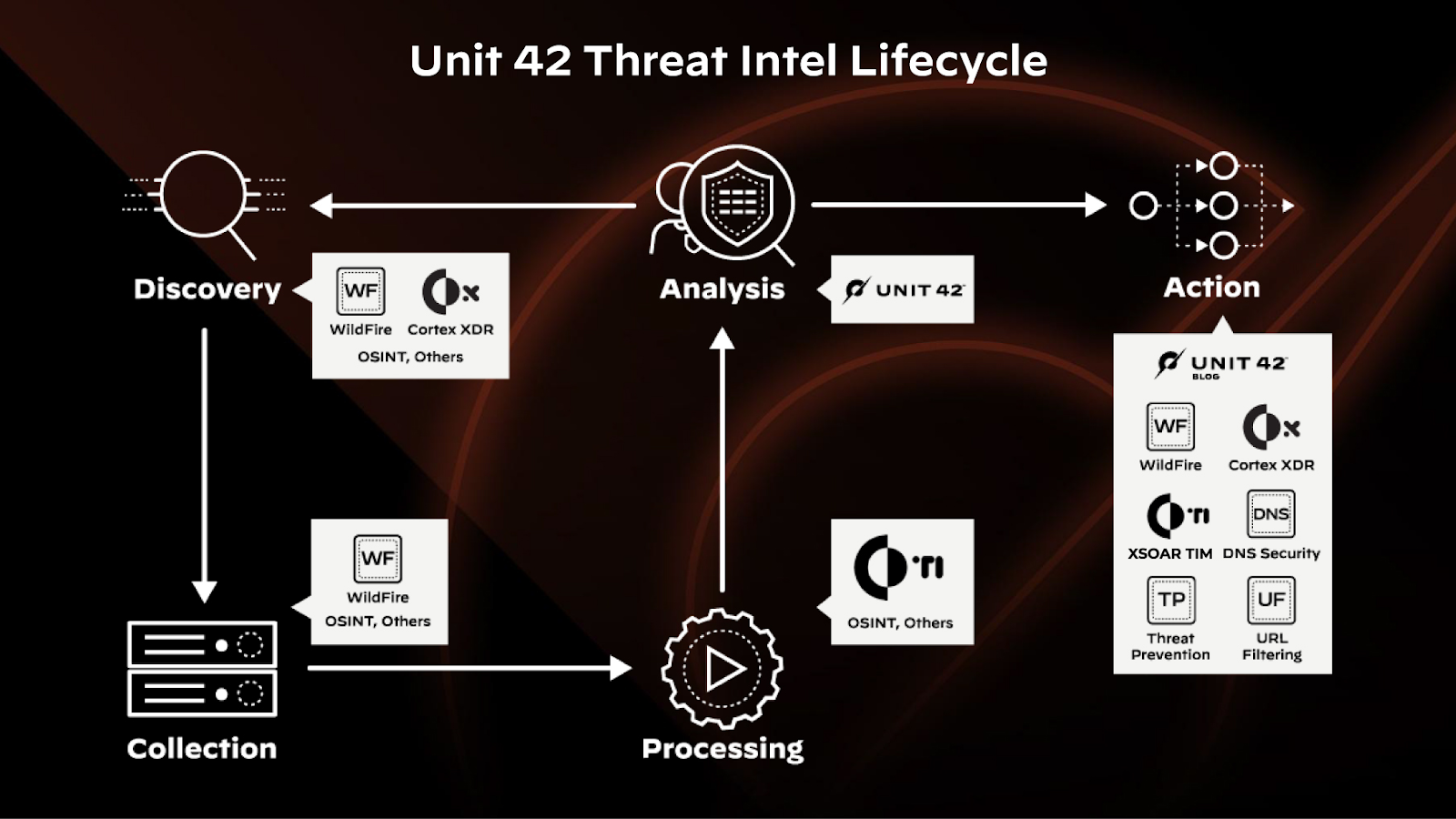

Le cycle de vie des renseignements sur les menaces est un processus utilisé en cybersécurité pour gérer les cybermenaces. Il aide les organisations à protéger leur patrimoine informationnel en recueillant, en analysant et en appliquant des informations sur les cybermenaces potentielles et actuelles. L'objectif est d'améliorer constamment la qualité et la pertinence des renseignements sur les menaces, en s'adaptant à l'évolution du paysage des cybermenaces.

Le cycle se compose généralement des étapes suivantes :

- Direction/découverte : Vise à identifier ou à découvrir les exigences des consommateurs en matière de renseignement.

- Collection : Des données et des informations sont collectées auprès de diverses sources pour répondre aux exigences identifiées.

- Traitement : Les données sont nettoyées pour supprimer les doublons, les incohérences et les informations non pertinentes, transformées dans un format adapté à l'analyse et enrichies d'un contexte et de métadonnées supplémentaires.

- Analyse : Les données brutes et les informations sont rassemblées, fusionnées avec d'autres sources et transformées en intelligence à l'aide de diverses techniques humaines et mécaniques.

- Diffusion/action : La transmission en temps utile des produits de renseignement finis est distribuée de manière appropriée aux destinataires.

- Rétroaction: Évaluation permanente de l'efficacité de chaque étape du cycle du renseignement afin de s'assurer que les meilleurs renseignements possibles parviennent au destinataire.

Pourquoi le cycle de vie des renseignements sur les menaces est-il important ?

Le cycle de vie des renseignements sur les menaces est un processus constant et évolutif qui aide les organisations à garder une longueur d'avance sur les cybermenaces en améliorant constamment leur compréhension du paysage des menaces et en ajustant leurs défenses en conséquence.

En se concentrant sur les menaces pertinentes, le cycle de vie réduit l'impact des attaques, ce qui permet aux organisations de réagir plus efficacement et de maintenir une posture de cybersécurité robuste et adaptable.

Les 6 étapes du cycle de vie des renseignements sur les menaces

Le processus de renseignement sur les menaces comprend six étapes reliées entre elles qui fonctionnent ensemble pour recueillir, analyser et diffuser des informations sur les menaces potentielles. Ce processus itératif utilise le retour d'information de chaque étape pour affiner les stratégies suivantes, améliorant constamment la capacité de l'organisation à identifier les menaces et à y répondre.

Direction/découverte

Pour lancer le cycle de vie, les équipes de sécurité collaborent avec les parties prenantes de l'entreprise pour définir les objectifs et les buts du programme de renseignements sur les menaces. Cela commence souvent par la détermination des actifs et des données à protéger, l'allocation des ressources et du budget, et l'établissement d'indicateurs clés de performance (ICP) pour mesurer le succès du programme. Cette phase est un point de départ essentiel car elle jette les bases de l'ensemble du processus de renseignements sur les menaces.

Collection

Au cours de la phase de collecte, les organisations recueillent des données et des informations auprès de diverses sources identifiées au cours de la phase d'orientation, notamment

- Journaux internes

- Flux de menaces externes

- Renseignement de source ouverte (OSINT)

- Centres de partage et d'analyse de l'information (ISACS)

- SOCMINT

- Agences gouvernementales, groupes industriels et vendeurs commerciaux

- Renseignement sur le web profond et le web sombre

Traitement

Les données collectées sont transformées dans un format qui peut être facilement analysé. L'étape de traitement comprend le tri, le décryptage et la traduction des données sous une forme utilisable. Le tri des données consiste à les organiser en catégories ou en groupes sur la base de critères spécifiques. Les données sont décryptées, ce qui permet de lire et de comprendre toutes les données cryptées ou codées.

Enfin, les données sont traduites et converties d'une langue ou d'un format à un autre, ce qui facilite leur compréhension et leur interprétation. Cette étape importante permet aux analystes de travailler plus efficacement avec les données.

Analyse

Lors de l'analyse des données pour détecter d'éventuelles cybermenaces ou attaques, les experts examinent les données traitées pour repérer des modèles, des anomalies et d'autres signes d'activité malveillante. Ce processus implique souvent le recoupement de données provenant de diverses sources et l'utilisation de techniques analytiques pour comprendre le contexte et les implications de l'information.

Diffusion/action

Les renseignements analysés sont distribués au public visé. Il peut s'agir de décideurs au sein de l'organisation, d'équipes opérationnelles ou de partenaires externes. L'essentiel est de veiller à ce que les informations soient présentées de manière pertinente et exploitable.

Retour d'information

Recueillir les réactions des principales parties prenantes sur l'efficacité et la pertinence des renseignements sur les menaces proposés est une étape cruciale pour améliorer et affiner le processus de renseignement sur les menaces. Le retour d'information reçu des parties prenantes est méticuleusement analysé afin d'identifier les lacunes dans le processus de renseignement et les domaines qui nécessitent une amélioration, et de s'assurer que les renseignements fournis sont pertinents et à jour. Les informations recueillies sont utilisées pour affiner et améliorer le processus de renseignement sur les menaces, ce qui permet de fournir des renseignements plus ciblés et de meilleure qualité à nos parties prenantes.

Avantages du cadre du cycle de vie du renseignement sur les menaces

Le cycle de vie des renseignements sur les menaces renforce la capacité d'une organisation à se défendre contre les cybermenaces et contribue à une approche plus stratégique, plus efficace et plus complète de la gestion des risques liés à la cybersécurité. Les avantages potentiels sont les suivants

- La détection des menaces potentielles et la réaction rapide à celles-ci peuvent réduire considérablement l'impact des cyberattaques.

- Gérer les risques de cybersécurité de manière plus stratégique en comprenant l'évolution du paysage des menaces et en allouant des ressources pour un impact maximal.

- Réaliser des économies en prévenant de manière proactive les attaques ou en atténuant leur impact, plutôt que de gérer les suites d'une cyberattaque.

- Renforcer les mesures de sécurité et les rendre plus résistantes aux cyberattaques.

- Fournir un contexte précieux pour la réponse aux incidents et l'analyse médico-légale en cas de violation de la sécurité.

- Obtenir un avantage concurrentiel en gérant efficacement les cybermenaces et en étant perçu comme plus fiable et plus sûr par les clients et les partenaires commerciaux.

- Élaborer des solutions de sécurité sur mesure qui répondent à des vulnérabilités spécifiques.

- Obtenir une perspective plus large sur les cybermenaces en intégrant des informations provenant de diverses sources mondiales.

- Favoriser une culture de sensibilisation à la sécurité en intégrant les renseignements sur les menaces dans les activités d'une organisation, en encourageant les employés à être plus vigilants et à comprendre l'importance de la cybersécurité dans leur rôle.