- 1. Valeur ajoutée d’une plateforme de Threat Intelligence

- 2. La Threat Intelligence, comment ça marche ?

- 3. Types et exemples de Threat Intelligence

- 4. Avantages d’une plateforme de Threat Intelligence pour l’entreprise

- 5. Caractéristiques essentielles d’une plateforme de Threat Intelligence

- 6. Types de données de Threat Intelligence

- 7. Implémentation d’une plateforme de Threat Intelligence

- 8. Plateformes de Threat Intelligence : les questions fréquentes

- Valeur ajoutée d’une plateforme de Threat Intelligence

- La Threat Intelligence, comment ça marche ?

- Types et exemples de Threat Intelligence

- Avantages d’une plateforme de Threat Intelligence pour l’entreprise

- Caractéristiques essentielles d’une plateforme de Threat Intelligence

- Types de données de Threat Intelligence

- Implémentation d’une plateforme de Threat Intelligence

- Plateformes de Threat Intelligence : les questions fréquentes

Qu’est-ce qu’une plateforme de Threat Intelligence (TIP) ?

- Valeur ajoutée d’une plateforme de Threat Intelligence

- La Threat Intelligence, comment ça marche ?

- Types et exemples de Threat Intelligence

- Avantages d’une plateforme de Threat Intelligence pour l’entreprise

- Caractéristiques essentielles d’une plateforme de Threat Intelligence

- Types de données de Threat Intelligence

- Implémentation d’une plateforme de Threat Intelligence

- Plateformes de Threat Intelligence : les questions fréquentes

Pensées pour faire face à un champ des menaces en perpétuelle mutation, les plateformes de Threat Intelligence (TIP) permettent de comprendre, d’anticiper et de neutraliser les cybermenaces avec rapidité et efficacité. C’est donc en toute logique qu’elles s’imposent comme une arme de choix dans l’arsenal de cybersécurité de l’entreprise.

Une plateforme de Threat Intelligence a pour mission de fournir des informations sur les malwares et autres menaces connues. Les équipes de sécurité gagnent ainsi en précision et en efficacité dans l’identification, l’investigation et la réponse à incident. Libérés des tâches chronophages de collecte et de gestion des données, les analystes peuvent se recentrer sur l’analyse et l’investigation des vraies menaces.

Côté collaboration, une TIP permet aux équipes de sécurité et de Threat Intelligence de partager facilement des données CTI avec d’autres parties prenantes et systèmes de sécurité. Et pour un maximum de flexibilité, la plateforme peut être déployée sous forme de solution SaaS (Software-as-a-Service) ou on-prem.

Valeur ajoutée d’une plateforme de Threat Intelligence

Déployée au sein du centre d’opérations de sécurité (SOC), une plateforme de Threat Intelligence recueille les données sur les menaces (Threat Data) de diverses sources pour les transformer en informations exploitables. Voilà d’où vient sa valeur ajoutée.

Pour les équipes de sécurité et de Threat Intelligence, c’est la promesse de pouvoir :

- Automatiser, rationaliser et simplifier le processus de recherche, de collecte, d’agrégation et d’organisation des données de Cyber Threat Intelligence (CTI), ainsi que la normalisation, la déduplication et l’enrichissement de ces données

- Surveiller, détecter et valider rapidement les menaces de sécurité potentielles pour y répondre en temps réel

- Obtenir des informations critiques – par exemple, contexte et données détaillées sur les menaces, attaques, vulnérabilités et risques de sécurité actuels et à venir, et renseignements sur les attaquants et leurs modes opératoires

- Mettre en place des processus d’escalade des incidents de sécurité et de réponse à incident

- Partager les données CTI avec d’autres parties prenantes via des tableaux de bord, des alertes, des rapports, etc.

- Transmettre les dernières données CTI aux systèmes de sécurité – solutions de gestion des événements et des informations de sécurité (SIEM), terminaux, pare-feu, API, systèmes de prévention des intrusions (IPS), etc.

La Threat Intelligence, comment ça marche ?

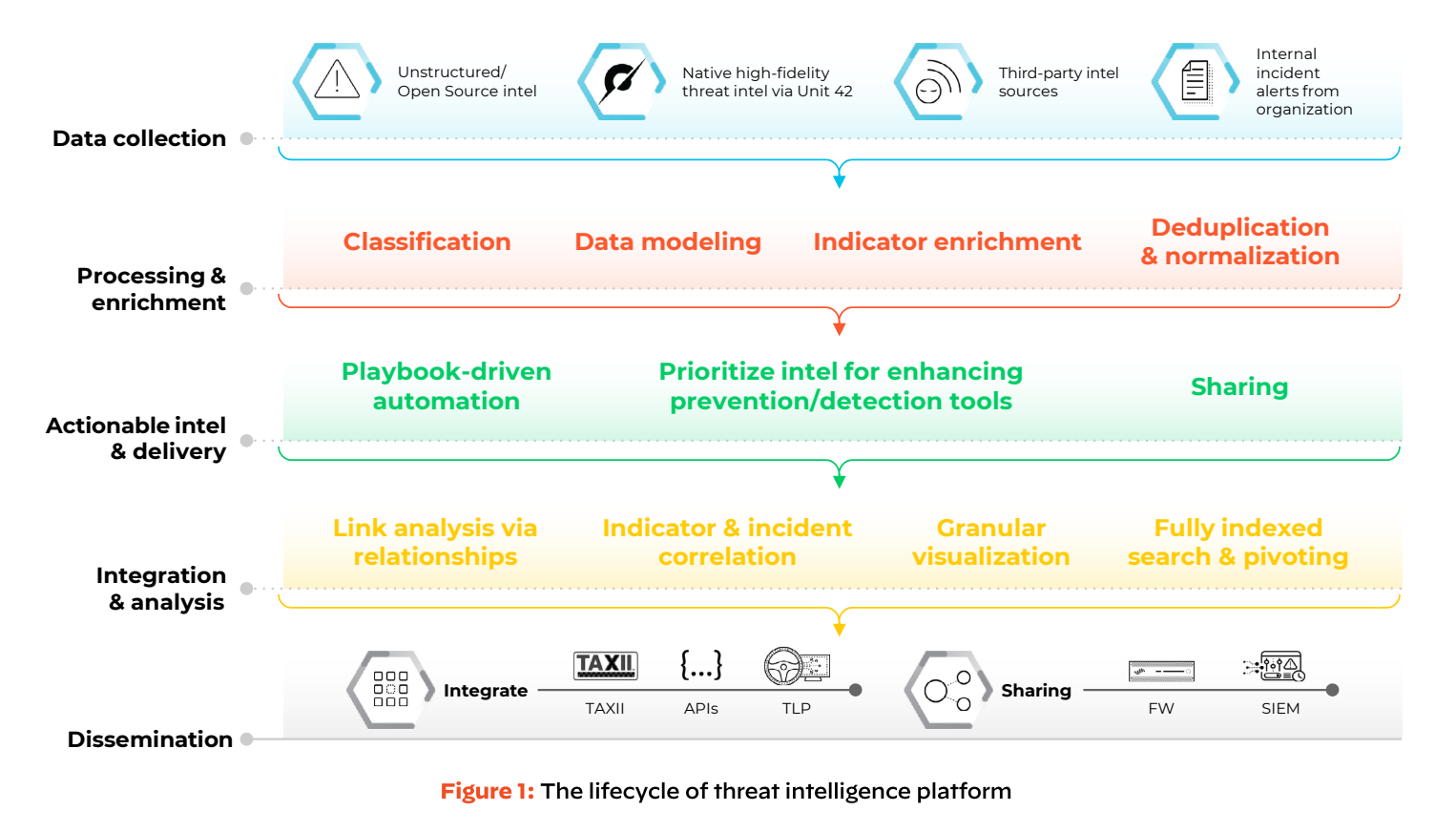

La finalité de la Threat Intelligence, c’est de mettre au point un mécanisme de défense efficace contre les cybermenaces pour optimiser l’efficacité opérationnelle du SOC. Cela passe par un processus complet et dynamique, composé de plusieurs étapes allant de la collecte de données à l’élaboration de réponses actionnables.

Collecte de données

En matière de Threat Intelligence, tout commence par la collecte de données provenant d’un large éventail de sources. On retrouve notamment des renseignements open-source (OSINT), c’est-à-dire des informations issues du domaine public (Internet, forums, réseaux sociaux ou encore rapports de cybersécurité), mais aussi des sources internes (journaux de serveur, données de trafic réseau et rapports d’incidents passés).

À cela s’ajoutent les flux CTI qui permettent d’accéder aux éclairages stratégiques d’experts du secteur, d’organismes de recherche et d’administrations gouvernementales.

Analyse de données

Vient ensuite la phase de reconnaissance des patterns. Elle consiste à passer au crible les données collectées en vue de repérer les points communs entre différentes cyberattaques, notamment des modes opératoires connus ou des vulnérabilités système récurrentes.

Dans le domaine de la Threat Intelligence, il est capital d’identifier les anomalies qui peuvent indiquer un écart par rapport à la norme. Par exemple, un trafic réseau inhabituel peut être le signe d’une compromission de sécurité. C’est là que le contexte prend toute son importance, car il faut distinguer les faux positifs des menaces réelles et évaluer les implications d’une menace au regard des spécificités de l’entreprise.

De la donnée brute à l’information actionnable

Les données analysées sont ensuite transformées en informations dites « actionnables », dans la mesure où elles permettent d’engager des actions concrètes pour renforcer la posture de sécurité de l’organisation. En ce sens, elles sous-tendent la planification stratégique et aident l’entreprise à cerner les menaces potentielles pour mieux s’y préparer.

Traitement et réponse en temps réel

RGrâce au traitement en temps réel de la Threat Data, le SOC est à même de repérer rapidement les menaces émergentes, et donc, d’accélérer la réponse.

Réponse automatisée

La plupart des plateformes de Threat Intelligence offrent la possibilité d’automatiser la réponse face à certains types de menaces. En pratique, on peut ainsi isoler les systèmes affectés ou mettre à jour les pare-feu pour bloquer les adresses IP malveillantes. Parallèlement, les données de Threat Intelligence permettent d’orienter les stratégies de réponse à incident, tant sur le plan de la remédiation que de la reprise.

Amélioration continue

La Threat Intelligence n’a pas vocation à être exploitée de façon ponctuelle, puisqu’elle génère en continu des informations essentielles pour affiner les stratégies de sécurité et consolider les mécanismes de défense.

De fait, elle permet au SOC d’anticiper, d’identifier et de neutraliser les cybermenaces de manière rapide et informelle. Un processus cyclique et évolutif qui constitue l’un des piliers de l’écosystème de la cybersécurité.

Types et exemples de Threat Intelligence

Domaine multidimensionnel par excellence, la Threat Intelligence se décline en différents types qui répondent à différents besoins de cybersécurité. Chacun de ces types joue un rôle unique dans l’établissement d’une vision complète du champ des menaces.

Threat Intelligence stratégique

La Threat Intelligence stratégique se concentre sur les tendances et perspectives à long terme pour dresser un panorama général de la cybersécurité. Grâce à elle, les décideurs et spécialistes des politiques de sécurité disposent d’éléments concrets pour mieux cerner les menaces, les risques potentiels et leurs répercussions sur l’activité ou la sécurité nationale. Ce type de Threat Intelligence inclut notamment :

- Les rapports mondiaux qui décortiquent les tendances en matière de cybercriminalité, les activités des groupes étatiques et les avancées dans le domaine cyber

- L’analyse des changements législatifs et réglementaires en matière de cybersécurité et leurs implications

- L’évaluation des risques à long terme pour certains secteurs d’activité ou entreprises

Threat Intelligence tactique

La Threat Intelligence tactique lève le voile sur les tactiques, techniques et procédures des attaquants. Un atout de taille pour les équipes SOC et les experts de la réponse à incident, qui disposent ainsi de toutes les clés pour comprendre les stratégies et modes opératoires des cybercriminels. Ce type de Threat Intelligence inclut notamment :

- L’analyse détaillée des méthodologies et schémas d’attaque employés dans le cadre de récents cyberincidents

- Les renseignements sur les groupes de hackers et leurs méthodes de prédilection (par exemple, attaques de phishing ou exploits de vulnérabilités)

- Les bonnes pratiques et stratégies de défense pour contrer des TTP spécifiques

Threat Intelligence opérationnelle

La Threat Intelligence opérationnelle se focalise sur des menaces et attaques spécifiques, qu’elles soient en cours ou imminentes. Les informations qu’elle fournit doivent permettre d’engager des actions concrètes, souvent dans l’urgence, pour répondre à des menaces actives. Ce type de Threat Intelligence inclut notamment :

- Les alertes en temps réel sur les campagnes de cyberattaques actuelles

- Les renseignements sur les vulnérabilités récemment découvertes et déjà exploitées par des acteurs malveillants

- Les rapports et analyses des derniers incidents de sécurité ou compromissions recensés

Threat Intelligence technique

La Threat Intelligence technique se penche sur les spécificités techniques des menaces, telles que les indicateurs de compromission (IoC), les signatures de malware et les adresses IP. Les équipes IT et de sécurité s’en servent pour mettre en place des défenses efficaces et contrer des menaces spécifiques. Ce type de Threat Intelligence inclut notamment :

- Les hashes de fichiers malveillants, les noms de domaines malveillants ou les adresses IP associées à des cybercriminels

- L’analyse du comportement des malwares, de leurs vecteurs d’infection et des étapes de remédiation

- Les mises à jour et signatures pour les antivirus et systèmes de prévention des intrusions qui permettent de détecter et de bloquer les menaces connues

Applications pratiques

- La Threat Intelligence tactique peut fournir des informations détaillées sur une nouvelle méthode de phishing, tandis que la Threat Intelligence technique se concentre sur les IoC, comme les URL malveillantes ou les adresses e-mail utilisées dans le cadre de la campagne.

- Analyse des malwares : les rapports sur les nouveaux variants d’un malware, y compris leur comportement, leurs vecteurs d’attaque et leur impact, relèvent de la Threat Intelligence technique. De son côté, la CTI opérationnelle se penche sur les campagnes actives qui exploitent ce malware.

- Tendances émergentes en matière de hacking : la Threat Intelligence stratégique aide l’entreprise à saisir les implications plus globales de ces tendances sur sa posture de sécurité à long terme. Par contraste, la Threat Intelligence tactique se penche sur les modes d’exploitation potentiels de ces tendances dans le cadre d’attaques concrètes.

Ensemble, ces divers types de Threat Intelligence permettent à une organisation de cerner et de contrer les cybermenaces à plusieurs niveaux : 1) la Threat Intelligence stratégique guide la planification à long terme et l’élaboration de politiques ; 2) les Threat Intelligence tactiques et opérationnelles orientent les opérations de sécurité quotidiennes ; 3) la CTI technique sous-tend la gestion de menaces et d’incidents spécifiques.

Avantages d’une plateforme de Threat Intelligence pour l’entreprise

Les données CTI provenant souvent de centaines de sources, il est particulièrement fastidieux pour les analystes de les agréger manuellement. D’où la nécessité d’une plateforme capable d’automatiser cette tâche.

Auparavant, les équipes de sécurité et de Threat Intelligence utilisaient divers outils et processus pour collecter et passer en revue manuellement les données CTI de multiples sources. Elles s’attachaient ensuite à identifier les menaces potentielles et à y répondre, tout en partageant leurs découvertes avec d’autres parties prenantes (généralement via des e-mails, des tableurs ou des portails en ligne).

Mais aujourd’hui, cette approche n’est plus viable, et ce, pour plusieurs raisons :

- Les entreprises recueillent d’énormes quantités de données dans divers formats – STIX/TAXII, JSON, XML, PDF, CSV, e-mail, etc.

- Malwares, phishing, botnets, attaques DDoS, ransomwares… les menaces de sécurité se multiplient et se diversifient d’année en année, gagnant à la fois en sophistication et en puissance de frappe.

- Des millions d’indicateurs de menaces potentielles sont générés chaque jour.

- Les organisations doivent réagir aux menaces de sécurité potentielles beaucoup plus rapidement que par le passé afin de limiter les dégâts.

Les équipes de sécurité et de Threat Intelligence sont souvent confrontées à un flot incessant d’informations parasites et de faux positifs. Difficile, dans ces conditions, d’identifier les données les plus utiles et pertinentes qui permettront de distinguer les nuisances bénignes des menaces réelles.

Résultat : les équipes passent un temps excessif à faire elles-mêmes le tri.

Caractéristiques essentielles d’une plateforme de Threat Intelligence

Une plateforme de Threat Intelligence offre une approche multidimensionnelle visant à mieux cerner et combattre les cybermenaces. Elle analyse et contextualise les données CTI pour permettre au SOC de détecter et d’atténuer efficacement les cyber-risques.

Le principal atout d’un tel outil ? Ses capacités d’automatisation et de réponse qui rationalisent le processus et renforcent du même coup les défenses.

Voici quelques-unes des caractéristiques essentielles d’une TIP :

- Agrégation et intégration de données : renseignement open-source, flux CTI de fournisseurs tiers, rapports sectoriels, journaux d’incident… une plateforme de Threat Intelligence recueille des données provenant de diverses sources. Une étape d’agrégation cruciale pour obtenir une vision à 360° du champ des menaces.

- Analyse de données : une plateforme de Threat Intelligence ne se contente pas de collecter des données sur les menaces. Elle les analyse pour identifier les patterns, les anomalies et les indicateurs de compromission (IoC). En clair, elle transforme les données brutes en informations actionnables.

- Surveillance et alertes en temps réel : une plateforme de Threat Intelligence a aussi pour objectif de surveiller les menaces en temps réel, d’émettre des alertes en cas d’incident de sécurité potentiel et de permettre ainsi d’y répondre rapidement.

- Contextualisation des données sur les menaces : une plateforme de Threat Intelligence contextualise les données sur les menaces. L’équipe de sécurité est ainsi à même d’évaluer la pertinence des renseignements fournis au regard des spécificités de son environnement.

- Partage et diffusion : une plateforme de Threat Intelligence efficace se doit de faciliter le partage d’informations entre les différents services d’une organisation et, dans certains cas, avec des entités externes pour coordonner la réponse aux menaces.

- Intégration au SOC : bien souvent, une plateforme de Threat Intelligence est conçue pour s’intégrer au SOC. Elle transmet alors aux analystes de sécurité des informations stratégiques essentielles à des décisions plus fiables.

- Automatisation et réponse : une plateforme de Threat Intelligence avancée intègre des fonctionnalités d’automatisation qui garantissent une réponse accélérée face aux menaces identifiées, tout en allégeant la charge de travail des équipes de sécurité.

Types de données de Threat Intelligence

Les types de données présentés dans cette section forment la pierre angulaire d’une plateforme de Threat Intelligence. Gages de réactivité et de proactivité, ils permettent à l’entreprise d’agir immédiatement en cas d’incident, tout en anticipant les menaces potentielles et en s’y préparant. Cette double approche est indispensable pour maintenir une posture de cybersécurité robuste dans un paysage numérique en perpétuelle mutation.

En exploitant ces données, une plateforme de Threat Intelligence permet aux entreprises de garder une longueur d’avance sur les cybercriminels et de renforcer du même coup la sécurité et la résilience de leur environnement numérique.

- Indicateurs de compromission :

- Définition : les indicateurs de compromission (IoC) désignent des signes d’une compromission potentielle d’un réseau ou d’un système. Ce sont en quelque sorte les symptômes d’une attaque.

- Exemples : trafic sortant anormal, activité inhabituelle de comptes utilisateurs à privilèges élevés, irrégularités dans la localisation des accès, modifications suspectes du registre ou des fichiers système, adresses IP et URL suspectes et hashes de malware.

- Utilisation : les IoC sont utilisés pour repérer et analyser rapidement les compromissions. Les équipes de sécurité s’en servent pour parcourir les journaux et autres sources de données en vue d’identifier les activités malveillantes.

- Données tactiques :

- Définition : ce type de données de Threat Intelligence se focalise sur les méthodes employées par les attaquants, comme les vecteurs d’attaque ou les tactiques, techniques et procédures (TTP).

- Importance : il est essentiel de savoir décrypter les données tactiques pour configurer les systèmes de sécurité (de type pare-feu ou systèmes de détection des intrusions) dans l’optique de contrer des méthodes d’attaque spécifiques.

- Application : les professionnels de la sécurité exploitent les données tactiques pour mieux comprendre et devancer les techniques des attaquants et renforcer ainsi leurs défenses.

- Threat Intelligence stratégique :

- Définition : la Threat Intelligence stratégique offre une vue générale du paysage de la cybersécurité. Elle dresse un tableau des tendances à long terme, des motivations des attaquants et des répercussions des cybermenaces.

- Exemples : informations sur les aspects géopolitiques des cybermenaces, tendances émergentes en matière de cybermenaces, changements des législations encadrant le cyber et évolution des tactiques des attaquants.

- Objectif : la Threat Intelligence stratégique aide les décideurs à élaborer des stratégies et politiques de sécurité à long terme. Elle leur offre la hauteur de vue nécessaire pour anticiper les menaces futures et s’y préparer le mieux possible.

Implémentation d’une plateforme de Threat Intelligence

L’implémentation d’une plateforme de Threat Intelligence est un processus stratégique jalonné de plusieurs étapes clés. Chacune d’entre elles doit être suivie pour garantir l’efficacité de la solution et de son alignement sur les besoins de sécurité de l’entreprise.

- Évaluer les besoins CTI spécifiques : Identifier les objectifs : avant toute chose, l’entreprise doit cerner les menaces auxquelles elle fait face et ses objectifs en matière de sécurité. Concrètement, cette étape incontournable implique d’identifier les principaux risques pour l’organisation, les ressources les plus exposées et l’impact potentiel des différents scénarios d’attaque. En clair : la priorité est de détecter, d’identifier et d’investiguer les menaces de sécurité, attaques et cybercriminels potentiels.

- Choisir la bonne plateforme : objectif numéro un, trouver une plateforme de Threat Intelligence qui complète l’infrastructure de sécurité existante et s’y adapte parfaitement. Parmi les points à ne pas négliger, la plateforme doit être capable d’agréger et d’analyser les données dans des formats compatibles avec les systèmes existants et de s’intégrer aux solutions de sécurité déjà déployées (SIEM, pare-feu, systèmes de prévention des intrusions, etc.).

- Former les équipes : autre impératif, former les équipes de sécurité afin qu’elles maîtrisent le fonctionnement technique de la plateforme et qu’elles puissent interpréter et agir sur la base des informations fournies. Le but ici est de comprendre le contexte des menaces et de les traiter par ordre de priorité. Dans cette optique, il est important de fournir régulièrement des données CTI aux différentes équipes de l’organisation. D’où la nécessité d’une approche pluridisciplinaire de la Threat Intelligence.

- Intégrer la plateforme : une plateforme de Threat Intelligence adaptée doit se fondre dans les outils et protocoles de sécurité existants pour les optimiser sans les compliquer. Cela passe par la mise en place de workflows visant à automatiser la réponse et par l’intégration de la plateforme au sein de processus de sécurité plus vastes (par exemple, planification, surveillance, feedback, réponse et remédiation). Parallèlement, cette intégration doit également assurer une application automatisée des politiques et un partage des données CTI entre les équipes.

- Évaluation et amélioration continues : face à un champ des menaces qui ne cesse d’évoluer, une approche statique de la Threat Intelligence sera rapidement dépassée. Il faut donc régulièrement évaluer et mettre à jour la plateforme pour veiller à son efficacité face aux menaces émergentes. L’objectif final est ici de devancer les attaquants en modernisant les systèmes de défense et en automatisant les processus de sécurité – ce qui exige un apprentissage et une adaptation continus.