-

- Types de renseignements sur les menaces

- Fonctionnement des outils de renseignements sur les menaces

- Principales fonctions des outils de renseignements sur les menaces

- Qu'est-ce qu'une plateforme de renseignements sur les menaces (TIP) ?

- Bonnes pratiques pour la mise en œuvre d'outils de renseignements sur les menaces

- Nouvelles tendances en matière de renseignements sur les menaces

- FAQ sur les outils de renseignement sur les menaces

Sommaire

-

Qu'est-ce que le renseignement sur les cybermenaces ?

- Renseignements sur les menaces : Pourquoi c'est important

- Les avantages du renseignement sur les cybermenaces

- Les défis du renseignement sur les cybermenaces

- Types de renseignements sur les cybermenaces

- Sources de renseignements sur les menaces

- Outils et services dans le domaine des renseignements sur les menaces

- Mise en œuvre pratique des renseignements sur les menaces

- Le cycle de vie des renseignements sur les menaces : Une vue d'ensemble

- Mise en place d'un programme efficace de renseignements sur les menaces

- FAQ sur les renseignements sur les menaces

- Qu'est-ce que le cycle de vie des renseignements sur les menaces ?

Que sont les outils de renseignement sur les cybermenaces ?

Sommaire

Les outils de renseignement sur les menaces sont des applications logicielles et des plateformes qui contribuent à la gestion des menaces en collectant, en analysant et en fournissant des informations exploitables sur les menaces et les vulnérabilités en matière de cybersécurité.

Les logiciels de renseignement sur les menaces améliorent le renseignement sur les cybermenaces en fournissant des renseignements actualisés sur les menaces individuelles susceptibles d'attaquer les points de vulnérabilité (terminaux, applications, passerelles cloud, etc.). Les équipes des opérations de sécurité (SecOps) et de l'informatique utilisent des outils de renseignements sur les menaces pour repérer les problèmes potentiels avant qu'ils ne surviennent, en établissant souvent des liens avec d'autres sources et flux de renseignements sur les menaces.

Types de renseignements sur les menaces

Lorsqu'il s'agit de protéger les actifs numériques d'une organisation, il est primordial de disposer des bons renseignements sur les menaces. Ces trois grandes catégories d'outils de renseignements sur les menaces peuvent être utiles à votre stratégie de cybersécurité.

Solutions de renseignements sur les menaces en source ouverte

Les renseignements sur les menaces provenant de sources ouvertes sont un processus global de collecte et d'analyse de données sur les menaces de cybersécurité provenant de sources accessibles au public. Ces sources comprennent les forums en ligne, les médias sociaux, les blogs et les sites web. L'objectif de cette approche est d'obtenir une meilleure compréhension du paysage des menaces et de garder une longueur d'avance sur les cybercriminels.

Les types de données suivants sont collectés :

- Indicateurs de compromission (IOC) : éléments d'information spécifiques, tels que des adresses IP, des domaines ou des hachages, qui peuvent indiquer la présence d'une activité malveillante.

- Échantillons de logiciels malveillants : programmes logiciels malveillants analysés pour comprendre leur comportement et identifier les vulnérabilités potentielles.

- Vulnérabilités : faiblesses des logiciels ou des systèmes qui peuvent être exploitées par des attaquants.

- Tactiques, techniques et procédures (TTP) utilisées par les attaquants : méthodes et stratégies utilisées par les attaquants pour pénétrer dans un réseau ou un système, notamment le hameçonnage, l'ingénierie sociale, les attaques par force brute, etc.

Solutions commerciales de renseignements sur les menaces

Les solutions commerciales de renseignement sur les menaces fournissent aux organisations des données en temps réel, des analyses, une évaluation des risques, des conseils et des services de consultation pour les aider à comprendre, identifier et se protéger contre les cybermenaces. Ces solutions s'intègrent à l'infrastructure de sécurité existante et fournissent une plateforme centralisée permettant aux équipes de sécurité de prendre des décisions éclairées. Ils sont essentiels pour une approche proactive de la cybersécurité.

Avantages de la gestion commerciale des renseignements sur les menaces

La gestion commerciale des renseignements sur les menaces permet d'améliorer l'efficacité opérationnelle, de réduire les risques et de réaliser des économies. Il agrège des données sur les menaces provenant de diverses sources, fait remonter les attaques à la surface rapidement, réduit le temps d'attente et identifie les vulnérabilités. Cette approche proactive permet d'économiser de l'argent et élimine le besoin de plateformes multiples et de ressources d'intégration.

Outils personnalisés en interne

Les outils de renseignements sur les menaces personnalisés en interne sont des solutions logicielles spécialisées développées et maintenues par l'équipe informatique ou de cybersécurité d'une organisation. Conçus sur mesure pour répondre aux exigences de sécurité et à l'infrastructure propres à l'organisation, ces outils se concentrent sur la collecte et l'analyse de données relatives aux cybermenaces provenant de diverses sources, y compris des renseignements de sources ouvertes et des données de réseaux internes.

Ils offrent une intégration transparente avec les systèmes de sécurité existants, des tableaux de bord personnalisables pour la surveillance et des fonctions de réponse aux incidents et de gestion des risques. Bien que leur développement et leur maintenance nécessitent des ressources importantes, ces outils offrent souplesse, contrôle et spécificité dans la gestion des cybermenaces, ce qui les rend particulièrement précieux pour les organisations ayant des besoins spécialisés ou celles qui appartiennent à des secteurs très réglementés.

Fonctionnement des outils de renseignements sur les menaces

Il est essentiel de comprendre le fonctionnement interne des outils de renseignements sur les menaces et les mécanismes fondamentaux qui les alimentent pour exploiter pleinement leur potentiel et renforcer votre dispositif de cybersécurité.

Collecte et agrégation des données

Les outils de renseignements sur les menaces commencent par ratisser large dans le paysage numérique. Ils recueillent systématiquement des données provenant de diverses sources, notamment des journaux de réseau, des événements de sécurité, des flux de renseignements de sources ouvertes, des forums, des blogs, etc. Ce processus de collecte de données exhaustif permet d'obtenir une vue d'ensemble du paysage des menaces.

- Extraction constante de données à partir de diverses sources

- Normalisation et enrichissement des données pour une meilleure analyse

- Intégration de plusieurs flux de données dans un référentiel unifié

Analyse des données et reconnaissance des formes

L'analyse des données et la reconnaissance des formes sont des domaines interconnectés qui impliquent l'examen de vastes ensembles de données afin d'identifier des informations, des tendances et des formes significatives.

L'analyse des données consiste à collecter et à nettoyer des données provenant de diverses sources, à les explorer pour en comprendre les propriétés, à sélectionner les variables pertinentes, à appliquer l'analyse statistique pour découvrir les relations, à tester les hypothèses et à interpréter les résultats pour en tirer des conclusions.

La reconnaissance des formes implique la collecte et le nettoyage de données, l'extraction de caractéristiques pertinentes et la sélection d'algorithmes appropriés tels que l'apprentissage automatique, les modèles statistiques ou les réseaux neuronaux. L'algorithme est entraîné sur un sous-ensemble de données, puis testé sur un autre ensemble afin d'identifier des modèles et de reconnaître des similitudes, des anomalies, des séquences ou des tendances. Le modèle est affiné et réentraîné pour améliorer la précision et la pertinence en fonction des résultats initiaux.

L'analyse des données et la reconnaissance des formes sont des processus complémentaires. L'analyse des données permet souvent d'acquérir les connaissances de base nécessaires à une reconnaissance efficace des formes. Les enseignements tirés de la reconnaissance des formes peuvent conduire à une analyse plus poussée des données, et vice versa, créant ainsi une boucle d'amélioration constante.

L'analyse des données et la reconnaissance des formes s'appuient fortement sur des méthodes informatiques, en particulier à mesure que le volume et la complexité des données augmentent. Elles sont cruciales dans des domaines tels que la finance, les soins de santé, le marketing et la cybersécurité, où la compréhension des modèles et des tendances peut permettre d'améliorer la prise de décision, les prévisions et la détection des anomalies.

Contextualiser les menaces

Au-delà de la simple détection, les outils de renseignements sur les menaces excellent dans la fourniture d'un contexte autour des menaces identifiées. Ils dévoilent des détails essentiels, tels que l'acteur ou le groupe de menace responsable, les méthodes d'attaque et les actifs ou vulnérabilités ciblés. Cette contextualisation dote les équipes de sécurité des connaissances nécessaires pour comprendre pleinement la gravité et les implications d'une menace potentielle.

- Corrélation des données sur les menaces avec les renseignements historiques et globaux sur les menaces.

- Attribution des menaces à des acteurs ou groupes de menaces spécifiques

- Cartographie des menaces pesant sur les actifs concernés pour une remédiation précise

Principales fonctions des outils de renseignements sur les menaces

Un "véritable" outil de renseignement sur les cybermenaces doit fournir des informations sur les menaces et les vulnérabilités nouvelles et émergentes. Il fournit également des instructions détaillées sur la manière de traiter et de remédier aux problèmes résultant de ces menaces. Les outils de renseignement sur les menaces fournissent des informations sur quatre types de données de renseignement sur les menaces : stratégiques, tactiques, opérationnelles et techniques.

Le renseignement stratégique fournit des informations de haut niveau sur les menaces, tandis que le renseignement tactique se concentre sur les méthodes d'attaque. Les renseignements opérationnels offrent des détails approfondis sur des menaces et des attaques spécifiques, et les renseignements techniques fournissent des données hautement techniques utilisées par les équipes informatiques et de sécurité.

Outre les caractéristiques susmentionnées de collecte et d'agrégation des données, d'analyse des données et de reconnaissance des schémas, et de contextualisation des menaces, les fonctions clés des outils de renseignements sur les menaces sont les suivantes.

Alertes et rapports

Lorsqu'une menace potentielle est détectée, les outils d'intelligence des menaces génèrent des alertes et des rapports détaillés. Ces alertes sont envoyées aux équipes de sécurité en temps réel, ce qui permet une notification immédiate du problème. En outre, les outils de renseignements sur les menaces comprennent souvent des évaluations de la gravité, ce qui permet aux professionnels de la sécurité de hiérarchiser leurs réponses en fonction du niveau de menace perçu.

Soutien à la prise de décision

Les outils de renseignements sur les menaces vont au-delà de la simple détection ; ils aident les professionnels de la sécurité à prendre des décisions éclairées. Ils proposent des recommandations et des idées concrètes sur la manière d'atténuer des menaces spécifiques. Ces conseils aident les équipes de sécurité à décider de la marche à suivre la plus appropriée, qu'il s'agisse d'isoler un appareil compromis, d'appliquer des correctifs ou de mettre en œuvre des mesures de sécurité supplémentaires.

Automatisation des réponses

Certains outils de renseignements sur les menaces avancées sont dotés de capacités d'automatisation. Ils peuvent prendre des mesures prédéfinies en réponse aux menaces identifiées. Par exemple, si un outil détecte une adresse IP malveillante, il peut automatiquement bloquer le trafic provenant de cette source ou isoler les appareils concernés pour contenir la menace avant qu'elle ne se propage.

Contrôle constant

Les renseignements sur les menaces permettent de surveiller constamment le paysage des menaces. Ils gardent un œil vigilant sur les menaces et les vulnérabilités émergentes en temps réel. Grâce à cette approche proactive, les organisations gardent une longueur d'avance sur les risques potentiels et peuvent adapter leurs stratégies de sécurité en conséquence pour protéger efficacement leurs actifs numériques.

Qu'est-ce qu'une plateforme de renseignements sur les menaces (TIP) ?

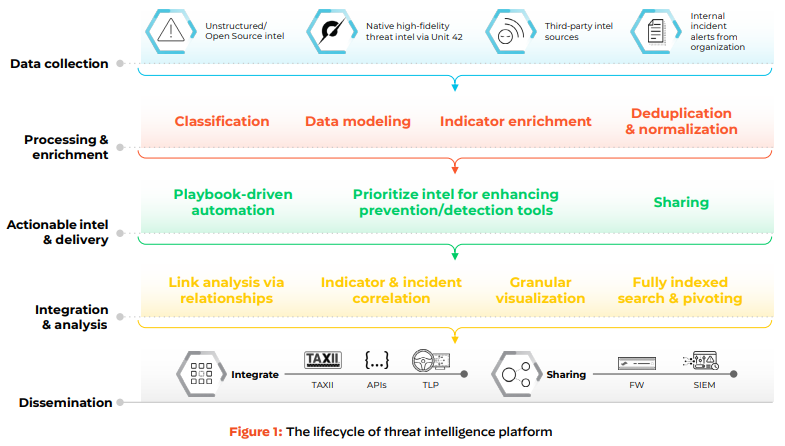

Une plateforme de renseignements sur les menaces (TIP) est une solution complète et centralisée conçue pour gérer tous les aspects des renseignements sur les menaces, de la collecte des données à l'analyse, au partage et à la réponse. Les outils de renseignements sur les menaces, quant à eux, sont des logiciels ou des composants spécialisés qui se concentrent sur des fonctions spécifiques du cycle de vie des renseignements sur les menaces et peuvent être utilisés en conjonction avec un PIT pour répondre à des besoins spécifiques. Les organisations choisissent et intègrent souvent à la fois des PIT et des outils de renseignements sur les menaces en fonction de leurs exigences et de leurs ressources spécifiques en matière de cybersécurité.

Les TIP offrent un environnement centralisé et intégré pour le traitement des renseignements sur les menaces et les processus. Ils sont généralement conçus pour gérer d'importants volumes de données sur les menaces provenant de diverses sources et offrent un degré élevé de personnalisation et de flexibilité.

Les TIP intègrent fréquemment des capacités d'analyse avancée, d'apprentissage automatique et d'intelligence artificielle pour analyser les données sur les menaces, détecter des menaces et fournir des informations sur les menaces émergentes. Ils facilitent le partage des renseignements sur les menaces, tant au sein d'une organisation qu'avec des partenaires extérieurs, ce qui permet de déployer des efforts concertés pour atténuer les menaces.

Les TIP sont conçus pour s'intégrer à un large éventail d'outils et de systèmes de cybersécurité, permettant des réponses automatisées aux menaces et une collaboration transparente avec d'autres solutions de sécurité. Ils comprennent souvent des fonctions de gestion des flux de travail qui aident les organisations à organiser et à hiérarchiser les tâches liées aux renseignements sur les menaces, à la réponse aux incidents et à la remédiation.

Bonnes pratiques pour la mise en œuvre d'outils de renseignements sur les menaces

La mise en œuvre efficace d'outils de renseignements sur les menaces dans votre entreprise implique une approche stratégique qui s'aligne sur les besoins spécifiques, les ressources et la posture de cybersécurité de votre organisation. Voici les principales étapes à prendre en compte :

Évaluez vos besoins et vos capacités

Identifiez les menaces pertinentes pour votre secteur et évaluez votre infrastructure de cybersécurité pour détecter les lacunes où les renseignements sur les menaces peuvent être utiles.d valeur.

Choisir les bons outils

Déterminer les solutions adaptées à vos besoins : produits commerciaux, outils développés en interne, ou une combinaison des deux. Si vous décidez d'utiliser des solutions commerciales, évaluez les fournisseurs en fonction de leurs sources de données, de leurs capacités d'intégration et de la pertinence de leurs informations pour votre entreprise.

Intégration avec les systèmes existants

Assurez-vous que les outils de renseignements sur les menaces s'intègrent bien à votre infrastructure de sécurité existante, comme les systèmes SIEM, les pare-feu et les plateformes de réponse aux incidents.

Formation et développement du personnel

Il est important de disposer d'une équipe compétente capable d'interpréter les renseignements sur les menaces et de les traduire en informations exploitables. Des formations régulières doivent être organisées pour maintenir les compétences de l'équipe à jour en fonction de l'évolution des renseignements sur les menaces et des technologies.

Établir des processus et des protocoles

Élaborer des procédures opérationnelles normalisées (POS) qui fournissent des directives claires sur la manière d'utiliser les renseignements sur les menaces dans le cadre de vos opérations de sécurité. Ces procédures opérationnelles standard doivent couvrir la réponse aux incidents et la gestion des risques. En outre, l'automatisation peut être utilisée pour traiter et analyser d'importants volumes de données de renseignement. Cela peut permettre à votre équipe de se concentrer sur des tâches plus complexes, comme l'analyse.

Surveillance et analyse constantes

Mettre en œuvre des outils de surveillance en temps réel du paysage des menaces et analyser régulièrement les données de renseignement pour identifier les menaces émergentes, les tendances, les modèles et l'évolution des tactiques.acteurs de la menace.

Boucle de rétroaction

Examine régulièrement l'efficacité de votre mise en œuvre des renseignements sur les menaces. Ajustez les stratégies et les outils si nécessaire en fonction du retour d'information et de l'évolution des besoins de l'entreprise.

Considérations juridiques et de conformité

Adhérez aux règlements en veillant à ce que vos pratiques en matière de renseignements sur les menaces soient conformes aux lois, aux règlements et aux normes sectorielles en vigueur.

Collaboration et partage d'informations

Envisagez de rejoindre des groupes ou des forums de partage de renseignements sur les menaces propres à votre secteur d'activité. La collaboration peut améliorer votre compréhension des menaces émergentes.

En suivant ces étapes, vous pouvez mettre en œuvre des outils de renseignements sur les menaces d'une manière qui non seulement renforce votre posture de cybersécurité, mais aussi soutient vos objectifs commerciaux globaux. N'oubliez pas que l'objectif des renseignements sur les menaces n'est pas seulement de collecter des données, mais de permettre une prise de décision éclairée et une défense proactive contre les cybermenaces.

Nouvelles tendances en matière de renseignements sur les menaces

Alors que les cybermenaces continuent d'évoluer, les organisations doivent adopter une approche avant-gardiste pour garder une longueur d'avance sur leurs adversaires. Trois grandes tendances en matière de renseignements sur les menaces peuvent renforcer les défenses contre les dangers émergents :

- Exploiter l'IA et l'apprentissage automatique pour automatiser l'analyse des menaces. En exploitant ces technologies, les organisations peuvent détecter rapidement les menaces et alléger la charge des équipes de sécurité.

- Renforcer la collaboration et le partage d'informations avec les partenaires. L'échange de données en temps réel sur les menaces entre les secteurs d'activité et les pays permet de renforcer les défenses collectives.

- Permettre des capacités prédictives pour anticiper les menaces. L'analyse des données pour prévoir les vulnérabilités et les tendances des attaques permet une sécurité et une allocation des ressources plus proactives.

En suivant de près ces tendances en matière de renseignements sur les menaces, les organisations peuvent améliorer leur résilience face à un paysage de menaces en constante évolution. L'intégration de l'automatisation, de la collaboration et de l'analyse prédictive représente la prochaine frontière de la cyberdéfense.

FAQ sur les outils de renseignement sur les menaces

Bien qu'il existe un grand nombre d'outils et de services de renseignements sur les menaces disponibles dans le commerce auprès de différents fournisseurs, la communauté des logiciels libres a également répertorié un large éventail d'outils de renseignements sur les menaces. La plupart d'entre eux sont gratuits, bien que les fournisseurs de logiciels libres proposent souvent des contrats de maintenance payants.

L'orchestration, l'automatisation et la réponse en matière de sécurité (SOAR) est une solution de cybersécurité avancée qui permet aux organisations de relever les défis de la gestion et de la réponse à la grande quantité d'alertes et de données de sécurité qu'elles reçoivent quotidiennement. Ses principales composantes, dont SOAR, collaborent de manière transparente pour permettre des opérations de sécurité coordonnées et rationalisées. Avec SOAR, les équipes de sécurité peuvent être assurées d'être mieux équipées pour traiter les incidents de sécurité avec efficacité tout en réduisant la charge de travail de leur équipe.

Le MDR contribue aux renseignements sur les menaces en remplissant des fonctions telles que la détection des menaces, l'intégration des flux de renseignements sur les menaces, l'analyse des menaces, l'amélioration de la compréhension du contexte et la suggestion de techniques de réponse à l'incidence sur la base de son analyse de la menace. Ces activités sont généralement menées en temps réel, ce qui permet aux analystes et ingénieurs en sécurité d'utiliser les renseignements sur les menaces de manière plus proactive et plus complète.

Les principaux fournisseurs d'outils de renseignements sur les menaces ont amélioré les capacités et l'utilité de leurs outils en intégrant l'intelligence artificielle (IA) dans nombre d'entre eux, ou en les concevant avec l'IA intégrée dès le départ. L'IA améliore les fonctionnalités des outils de renseignements sur les menaces grâce à des fonctions telles que la détection des anomalies, l'analyse comportementale, l'analyse prédictive, le traitement du langage naturel et l'apprentissage constant.