- 1. Pourquoi la réponse aux incidents est-elle importante ?

- 2. Types d'incidents de cybersécurité

- 3. Qu'est-ce que le cycle de vie de la réponse aux incidents ?

- 4. Qu'est-ce qu'un plan de réponse aux incidents ?

- 5. Cadres et phases de la réponse aux incidents

- 6. Équipes d'intervention en cas d'incident

- 7. Outils et technologies de réponse aux incidents

- 8. Services de réponse aux incidents

- 9. FAQ sur la réponse aux incidents

- Pourquoi la réponse aux incidents est-elle importante ?

- Types d'incidents de cybersécurité

- Qu'est-ce que le cycle de vie de la réponse aux incidents ?

- Qu'est-ce qu'un plan de réponse aux incidents ?

- Cadres et phases de la réponse aux incidents

- Équipes d'intervention en cas d'incident

- Outils et technologies de réponse aux incidents

- Services de réponse aux incidents

- FAQ sur la réponse aux incidents

Qu'est-ce que la réponse aux incidents ?

- Pourquoi la réponse aux incidents est-elle importante ?

- Types d'incidents de cybersécurité

- Qu'est-ce que le cycle de vie de la réponse aux incidents ?

- Qu'est-ce qu'un plan de réponse aux incidents ?

- Cadres et phases de la réponse aux incidents

- Équipes d'intervention en cas d'incident

- Outils et technologies de réponse aux incidents

- Services de réponse aux incidents

- FAQ sur la réponse aux incidents

La réponse aux incidents (RI) fait référence aux processus et systèmes d'une organisation pour découvrir et répondre aux cybersécurité menaces et brèches. L'objectif de la RI est la détection, l'investigation et l'endiguement des attaques au sein d'une organisation. Les enseignements tirés des activités de RI permettent également d'élaborer des stratégies de prévention et d'atténuation en aval afin d'améliorer le dispositif de sécurité global d'une organisation.

Pourquoi la réponse aux incidents est-elle importante ?

Les incidents de cybersécurité sont inévitables. Disposer d'un solide programme de réponse aux incidents peut faire la différence entre le naufrage et la natation. La fréquence, la sophistication et la gravité des méthodes d'attaque continuent d'augmenter, et il est crucial pour un centre d'opérations de sécurité (SOC) de disposer de réponses documentées et testées préparées pour les menaces auxquelles il sera confronté.

Le processus de RI permet de répondre à des questions cruciales concernant une attaque, telles que la manière dont un attaquant s'est introduit, les actions qu'il a entreprises et si des informations sensibles ont été compromises. Répondre en toute confiance à ces questions permettra non seulement d'améliorer le niveau de sécurité d'une organisation, mais aussi de faciliter l'évaluation des responsabilités légales ou réglementaires potentielles.

En outre, une stratégie de RI efficace peut réduire les impacts économiques souvent associés aux incidents ou aux atteintes à la cybersécurité. Les méthodes d'attaque telles que les épidémies des logiciels malveillants (y compris ransomware et spyware), DDoS, et vol de données confidentielles peuvent être coûteuses et perturbatrices si une organisation n'est pas correctement préparée à y répondre.

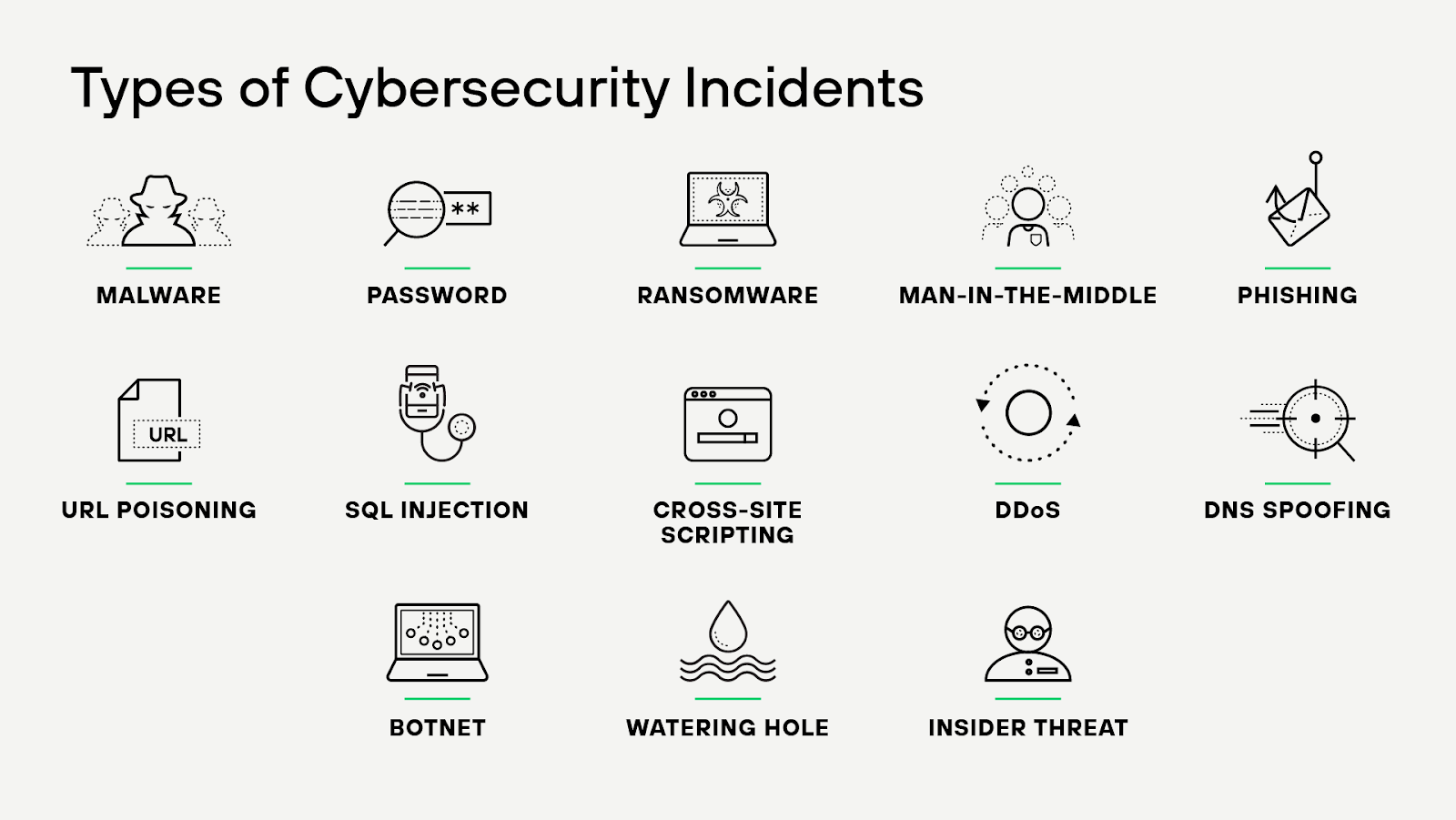

Types d'incidents de cybersécurité

Figure 1 : Types d'incidents de cybersécurité

Un incident ou un événement de sécurité se produit lorsqu'une violation numérique ou physique compromet la confidentialité, l'intégrité ou la disponibilité des systèmes ou des données sensibles d'une organisation. Les incidents de sécurité peuvent être perpétrés par des pirates informatiques ou des utilisateurs non autorisés, ou par des violations involontaires de la politique de sécurité par des utilisateurs de l'entreprise ou des partenaires commerciaux dans une chaîne d'approvisionnement.

Les incidents de sécurité les plus courants sont les suivants :

Ransomware

Le ransomware est un modèle économique criminel qui utilise des logiciels malveillants pour retenir des fichiers, des données ou des informations de valeur en échange d'une rançon. Les victimes d'une attaque par ransomware peuvent voir leurs activités gravement dégradées ou s'arrêter complètement. Si la détention d'un objet de valeur en échange d'une rançon n'est pas un concept nouveau, les ransomwares sont devenus une activité criminelle de plusieurs millions de dollars, ciblant à la fois les particuliers et les entreprises. En raison de sa faible barrière à l'entrée et de son efficacité à générer des revenus, il a rapidement supplanté les autres modèles économiques de la cybercriminalité et est devenu la plus grande menace à laquelle les organisations sont confrontées aujourd'hui.

Compromission des courriels d'entreprise (BEC)

Selon une survey des cas de réponse aux incidents de l'Unit 42® , 89 % des organisations victimes d'attaques par compromission de courriers électroniques professionnels (BEC) n'avaient pas activé le MFA ou n'avaient pas suivi les meilleures pratiques en matière de sécurité des courriers électroniques. En outre, dans 50 % de ces cas, l'organisation ne disposait pas de l'AMF sur les systèmes clés orientés vers l'internet, tels que le webmail de l'entreprise, les solutions de réseau privé virtuel (VPN) et d'autres solutions d'accès à distance.

Accès non autorisé aux systèmes ou aux données

Alors que tant d'entreprises migrent leurs charges de travail vers le cloud public, les attaquants ciblent les environnements cloud mal configurés, qui leur permettent d'obtenir un accès initial sans avoir besoin de trouver et d'exploiter une vulnérabilité ou de faire appel à des techniques sophistiquées. Il n'est pas surprenant que les attaquants recherchent couramment des environnements cloud mal configurés.

Selon un volume du Unit 42 Cloud Threat Report, les configurations erronées en matière de gestion des identités et des accès (IAM) ont contribué à elles seules à 65 % des incidents de sécurité observés dans le cloud.

Attaques contre la chaîne d'approvisionnement

Les développements logiciels agiles qui aident les organisations à accélérer les cycles de développement s'appuient souvent sur du code tiers pour obtenir des résultats rapides. Si un attaquant compromet des développeurs tiers ou leurs référentiels des codes, cela lui donne potentiellement accès à l'infiltration de milliers d'organisations.

Attaques d'applications web

Il est difficile pour les équipes de sécurité de suivre l'évolution de leurs actifs, qui se déplacent constamment et deviennent de plus en plus nombreux au fil du temps. Cela signifie que la surface d'attaque non gérée continue de croître à mesure que le nombre d'actifs non gérés sur ces surfaces augmente également. En conséquence, les attaquants deviennent de plus en plus habiles à scanner l'internet à la recherche de systèmes vulnérables et à exploiter les failles de sécurité avant qu'elles ne puissent être corrigées. Les fruits à portée de main pour les attaquants comprennent l'hygiène de sécurité de base (par exemple, des mots de passe forts, le déploiement de MFA) et les vulnérabilités zero-day, non corrigées (comme on l'a vu avec SolarWinds et Log4J).

Pour en savoir plus sur la réponse aux incidents dans l'environnement cloud, lisez notre article, Réponse aux incidents dans le cloud.

Qu'est-ce que le cycle de vie de la réponse aux incidents ?

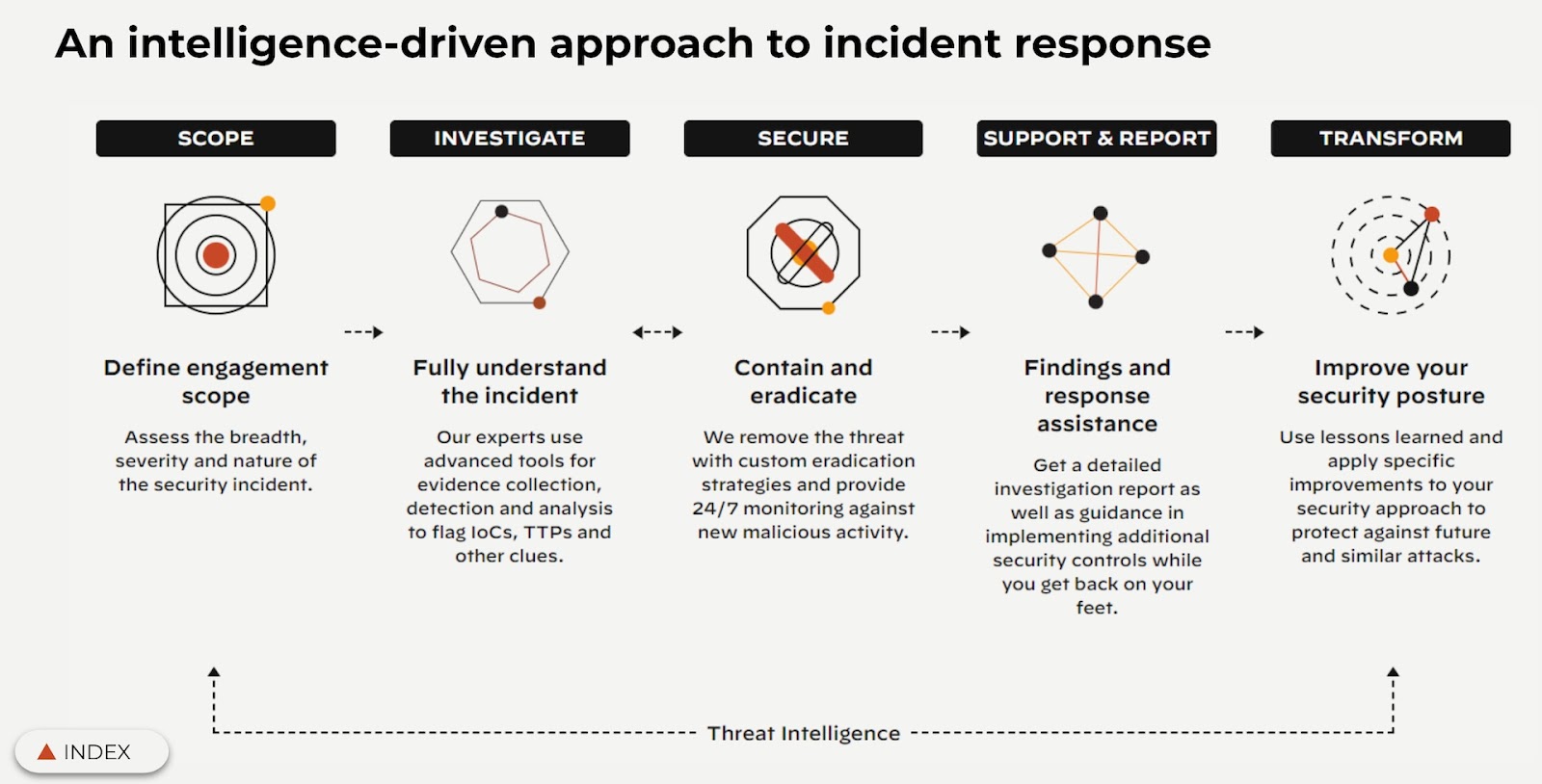

Le cycle de vie de la réponse aux incidents est la base suggérée pour la préparation et la réponse d'un SOC à une attaque. Ce cycle de vie comporte cinq étapes, telles qu'identifiées par l'Unit 42 :

- Définir l'étendue de la mission afin d'évaluer l'attaque et la manière dont elle a affecté l'environnement.

- Comprenez parfaitement l'incident en recueillant et en analysant les preuves à l'aide d'outils de sécurité tels que Cortex XDR.

- Contenir et éradiquer l'attaquant de votre environnement et mettre en place une surveillance 24/7 contre toute nouvelle activité malveillante.

- Mettre en œuvre les conclusions et se remettre de l'incident en mettant en œuvre des contrôles de sécurité renforcés.

- Améliorer le dispositif de sécurité en affinant le plan d'intervention en cas d'incident grâce aux enseignements tirés de la violation.

Figure 2 : Un graphique détaillant la méthodologie de réponse aux incidents de l'Unit 42

La meilleure pratique consiste à ce que tous les membres du SOC connaissent le cycle de vie de la réponse aux incidents, même si, en cas d'attaque, une équipe spécifique est chargée de diriger le SOC.

Qu'est-ce qu'un plan de réponse aux incidents ?

Un plan d'intervention en cas d'incident (IRP) est une partie essentielle du SOC qui définit ce qu'est un incident et décrit une réponse claire et guidée. Les PIR sont gérés et élaborés par les équipes de réponse aux incidents, qui doivent constamment revoir, tester, exécuter et mettre à jour le plan si nécessaire. Ces plans continuent de fonctionner après qu'un incident ou une violation a été maîtrisé, offrant des conseils constants pour une documentation appropriée et des activités en aval associées à un incident.

Un incident n'est pas seulement un problème de sécurité, c'est un problème commercial. La perte de données, les préjudices causés aux employés et aux clients, ou l'atteinte à la réputation ne sont que quelques-unes des façons dont les incidents peuvent avoir des conséquences néfastes pour une entreprise. La mise en place d'un PIR guidera l'organisation en cas de crise et permettra à chacun de comprendre son rôle et ses responsabilités.

Plan de réponse aux incidents et plan de reprise après sinistre

Un plan de réponse aux incidents est très similaire à un plan de reprise après sinistre (PRS), mais il se concentre sur un large éventail de menaces de cybersécurité alors qu'un PRS se concentre sur la restauration de l'infrastructure, des données et des fonctionnalités par le biais de sauvegardes ou de redondances. Les deux visent à minimiser les dommages causés à une organisation, mais alors qu'un PIR traite des menaces actives et des brèches, un PRD traite des situations où l'infrastructure ou les processus d'affaires ont été gravement touchés.

Même si ces documents sont similaires, il est important de les gérer séparément ; cependant, il n'est pas rare que chaque document fasse référence à l'autre. De nombreuses organisations les utiliseront en tandem dans le cadre d'un plan de continuité des activités (PCA) plus large. Le maintien d'un PIR solide avec les cadres de cybersécurité recommandés protégera l'organisation d'une manière différente de la PRD.

Comment créer un plan de réponse aux incidents

Lors de la création d'un PIR, les responsables de la sécurité doivent comprendre les exigences à court et à long terme de leur entreprise. Mais l'identification des besoins, des risques et des vulnérabilités n'est qu'un début.

Lors de la création d'un PIR complet, il est important d'établir un plan pour savoir qui le maintient, comment reconnaître son activation, organiser un plan de communication et identifier les mesures de performance et les besoins en matière de conformité.

Il n'existe pas de PIR unique. Pour en créer un, les équipes de sécurité devront tester et modifier sans relâche. Voici quelques conseils supplémentaires pour créer et tester le plan :

- Évaluez et dressez la liste de vos risques potentiels.

- Utilisez un langage clair et des termes sans ambiguïté.

- Déterminez comment informer les parties prenantes internes, telles que les opérations et la direction.

- Si vous choisissez d'utiliser un modèle préétabli, adaptez-le à vos besoins spécifiques.

- Testez souvent votre plan à l'aide de techniques telles que l'équipe violette ou les exercices sur table afin d'apporter les modifications nécessaires.

- Utilisez une technologie de réponse aux incidents comme Cortex XSOAR pour optimiser et automatiser les flux de réponse et éradiquer les activités malveillantes.

Si vous cherchez des modèles d'IRP ou des conseils supplémentaires, Unité 42 propose un service d'élaboration et d'examen d'IRP. En vous associant à Unit 42, vous créerez et validerez votre plan de réponse aux incidents avec l'aide d'un expert.

Si la préparation est sans aucun doute un élément important de la réponse aux incidents, il est tout aussi crucial que les SOC soient en mesure d'agir avec précision en temps de crise. Lorsqu'elles ne sont pas sûres de ce qui se passe, de nombreuses entreprises font appel à des services d'intervention en cas d'incident pour les aider à détecter, contenir et éradiquer l'incident en temps réel.

Plongez dans les plans de réponse aux incidents pour découvrir pourquoi ils sont essentiels à la réussite du triage d'un incident : Qu'est-ce qu'un plan d'intervention en cas d'incident? Démarrer.

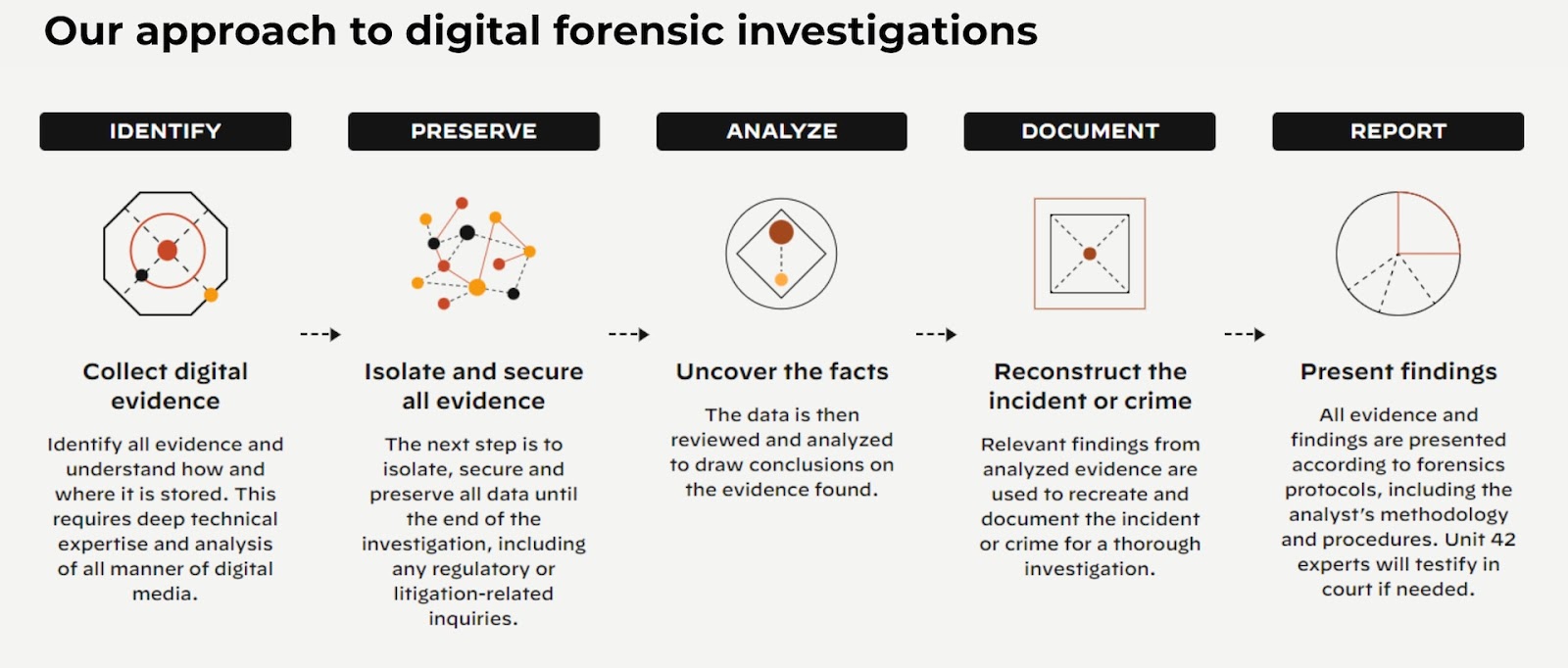

Qu'est-ce que la criminalistique numérique et la réponse aux incidents ?

Souvent, la criminalistique numérique est combinée aux efforts de réponse aux incidents pour créer un processus plus large de criminalistique numérique et de réponse aux incidents (DFIR). La criminalistique numérique collecte et étudie spécifiquement les données dans le but de reconstituer un incident et de fournir une image complète du cycle de vie de l'attaque, ce qui implique souvent la récupération de preuves supprimées.

Figure 3 : L'approche de l'Unit 42 en matière de criminalistique numérique

Fusionnée, la DFIR détermine la cause profonde des problèmes, identifie et localise toutes les preuves disponibles et offre un soutien continu pour s'assurer que la posture de sécurité d'une organisation est renforcée pour l'avenir.

Cliquez ici pour rejoindre la communauté DFIR de Cortex.

La réponse aux incidents est un élément complexe mais crucial de la cybersécurité. Le meilleur conseil que l'on puisse donner aux équipes de sécurité qui mettent en place des programmes de réponse aux incidents est de ne pas s'inquiéter. Préparez-vous et planifiez, mais ne paniquez pas ! Comme la cybersécurité en général, la réponse aux incidents ne consiste pas à être prêt à 100 % pour chaque cyberattaque, mais à apprendre constamment et à améliorer les processus afin d'intégrer la résilience dans les programmes de sécurité. Si vous savez quelles sont les mesures à prendre, comment trouver la meilleure aide et quels sont les pièges à éviter, vous serez en mesure de mener votre SOC à travers n'importe quel incident de sécurité. Pour se préparer aux attaques, il faut notamment comprendre le cycle de vie de la réponse aux incidents.

Si ces attaques se produisent, les SOC peuvent mettre en œuvre la DFIR pour mieux comprendre leur environnement et la manière dont ces attaques ont réussi.

Découvrez pourquoi les services d'investigation numérique combinés à l'expertise en matière de réponse aux incidents sont essentiels pour gérer la complexité croissante des incidents de cybersécurité modernes : Informatique légale et réponse aux incidents

Cadres et phases de la réponse aux incidents

Les cadres de réponse aux incidents fournissent aux organisations des normes pour la création d'un PIR. Bien qu'il ne soit pas exigé de les mettre en œuvre, ces cadres constituent d'excellentes lignes directrices pour les SOC lors de l'élaboration et de l'ajustement de leurs plans. Deux agences cybernétiques particulièrement connues disposent de cadres auxquels les organisations peuvent se référer :

- Le cadre du National Institute of Standards and Technology (NIST) fournit des étapes détaillées sur la façon de créer un IRP, de mettre en place un CSIRT et de former les employés. Alors que le NIST contient des cadres pour tout ce qui concerne la technologie, NIST SP 800-61 détaille ses suggestions en matière d'IR.

- Le SANS Institute propose des cours de formation et des certificats, ainsi qu'un handbook de 20 pages sur les RI. L'Unit 42 utilise ces cadres ainsi que les lignes directrices du MITRE ATT&CK et du Center for Internet Security lorsqu'elle aide les clients à créer une PIR.

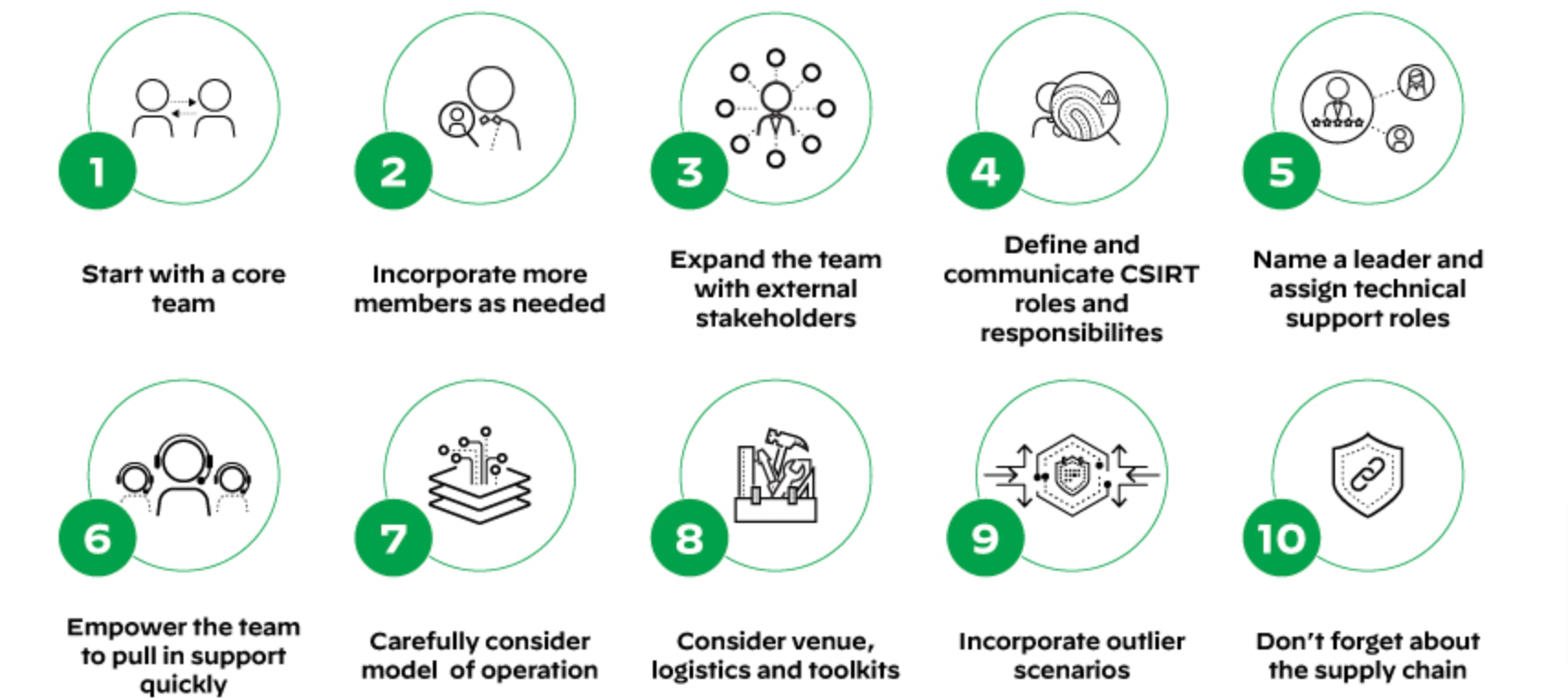

Équipes d'intervention en cas d'incident

Figure 4 : Équipe d'intervention en cas d'incident dans un bâtiment

De nombreuses organisations disposent d'une équipe spécifique dédiée à la réponse aux incidents. Cette équipe porte différents noms, comme Computer Security Incident Response Team (CSIRT), Cyber Incident Response Team (CIRT) ou Computer Emergency Response Team (CERT). Un CSIRT peut être composé d'un responsable de la réponse aux incidents, d'analystes de la réponse aux incidents, d'analystes en criminalistique numérique, d'ingénieurs inversant les logiciels malveillants et de chercheurs sur les menaces. Nombre de ces équipes sont dirigées par des responsables de la sécurité des informations (CISO) ou des directeurs informatiques.

Dans certains cas, les organisations choisiront de combiner les efforts et les capacités de leurs équipes internes avec des partenaires externes de réponse aux incidents, tels que l'Unit 42. Compléter l'équipe avec des experts supplémentaires est une excellente stratégie pour répondre au besoin de différents niveaux d'expertise en la matière. Les cyberattaques pouvant prendre toutes les formes et toutes les tailles, il est avantageux d'avoir accès à des partenaires externes expérimentés qui peuvent combler les lacunes en matière de compétences, le cas échéant.

Outre la présence de membres de l'équipe spécialisés dans le cyberespace, il est également bénéfique d'avoir des parties prenantes non spécialisées dans la sécurité au sein de l'équipe d'intervention en cas d'incident. Il peut s'agir des services juridiques, des gestionnaires de risques, des ressources humaines et d'autres fonctions de l'entreprise.

Par exemple, il est bon d'avoir un représentant des ressources humaines dans l'équipe au cas où l'incident de sécurité impliquerait un employé, comme dans le cas de menaces initiées ou de fuites de données. La présence d'un conseiller général dans l'équipe peut s'avérer importante pour évaluer les implications juridiques ou si l'incident implique des tiers, tels que des clients ou des fournisseurs. Enfin, un CSIRT doit disposer d'un spécialiste des relations publiques pour présenter des informations exactes aux parties concernées.

Disposer d'une équipe de réponse aux incidents bien équilibrée et compétente est un élément crucial du processus de réponse aux incidents. Agissant en tant qu'experts en temps de crise, le CSIRT doit également consacrer du temps à l'étude des menaces, à l'encouragement des meilleures pratiques et à l'élaboration d'un plan d'intervention en cas d'incident.

Outils et technologies de réponse aux incidents

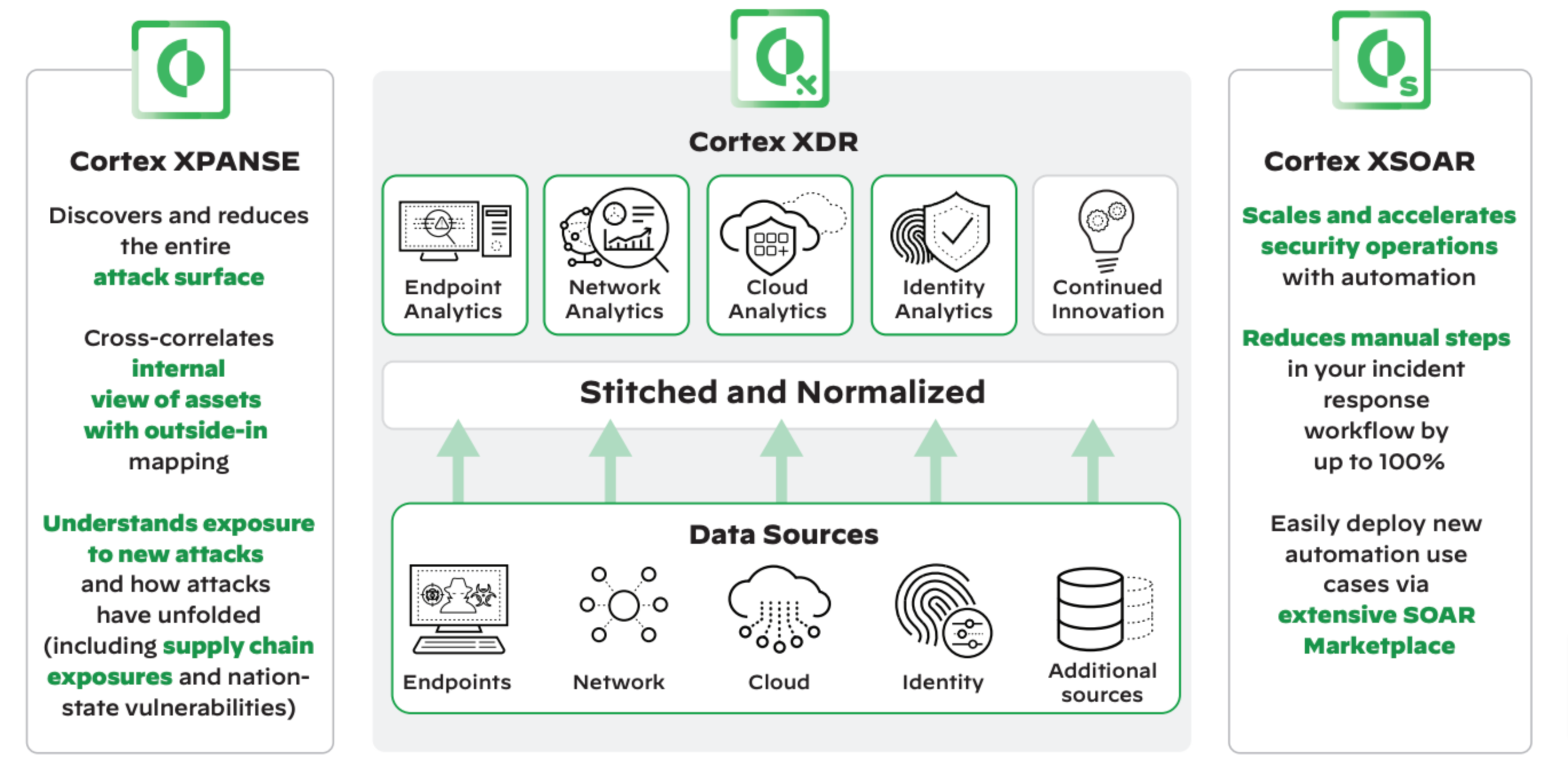

Outre un plan de réponse aux incidents, les équipes de sécurité ont besoin d'outils pour les aider à répondre rapidement et à l'échelle aux alertes de sécurité, de la découverte à la détection et à la réponse. Les outils traditionnels utilisés dans les SOC comprennent les EDR, les SIEM et des centaines d'autres outils commercialisés à l'intention des équipes SOC. Toutefois, si vous envisagez d'automatiser des parties importantes de vos processus de RI, il serait prudent d'envisager des outils étroitement intégrés et permettant le partage des données afin d'offrir une visibilité et un contexte complets sur ce qui se passe au sein de votre organisation. Cette approche minimise également l'efficacité opérationnelle et la courbe d'apprentissage abrupte pour votre équipe qui doit gérer une myriade d'outils.

Détection et prévention des incidents

Recherchez un écosystème holistique avec une vue de la posture de sécurité pour la détection des menaces ciblées, la surveillance comportementale, le renseignement, la découverte des actifs et l'évaluation des risques.

Les solutions de détection et de réponse étendues (XDR) telles que Cortex XDR rassemblent des télémétries disparates provenant de sources multiples (et, dans certains cas, complémentaires), notamment l'EDR, l'analyse du trafic réseau (NTA), l'analyse du comportement des utilisateurs et des entités (UEBA) et les indicateurs de compromission (IoC). Il effectue ensuite une analyse comportementale basée sur la ML pour regrouper les alertes associées, les placer dans une chronologie et révéler la cause première afin d'accélérer le triage et les enquêtes pour les analystes de tous niveaux de compétence.

Détection et réduction des risques liés aux actifs connectés à l'internet

L'essor du cloud et du travail à distance signifie que les surfaces d'attaque se déplacent, changent et se complexifient en permanence. En outre, les progrès des technologies de balayage permettent aux attaquants de balayer l'ensemble de l'internet rapidement et facilement pour localiser les vecteurs d'attaque, révélant des actifs abandonnés, erronés ou mal configurés qui peuvent devenir des portes dérobées pour la compromission. Déployer une solution de gestion de la surface d'attaque comme Cortex Xpanse peut permettre une évaluation constante de la surface d'attaque externe d'une organisation, avec un inventaire complet et constamment mis à jour de tous les actifs - y compris les adresses IP, les domaines, les certificats, l'infrastructure cloud et les systèmes physiques - connectés au réseau d'une organisation, et permet de cartographier qui, au sein de l'organisation, est responsable de chaque actif.

Réponse aux incidents et orchestration, automatisation et réponse en matière de sécurité (SOAR)

La technologie d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR), telle que Cortex XSOAR, permet de coordonner, d'exécuter et d'automatiser les tâches entre différentes personnes et différents outils, le tout au sein d'une plateforme unique. Cela permet aux organisations non seulement de répondre rapidement aux attaques de cybersécurité, mais aussi d'observer, de comprendre et de prévenir les incidents futurs, améliorant ainsi leur posture de sécurité globale.

Un produit SOAR complet, tel que défini par Gartner, est conçu pour fonctionner selon trois capacités logicielles principales : la gestion des menaces et des vulnérabilités, la réponse aux incidents de sécurité et l'automatisation des opérations de sécurité.

La gestion des menaces et des vulnérabilités est la gestion des flux de menaces qui fournissent aux équipes de renseignements sur les menaces et de réponse aux incidents un contexte supplémentaire sur les IoC dans leurs incidents ou les nouvelles menaces dans la nature, tandis que l'automatisation des opérations de sécurité concerne l'orchestration des outils de sécurité utilisés dans un SOC dans des flux de travail de réponse aux incidents automatisés qui accélèrent l'enquête et la remédiation des incidents.

Figure 5 : Automatisation du flux de travail de bout en bout des opérations de sécurité

Services de réponse aux incidents

De nombreux SOC disposent de ressources limitées, voire inexistantes, pour répondre efficacement à un incident. C'est pourquoi de nombreuses entreprises choisissent de faire appel à des partenaires extérieurs pour les aider à répondre aux incidents. En complément, voire en remplacement des équipes internes, ces partenaires fournissent des services de surveillance, de détection et de réponse aux incidents de sécurité qui surviennent.

Dans le cas des services de RI de l'Unit 42, nos experts se tiennent prêts 24 heures sur 24 et 7 jours sur 7 à déployer des ressources pour répondre à vos besoins en matière de réponse aux incidents. Nous pouvons déployer les meilleurs outils de leur catégorie, comme Cortex XDR , pour contenir les menaces et recueillir des preuves en quelques minutes. Ces informations seront ensuite condensées dans une analyse post-mortem qui contribuera à améliorer votre PIR. Regardez la vidéo ci-dessous pour découvrir comment un expert de l'Unit 42 fonctionnera comme une extension de votre équipe.

Initiez votre réponse en quelques minutes avec une retenue de l'Unit 42

Grâce à l'Unit 42 Retainer, votre organisation recevra des crédits prépayés pour la réponse aux incidents. Votre SOC peut faire de nos experts une extension de votre équipe, en les appelant rapidement chaque fois que vous avez besoin d'aide. Vous ne vous lancerez pas dans une recherche effrénée de ressources en cas de problème. Au lieu de cela, un spécialiste qui connaît déjà votre environnement sera là pour vous aider lorsque vous l'appellerez.

Si vous n'utilisez pas tous vos crédits d'honoraires pour le RI, vous pouvez les réaffecter à tout autre service de gestion des cyber-risques de l'Unit 42 pour vous aider à devenir plus proactif, y compris l'élaboration d'IRP, l'évaluation des risques, et bien plus encore.

En savoir plus sur la réponse aux incidents

La réponse aux incidents doit évoluer avec le paysage des menaces, en constante mutation, et cela commence par la compréhension des dernières tendances. Pour avoir une représentation précise du présent et de l'avenir de la réponse aux incidents, consultez le 2022 Unit 42 Incident Response Report.

L'e-book gratuit de l'Unit 42, Répondre aux menaces en un temps record, propose un guide pour aider votre équipe à détecter rapidement les incidents de sécurité, à y répondre et à les contenir.

- Définir les rôles et les responsabilités de chaque membre impliqué dans la réponse à l'incident.

- Un inventaire des technologies utilisées dans l'ensemble de l'organisation - matériel, logiciels, services cloud.

- Plan de continuité des activités pour la restauration des systèmes et des données critiques et affectés en cas de violation.

- Méthodologie détaillée de réponse aux incidents qui décrit les étapes spécifiques à suivre à chaque phase du processus de réponse aux incidents.

- Plan de communication destiné aux parties prenantes concernées au sein de l'organisation, y compris les dirigeants de l'entreprise, les employés, les clients, les partenaires ou les entités chargées de l'application de la loi.

- Documentation d'audit et d'examen après enquête, avec des instructions sur la collecte d'informations et la documentation des mesures d'enquête et d'intervention prises.

Les SOC doivent évoluer au-delà du SIEM. En bref, les besoins du SOC ont changé, mais la conception du SIEM et du SOC n'a pas évolué. La plupart des autres éléments clés de l'architecture de sécurité ont été modernisés. Le terminal est passé de l'antivirus à l'EDR et à l'XDR ; le réseau est passé d'un périmètre "en dur" à la confiance zéro et au SASE ; l'exécution est passée du centre de données au cloud. En revanche, le SOC fonctionne toujours sur un modèle SIEM conçu il y a 20 ans.

Ce modèle, qu'il soit fourni sous forme de logiciel sur place ou transféré dans le cloud, a été construit autour de l'analyste humain. Les analystes SOC examinaient des centaines d'alertes par jour, procédaient à un tri manuel en collectant des données contextuelles et consacraient la majeure partie de leur temps aux faux positifs et aux efforts manuels. À mesure que les volumes d'alerte augmentaient et qu'il devenait plus difficile d'intégrer les données provenant d'un plus grand nombre de systèmes, l'approche humaine s'est effondrée. Au contraire, la façon moderne d'échelonner un SOC efficace consiste à utiliser l'automatisation comme base et à faire travailler les analystes sur un petit nombre d'incidents à haut risque.

L'amélioration de la modélisation et de l'intégration des données, combinée à l'automatisation de l'analyse et de la détection, allège la charge des ingénieurs en sécurité, qui n'ont plus besoin d'élaborer des règles de corrélation personnalisées pour intégrer les données et détecter les menaces. Contrairement aux opérations de sécurité traditionnelles, le SOC moderne s'appuie sur la science des données appliquée à des ensembles massifs de données plutôt que sur le jugement humain et les règles conçues pour attraper les menaces d'hier. Le SOC moderne doit être construit sur une nouvelle architecture :

- Intégration, analyse et triage des données à grande échelle et automatisés.

- Des flux de travail unifiés qui permettent aux analystes d'être productifs.

- Intelligence intégrée et réponse automatisée permettant de bloquer les attaques avec un minimum d'assistance de la part des analystes.