Rôles et responsabilités du SOC (Security Operations Center)

Un centre des opérations de sécurité ou SOC (de l’anglais, Security Operations Center) est l’unité opérationnelle chargée de gérer et de renforcer la posture globale de sécurité d’une entreprise. Sa mission première est de détecter, d’analyser et de répondre à tout type d’événements de cybersécurité (menaces et incidents compris). Pour ce faire, il s’appuie sur trois piliers : l’humain, les processus et les technologies. Outre la gestion de l’infrastructure de sécurité, l’équipe SOC est responsable de la configuration et du déploiement des divers outils, produits et solutions de sécurité. Comme dans toute autre unité opérationnelle, il existe une variété de rôles et de responsabilités au sein d’un SOC, allant des analystes de niveau 1 aux postes hautement spécialisés comme les threat hunters.

Équipe SOC : rôles et responsabilités

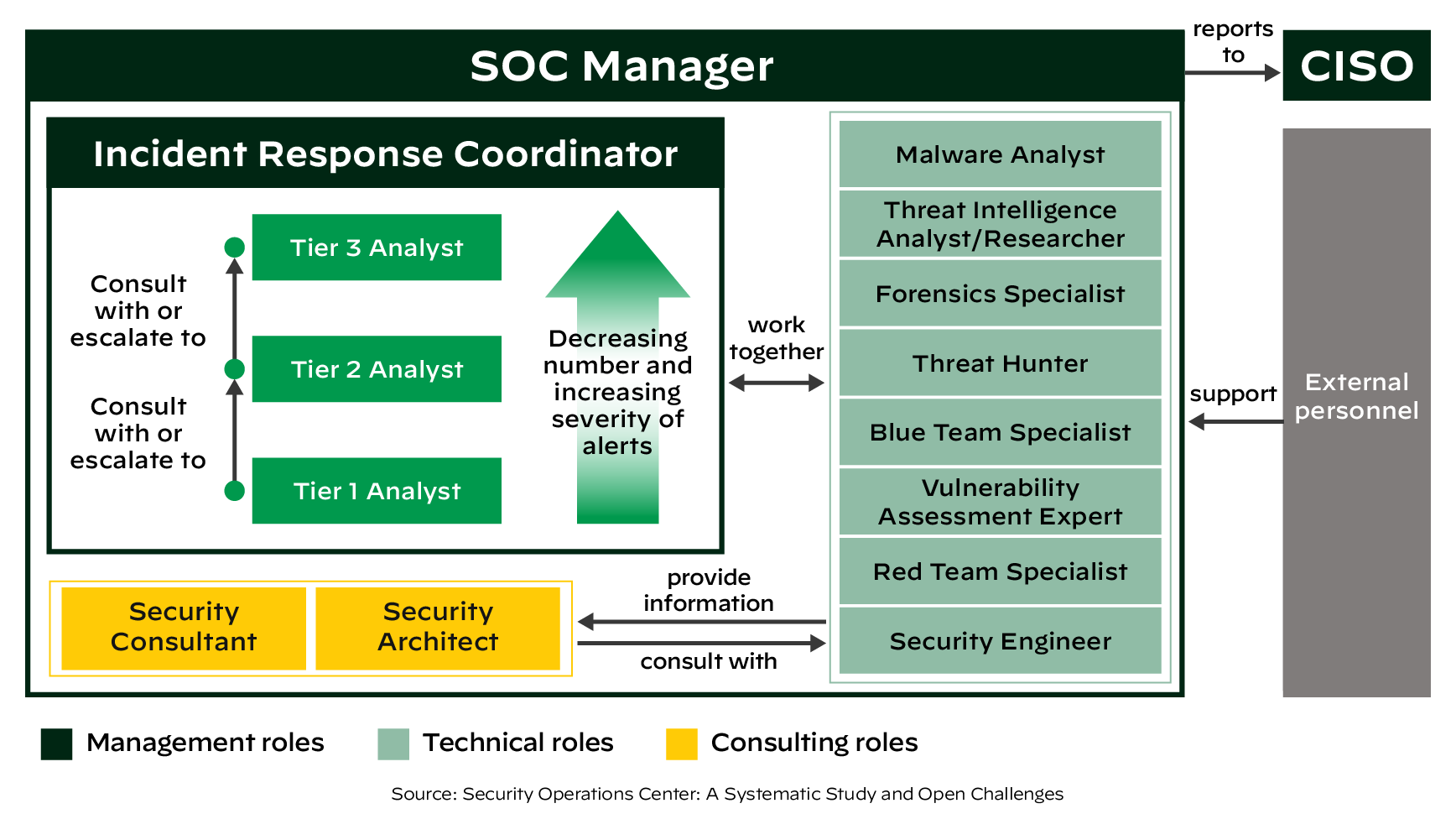

Généralement, une équipe SOC est constituée d’analystes de différents niveaux et de leurs responsables attitrés. Dans leur étude, les chercheurs Manfred Vielberth, Fabian Böhm, Ines Fichtinger et Günther Pernul recensent les principaux rôles et compétences requises au sein d’une équipe SOC.

Niveau 1 – Spécialistes du tri. Les analystes de niveau 1 sont chargés d’une part de collecter les données brutes et d’autre part de passer en revue les alarmes et alertes. Il leur revient de confirmer, de déterminer ou d’ajuster l’importance des alertes et de les enrichir avec des données pertinentes. Les spécialistes du tri doivent à chaque occurrence décider s’il s’agit d’une alerte justifiée ou d’un faux positif. Une mission essentielle pour lutter contre l’accoutumance aux alertes. Leur fiche de poste inclut également l’identification d’autres événements à haut risque et d’incidents potentiels qu’il faudra prioriser en fonction de leur niveau de sévérité. S’ils ne sont pas en mesure de résoudre eux-mêmes le problème, ils doivent l’escalader à leurs collègues de niveau 2. Enfin, notons que les spécialistes du tri s’occupent très souvent de gérer et de configurer les outils de surveillance.

Niveau 2 – Experts de la réponse à incident (IR). Au niveau 2, les analystes traitent les incidents prioritaires escaladés par les spécialistes du tri de niveau 1. À la lumière des données de Threat Intelligence (indicateurs de compromissions, règles actualisées, etc.), ils effectuent une analyse approfondie pour déterminer l’ampleur de l’attaque et les systèmes touchés. C’est ici que la télémétrie brute collectée par les analystes de niveau 1 se transforme en données CTI actionnables. Les experts IR sont chargés de définir et d’implémenter les stratégies d’endiguement et de reprise après sinistre. En cas de difficulté à identifier l’attaque ou à y remédier, ils peuvent appeler d’autres analystes de niveau 2 en renfort ou escalader l’incident vers le niveau 3.

Niveau 3 – Threat hunters. Les analystes de niveau 3 constituent l’élite du SOC. Ces spécialistes aguerris interviennent sur les incidents les plus graves transmis par les experts IR. Ils mènent, ou du moins supervisent, les évaluations de vulnérabilités et les tests d’intrusion pour mettre au jour de possibles vecteurs d’attaque. Toutefois, leur principale mission consiste à identifier de potentielles menaces, failles de sécurité et vulnérabilités jusque-là inconnues. D’ailleurs, leur connaissance des dangers en présence leur permet de livrer de précieux conseils pour optimiser les outils de surveillance existants. Enfin, il leur revient de passer en revue toutes les alertes critiques, les données CTI et d’autres informations de sécurité fournies par les analystes de niveau 1 et 2.

Responsables SOC. Les responsables SOC supervisent l’équipe de sécurité opérationnelle (SecOps). S’ils sont là pour dispenser des conseils techniques en cas de besoin, leur mission consiste avant tout à gérer l’équipe efficacement. Cela inclut le recrutement, la formation et l’évaluation des membres de l’équipe ; la création et la mise en place de processus ; l’évaluation des rapports d’incidents, et l’élaboration et l’implémentation de protocoles de communication de crise. Ils veillent également à la bonne gestion financière du SOC et à la réalisation d’audits de sécurité dont ils rendent compte au responsable de la sécurité des systèmes d’information (RSSI) ou à un dirigeant du Comex.

Outre les trois niveaux d’analyse, il existe à ce grade de responsabilité une multitude de rôles techniques spécialisés :

- Analystes de malwares ou spécialistes en rétroingénierie – En cas d’attaque sophistiquée, ils sont appelés pour déconstruire le malware et faire avancer l’investigation. Ils fournissent également des données CTI au SOC et contribuent à améliorer les méthodes de détection et de réponse.

- Threat Hunters – Ils interviennent au niveau 2 et sont chargés de traquer les menaces au sein même de l’entreprise. Même si le threat hunting est généralement mené par des analystes de niveau 3, un poste spécialisé peut-être créé avec pour missions la vérification des journaux, la traque de menaces et l’analyse de données CTI publiques pour effectuer des recherches en dehors de l’entreprise.

- Spécialistes ou analystes forensiques – Ils mènent des investigations et travaux de recherche pour collecter des preuves numériques sur des événements cyber ou des délits en lien avec des systèmes IT et des réseaux.

- Responsables de gestion des vulnérabilités – Ils doivent identifier, évaluer, signaler, gérer et corriger en continu les vulnérabilités présentes au sein des terminaux, workloads et systèmes.

- Consultants – Cette catégorie englobe deux des rôles les plus importants du SOC : l’architecte de sécurité (SA) et le consultant en sécurité. Les architectes de sécurité planifient, étudient et conçoivent l’infrastructure de sécurité de l’entreprise. Pour ce faire, ils effectuent régulièrement des tests système et des évaluations de vulnérabilités pour ensuite implémenter les améliorations ou superviser leur mise en œuvre. À eux aussi d’établir des procédures de reprise après incident. De leur côté, les consultants en sécurité ont pour tâche d’examiner les standards, bonnes pratiques et systèmes de sécurité. Ils peuvent fournir à l’entreprise un état des lieux sectoriel et comparer les compétences de son SOC à celles de la concurrence. En outre, ils peuvent intervenir aux côtés des architectes de sécurité dans la planification, la recherche et la conception d’une architecture de sécurité robuste.

Mission du SOC

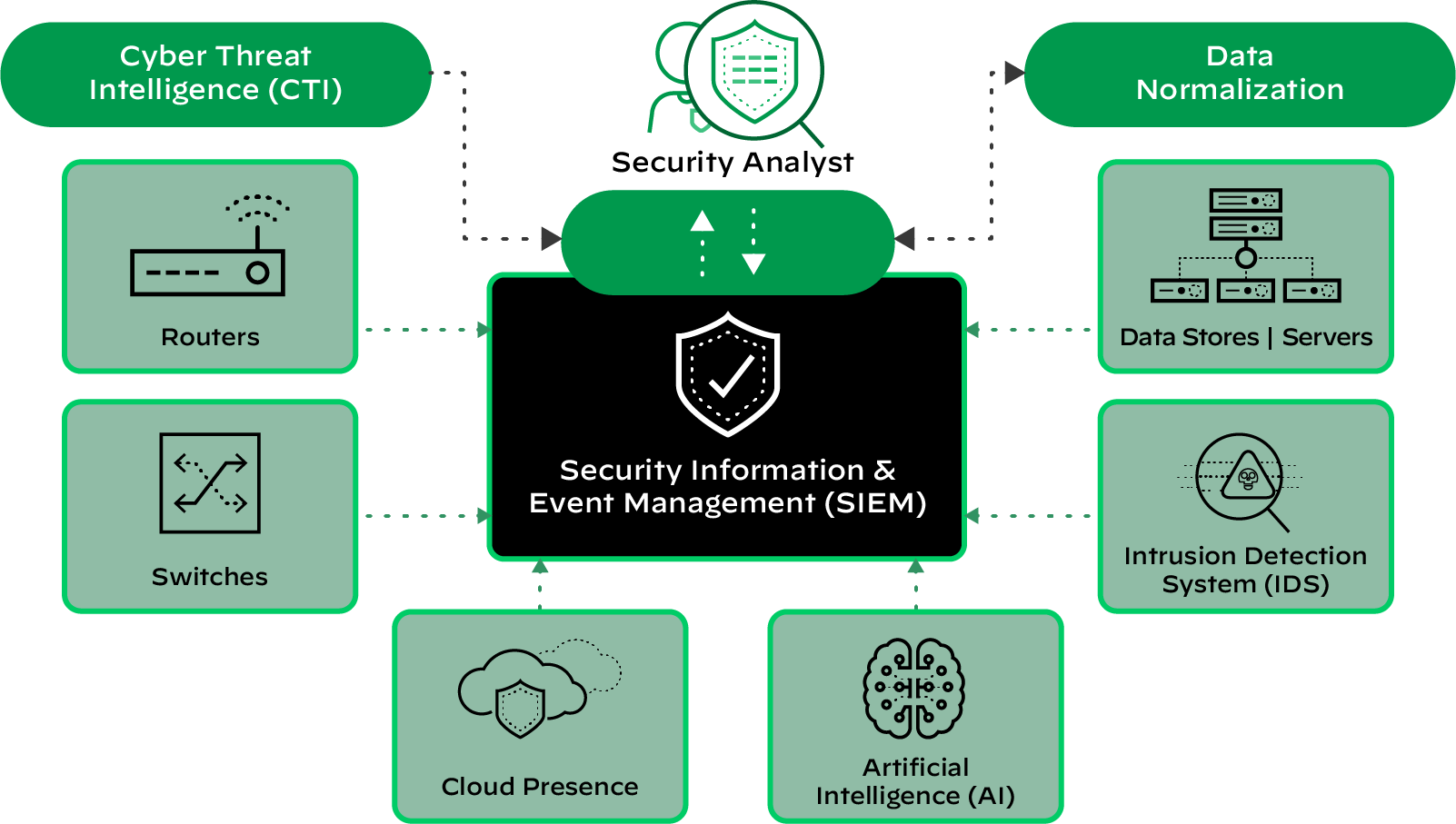

Le SOC a été créé pour faciliter la collaboration entre les différents professionnels de la sécurité au sein de l’entreprise. Sa priorité est la surveillance et la gestion des alertes, ce qui inclut la collecte et l’analyse de données pour identifier les activités suspectes et renforcer la posture de sécurité.

Le SOC simplifie la gestion des événements de sécurité et aide les analystes à trier, puis à résoudre les incidents de façon plus efficace. À l’ère du tout-digital, le SOC se décline sous plusieurs formes : on-prem, en mode cloud (SOC virtuel), en interne, sous-traité (ex. : à un MSSP ou via des services MDR), quand ce n’est pas un mélange de tout cela.

Le SOC offre une surveillance non-stop et une visibilité complète pour protéger les assets critiques en continu, sur toute la surface d’attaque. En cas de compromission, il intervient rapidement et efficacement, réduisant le délai moyen de détection.

Bonnes pratiques

À l’heure où la sécurité devient aussi l’affaire des Comex, les entreprises s’interrogent : un SOC est-il vraiment nécessaire ? Si oui, quel type de SOC privilégier, et quels éléments doit-il intégrer ? Bien qu’il n’existe aucune recommandation précise en la matière, les dirigeants peuvent compter sur un ensemble de bonnes pratiques pour étudier les différentes options et garantir leur conformité aux réglementations.

Que vous envisagiez de créer un SOC on-prem, de miser sur un modèle hybride ou de l’externaliser, il est essentiel de prendre en compte certains benchmarks. La réussite de votre projet de SOC repose sur deux facteurs essentiels : 1) la forte adhésion de votre direction et 2) un business case solide assorti d’un budget à long terme. Voici une série de recommandations pour concrétiser votre SOC, quel que soit son format.

Optimisez vos équipes de sécurité en priorisant l’humain

La nécessité d’investir dans des outils et solutions de sécurité ne doit pas faire oublier que l’efficacité d’un SOC passe d’abord et avant tout par le facteur humain. Certes, le machine learning et l’automatisation amélioreront sans aucun doute les temps de réponse, la précision et la remédiation dans son ensemble – surtout du côté des tâches de routine répétitives. Mais toute stratégie SOC doit également intégrer le recrutement, la formation et la fidélisation de professionnels de sécurité compétents, notamment des ingénieurs, des analystes et des architectes.

Gagnez en efficacité avec l’automatisation et le machine learning

Les équipes de sécurité doivent exploiter tout le potentiel de l’automatisation et du ML en appui et en renfort de leurs moyens humains. L’IA et les outils d’analyse avancée peuvent considérablement accélérer le traitement d’énormes volumes de données dans l’entreprise, avec à la clé des éclairages inestimables sur les évènements de sécurité. En automatisant la détection d’anomalies à travers de multiples sources de données et en ajoutant systématiquement du contexte aux alertes, le ML tient aujourd’hui ses promesses d’accélération des investigations et d’élimination des angles morts.

Automatisez les workflows

Les responsables de la sécurité peuvent choisir d’automatiser des tâches de routine répétitives qui, associées au jugement humain, permettent d’accélérer les investigations d’incidents. Aujourd’hui, les opérations de sécurité et la réponse à incident reposent sur un trop grand nombre de processus manuels, notamment pour la surveillance d’innombrables flux CTI. En investissant dans des fonctionnalités d’automatisation comme celles des solutions SOAR, vous pouvez faciliter une orchestration transverse à toute la stack produit pour une IR plus rapide et plus évolutive.

Auditez votre environnement pour réduire les risques de sécurité associés à la prolifération d’outils

Entre rachats, fusions et manque de standardisation des produits de sécurité, de nombreuses entreprises doivent composer avec un patchwork de produits de sécurité disparates. Pour réduire l’impact de cette prolifération sur la sécurité, un audit des entités et systèmes protégés constitue la première étape pour réduire l’impact de foisonnement. Éléments de propriété intellectuelle, informations personnelles des clients… les organisations peuvent identifier précisément ce qui est protégé et contre quelle menace. Cet inventaire des différentes ressources physiques ou logicielles leur offrira une vue complète indispensable pour non seulement repérer les failles et vecteurs potentiels, mais aussi prioriser la protection des données à haut risque et à forte valeur ajoutée.

Pour tout savoir sur les fondamentaux d’un centre des opérations sécurité, consultez notre article intitulé Qu’est-ce qu’un SOC ?

FAQ

Analystes sécurité : surveiller et analyser le trafic réseau, détecter les menaces et répondre aux incidents de sécurité.

Experts de la réponse à incident : intervenir pour limiter les dommages, restaurer les systèmes et rétablir les opérations.

Threat hunters : traquer activement les menaces cachées au sein du réseau.

Ingénieurs sécurité : assurer la maintenance et l’optimisation de l’architecture et des outils de sécurité.

Élaboration et implémentation des politiques et procédures de sécurité : définir les protocoles de réponse à incident, gérer les vulnérabilités et garantir la conformité de la sécurité.

Coordination des opérations IR : mener et superviser la réponse aux incidents de sécurité.

Conformité réglementaire : respecter les standards et règles de sécurité en vigueur.

Reporting des activités et de la performance du SOC : informer régulièrement la direction des opérations et de l’efficacité du SOC.

Investigation et réponse à incident : identifier les causes racines, endiguer les menaces et rétablir les opérations.

Évaluation des vulnérabilités et recommandation de mesures de réduction des risques : identifier les failles de sécurité et suggérer des solutions de remédiation.

Suivi de la Threat Intelligence : rester au fait des nouvelles menaces et techniques d’attaque.

Création de rapports d’incident : tenir des registres détaillés des événements de sécurité et fournir des rapports complets aux différentes parties prenantes.

Analyse de l’ampleur et de l’impact d’un incident : évaluer l’étendue des dégâts et identifier les systèmes touchés.

Coordination avec les autres équipes pour endiguer et éliminer les menaces : collaborer avec les différents acteurs internes et externes pour garantir une résolution efficace.

Analyse et reporting post-incident : identifier les causes racines, en tirer des enseignements et recommander des pistes d’amélioration.

Élaboration et gestion d’un plan IR : définir les procédures et protocoles de gestion des différents types d’incidents de sécurité.

Parfaite maîtrise de l’arsenal technologique de threat hunting : utiliser les outils spécialisés pour une détection et une analyse proactives des menaces.

Solides capacités analytiques et compétences de résolution des problèmes : identifier les schémas, les anomalies et les indicateurs de compromission potentiels.

Expérience en analyse forensique et en rétroingénierie de malwares : investiguer des activités suspectes et extraire des informations critiques des systèmes compromis

Excellentes aptitudes en communication et en reporting : communiquer clairement les conclusions et recommandations à des publics de spécialistes et de non-spécialistes.