- 1. Quelles cybermenaces le SOCaaS couvre-t-il ?

- 2. Pourquoi les organisations ont-elles besoin de services managés pour leurs opérations de sécurité ?

- 3. Quels sont les avantages du SOC-as-a-Service (SOCaaS) ?

- 4. Facteurs entrant dans la conception d’un SOC

- 5. L’importance d’un SOC managé

- 6. Les problématiques d’un SOC managé

- Quelles cybermenaces le SOCaaS couvre-t-il ?

- Pourquoi les organisations ont-elles besoin de services managés pour leurs opérations de sécurité ?

- Quels sont les avantages du SOC-as-a-Service (SOCaaS) ?

- Facteurs entrant dans la conception d’un SOC

- L’importance d’un SOC managé

- Les problématiques d’un SOC managé

Qu’est-ce que le SOC-as-a-Service (SOCaaS) ?

- Quelles cybermenaces le SOCaaS couvre-t-il ?

- Pourquoi les organisations ont-elles besoin de services managés pour leurs opérations de sécurité ?

- Quels sont les avantages du SOC-as-a-Service (SOCaaS) ?

- Facteurs entrant dans la conception d’un SOC

- L’importance d’un SOC managé

- Les problématiques d’un SOC managé

Le SOC-as-a-Service (SOCaaS) est un SOC virtuel qui agit en renfort des équipes de sécurité internes selon un modèle d’abonnement cloud. Sa mission est de fournir des services managés de détection des menaces et de réponse à incident.

Quelles cybermenaces le SOCaaS couvre-t-il ?

À l’instar d’un SOC on-prem traditionnel, le SOCaaS assure la surveillance continue, la détection des menaces, la prévention et l’analyse de la surface d’attaque avec une couverture complète : trafic Internet, réseaux d’entreprise, postes de travail, serveurs, terminaux, bases de données, applications, infrastructure cloud et pare-feu. Le tout, enrichi par la Threat Intelligence, ainsi que par des systèmes de prévention des intrusions et de gestion des informations et des événements de sécurité (SIEM).

Le SOCaaS combat des cybermenaces telles que les ransomwares, les attaques par, déni de service (DoS) et déni de service distribué (DDoS), les malwares, le phishing, le smishing, les menaces internes, le vol d’identifiants, les menaces zero-day et bien plus encore.

Pourquoi les organisations ont-elles besoin de services managés pour leurs opérations de sécurité ?

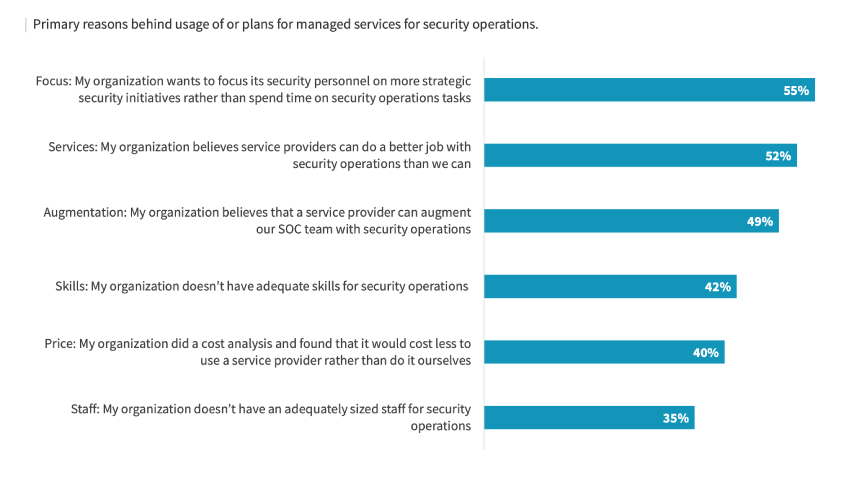

Dans son rapport sur la modernisation du SOC et le rôle du XDR, Enterprise Security Group révèle que 55 % des équipes SOC envisagent de souscrire des services de sécurité pour se recentrer sur leurs missions stratégiques. D’autres estiment que les services managés agissent dans le prolongement des capacités internes des entreprises en allant au-delà de ce qu’elles peuvent accomplir elles-mêmes. Pour 52 % des entreprises interrogées, les opérations de sécurité assurées par les prestataires sont supérieures à celles de l’équipe interne. De même, 49 % des sondés estiment que les services managés renforcent leur équipe SOC, et 42 % reconnaissent qu’elles ne disposent pas des compétences SecOps adéquates en interne.

Source: -Modernisation du SOC et rôle du XDR, Enterprise Security Group (ESG)

Quels sont les avantages du SOC-as-a-Service (SOCaaS) ?

L’externalisation des SecOps et de la gestion InfoSec présente de nombreux avantages:

- Économies

- Accélération des détections et remédiations plus efficaces afin de rationaliser le traitement des événements de sécurité

- Accès à des solutions de sécurité « best-of-breed »

- Allègement de la charge de travail des équipes SecOps internes

- Surveillance continue

- Accélération de la détection/réponse et déclenchement d’alertes sur des menaces réelles pour éviter le phénomène d’accoutumance

- Réduction du turnover et du surmenage des analystes de sécurité grâce à l’élimination des tâches répétitives

- Simplicité

- Réduction des risques de cybersécurité

- Amélioration de l’évolutivité et de l’agilité des métiers

Par contraste, les environnements SOC traditionnels présentent plusieurs problèmes :

- Manque de visibilité et de contexte

- Complexité accrue des investigations

- Manque d’interopérabilité des systèmes

- Manque d’automatisation et d’orchestration

- Incapacité à collecter, traiter et contextualiser les données CTI

- Désensibilisation aux alertes générées par les contrôles de sécurité, trop nombreuses et peu fiables

Explorons plus en profondeur les autres avantages clés du SOCaaS.

Protection continue

Les analystes sécurité assurent la surveillance des alertes, des événements et des indicateurs de compromission (IoC). L’entreprise bénéficie également d’une Threat Intelligence haute-fidélité et de rapports actionnables sur les menaces et leur impact. Elle est ainsi à même de définir des pistes sûres pour le threat hunting grâce aux analyses et à la détection des menaces sur l’ensemble des sources de données.

Réponse rapide

Accélérer la réponse aux incidents permet de réduire le temps de présence des équipes, mais aussi les délais moyens d’investigation (MTTI) et de remédiation (MTTR).

Prévention des menaces et threat hunting

Avec le SOCaaS, les équipes recherchent proactivement les tactiques, techniques et procédures (TTP) d’attaque connues dans l’environnement afin de détecter d’éventuelles vulnérabilités sur votre infrastructure.

Expertise en sécurité et couverture des menaces

Si les SOC se présentent sous de nombreuses formes, ils se composent parfois d’un éventail de rôles et de responsabilitéss. Sous la coupe du responsable SOC, on retrouve notamment un expert de la réponse à incident et un ou plusieurs analystes sécurité de niveaux 1 à 3. L’équipe peut être complétée par d’autres profils spécialisés, à savoir des ingénieurs sécurité, des responsables de gestion des vulnérabilités, des threat hunters, des enquêteurs forensiques et des auditeurs de conformité.

Conformité et respect des réglementations

Les capacités de suivi et de surveillance du SOC forment la pierre angulaire de la conformité de l’entreprise, un rôle renforcé depuis l’entrée en vigueur de réglementations (RGPD, CCPA, etc.) qui requièrent l’instauration de mécanismes de monitoring.

Certains secteurs (notamment la santé, la finance et le retail) sont soumis à des exigences particulières qui les obligent à adopter une gestion proactive des risques et à s’adapter aux évolutions réglementaires. Les normes HIPAA et PCI, ou encore la FINRA, visent à garantir l’intégrité des données et des informations à caractère personnel face aux compromissions.

Optimisation des équipes de sécurité

La nécessité d’investir dans des outils et solutions de sécurité ne doit pas faire oublier que l’efficacité d’un SOC passe d’abord et avant tout par le facteur humain.

Certes, le machine learning et l’automatisation amélioreront sans aucun doute les temps de réponse, la précision et la remédiation dans son ensemble — surtout du côté des tâches de routine répétitives. Mais toute stratégie de transformation du SOC doit également intégrer le recrutement, la formation et la fidélisation de professionnels de sécurité compétents, notamment des ingénieurs, des analystes et des architectes.

Facteurs entrant dans la conception d’un SOC

La conception et le fonctionnement d’un SOC peuvent être abordés de nombreuses manières différentes. Dans leur article Security Operations Center: A Systematic Study and Open Challenges, Manfred Vielberth, Fabian Böh, Ines Fichtinger et Günther Pernul ont identifié plusieurs facteurs qui influent sur les modèles opérationnels des SOC et les différents critères à prendre en compte avant leur implémentation.

- Stratégie d’entreprise: Le choix du modèle opérationnel doit être conditionné aux stratégies métier et IT, mais surtout à la stratégie SOC définie au préalable.

- Secteur: Le secteur d’activité principal joue un rôle déterminant dans la définition du périmètre SOC requis.

- Taille: Autre facteur décisif, la taille de l’entreprise détermine sa capacité à mettre en place et à gérer son propre SOC, voire le besoin même d’un SOC défini comme tel.

- Prix: L’investissement nécessaire à l’implémentation et à la maintenance d’un SOC on-prem doit être comparé au coût de l’externalisation des SecOps. Il demande certes d’engager une somme supérieure dans un premier temps, mais peut générer des économies à long terme. La constitution d’une équipe SOC (recherche, recrutement et formation) représente une part non négligeable de cet investissement, qui devra sans doute être accru pour faire face aux pénuries de talents et à la demande croissante en compétences.

- Temps: La mise en place d’un SOC prend un temps considérable. D’où la nécessité de s’aligner sur la stratégie et le calendrier organisationnels. Ce délai est à mettre en balance avec le temps que demanderait l’externalisation.

- Réglementations: Les réglementations varient selon le secteur. Certaines imposent l’implémentation d’un SOC opérationnel, d’autres interdisent complètement l’externalisation des SecOps ou la restreignent à des fournisseurs conformes aux exigences en vigueur.

- Confidentialité: Avec le resserrement du cadre réglementaire, la confidentialité constitue un impératif absolu dès lors que des données personnelles sont concernées.

- Disponibilité: Les exigences de disponibilité doivent peser dans la balance. En règle générale, l’objectif est d’avoir un SOC opérationnel 24 h/365 j.

- Adhésion de la direction: Il est fondamental d’obtenir l’adhésion des dirigeants pour implémenter un SOC dédié. Il faut pour cela leur présenter un argumentaire convaincant, faute de quoi ils n’en verront pas les avantages et ne débloqueront pas les budgets nécessaires.

- Intégration: Les capacités d’un SOC interne doivent se fondre dans celles des autres équipes IT. En cas d’externalisation, le fournisseur doit être parfaitement intégré pour collecter toutes les données nécessaires à sa mission.

- Risques de pertes de données: En règle générale, le SOC centralise le traitement de grands volumes de données sensibles. S’il est on-prem, il doit être hautement sécurisé. S’il est externalisé, le fournisseur doit garantir la protection des données contre la perte accidentelle et le vol de propriété intellectuelle.

- Expertise: Acquérir des compétences spécialisées est un processus long et coûteux, a fortiori lorsqu’elles sont rares comme celles intervenant dans la gestion d’un SOC. Le recrutement et la rétention de l’équipe SOC interne jouent un rôle déterminant dans la réussite de son implémentation. À l’inverse, les fournisseurs SOC externes apportent les compétences nécessaires clé en main. Ils savent en outre ce qui se pratique dans les autres entreprises, un avantage de taille dans le contexte des SOC. Revers de la médaille, les entreprises devraient toutefois garder en tête que l’externalisation limite les connaissances internes.

L’importance d’un SOC managé

À l’instar des SOC on-prem et hybrides, les SOC managés se présentent sous diverses formes. Comme eux, ils assurent le monitoring de l’ensemble de la surface d’attaque (réseau, appareils, applications, terminaux et données), traquant vulnérabilités, menaces et risques connus ou émergents.

On distingue généralement deux modèles:

- Les fournisseurs de services de sécurité managés (MSSP) qui gèrent les SOC dans le cloud et utilisent des processus automatisés

- Les services managés de détection et de réponse (MDR) reposent davantage sur des interventions humaines. Ces services vont au-delà de la simple prévention pour s’inscrire dans une démarche proactive, avec des activités avancées comme le threat hunting.

Les services managés réduisent la complexité inhérente à la gestion et à la maintenance d’un SOC interne, en particulier pour les PME et ETI.

De même, ce modèle simplifie la recherche de talents pour constituer et gérer un SOC capable de s’adapter aux exigences toujours plus élevées de la sécurité IT. Recruter des experts externes, c’est renforcer sa posture de sécurité et étendre sa protection en accédant immédiatement à des capacités de threat monitoring et de threat intelligence. Les entreprises peuvent ainsi obtenir un retour sur investissement (ROI) parfois supérieur à celui d’un SOC interne.

Les entreprises n’ont pas le monopole de la transformation numérique. Les acteurs malveillants ont également opéré leur mue en s’emparant des nouveaux outils d’automatisation. D’où la nécessité absolue de SecOps capables de suivre l’évolution des menaces. À cet effet, les MSP proposent des accords de niveau de service (SLA) pour une couverture continue et une prestation garantie. Ces contrats définissent le périmètre et le mode de prestation des services, notamment l’installation des mises à jour et des correctifs logiciels dès leur publication, voire le déploiement de contremesures pour éradiquer les nouvelles menaces.

Les problématiques d’un SOC managé

L’externalisation des SecOps présente certes de nombreux avantages, mais cette approche peut aussi poser des difficultés. Il est donc crucial de comparer minutieusement les différents services, solutions et SLA proposés par les fournisseurs avant de prendre la moindre décision.

Onboarding

Les fournisseurs de SOC managé s’appuient en général sur leur propre stack de sécurité. Ces solutions doivent donc d’abord être configurées et déployées dans l’environnement du client. L’onboarding constitue une phase de transition délicate qui peut accroître l’exposition aux risques, surtout si elle s’étend sur la durée.

Partage des données critiques

Pour identifier et neutraliser les menaces potentielles, le fournisseur SOCaaS a besoin d’accéder au réseau de l’entreprise et de l’analyser. Or cela implique le transfert de grands volumes de données et d’informations sensibles, dont le contrôle est délégué au fournisseur. Un vrai danger pour la sécurité des données et la gestion des risques de l’entreprise car des vulnérabilités peuvent apparaître.

Stockage des données à l’extérieur de l’entreprise

Le stockage externe des données de Threat Intelligence entraîne un double risque de fuite et de perte, surtout si les cyberdéfenses du SOC sont compromises ou si l’entreprise résilie son contrat avec le fournisseur. Si les alertes sur les menaces restent faciles à suivre en interne, la plupart des données sont en réalité traitées hors du périmètre du réseau. Difficile, dans ce contexte, de stocker et d’analyser l’historique étendu des menaces détectées et des éventuelles compromissions de données.

Coût d’accès aux journaux

En règle générale, les solutions de cybersécurité SOCaaS opèrent on-prem à partir des flux de données et des TAP réseau du client. Par conséquent, les journaux et autres données d’alerte sont générés et stockés dans le réseau et les systèmes du fournisseur. L’entreprise cliente pourra accéder à l’historique des journaux du fournisseur de SOC managé, mais le prix risque alors d’être prohibitif.

Absence d’équipe de sécurité IT dédiée

D’une organisation à l’autre, les rôles, les responsabilités et les périmètres d’actions diffèrent. Aucune solution générique ne saurait donc s’adapter à leur réalité. Il est préférable d’adopter une approche sur mesure, en constituant une équipe qui maîtrise toutes les nuances des environnements et des infrastructures propres à chaque client. Et c’est là que l’équipe SOC externe atteint ses limites : comme elle intervient chez plusieurs clients à la fois, elle n’est pas à même d’offrir le niveau de personnalisation nécessaire, au détriment de l’efficacité des services.

Connaissance limitée des métiers de l’entreprise

Parce qu’ils partagent leurs ressources SecOps entre plusieurs clients, les fournisseurs de SOC managé risquent de ne pas repérer certaines failles dans l’environnement, faute de maîtriser totalement les procédures et processus de l’entreprise qu’ils ont pour mission de protéger.

Obligations réglementaires et de conformité

Le cadre réglementaire se faisant toujours plus complexe, les organisations doivent constamment mettre en place des contrôles et des politiques de sécurité pour s’y conformer. Bien qu’un fournisseur de SOC managé puisse apporter un soutien précieux dans ce domaine, le recours même à une entreprise externe complique encore davantage la mise en conformité, car celle-ci devra remplir ses propres obligations réglementaires. Il faut donc avoir une confiance absolue dans le prestataire.

Personnalisation limitée des services

Par nature, un SOC externe partage ses services entre plusieurs entreprises et ne peut donc offrir une prestation réellement sur mesure. Faute d’options suffisantes, les différentes équipes risquent de perdre en efficacité, sans parler des lacunes dans la protection de certains terminaux, réseaux et autres composants de l’infrastructure de sécurité.

En somme, le meilleur choix est un SOC dédié, capable d’offrir un monitoring continu du réseau, une visibilité centralisée, une réduction des coûts de cybersécurité et une meilleure collaboration. Pas de repos pour les braves : le combat contre les cybercriminels ne s’arrête jamais.

Pour mieux comprendre le fonctionnement d’un centre des opérations de sécurité (SOC), consultez notre page Qu’est-ce qu’un SOC (Security Operations Center) ?