Qu’est-ce qu’une attaque par ransomware ?

Le ransomware, ou rançongiciel, fait référence aux méthodes d’infiltration dans l’environnement d’une entreprise ou d’un individu dans le but de lui demander une rançon. Cinq méthodes spécifiques ressortent du rapport 2022 de l’équipe Unit 42 sur la réponse à incident.

Comment survient une attaque par ransomware ?

Dans son rapport 2022 sur la réponse à incident, l’équipe Unit 42® observe que les cybercriminels passent rapidement à l’attaque, avec un délai moyen de seulement 25 jours entre l’infiltration et la tentative d’extorsion. Pour protéger votre entreprise, vous avez d’abord besoin de comprendre ce que sont les ransomwares et comment vous y préparer.

Une attaque par Ransomware se décompose en deux phases principales. En premier lieu, le cybercriminel s’introduit dans le système et en chiffre toutes les données, puis il propose à la victime une clé de déchiffrement contre le paiement d’une rançon en cryptomonnaie. En plus d’infiltrer un environnement et d’y déployer un logiciel de chiffrement, certains acteurs du ransomware cherchent à accroître la pression sur la victime par des techniques de double-extorsion : copier et exfiltrer des données non chiffrées, jeter le nom de la victime en pâture sur les réseaux sociaux, menacer de lancer d’autres attaques ( DDoS, par exemple) ou divulguer les informations volées aux clients ou sur le dark web.

Avec plusieurs milliers d’investigations de ransomware à son actif, l’équipe Unit 42 a aidé de nombreuses organisations à endiguer rapidement la menace et à reprendre rapidement leur activité, évitant ainsi des millions de dollars de pertes. Dans son rapport 2022 sur la réponse à incident, Unit 42 identifie les cinq grands vecteurs de prédilection des cybercriminels pour déployer leurs ransomwares.

Les 5 principaux vecteurs d’attaque par ransomware

Pour mieux bloquer les ransomwares, il est essentiel de comprendre les tactiques d’infiltration des attaquants. En étudiant les dernières tendances du ransomware, l’équipe SOC peut concentrer ses efforts sur les points d’entrée potentiels, réduire les risques d’infection et préparer l’entreprise à une éventuelle attaque.

On observe 5 grands vecteurs d’attaque par ransomware :

- L’exploitation d’une vulnérabilité

- Le vol d’identifiants par force brute

- L’ingénierie sociale

- L’exploitation d’identifiants déjà compromis

- L’abus de confiance

Une bonne préparation aux ransomwares commence par une bonne compréhension de ces cinq vecteurs d’attaque, passage obligé vers une protection renforcée.

1. L’exploitation d’une vulnérabilité logicielle

Les vulnérabilités prennent différentes formes, mais toutes sont susceptibles d’être exploitées par un code spécialement conçu à cet effet. Dans son rapport 2022 sur la réponse à incident, l’équipe Unit 42 révèle que 48 % des attaques par ransomware sont parties d’une vulnérabilité logicielle. Si l’application est en connexion directe à Internet, l’acteur malveillant peut rechercher et exploiter ses vulnérabilités logicielles connues pour s’introduire dans l’environnement.

Autre technique d’attaque prisée, les kits d’exploit consistent à insérer un code sur des sites compromis. S’ils paraissent inoffensifs au premier abord, ces sites contiennent en réalité des programmes malveillants qui scannent l’appareil connecté à la recherche de vulnérabilités. Une fois la faille identifiée, les programmes téléchargent généralement un payload conçu pour fournir à l’attaquant un accès au système à distance. Une fois cette connexion établie, l’attaquant déploie son ransomware dans l’environnement.

La meilleure façon de s’en protéger est de mettre à jour régulièrement tous les appareils connectés au réseau. Les éditeurs de logiciel sortent régulièrement des mises à jour pour corriger les CVE (Common Vulnerabilities and Exposures) récemment découvertes. Il est vital d’installer ces correctifs dès leur publication, sans quoi les cybercriminels ne tarderont pas à exploiter les vulnérabilités. Pour renforcer son arsenal de protection, SOCs peut s’armer d’une solution de détection et réponse étendues (EDR) comme Cortex XDR , qui décèle et bloque les attaques. En complément, les outils de gestion de la surface d’attaque (ASM) tels que Cortex Xpanse. identifient non seulement les vulnérabilités exposées à Internet, mais corrigent aussi automatiquement les expositions à risque, notamment les protocoles de prise de contrôle des postes à distance (RDP).

Découvrez comment adopter une approche de sécurité combinant réseau et terminaux.

2. Le vol d’identifiants par force brute

Les attaques par force brute accèdent au système en progressant par tâtonnements. Concrètement, les cybercriminels créent et exécutent des scripts qui génèrent automatiquement des noms d’utilisateur et des mots de passe jusqu’à trouver la bonne combinaison. Il s’agit d’une des méthodes de hacking les plus anciennes, mais elle n’en reste pas moins efficace après toutes ces années.

Si l’authentification multifacteur (MFA) est si indispensable en entreprise, c’est notamment à cause de ce mode d’attaque. En demandant une forme d’authentification supplémentaire (code éphémère généré par une application, données biométriques, etc.), la MFA permet de bloquer les tentatives de connexion malveillantes au réseau.

En savoir plus sur la prévention de l’exploitation d’identifiants.

Lorsqu’une attaque par force brute parvient à percer les défenses, les plateformes SecOps telles que Cortex XSIAM préviennent l’équipe SOC du comportement anormal et déclenchent une investigation. La solution s’intègre en toute fluidité aux plateformes MFA pour détecter instantanément la saisie suspecte d’identifiants, puis déclencher une alerte prioritaire permettant aux analystes d’intervenir et de stopper net l’attaque.

3. Ingénierie sociale

L’ingénierie sociale joue sur le manque de méfiance des victimes. Les e-mails de phishing , par exemple, proviennent de sources prétendument fiables, incitant les utilisateurs à cliquer sur des liens ou à télécharger eux-mêmes des malwares . Souvent, les attaquants cherchent à créer un sentiment d’urgence ou de danger pour pousser à l’action, sans que les victimes aient le temps de réfléchir. Cette méthode est d’une efficacité redoutable. Si elle s’accompagne d’un ransomware, elle devient alors extrêmement dangereuse et coûteuse pour l’entreprise.

Des actions régulières de formation et de sensibilisation à la cybersécurité constituent le meilleur rempart contre les attaques d’ingénierie sociale. Si les collaborateurs sont suffisamment vigilants pour identifier et signaler les tentatives de phishing, l’équipe SOC peut ensuite prendre le relai pour investiguer et analyser le déroulé de l’attaque. Malheureusement, parfois, le subterfuge réussit. Dans ce cas, une plateforme d’orchestration, d’automatisation et de réponse à incident de sécurité (SOAR) telle que Cortex XSOAR permet d’accélérer la détection et la neutralisation en automatisant la désactivation des utilisateurs compromis. Elle donne ainsi le temps à l’équipe SOC de finir son investigation et d’éradiquer l’attaquant du système.

4. Exploitation d’identifiants déjà compromis

Il est impératif de remplacer sans attendre les identifiants utilisateur compromis. Souvent, les identifiants volés sont divulgués sur le dark web à l’insu des utilisateurs, qui ignorent même qu’ils ont été compromis, laissant le champ libre aux attaquants. Pour ne rien arranger, nombreux sont ceux qui réutilisent un même mot de passe pour plusieurs services. Si celui-ci est compromis, l’effet domino est immédiat et l’attaquant obtient facilement accès aux autres systèmes ou applications.

Outre l’authentification multifacteur, la prévention de l’exploitation d’identifiants passe aussi par une bonne hygiène numérique des collaborateurs : 1) utiliser un gestionnaire de mots de passe, 2) modifier régulièrement son mot de passe, 3) créer des mots de passe suffisamment complexes et 4) ne jamais réutiliser un même mot de passe. Quatre règles d’or qui protègeront aussi bien les individus que l’entreprise dans son ensemble. Cortex XDR s’appuie sur des analyses comportementales pour détecter et stopper toute activité anormale, y compris l’utilisation d’identifiants compromis pour accéder aux environnements sans autorisation.

5. L’abus de confiance

Face à la prolifération des cybermenaces, les professionnels de la sécurité doivent impérativement guetter tout risque interne. Qu’un employé s’estime lésé par son entreprise ou soit corrompu par un acteur malveillant, tout utilisateur disposant d’accès légitimes représente l’un des moyens les plus simples d’introduire un ransomware dans un environnement.

Pour tout incident résultant d’un abus de confiance, des outils comme Cortex XSOAR ou Cortex XSIAM automatisent la gestion de la réponse à incident pour alerter l’équipe sécurité et isoler l’utilisateur compromis. En outre, l’adoption de bonnes pratiques d’offboarding réduit les chances de représailles d’un employé revanchard.

Faites barrage aux ransomwares

Ces cinq leviers d’action constituent autant de moyens de bloquer les tentatives d’accès des attaquants. Pour résumer, nous conseillons aux équipes SOC d’adopter, si ce n’est pas déjà fait :

- Une plateforme EDR telle queCortex XDR pour identifier et bloquer les attaques

- Cortex XSIAM pour une visibilité automatique et complète sur les terminaux, les réseaux, etc.

- Une plateforme ASM comme Cortex Xpanse pour déceler rapidement et neutraliser automatiquement les attaques sur les applications exposées à Internet

- Une plateforme SOAR telle que Cortex XSOAR pour accélérer la découverte et automatiser le confinement des utilisateurs compromis

- Une plateforme MFA pour authentifier les utilisateurs avant tout accès à l’environnement

- De bonnes pratiques de sécurité, notamment la sensibilisation des collaborateurs au phishing et à la sécurité des mots de passe, de façon à réduire le risque d’attaque par ingénierie sociale ou par force brute

- Des méthodes de rationalisation de l’offboarding des anciens employés afin d’éviter toute attaque interne

Aussi utiles soient-elles, ces méthodes ont toutefois leurs limites. Contre les ransomwares en particulier, une évaluation complète de l’état de préparation est indispensable.

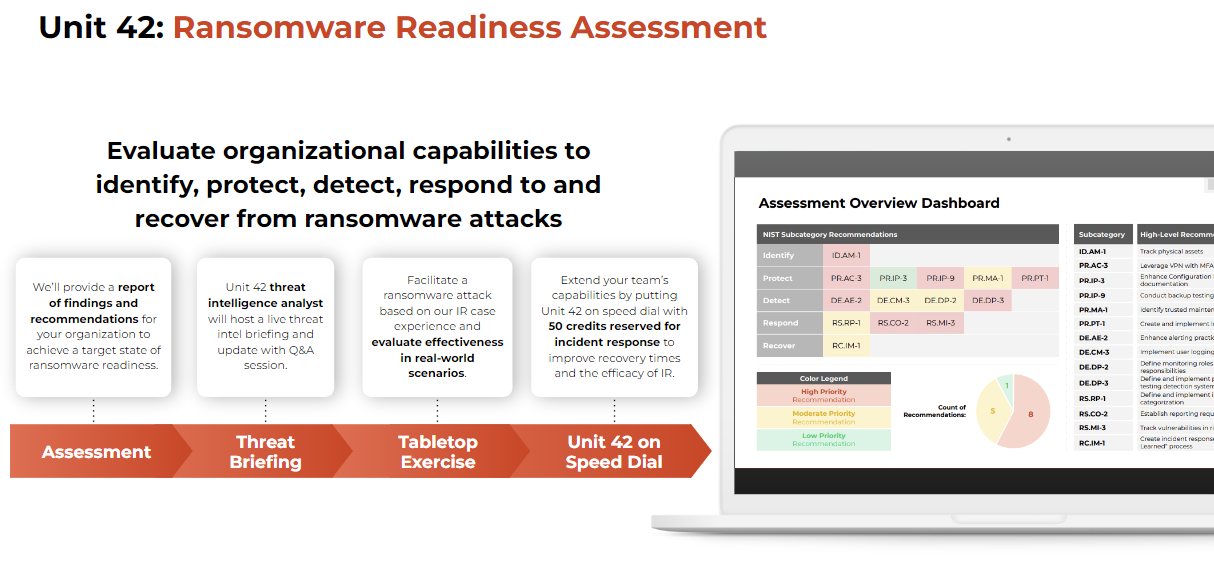

Évaluer votre état de préparation aux ransomwares

Pour contrer les attaques par ransomware, il vous faut d’abord un plan. Conçu par Unit 42 , le service Ransomware Readiness Assessment améliore vos capacités de prévention, de détection, de réponse et de restauration face à cette menace. Nous validons votre stratégie de réponse, identifions les risques cachés et effectuons toute une batterie de contrôles pour que vous soyez prêt le jour J.

Notre équipe se tient à votre disposition pour vous aider à vous préparer et à contrer les menaces de sécurité les plus complexes. Si vous êtes actuellement victime d’une compromission ou si vous pensez avoir été touché par une cyberattaque,contactez notre équipe Unit 42sans attendre.