-

- Comment fonctionne un pare-feu périphérique ?

- Types de pare-feu périmétriques

- Qu'est-ce que le périmètre du réseau ?

- Avantages du pare-feu périphérique

- Risques liés au pare-feu périphérique

- Pare-feu périmétrique et pare-feu client

- Pare-feu périmétrique et pare-feu de centre de données

- FAQ sur les pare-feux périmétriques

Sommaire

-

Types de pare-feu : définitions et explications

- Quels sont les différents types de pare-feu ?

- Fonctionnalités des pare-feu modernes

- Types de pare-feu par catégorie de systèmes protégés

- Types de pare-feu par format

- Types de pare-feu par emplacement dans l’infrastructure réseau

- Types de pare-feu par méthode de filtrage des données

- Comment choisir le pare-feu adapté à votre réseau d’entreprise ?

- Questions fréquentes sur les types de pare-feu

-

Qu’est-ce qu’un pare-feu de filtrage des paquets ?

- Fonctionnement d’un pare-feu de filtrage des paquets?

- Cas d’usage des pare-feu de filtrage des paquets

- Avantages des pare-feu de filtrage des paquets

- Problématiques des pare-feu de filtrage des paquets

- Types de pare-feu de filtrage des paquets

- Comparatif entre les pare-feu de filtrage des paquets et les autres technologies de sécurité

- Pare-feu de filtrage des paquets : les questions fréquentes

- Qu'est-ce qu'un pare-feu de réseau ?

Qu'est-ce qu'un pare-feu périphérique ?

Sommaire

Un pare-feu périmétrique est un dispositif de sécurité qui filtre le trafic, agissant comme une barrière entre un réseau interne et des réseaux externes non fiables.

Il applique un ensemble de règles pour contrôler l'accès en fonction de critères tels que les adresses IP, les noms de domaine, les protocoles, les ports et le contenu du trafic. En autorisant ou en refusant le trafic, un pare-feu périmétrique protège le réseau contre les accès non autorisés et les cybermenaces.

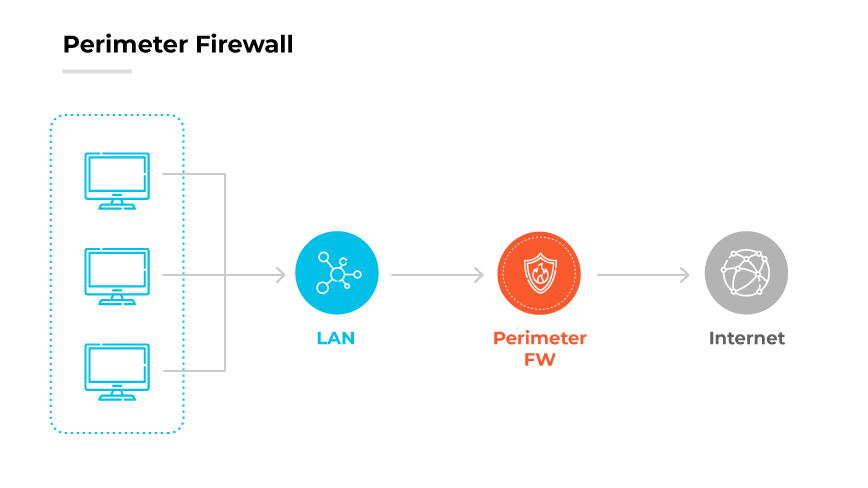

Comment fonctionne un pare-feu périphérique ?

Un pare-feu périmétrique sert de filtre entre le réseau interne d'une entreprise et les réseaux externes non fiables tels que l'internet. Il examine minutieusement tous les paquets de réseau entrants et sortants et les autorise ou les bloque en fonction de règles de sécurité préétablies. Le pare-feu périmétrique prend généralement cette décision en examinant les en-têtes des paquets, qui comprennent les adresses IP source et destination, les numéros de port et les types de protocole.

Dans une entreprise, un pare-feu périmétrique utilise souvent des algorithmes complexes pour analyser l'état des connexions actives. Il utilise l'inspection avec état pour suivre l'état des connexions de réseau (nouvelles, établies ou liées à des connexions existantes) et prend des décisions d'accès en conséquence. Cette méthode garantit que les paquets entrants font partie d'une conversation en cours, plutôt que des tentatives non sollicitées d'accès au réseau.

Les pare-feu périmétriques modernes peuvent également effectuer des inspections plus approfondies, notamment en examinant la charge utile des paquets à la recherche de menaces ou d'anomalies connues. L'inspection approfondie des paquets (DPI) est essentielle pour identifier et atténuer les cybermenaces sophistiquées qui pourraient autrement contourner les contrôles de sécurité de base.

Types de pare-feu périmétriques

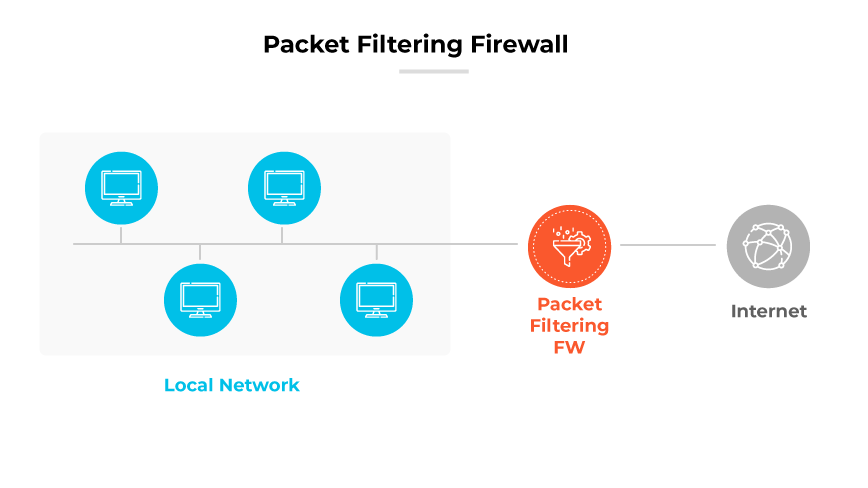

Filtrage de paquets Pare-feu

Les pare-feu à filtrage de paquets fonctionnent au niveau de la couche réseau et gèrent le mouvement des paquets de données à travers les réseaux. Ces dispositifs appliquent un ensemble de critères prédéfinis qui examinent minutieusement les caractéristiques des paquets, telles que les adresses IP source et destination, les ports utilisés et les protocoles de communication. Lorsque les attributs d'un paquet sont conformes à ces règles, le pare-feu autorise le passage ; dans le cas contraire, il refuse l'entrée.

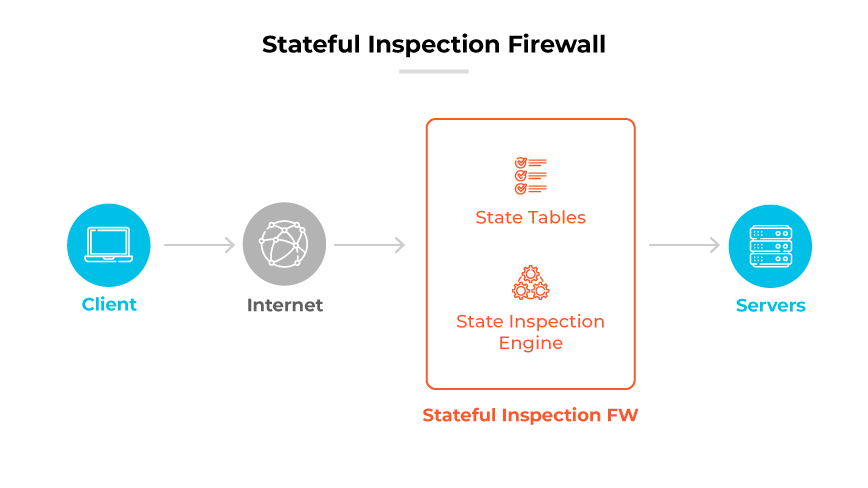

Pare-feu à inspection dynamique

Les pare-feu à inspection statique jouent un rôle crucial dans la surveillance des connexions actives du réseau. Ils examinent minutieusement le contexte des paquets de données qui entrent et sortent du réseau, n'autorisant que les paquets reconnus comme sûrs. Ces pare-feu fonctionnent au niveau des couches réseau et transport (couches 3 et 4 du modèle d'interconnexion des systèmes ouverts (OSI)), et se concentrent sur le filtrage du trafic en comprenant son état actuel et le contexte des flux de trafic. Cette approche de la sécurité offre une défense plus complète que le simple filtrage des paquets en prenant en compte le contexte plus large du trafic sur le réseau.

Le processus d'examen des paquets constitue la principale capacité d'un pare-feu à inspection dynamique. Il vérifie méticuleusement les détails de chaque paquet pour voir s'ils correspondent aux modèles établis de connexions sûres. Si un paquet correspond à une connexion sûre connue, il peut passer ; dans le cas contraire, il est soumis à des contrôles supplémentaires pour déterminer sa légitimité.

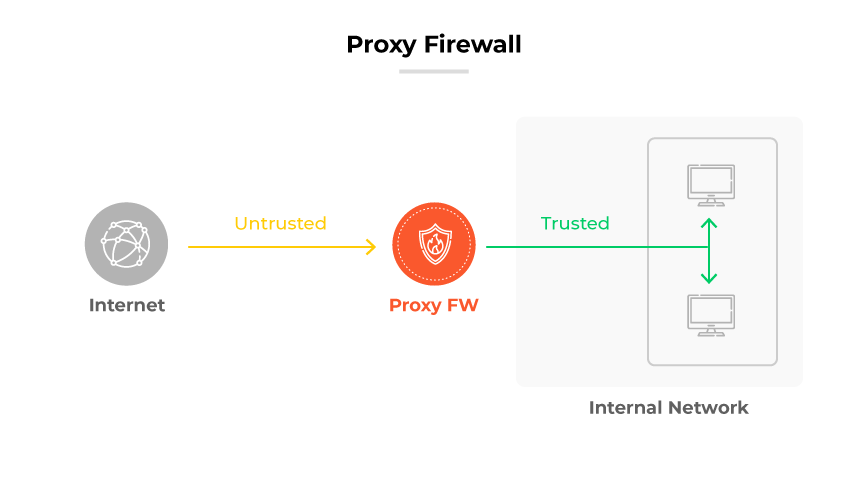

Pare-feu Proxy

Un proxy firewall constitue une ligne de défense essentielle au niveau de la couche application pour la sécurité du réseau. Son rôle principal est d'agir en tant qu'intermédiaire, en examinant les messages qui passent entre les systèmes internes et les serveurs externes. Ce processus permet de protéger les ressources du réseau contre les cybermenaces potentielles.

Les pare-feux Proxy vont au-delà des capacités des pare-feux standard, qui ne décryptent généralement pas le trafic des protocoles d'application et n'effectuent pas d'inspections approfondies de ce trafic. Au contraire, les pare-feu proxy procèdent à des examens approfondis du trafic entrant et sortant, à la recherche d'indicateurs de cyberattaques ou d'infiltrations de logiciels malveillants. Un aspect critique de leur conception est leur adresse IP, qui empêche tout contact direct entre les réseaux externes et le réseau interne sécurisé.

Les ordinateurs du réseau interne utilisent le Proxy comme portail vers l'internet. Lorsqu'un utilisateur cherche à accéder à une ressource externe, le pare-feu proxy capture la demande et l'évalue en fonction des directives de sécurité établies. Si la demande répond aux critères de sécurité, le pare-feu se connecte à la ressource au nom de l'utilisateur, en garantissant uniquement des connexions sécurisées et autorisées.

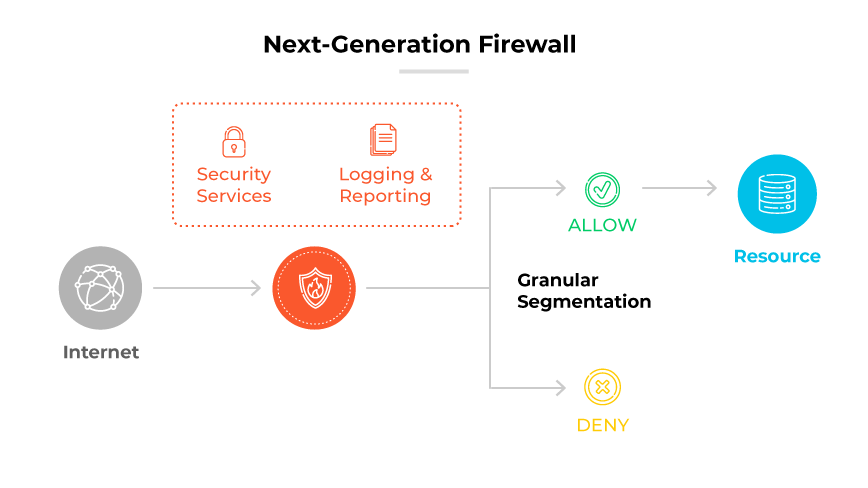

Pare-feu nouvelle génération (NGFW)

Un Pare-feu nouvelle génération (NGFW) représente une avancée dans la technologie de sécurité du réseau. Il étend les capacités d'un pare-feu conventionnel avec état en incorporant des fonctions supplémentaires. Ces fonctions comprennent généralement la connaissance des applications, qui permet au NGFW de détecter et de contrôler le trafic au niveau des applications, ainsi que des systèmes de détection des intrusions (IDS) et des systèmes de prévention des intrusions (IPS) intégrés qui permettent d'identifier et de bloquer les menaces complexes.

Un NGFW fonctionne en appliquant des politiques de sécurité non seulement aux niveaux traditionnels du port et du protocole, mais aussi au niveau du trafic d'application. Cela permet un contrôle plus granulaire des points d'entrée et de sortie d'un réseau. Grâce à la connaissance des applications, un NGFW peut empêcher des activités potentiellement dangereuses qui pourraient contourner les protections d'un pare-feu standard.

Les fonctionnalités du NGFW comprennent l'intégration de renseignements provenant de l'extérieur du réseau afin d'éclairer ses défenses. Ces renseignements peuvent aider à identifier les menaces émergentes et à améliorer la réponse du pare-feu à ces menaces. Contrairement aux pare-feu traditionnels, les NGFW améliorent la profondeur et l'étendue de la sécurité du réseau tout en simplifiant l'administration.

Définition et explication des types de pare-feu

Qu'est-ce que le périmètre du réseau ?

| Composants du périmètre du réseau | |

|---|---|

| Routeur frontalier | Définit la limite du réseau privé, marquant la transition vers l'internet public. Il s'agit du dernier routeur au sein d'une organisation, qui relie les réseaux internes aux réseaux externes. |

| Pare-feu périphérique | Positionné juste après le routeur frontalier, il sert de premier mécanisme de défense contre les dangers entrants. Ce composant filtre le trafic nuisible qui tente de s'infiltrer dans le réseau privé. |

| Système de prévention des intrusions | L'IDS surveille le réseau à la recherche d'activités malveillantes et alerte le système, tandis que l'IPS bloque de manière proactive les menaces détectées afin de prévenir les attaques potentielles. |

| Zone démilitarisée (DMZ) | Il s'agit d'une zone tampon sécurisée entre le réseau privé et le monde extérieur, qui héberge généralement des services accessibles au public, tels que des serveurs web et de messagerie, tout en maintenant la sécurité du réseau interne. |

Le périmètre du réseau définit la limite du réseau interne d'une organisation. Il représente la délimitation entre le réseau interne et les réseaux externes comme l'internet. Le périmètre du réseau est l'endroit où les mesures de sécurité s'appliquent pour protéger l'intégrité du réseau. Dans le contexte des pare-feux périmétriques, le périmètre du réseau est crucial car c'est là que les pare-feux filtrent les accès non autorisés et les cybermenaces.

À mesure que les environnements réseau évoluent avec le cloud computing et l'accès à distance, le concept de périmètre réseau s'adapte également. Malgré ces changements, le rôle fondamental du périmètre du réseau, qui consiste à fournir une frontière sécurisée, reste un élément essentiel des stratégies de sécurité du réseau. Il s'agit de la première ligne de défense contre les menaces extérieures, où divers composants de sécurité travaillent de concert pour protéger les actifs numériques d'une organisation.

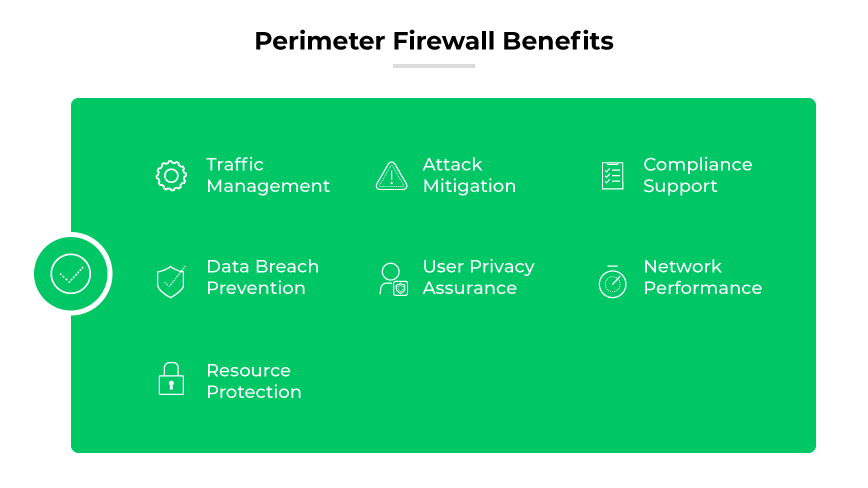

Avantages du pare-feu périphérique

Gestion du trafic

Les pare-feu périmétriques régulent le flux de trafic du réseau, en n'autorisant l'accès qu'aux paquets de données autorisés. Cela permet d'améliorer la sécurité du réseau et d'empêcher les accès non autorisés.

Atténuation des attaques

Ces pare-feu ont un effet dissuasif sur les différentes menaces informatiques, notamment les virus et les intrusions. En bloquant les activités suspectes, les pare-feu périmétriques atténuent les attaques potentielles avant qu'elles ne compromettent l'intégrité du réseau.

Aide à la conformité

La mise en œuvre de pare-feu périmétriques aide les organisations à se conformer aux réglementations en matière de protection des données en appliquant des politiques de sécurité et en documentant le trafic sur le réseau.

Prévention des violations de données

Les pare-feu périmétriques jouent un rôle essentiel dans la prévention des violations de données. Ils constituent la première ligne de défense contre les menaces externes qui tentent d'accéder à des informations sensibles.

Assurance de la protection de la vie privée des utilisateurs

En agissant comme des intermédiaires, les pare-feu périmétriques renforcent la protection de la vie privée des utilisateurs en dissimulant les détails du réseau interne aux entités externes.

Performance du réseau

Les pare-feu périmétriques contribuent à maintenir les performances du réseau en évitant que celui-ci ne soit encombré par un trafic nuisible ou inutile.

Protection des ressources

Ces pare-feu protègent les ressources du réseau en veillant à ce que seuls les utilisateurs et les services vérifiés puissent y accéder, ce qui permet de se prémunir contre l'exploitation et les temps d'arrêt.

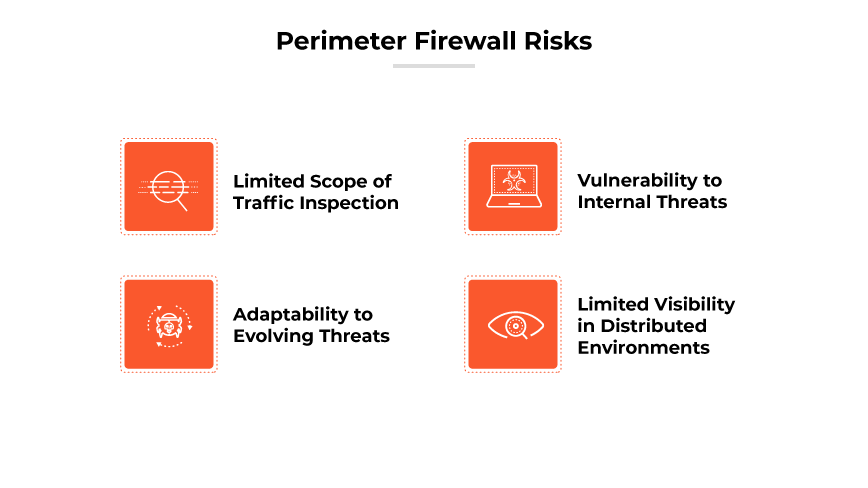

Risques liés au pare-feu périphérique

Portée limitée de l'inspection de la circulation

Les pare-feu périphériques inspectent principalement le trafic entrant et sortant, appelé trafic nord-sud. Le trafic se déplaçant latéralement au sein du réseau, ou le trafic est-ouest, peut ne pas être surveillé, ce qui peut permettre à des menaces internes de ne pas être détectées.

Vulnérabilité aux menaces internes

Si les pare-feu périmétriques sont efficaces contre les menaces extérieures, ils ne protègent pas intrinsèquement contre les risques provenant de l'intérieur de l'organisation, tels que les menaces initiées ou les systèmes internes compromis.

Adaptabilité à l'évolution des menaces

Face à l'évolution des cybermenaces, les pare-feu périmétriques peuvent avoir du mal à s'adapter. Les nouvelles variétés d'attaques et de stratégies, en particulier celles qui ciblent les services cloud et les infrastructures complexes, peuvent parfois contourner les défenses traditionnelles des pare-feux.

Visibilité limitée dans les environnements distribués

Alors que les organisations adoptent de plus en plus de services cloud et d'architectures décentralisées, le périmètre traditionnel du réseau s'étend et devient moins défini. Il est donc plus difficile pour les pare-feu périmétriques d'assurer une protection complète. Cette évolution exige des organisations qu'elles adoptent des contrôles de sécurité capables de fonctionner efficacement dans un environnement de réseau dispersé.

Pare-feu périmétrique et pare-feu client

| Pare-feu périmétrique et pare-feu client | ||

|---|---|---|

| Paramètres | Pare-feu périphérique | Pare-feu client |

| Placement | Intégré dans les limites du réseau ou dans les segments internes | Installé individuellement sur des hôtes distincts |

| Facteur de forme | Dispositif matériel physique | Solution basée sur un logiciel |

| Performance | Optimisé pour un débit élevé et une faible latence | Dépend des ressources du système hôte, peut être moins robuste |

| Cas d'utilisation | Principalement utilisé dans les structures de réseaux organisationnels | Convient aux appareils informatiques personnels et aux réseaux d'entreprises de petite taille |

| Segmentation du réseau | Facilite la segmentation au niveau du périmètre, en contrôlant le trafic inter-VLAN | Fournit une micro-segmentation, en gérant le trafic par hôte. |

| Gestion | Gestion centralisée, souvent par le biais de serveurs dédiés à la gestion des pare-feux | La gestion peut être plus complexe avec de nombreux hôtes distribués |

| Sécurité | Difficulté pour les entités externes de contourner les défenses basées sur le réseau | Si l'intégrité de l'hôte est compromise, un logiciel malveillant peut désactiver le logiciel pare-feu local |

Les pare-feu périmétriques fonctionnent à la périphérie d'un réseau, servant de gardien pour l'ensemble du trafic entrant et sortant. Leur rôle est de protéger l'infrastructure du réseau et d'empêcher tout accès non autorisé. Les pare-feu périmétriques protègent plusieurs systèmes au sein du réseau en gérant et en surveillant les points d'accès qui se connectent à des réseaux externes, comme l'internet.

Les pare-feu clients, quant à eux, sont installés sur des appareils ou des hôtes individuels et contrôlent l'échange de données en provenance et à destination de ces machines spécifiques. Contrairement aux pare-feu périmétriques qui protègent l'ensemble du réseau, les pare-feu clients offrent une protection localisée pour des systèmes individuels. Cela signifie que même lorsqu'un appareil sort du périmètre du réseau protégé, le pare-feu client reste actif et protège constamment le système contre les menaces.

La distinction entre ces deux types de pare-feu est importante en termes de déploiement et d'étendue de la protection. Un pare-feu périmétrique constitue la première ligne de défense du réseau contre les menaces extérieures. Les pare-feu clients offrent une deuxième couche de sécurité, protégeant les systèmes individuels contre les vulnérabilités internes et externes potentielles. Chacune joue un rôle crucial dans une stratégie de sécurité du réseau exhaustive.

Pare-feu périmétrique et pare-feu de centre de données

| Pare-feu périmétrique et pare-feu de centre de données | ||

|---|---|---|

| Pare-feu périphérique | Pare-feu pour centre de données | |

| L'architecture | Protection de la couche réseau pour la périphérie d'un réseau | Pare-feu de couche réseau, multitenant et avec état, utilisant le SDN 5-tuple. |

| Direction du trafic | Sécurise principalement le trafic nord-sud, à l'entrée et à la sortie du réseau. | Sécurise le trafic est-ouest au sein des réseaux virtuels, ainsi que le trafic nord-sud. |

| Objectif | Protection contre les attaques extérieures | Protection des machines virtuelles et souplesse des environnements dynamiques des centres de données |

| Cas d'utilisation | Sécurité du réseau en général au niveau du périmètre | Sécurisation des centres de données virtualisés grâce à une allocation flexible des ressources |

Les pare-feu périmétriques se déploient à la limite du réseau, où ils contrôlent l'accès aux ressources en surveillant et en filtrant le trafic entrant et sortant. Ces pare-feu bloquent les accès non autorisés provenant de sources externes, protégeant ainsi le réseau contre un large éventail d'attaques provenant de l'extérieur.

Les pare-feu de centre de données, en revanche, sécurisent spécifiquement l'environnement du centre de données, qui comprend souvent une multitude de machines virtuelles (VM). Ils gèrent le trafic interne, également connu sous le nom de trafic est-ouest, et peuvent s'adapter dynamiquement aux changements au sein du centre de données, tels que la migration des machines virtuelles. Cette souplesse est cruciale compte tenu de la nature dynamique des centres de données virtualisés modernes, qui peuvent fréquemment reconfigurer les ressources virtuelles.

La principale différence entre les deux réside dans leurs fonctions spécialisées et les types de trafic qu'ils gèrent. Alors que les pare-feu périmétriques s'occupent principalement du trafic nord-sud (les données qui entrent et sortent du réseau), les pare-feu de centre de données permettent un contrôle granulaire du trafic à l'intérieur du centre de données lui-même, garantissant ainsi la sécurité même lorsque le paysage virtuel évolue.

FAQ sur les pare-feux périmétriques

Un pare-feu interne sécurise le trafic à l'intérieur d'un réseau, tandis qu'un pare-feu périmétrique protège contre les menaces externes à la périphérie du réseau.

Il n'y a pas de différence fondamentale ; "pare-feu externe" est un autre terme pour désigner un pare-feu périmétrique, qui protège les limites du réseau.

Un pare-feu de périmètre et un pare-feu de périphérie sont synonymes, tous deux positionnés à la périphérie du réseau pour filtrer le trafic entrant et sortant.

Un réseau périmétrique, également appelé zone démilitarisée (DMZ), isole les services tournés vers l'extérieur du réseau interne afin de renforcer la sécurité.

Un pare-feu d'application web (WAF) protège spécifiquement les applications web en filtrant et en surveillant le trafic HTTP entre une application web et l'internet.

Oui, un pare-feu peut avoir des composants ou des configurations à la fois externes (face au trafic extérieur) et internes (protégeant les segments de réseaux internes).

Ses faiblesses sont les suivantes : portée limitée de l'inspection du trafic, vulnérabilité aux menaces internes, capacité d'adaptation à l'évolution des menaces, visibilité limitée dans les environnements distribués.

La sécurité périmétrique échoue lorsqu'elle ne peut pas suivre le rythme des menaces persistantes et complexes qui exploitent les vulnérabilités internes ou contournent les défenses périmétriques.