Nombre record d’attaques : 3 fois plus qu’en 2020

Les menaces se multiplient et gagnent en sophistication, parvenant à se frayer un chemin par le biais de différents vecteurs d’attaque. Face à ce déferlement, les professionnels de la sécurité peinent à détecter et à bloquer les offensives ciblant les réseaux, les terminaux et les environnements cloud.

L’automatisation des menaces et les offres « as a Service » facilitent la tâche des acteurs malveillants, y compris des plus inexpérimentés, qui peuvent désormais contourner les systèmes de sécurité avec une facilité confondante. Techniques furtives largement accessibles, kits de piratage, outils Red Team avancés (à l’instar de Cobalt Strike)… tous ces dispositifs ont boosté la rapidité et les chances de réussite des attaques furtives au long cours.

Mais ce n’est pas tout. Dans ce contexte de généralisation des techniques de contournement et des malwares as a Service, mais aussi de normalisation du travail hybride, les attaques de phishing atteignent de plus en plus souvent leur cible. De fait, 90 % des incidents de sécurité signalés résultent d’un hameçonnage. Les attaques DNS ont elles aussi le vent en poupe : 85 % des malwares modernes utilisent le DNS pour leurs activités malveillantes.

Il est donc essentiel que votre sécurité évolue en phase avec le champ des menaces. Pour en savoir plus, lisez notre dernier rapport Unit 42® sur les menaces réseau.

Pérennisez votre sécurité contre les menaces avancées

Pour protéger votre organisation contre les menaces furtives, misez sur des services de sécurité automatisés leaders, disponibles partout.

Couvrez tous les vecteurs d’attaque

Sécurisation de la périphérie d’Internet

Face à un champ des menaces en constante évolution, la sécurisation de la passerelle web passe par une protection renforcée contre les attaques avancées, furtives et automatisées. Nombre de ces attaques utilisent de multiples vecteurs à différents stades. Par exemple, elles exploiteront des URL de phishing pour l’accès initial, des applications SaaS pour la prise de contrôle d’un compte et, enfin, le DNS pour les activités CnC ou l’exfiltration de données. Ces tactiques continuent d’ailleurs d’alimenter les gros titres sur des attaques comme Log4j, Colonial Pipeline et Solar Storm.

Notre solution

Les organisations désireuses de moderniser leur sécurité Internet doivent protéger tout le trafic, et non uniquement le trafic web, tout en offrant une expérience utilisateur d’exception. Notre solution de pointe répond à tous ces besoins.

Notre approche

- Visibilité sur toutes les applications, et non uniquement le trafic web (contrairement aux passerelles web sécurisées traditionnelles)

- Blocage de toutes les menaces en temps réel, y compris les malwares, le phishing, les attaques DNS et sans fichier

- Accès quasi instantané aux dernières mises à jour CTI issues d’une communauté de plus de 70 000 clients

- Visibilité, sécurité et contrôle de conformité des applications SaaS pour tenir compte de l’essor du travail hybride

- Prévention homogène et évolutive sans infrastructure supplémentaire

- Contrôle granulaire sur les utilisateurs, les appareils et les applications

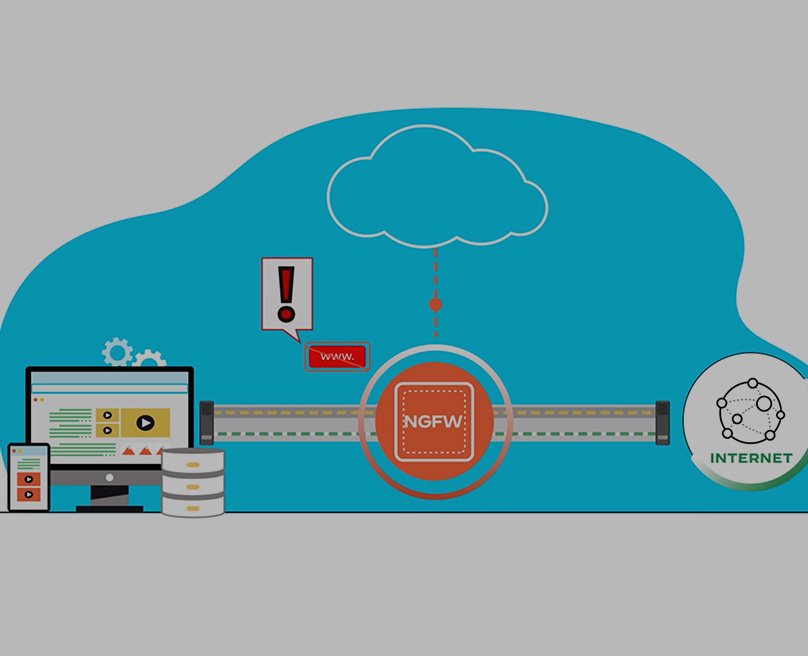

Sécurisation de la segmentation réseau

Aujourd’hui, de nombreux attaquants tirent profit des implémentations fragiles du modèle Zero Trust et du principe du moindre privilège. De fait, 70 % des attaques s’appuient sur la latéralisation pour aboutir. Sans une segmentation du réseau qui intègre des capacités de protection préventive, les équipes de sécurité sont contraintes de détecter les attaques à un stade plus avancé, une méthode risquée, coûteuse et laborieuse.

Il est plus que jamais essentiel de déployer des technologies de segmentation adaptées, capables d’une part de fournir des données contextuelles étendues sur les utilisateurs, les appareils, les applications, les machines et les workloads dynamiques, et d’autre part d’appliquer le principe du moindre privilège afin de limiter les risques et de bloquer les menaces spécifiques à un emplacement réseau.

Notre approche

À la clé :

- Protection de pointe contre les menaces zero-day et protection des données quels que soient le type de fichiers, le protocole et l’application – tout cela en temps réel grâce au machine learning inline

- Application cohérente des politiques de sécurité pour toutes les ressources avec les fonctions de gestion centralisée de notre NGFW leader

Nos solutions pour bloquer les attaques avancées inconnues

WildFire

Moteur cloud antimalware le plus étendu et le mieux intégré du marché, WildFire® s’appuie sur des modèles de machine learning brevetés pour détecter en temps réel les malwares ciblés inconnus et les menaces persistantes avancées.

Advanced Threat Prevention

Pour protéger votre organisation, misez sur le premier système de prévention des intrusions (IPS) à neutraliser 96 % des communications web CnC Cobalt Strike et à détecter 48 % d’activités CnC furtives et inconnues en plus que les autres solutions leaders.

Advanced URL Filtering

Sécurisez les accès à Internet grâce à la première solution de blocage en temps réel des menaces web connues et inconnues, 40 % plus efficace que les bases de données de filtrage web traditionnelles.

DNS Security

Étendez votre couverture de 40 % pour neutraliser 85 % des malwares qui exploitent le DNS pour leurs activités malveillantes – et ce sans la moindre modification d’infrastructure.

Échangeons

Échangez avec l’un de nos experts de la sécurité réseau pour découvrir comment protéger votre organisation contre les menaces avancées.