- 1. Pourquoi les entreprises ont-elles besoin de SASE aujourd’hui ?

- 2. Qu’est-ce que l’architecture SASE ?

- 3. Quels sont les différents composants du SASE ?

- 4. Quels sont les cas d’utilisation du SASE ?

- 5. Quels sont les avantages du SASE ?

- 6. Quels sont les défis potentiels liés à la mise en œuvre du SASE ?

- 7. Comment choisir un fournisseur SASE et que rechercher

- 8. Comment réussir la mise en œuvre du SASE en 6 étapes

- 9. Quels sont les mythes les plus courants en matière du SASE ?

- 10. Fonctionnement du SASE avec des technologies complémentaires

- 11. Comparaison du SASE avec d’autres solutions technologiques et de sécurité

- 12. Quelle est l’histoire du SASE ?

- 13. FAQ sur le SASE

- Pourquoi les entreprises ont-elles besoin de SASE aujourd’hui ?

- Qu’est-ce que l’architecture SASE ?

- Quels sont les différents composants du SASE ?

- Quels sont les cas d’utilisation du SASE ?

- Quels sont les avantages du SASE ?

- Quels sont les défis potentiels liés à la mise en œuvre du SASE ?

- Comment choisir un fournisseur SASE et que rechercher

- Comment réussir la mise en œuvre du SASE en 6 étapes

- Quels sont les mythes les plus courants en matière du SASE ?

- Fonctionnement du SASE avec des technologies complémentaires

- Comparaison du SASE avec d’autres solutions technologiques et de sécurité

- Quelle est l’histoire du SASE ?

- FAQ sur le SASE

Qu’est-ce que le SASE (Secure Access Service Edge) ? | Guide de démarrage

- Pourquoi les entreprises ont-elles besoin de SASE aujourd’hui ?

- Qu’est-ce que l’architecture SASE ?

- Quels sont les différents composants du SASE ?

- Quels sont les cas d’utilisation du SASE ?

- Quels sont les avantages du SASE ?

- Quels sont les défis potentiels liés à la mise en œuvre du SASE ?

- Comment choisir un fournisseur SASE et que rechercher

- Comment réussir la mise en œuvre du SASE en 6 étapes

- Quels sont les mythes les plus courants en matière du SASE ?

- Fonctionnement du SASE avec des technologies complémentaires

- Comparaison du SASE avec d’autres solutions technologiques et de sécurité

- Quelle est l’histoire du SASE ?

- FAQ sur le SASE

Le Secure Access Service Edge (SASE) est une architecture cloud-native qui réunit le SD-WAN et les fonctionnalités de sécurité (SWG, CASB, FWaaS, ZTNA, etc.) au sein d’un seul et même service.

En consolidant fonctions de mise en réseau et de sécurité en un seul service cloud, le SASE simplifie la gestion du réseau et renforce la sécurité.

L’architecture répond aux besoins dynamiques des organisations modernes en offrant un accès unifié et une protection évolutive pour des environnements distribués.

Pourquoi les entreprises ont-elles besoin de SASE aujourd’hui ?

À l’heure actuelle, les entreprises évoluent dans un paysage très différent des environnements IT centralisés d’autrefois.

C’est pourquoi le framework Secure Access Service Edge (SASE) a vu le jour : pour répondre aux exigences modernes en matière de connectivité et de sécurité.

Voici pourquoi les entreprises ont plus que jamais besoin de SASE :

Le SASE répond à la décentralisation engendrée par l’adoption croissante du cloud, l’accès mobile et le télétravail.

Cette évolution signifie que les données et les utilisateurs ne sont plus confinés au bureau, rendant les modèles de sécurité traditionnels basés sur un périmètre nettement moins efficaces.

Le SASE intègre des services de sécurité complets directement dans l’infrastructure réseau, ce qui permet aux équipes sécurité de gérer de manière sûre et efficace chaque demande d’accès, quelle qu’en soit l’origine.

De plus, l’intégration des fonctions de sécurité dans le framework SASE permet aux entreprises d’appliquer leurs politiques de sécurité de façon plus uniforme.

Adopter une approche unifiée simplifie la charge administrative,

et renforce la sécurité en offrant une prévention des menaces et une protection des données constantes et en temps réel sur tous les environnements.

Les organisations continueront leur transformation numérique. La flexibilité et l’évolutivité du SASE en font une solution indispensable pour protéger des ressources distribuées.

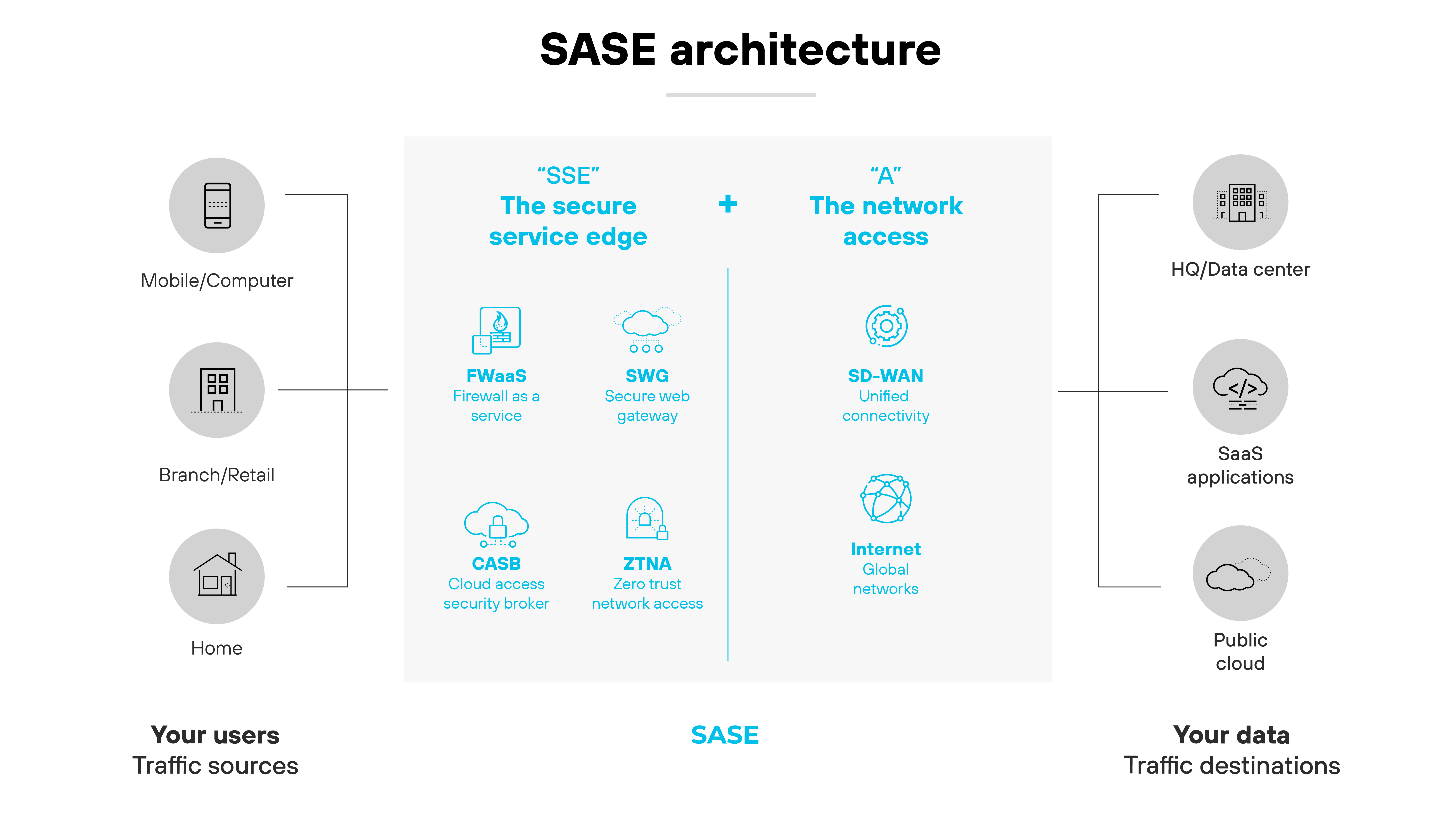

Qu’est-ce que l’architecture SASE ?

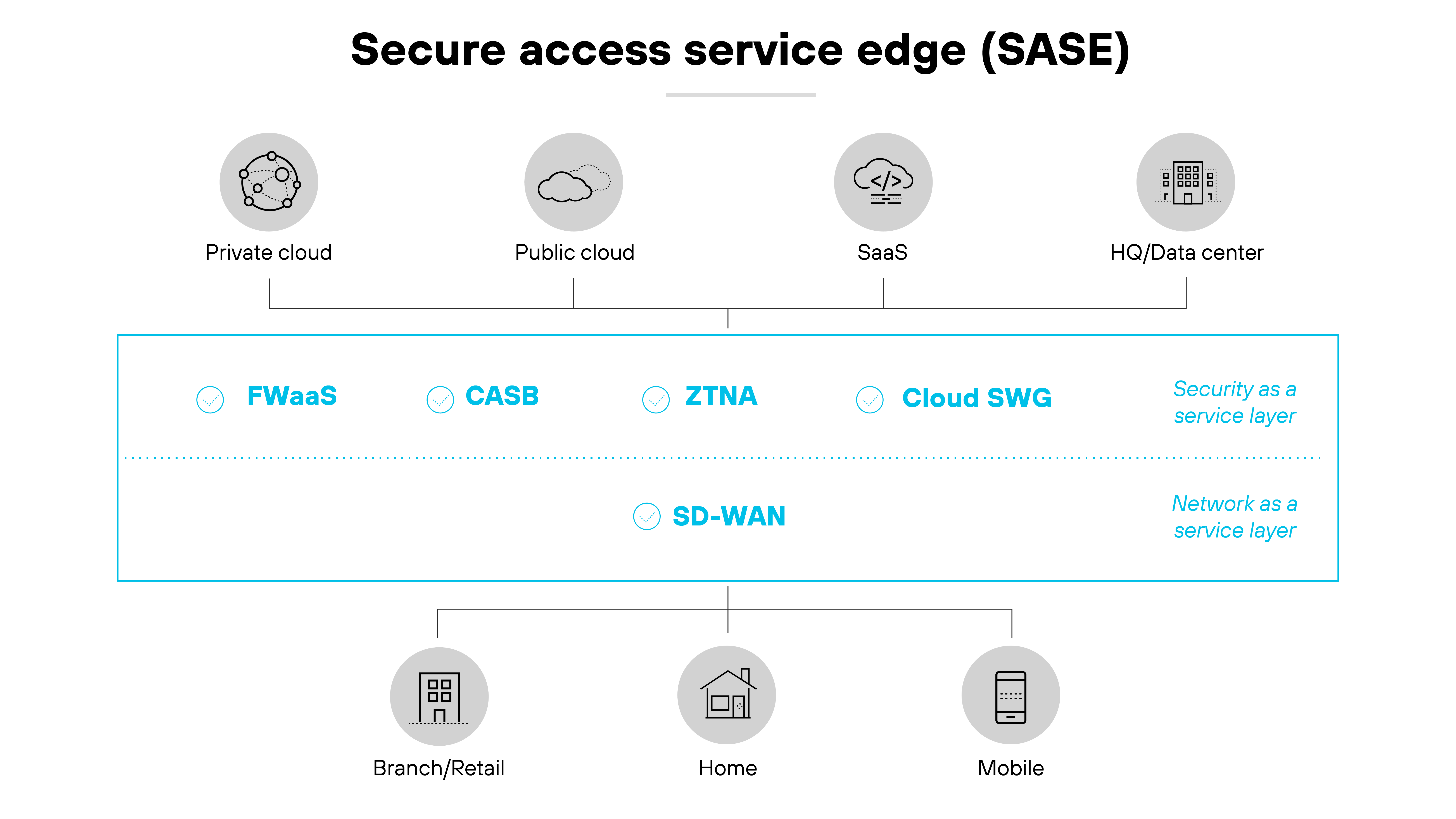

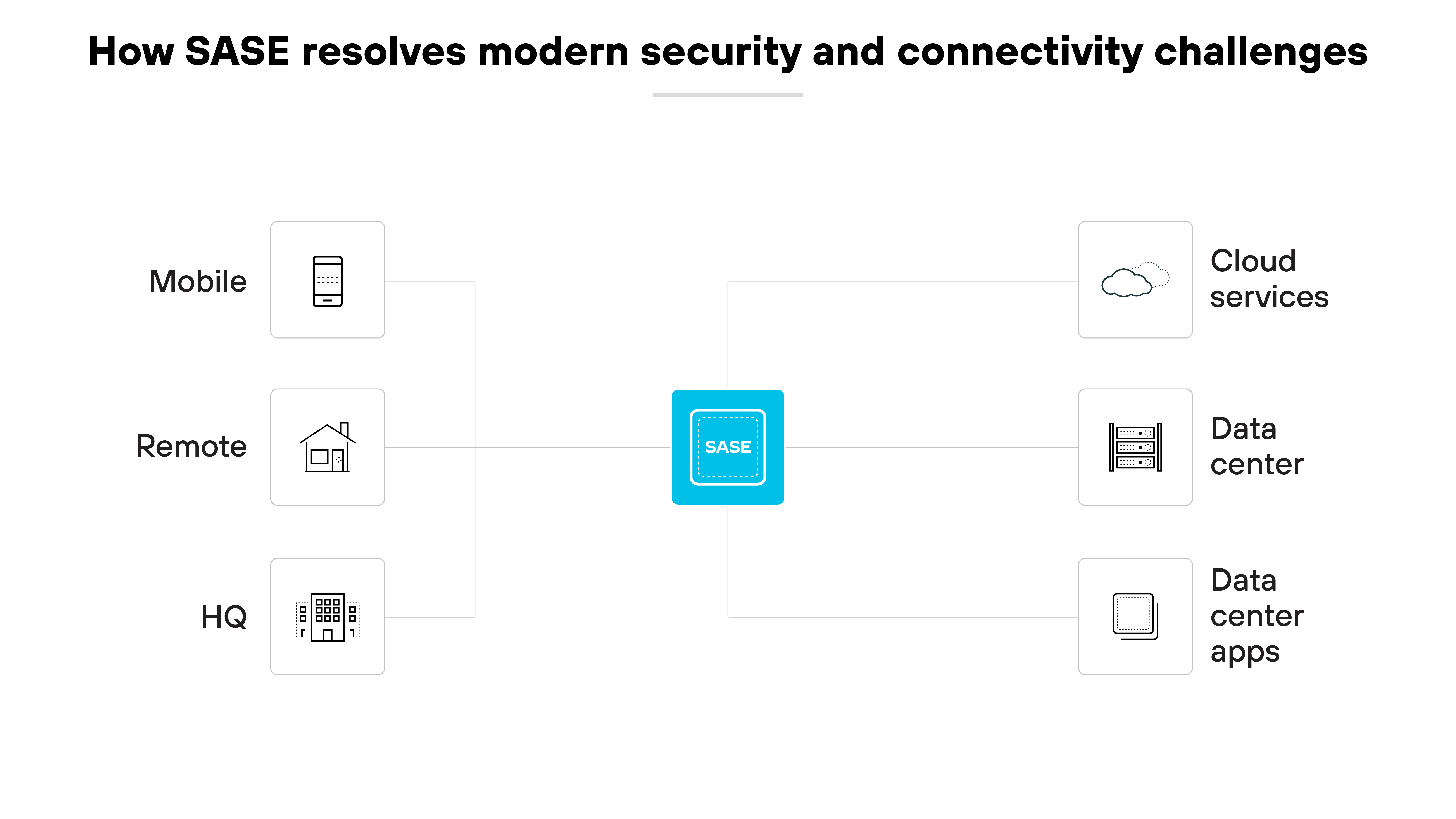

Comme nous l’avons établi, l’architecture SASE (Secure Access Service Edge) combine des fonctions de mise en réseau et de sécurité en un seul service cloud à la périphérie du réseau.

Comme ceci :

L’architecture SASE permet à une organisation de prendre en charge automatiquement les utilisateurs distants et hybrides dispersés en les connectant à des passerelles cloud proches, au lieu de renvoyer le trafic vers les data centers de l’entreprise.

Elle offre également un accès sécurisé cohérent à toutes les applications. Pendant ce temps, les équipes de sécurité maintiennent une visibilité et une inspection complètes du trafic sur tous les ports et protocoles.

Ce modèle simplifie radicalement la gestion et réduit la complexité, deux des principaux objectifs du SASE.

Il transforme le périmètre en un ensemble cohérent de fonctionnalités basées sur le cloud pouvant être déployées où et quand elles sont nécessaires. Il s’agit d’une alternative bien plus rationnelle que l’établissement d’un périmètre autour du data center à l’aide d’un ensemble de dispositifs de sécurité disparates et ponctuels.

De plus, grâce à sa nature cloud, le SASE permet un réseau plus dynamique et performant, capable de s’adapter aux exigences changeantes de l’entreprise, à l’évolution des menaces et aux nouvelles innovations.

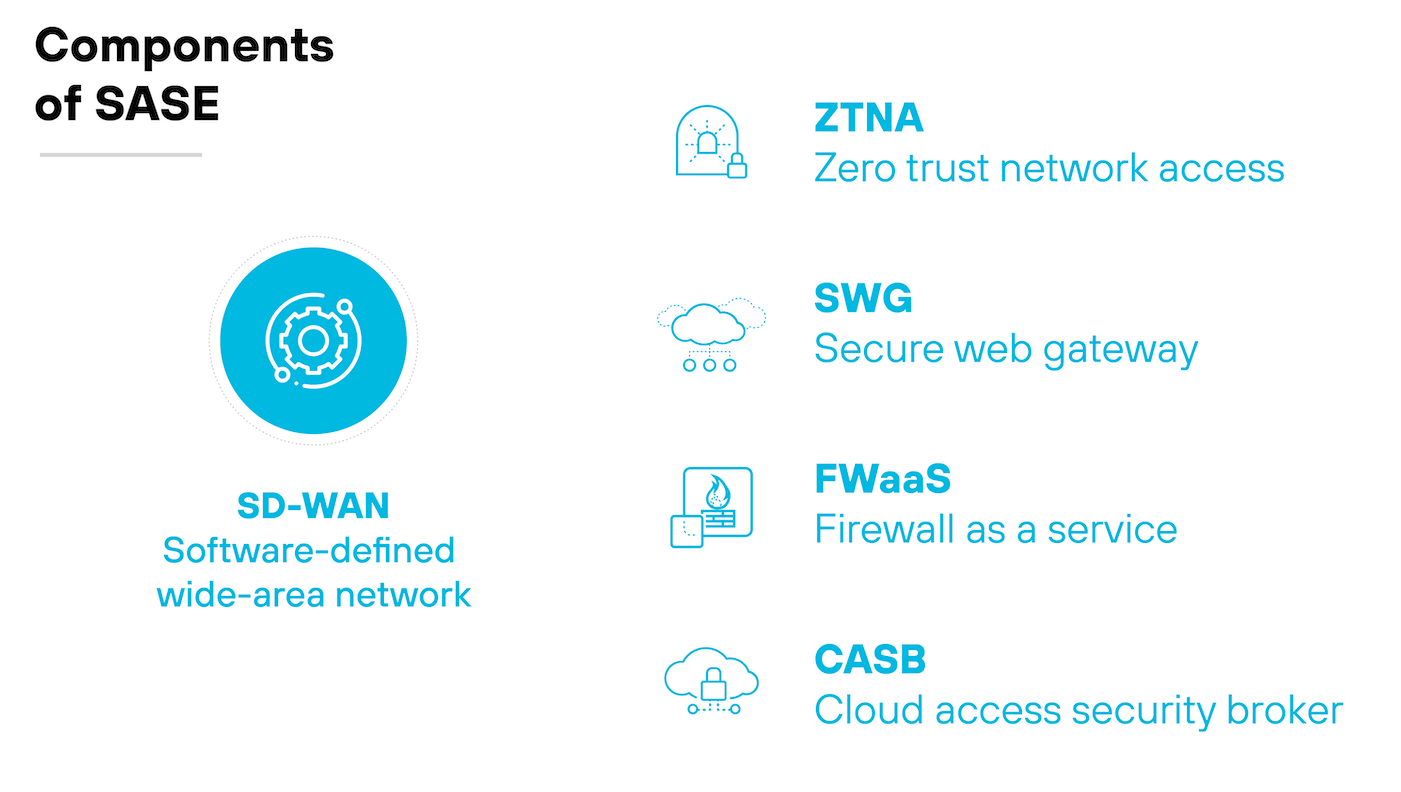

Cinq technologies essentielles sont indispensables aux déploiements de services SASE :

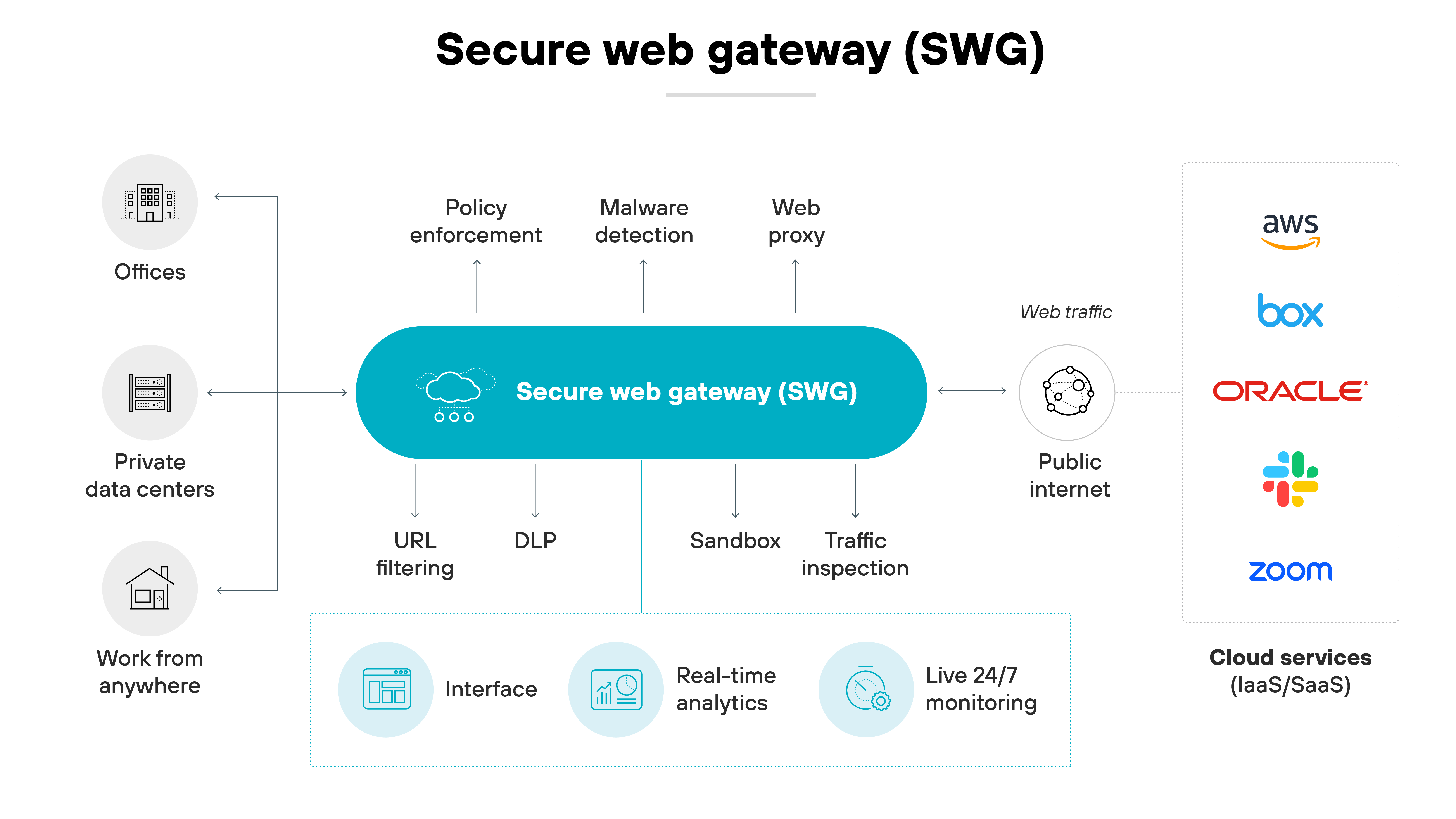

Secure web gateway (SWG)

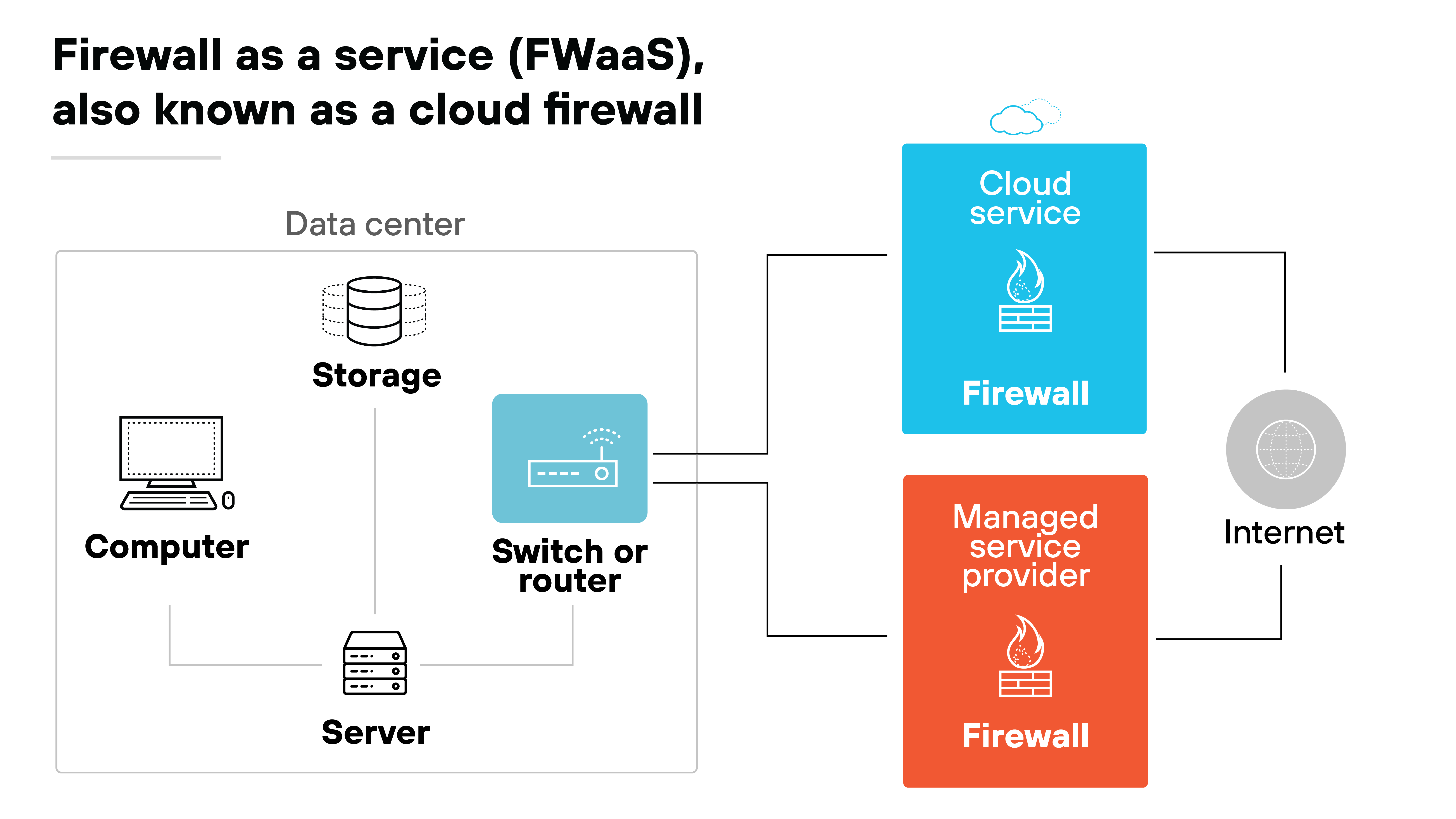

Firewall as a service (FWaaS)

Cloud access security broker (CASB)

Zero Trust network access (ZTNA)

Software-Defined Wide Area Network (SD-WAN)

Secure web gateway (SWG)

Le Secure Web Gateway (SWG) assure le filtrage des URL, le décryptage SSL, le contrôle des applications ainsi que la détection et la prévention des menaces pour les sessions web des utilisateurs.

Firewall as a service (FWaaS)

FWaaS est un pare-feu nouvelle génération cloud-native, qui fournit des services avancés d’inspection de couche 7, de contrôle d’accès, de détection et de prévention des menaces, ainsi que d’autres services de sécurité.

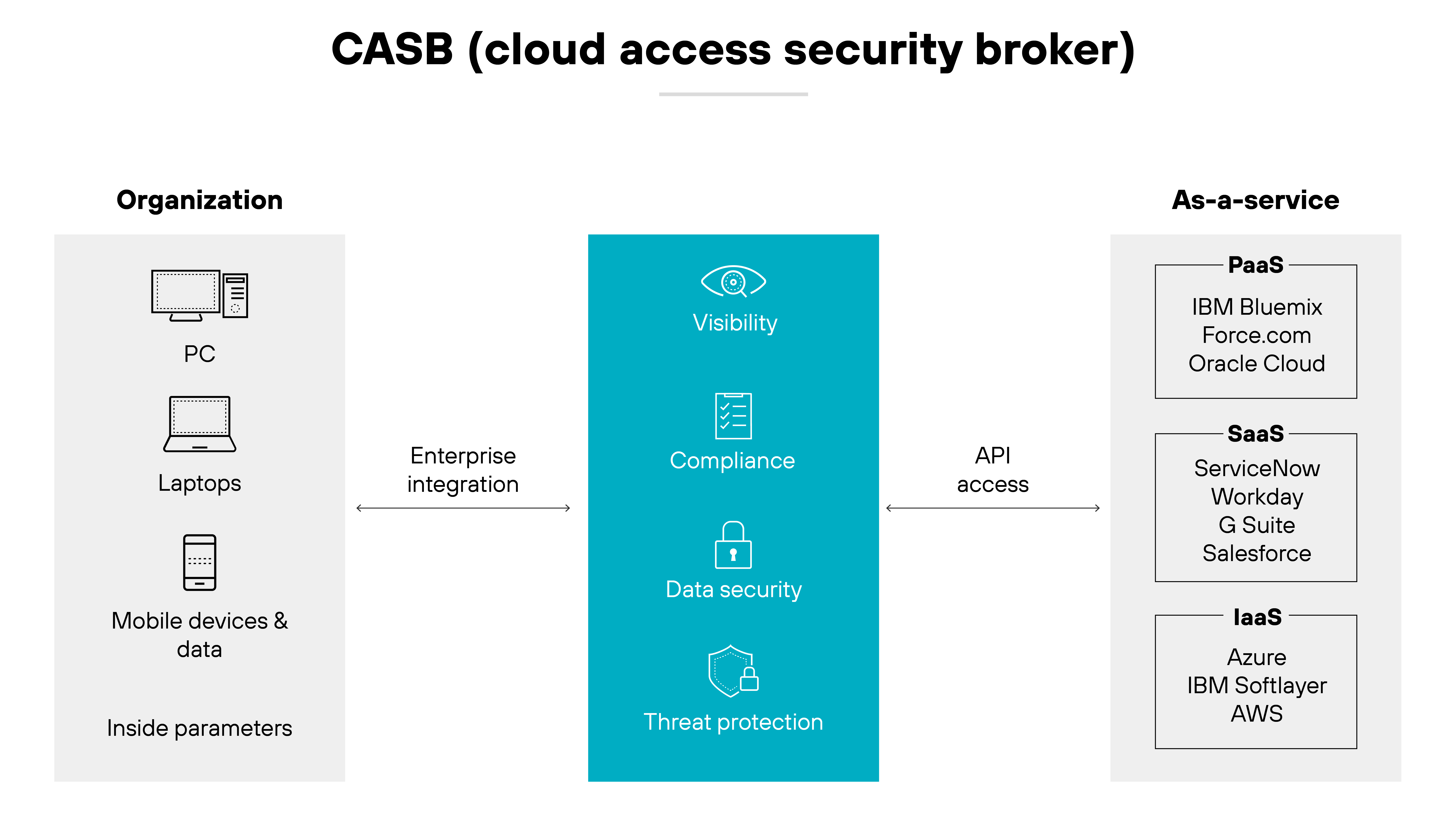

Cloud Access Security Broker (CASB)

Un Cloud Access Security Broker (CASB) supervise les applications SaaS approuvées et non approuvées et offre une détection des malwares et des menaces.

Dans le cadre d’une solution DLP, il garantit la visibilité et le contrôle des données sensibles dans les référentiels SaaS.

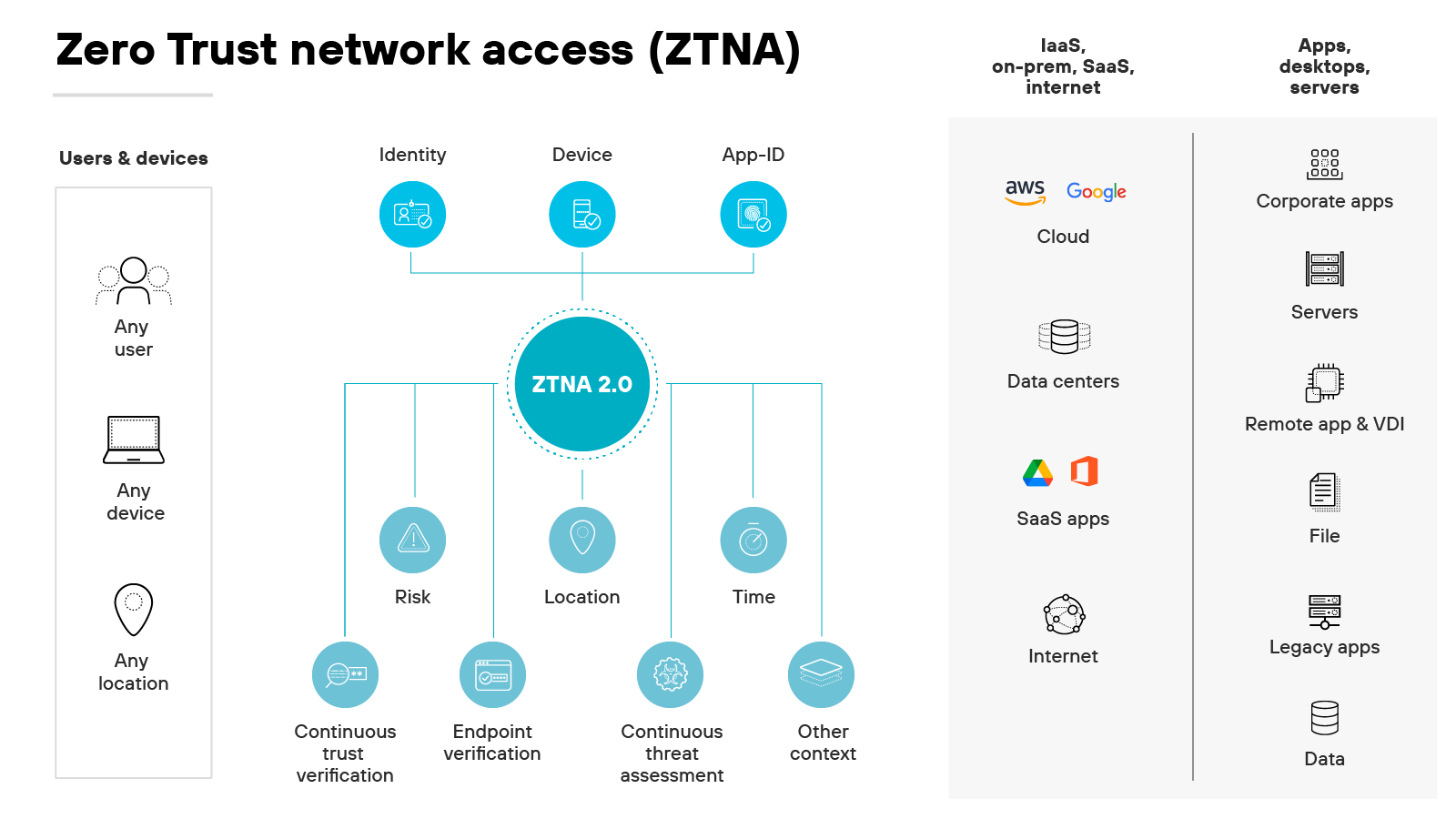

Zero Trust network access (ZTNA)

Le Zero Trust Network Access (ZTNA) offre des fonctionnalités de vérification et d’inspection continues.

Il permet d’appliquer des politiques basées sur l’identité et sur l’application pour l’accès aux données et applications sensibles d’une organisation.

SD-WAN

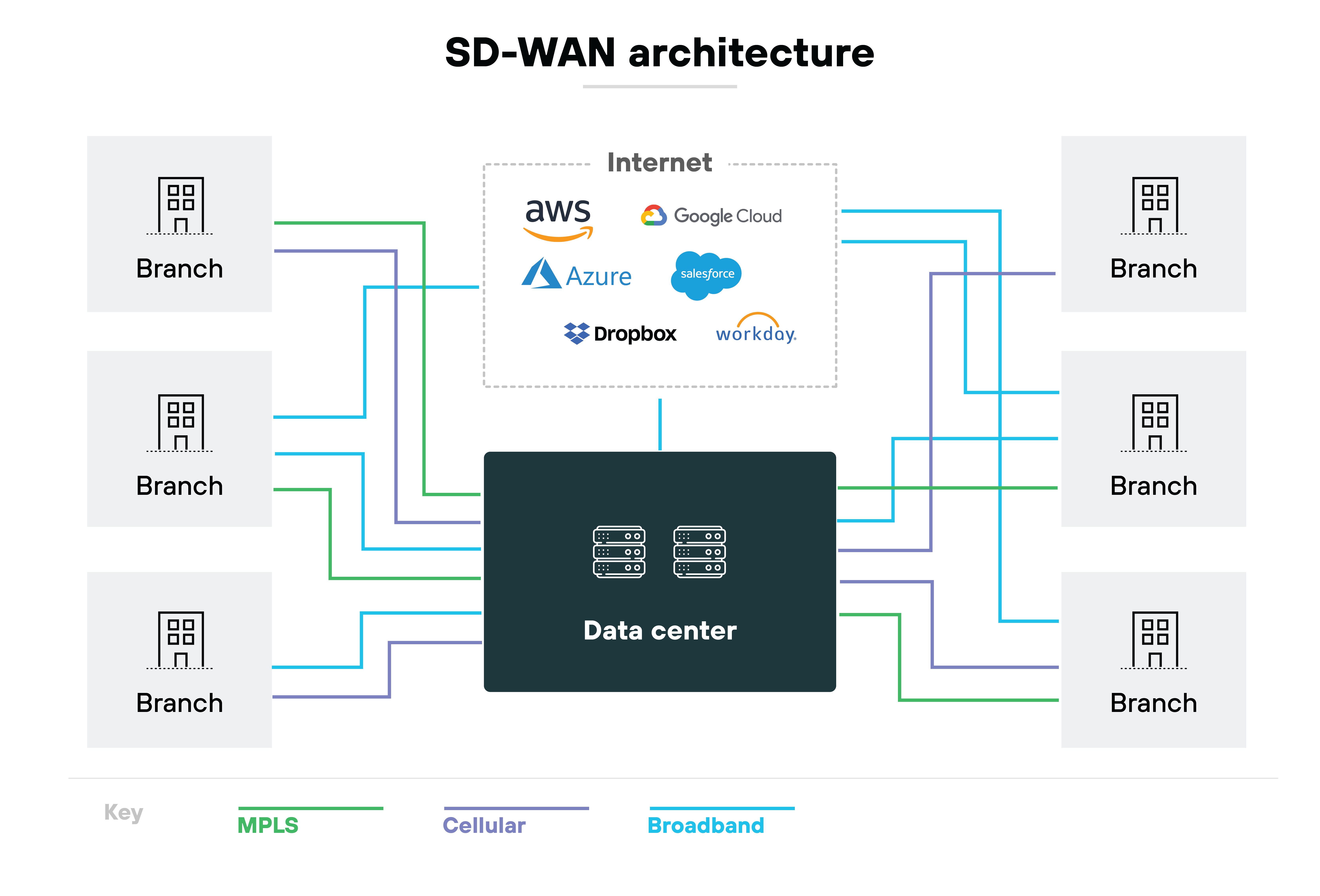

Un SD-WAN fournit un réseau superposé découplé du matériel sous-jacent, assurant un trafic flexible et sécurisé entre les sites et directement vers Internet.

Quels sont les cas d’utilisation du SASE ?

Les principaux cas d’utilisation du SASE sont les suivants :

Alimenter les effectifs hybrides

Relier et sécuriser les sites des succursales et des points de vente

Soutenir les initiatives cloud et numériques

Connectivité mondiale

Migration du MPLS vers le SD-WAN

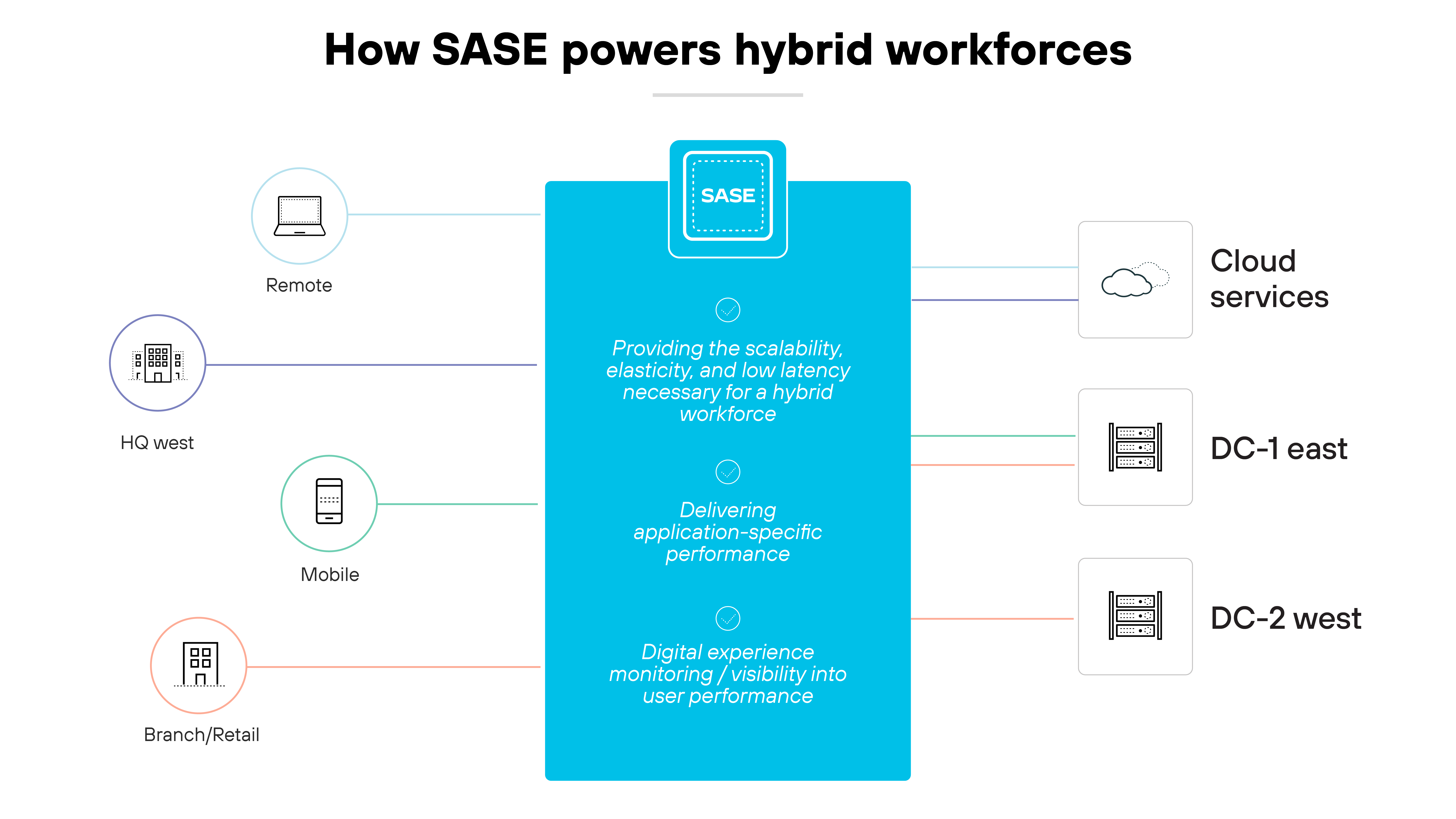

Alimenter les effectifs hybrides

Pour la main-d’œuvre hybride, une approche cohérente en matière de performance réseau et de sécurité est essentielle.

L’architecture SASE met l’accent sur l’évolutivité, l’élasticité et la faible latence, répondant directement à ce besoin.

Son framework basé sur le cloud est optimisé pour fournir des performances spécifiques à chaque application. En outre, la solution intégrée de suivi de l’expérience digitale (DEM) offre une visibilité précise sur tout ce qui affecte les performances des utilisateurs.

Le principal avantage du SASE réside dans la fusion de la mise en réseau et de la sécurité. Cette combinaison améliore la surveillance et la détection des menaces tout en comblant les lacunes en matière de sécurité.

Il en résulte une gouvernance de réseau simplifiée et une gestion plus aisée.

C’est pourquoi le SASE est un outil fondamental pour soutenir un environnement de travail hybride.

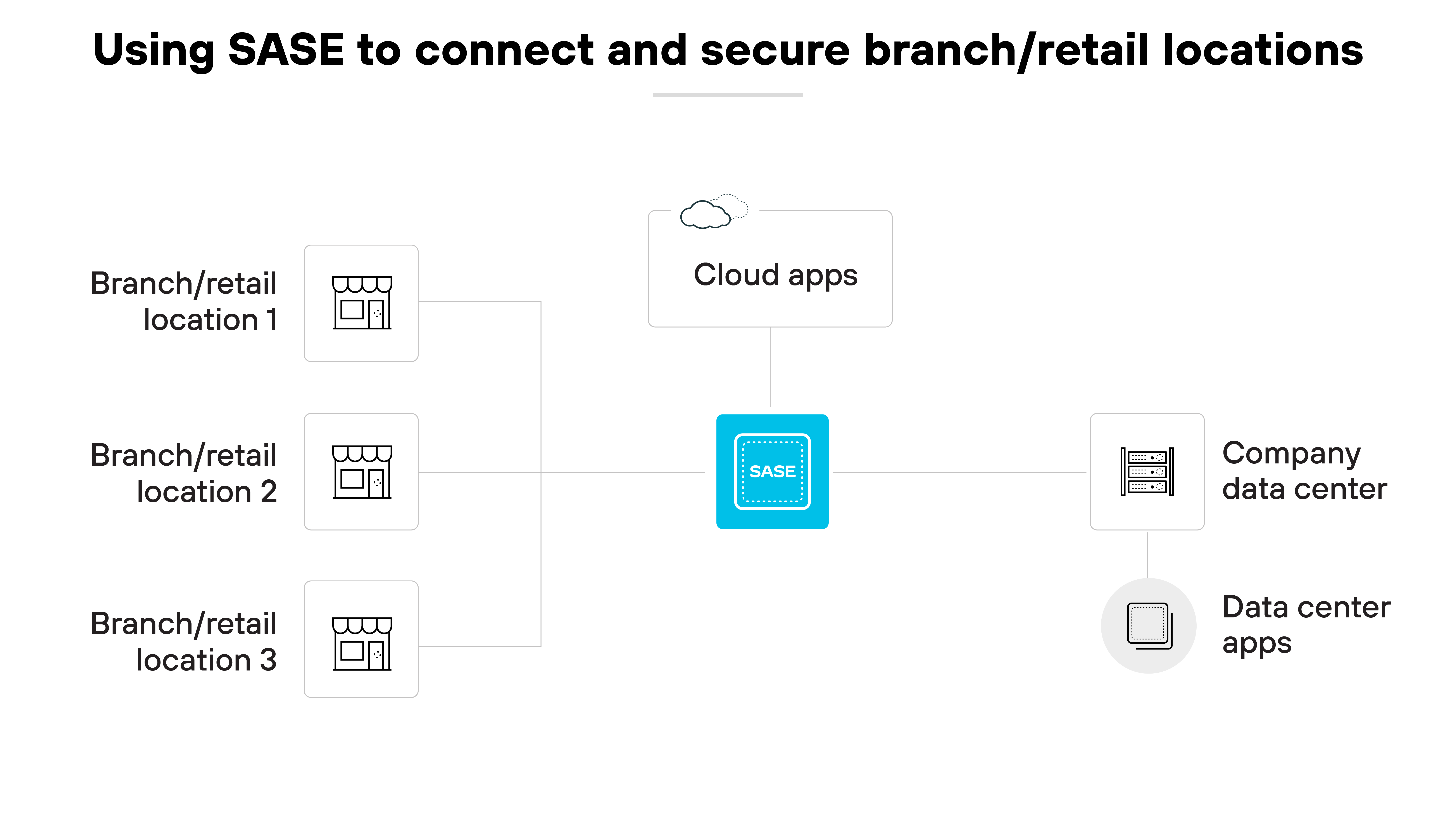

Relier et sécuriser les sites des succursales et des points de vente

Le modèle SASE est essentiel pour les organisations utilisant des services SaaS et cloud publics, car il répond aux défis liés aux performances et à la sécurité.

Grâce au SD-WAN nouvelle génération, le SASE optimise la bande passante et assure une sécurité dynamique, surpassant ainsi les approches traditionnelles des data centers.

Là encore, l’intégration du DEM garantit une meilleure expérience pour l’utilisateur.

Le SASE réduit également les dépenses liées au réseau et à la sécurité, tout en simplifiant la gestion des fournisseurs.

De plus, le SASE renforce la sécurité des données pour les succursales et les sites distants en appliquant des politiques cohérentes, en simplifiant la gestion et en appliquant le modèle Zero Trust.

Les applications et les données sont ainsi sécurisées, où qu’elles se trouvent.

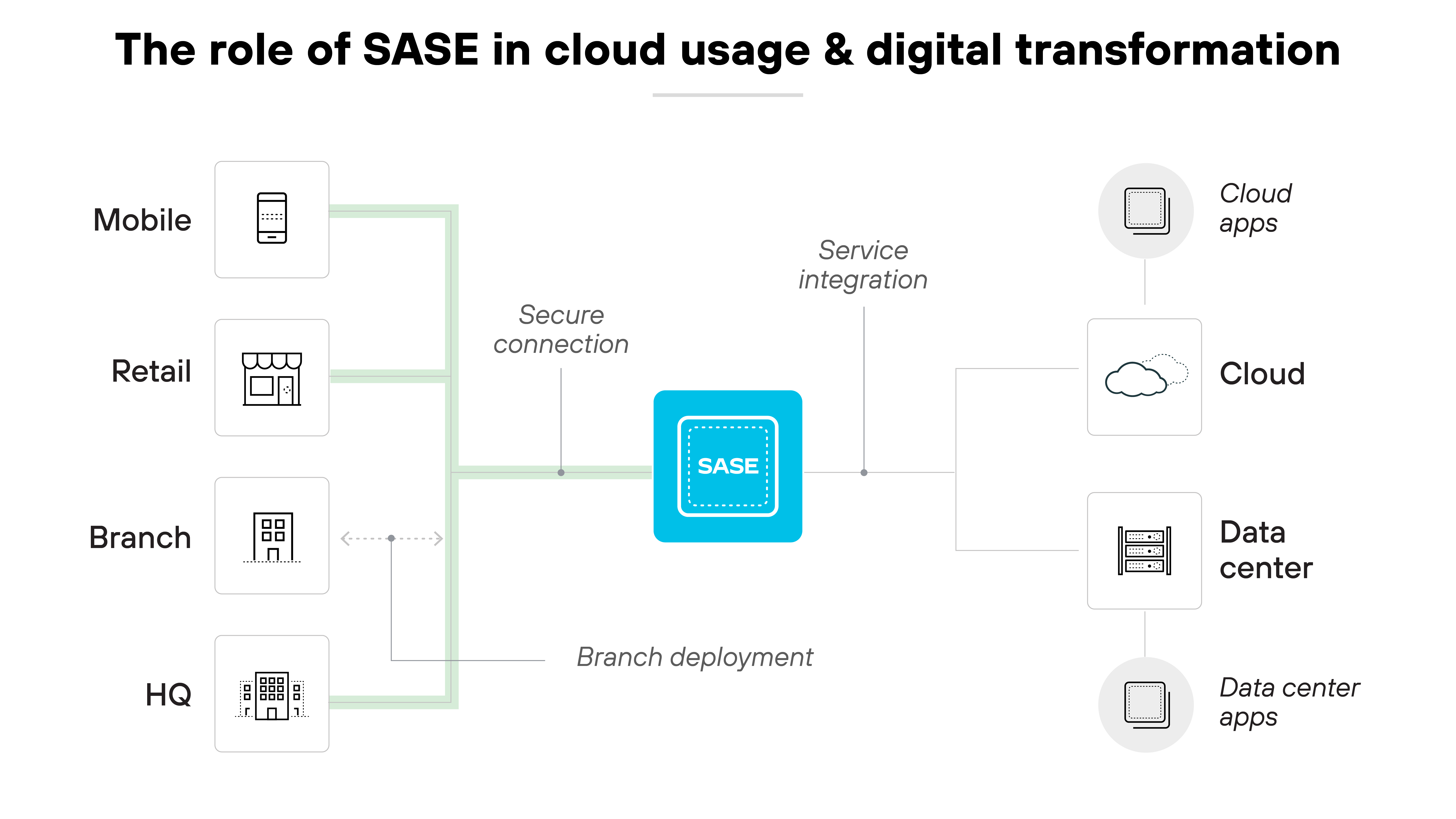

Soutenir les initiatives cloud et numériques

Le SASE est essentiel pour la transformation cloud et numérique. À mesure que les organisations adoptent SaaS, une connectivité fluide et sécurisée devient de plus en plus cruciale.

Grâce à la consolidation de la sécurité, le SASE élimine les limitations des approches basées sur le matériel, ce qui permet des services intégrés et des déploiements optimisés dans les succursales.

Par ailleurs, les techniques SD-WAN avancées augmentent la bande passante et fournissent des analyses réseau plus approfondies. Cela permet d’optimiser les opérations et les performances des applications.

De plus, les fonctionnalités de sécurité basées sur l’IA et le ML améliorent considérablement la détection des menaces.

Les pare-feu dynamiques offrent une approche complète de l’analyse du contenu.

Des protocoles sécurisés gèrent habilement les flux de données provenant des appareils IoT.

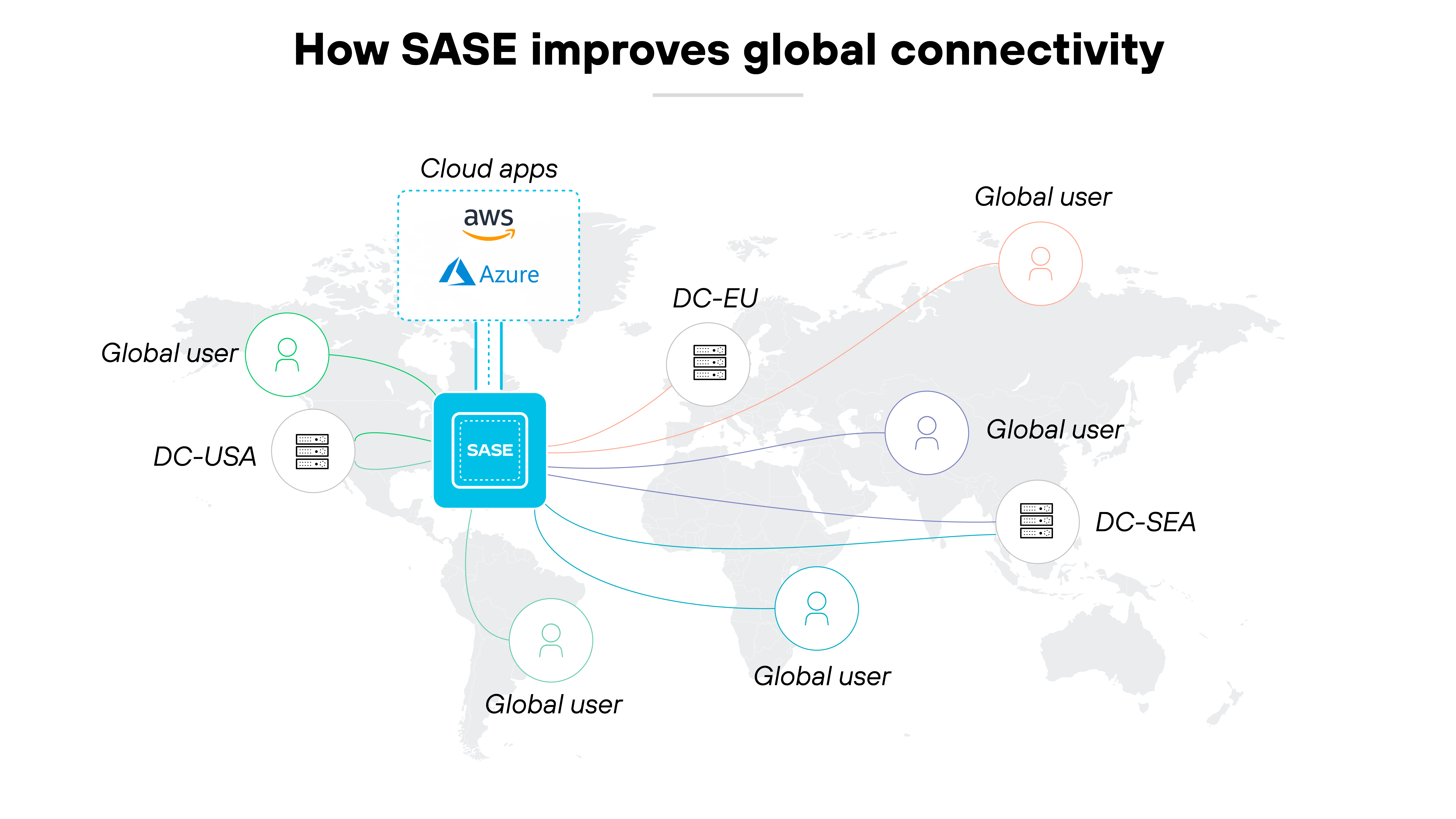

Connectivité mondiale

Le SASE renforce la connectivité mondiale. Son architecture est conçue pour relier directement les utilisateurs à un réseau mondial, sans qu’il soit nécessaire d’acheminer le trafic via des data centers centralisés.

Cette approche réduit la latence et améliore les vitesses d’accès. Les organisations bénéficient ainsi d’une expérience de connexion transparente pour les utilisateurs du monde entier.

En résumé, le SASE repose sur un réseau distribué de points de présence (PoP) cloud. Ces points de présence sont situés à des endroits stratégiques dans le monde. Les utilisateurs se connectent au PoP le plus proche, ce qui réduit la distance parcourue par les données.

Cette configuration accélère la connectivité et permet d’obtenir des performances et une fiabilité de réseau constantes sur tous les sites.

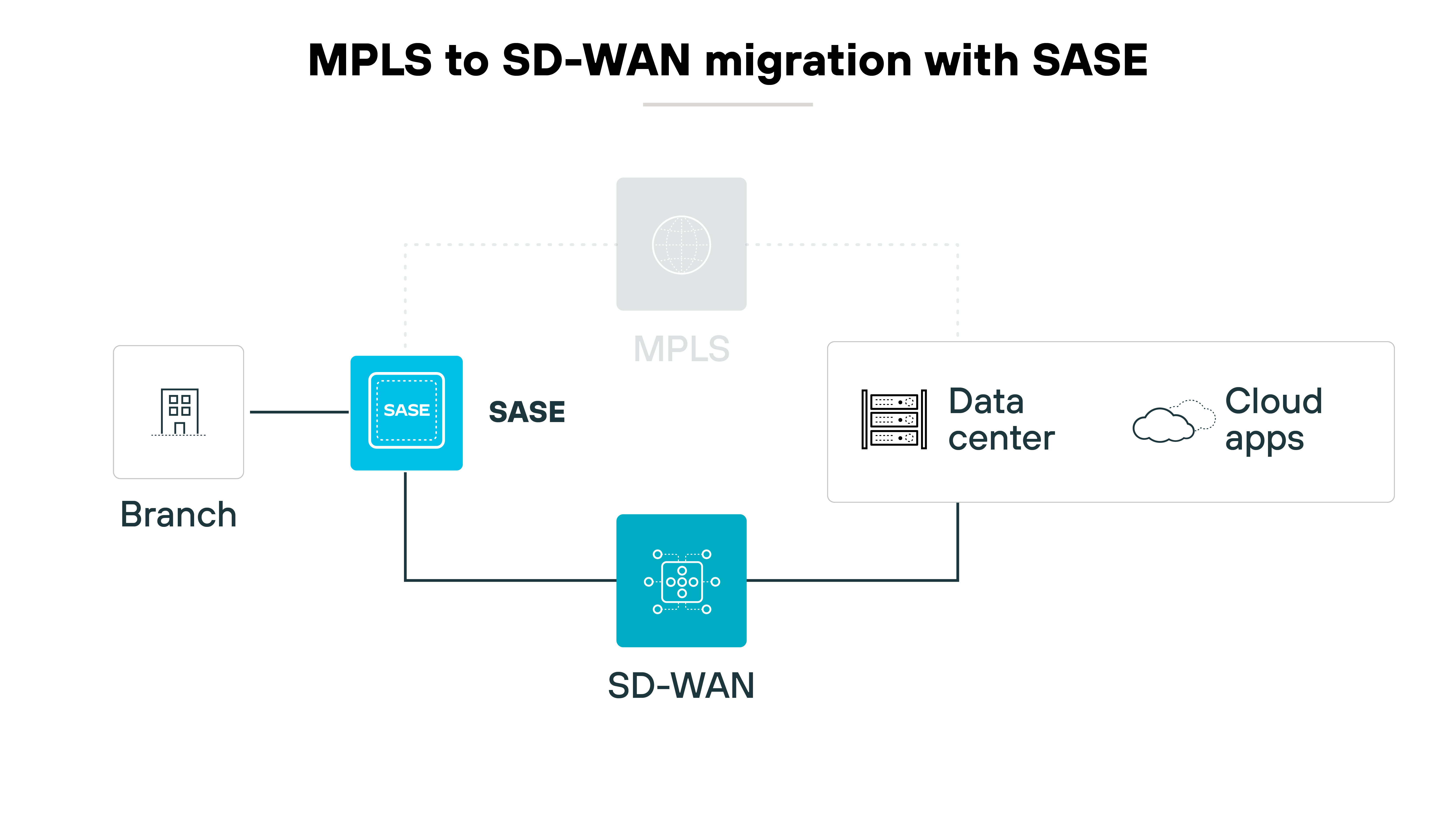

Migration du MPLS vers le SD-WAN

La migration du MPLS vers le SD-WAN par le biais du SASE constitue une démarche stratégique pour de nombreuses organisations.

Voici pourquoi :

Les réseaux MPLS traditionnels sont connus pour leur coût élevé et leur manque de flexibilité. Ils nécessitent des investissements importants et des périodes de déploiement prolongées qui peuvent entraver l’agilité et l’évolutivité d’une organisation.

Heureusement, le SASE offre une voie efficace pour passer du MPLS à une architecture SD-WAN plus évolutive et plus rentable.

Voici comment :

En utilisant Internet pour créer des connexions réseau sécurisées et performantes.

La migration permet d’utiliser des connexions Internet à haut débit, qui sont beaucoup moins coûteuses et plus souples que les liaisons MPLS.

Ainsi, dès qu’une organisation se connecte à l’architecture SASE, elle bénéficie immédiatement d’une plus grande agilité du réseau et d’une meilleure résilience.

En effet, le SASE optimise les performances et maximise le débit des applications sur site et des services cloud.

Le processus de déploiement est également plus rapide et plus fluide que celui des systèmes MPLS traditionnels, et ne prend généralement que quelques jours, voire quelques heures.

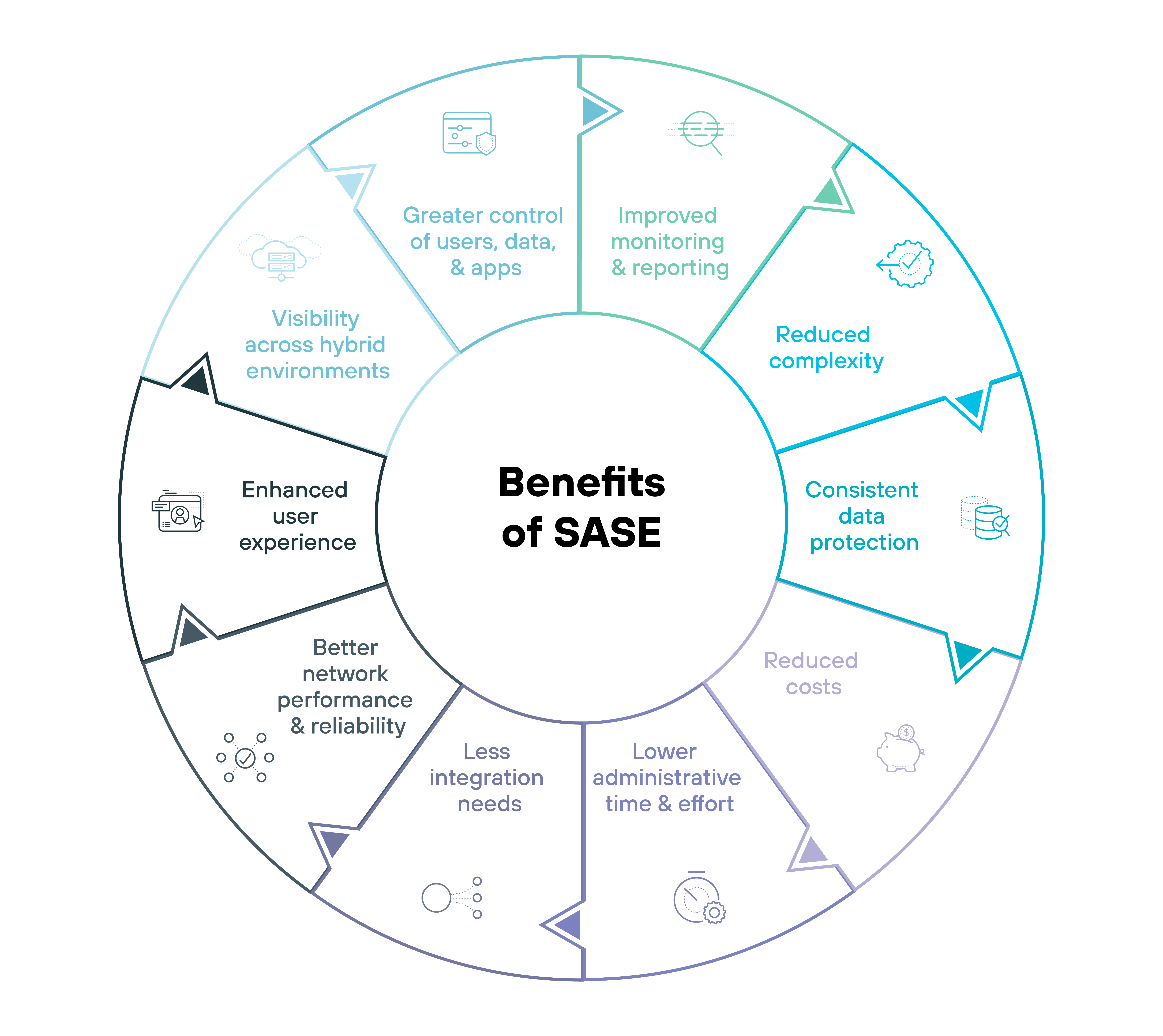

Quels sont les avantages du SASE ?

Visibilité sur les environnements hybrides : le SASE offre une visibilité sur les environnements de réseaux d’entreprise hybrides, y compris les data centers, les sièges sociaux, les succursales et les sites distants, ainsi que les clouds publics et privés. Cette visibilité s’étend à l’ensemble des utilisateurs, des données et des applications, accessibles à partir d’une seule et même fenêtre.

Un contrôle accru des utilisateurs, des données et des applications : en classant le trafic au niveau de la couche applicative (couche 7), le SASE élimine la nécessité de recherches et de mappages complexes entre le port et l’application, offrant ainsi une visibilité claire sur l’utilisation des applications et renforçant le contrôle.

Meilleure surveillance et création de rapports Le SASE consolide la surveillance et la création de rapports sur une seule plateforme. Cette unification permet aux équipes réseau et sécurité de faire des corrélations d’événements et d’alertes plus efficaces, simplifiant le dépannage et accélérant la réponse à incident.

Moins de complexité : le SASE simplifie la mise en réseau et la sécurité en déplaçant les opérations dans le cloud, réduisant ainsi la complexité opérationnelle et les coûts associés à la maintenance de multiples solutions ponctuelles.

Protection cohérente des données : le SASE privilégie une protection uniforme des données sur tous les sites en périphérie en simplifiant les politiques de protection des données et en s’attaquant à des problèmes tels que les angles morts en matière de sécurité et les incohérences dans les politiques.

Coûts réduits : le SASE permet aux organisations d’étendre leur réseau et leur système de sécurité à tous les sites de manière rentable, souvent en diminuant les coûts administratifs et opérationnels à long terme.

Réduction du temps et des efforts consacrés à l’administration : la gestion centralisée en un seul tableau de bord offerte par le SASE réduit la charge administrative, diminuant le temps et l’effort nécessaires pour former et fidéliser le personnel chargé des réseaux et de la sécurité.

Moins de besoins en intégration : en combinant plusieurs fonctions de mise en réseau et de sécurité dans une solution cloud unifiée, le SASE élimine la nécessité d’intégrations complexes entre différents produits de divers fournisseurs.

Meilleures performances et fiabilité du réseau : le SASE améliore la performance et la fiabilité du réseau en intégrant des capacités SD-WAN, supportant l’équilibrage de charge, l’agrégation et les configurations de basculement pour divers liens.

- Expérience utilisateur optimisée : le suivi de l’expérience digitale (DEM) facilité par un SASE optimise les opérations et améliore l’expérience des utilisateurs sur l’ensemble des sites, sans qu’il soit nécessaire d’installer des logiciels ou du matériel supplémentaires.

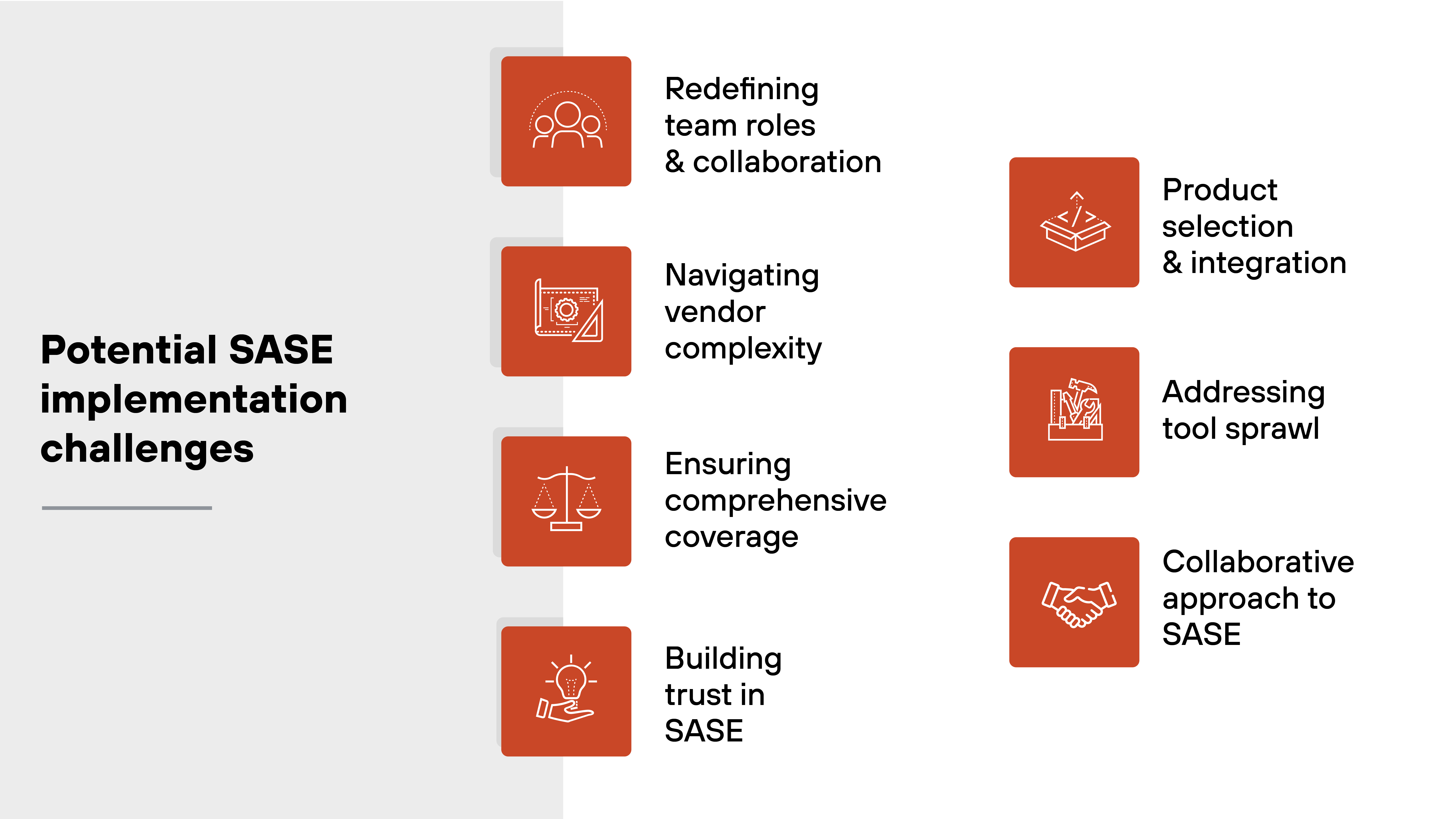

Quels sont les défis potentiels liés à la mise en œuvre du SASE ?

Redéfinir les rôles et la collaboration au sein de l’équipe : la mise en œuvre d’un SASE nécessite une réévaluation des rôles au sein du paysage informatique, en particulier dans les configurations cloud hybrides. Il est essentiel de renforcer la collaboration entre les équipes chargées des réseaux et de la sécurité, ce qui peut remettre en question les limites traditionnelles des rôles.

Naviguer dans la complexité des fournisseurs : grâce à la capacité du SASE à combiner divers outils et méthodologies, les organisations peuvent naviguer plus efficacement dans le paysage complexe des produits spécifiques et des outils de sécurité, en alignant leurs objectifs de transformation.

Assurer une couverture complète : bien que le SASE offre une approche consolidée, certains scénarios, notamment dans les environnements à forte proportion de succursales, peuvent nécessiter une combinaison de solutions cloud et sur site pour garantir une connectivité et une sécurité sans faille.

Renforcer la confiance dans le SASE : malgré ses avantages, certains professionnels restent réticents à l’idée de passer à un SASE, en particulier dans les scénarios de cloud hybride. Il est essentiel de travailler avec des fournisseurs de SASE réputés et crédibles.

Sélectionner des produits et les intégrer : pour les entreprises dont les équipes IT sont cloisonnées, déployer le SASE peut impliquer la sélection et l’intégration de plusieurs produits, afin de répondre séparément aux besoins du réseau et de la sécurité, tout en assurant leur complémentarité pour des opérations fluides.

Lutter contre la prolifération des outils : la transition vers un modèle de SASE cloud-centric peut rendre certains outils existants redondants. Il est essentiel d’identifier et d’atténuer ces redondances afin d’éviter la fragmentation des capacités et de garantir la cohésion de l’infrastructure technologique.

Approche collaborative du SASE : la réussite de la mise en œuvre d’un SASE repose sur les efforts de collaboration des professionnels de la sécurité et des réseaux. Leur expertise combinée garantit que les composants de SASE s’alignent sur les objectifs globaux de l’organisation, optimisant ainsi les avantages technologiques.

Comment choisir un fournisseur SASE et que rechercher

Le choix d’un fournisseur SASE est une décision stratégique qui a un impact majeur sur la sécurité du réseau et l’agilité opérationnelle de votre organisation.

Voici comment faire un choix éclairé :

Évaluer les capacités d’intégration

Étant donné que le SASE combine de nombreuses fonctions de réseau et de sécurité en un seul service cloud unifié, il est essentiel de choisir un fournisseur qui offre une solution réellement intégrée, plutôt qu’un ensemble de services disparates assemblés.

Les solutions intégrées offrent une gestion plus aisée et une meilleure efficacité en matière de sécurité.

Évaluer la portée mondiale du réseau du fournisseur

Les services SASE étant fournis via le cloud, la présence mondiale du fournisseur est essentielle pour réduire la latence et garantir aux utilisateurs, où qu’ils se trouvent, un accès fiable et rapide aux ressources du réseau.

Tenir compte de l’évolutivité et de la flexibilité de la solution

Au fur et à mesure que votre entreprise se développe, vos besoins en matière de réseau évoluent. Un fournisseur SASE doit proposer des solutions évolutives qui peuvent suivre la croissance de votre entreprise sans nécessiter d’investissements lourds en matériel ou de modifications importantes dans l’infrastructure existante.

Vérifier les capacités Zero Trust et de sécurité continue

Zero Trust est un principe fondamental du SASE, axé sur la vérification continue de la confiance avant d’accorder l’accès à toute ressource. Assurez-vous que la solution intègre une application en temps réel de politiques basées sur le contexte.

Vérifier la conformité et les fonctionnalités de protection des données

Pour les entreprises des secteurs réglementés, le respect des normes et réglementations en vigueur n’est pas négociable. Les fournisseurs SASE doivent non seulement se conformer à ces normes, mais aussi vous aider à vous y conformer grâce à des mesures strictes de protection des données et de sécurité.

Évaluer les garanties de performances et de fiabilité du fournisseur

Examinez les accords de niveau de service (SLA) proposés par le fournisseur SASE, qui témoignent de son engagement en matière de disponibilité, de fiabilité et de performance.

Analyser la facilité de gestion et la visibilité opérationnelle

Une gestion efficace et une visibilité sur l’ensemble des services de réseau et de sécurité sont cruciales. Une bonne solution SASE offre un tableau de bord centralisé pour surveiller et gérer le réseau distribué.

Tenir compte de la réputation du fournisseur et du support client

La réputation d’un fournisseur sur le marché peut être un bon indicateur de la qualité de ses services et de la satisfaction de ses clients. Un support réactif et compétent est également crucial, surtout pour le déploiement de solutions complexes comme SASE.

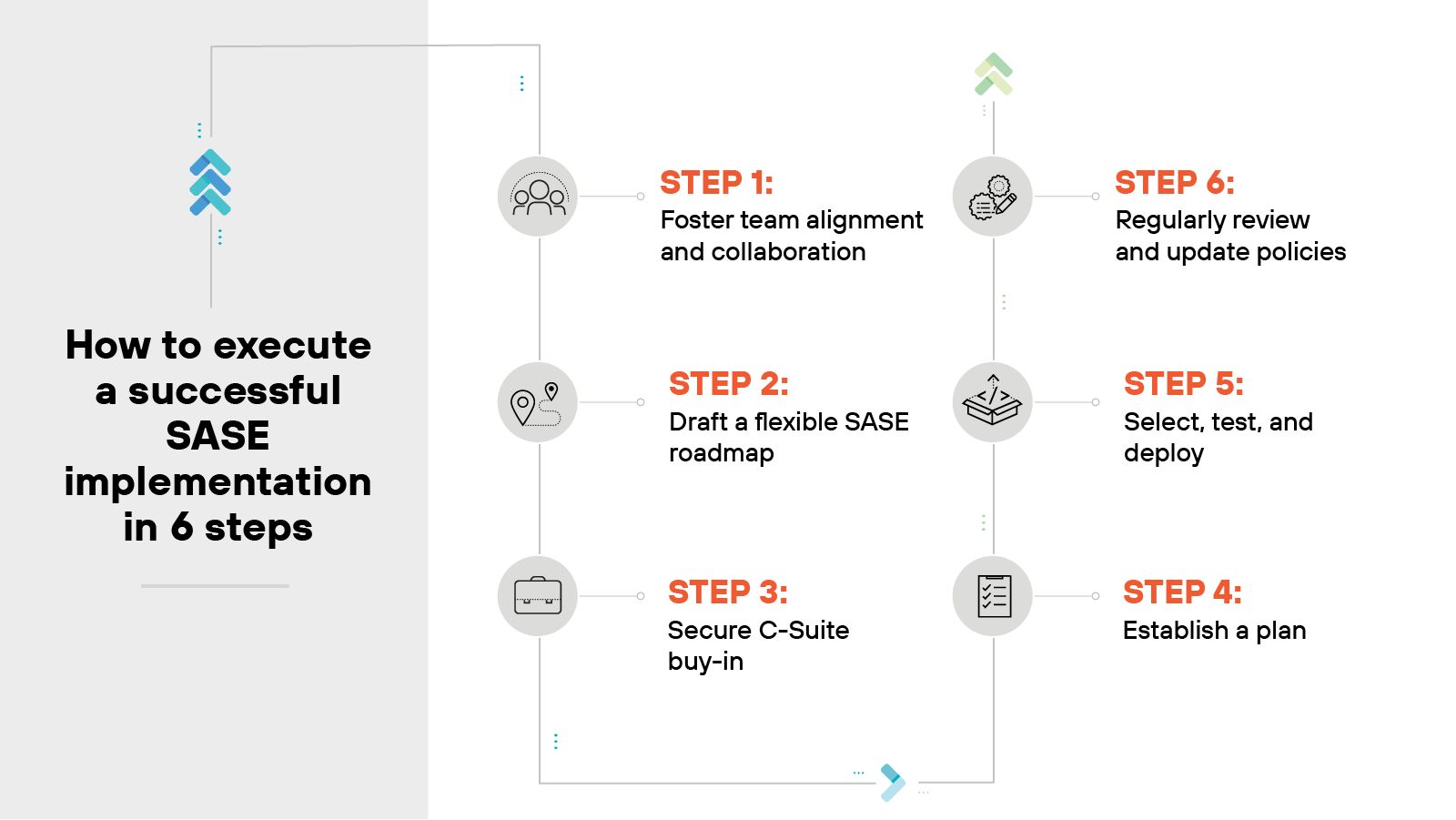

Comment réussir la mise en œuvre du SASE en 6 étapes

La mise en œuvre efficace du SASE nécessite une approche structurée et une attention particulière à la collaboration et à la planification stratégique.

Nous allons décrire un processus en six étapes pour guider votre organisation pour un déploiement réussi :

Étape 1 : Favoriser l’alignement et la collaboration de l’équipe

Pour mettre en œuvre efficacement le SASE, les équipes chargées des réseaux et de la sécurité doivent absolument collaborer étroitement.

Historiquement, ces équipes ont eu des priorités différentes : la mise en réseau se concentre sur la vitesse, tandis que la sécurité insiste sur la protection contre les menaces.

En s’inspirant de l’évolution DevOps, il est essentiel de combiner leurs forces pour un objectif commun.

Faites appel à un leadership d’experts et aux fournisseurs de SASE pour l’accompagnement, la formation et l’apprentissage nécessaires pour fusionner ces disciplines.

Étape 2 : Élaborer une feuille de route flexible pour le SASE

Adopter le SASE ne signifie pas qu’il faut faire une refonte instantanée.

Intégrez progressivement la solution, en l’alignant avec les projets IT et les objectifs métier. Collaborez étroitement avec les fournisseurs ou prestataires MSP pour élaborer une feuille de route adaptable aux évolutions rapides de l’entreprise.

Que vous modernisiez un SD-WAN ou renforciez la sécurité, utilisez le SASE comme levier de convergence et de progrès.

Étape 3 : Obtenir l’adhésion de la direction

Il est essentiel d’obtenir le soutien de la direction pour le SASE.

Mettez en avant les bénéfices, à l’image des applications cloud, insistez sur le ROI et sur la réduction du nombre de fournisseurs.

Important : insistez sur la sécurité globale qu’apporte le modèle, notamment face à la montée en puissance des menaces.

Au fil des projets, mesurez et communiquez les succès à travers différents indicateurs.

Étape 4 : Élaborer un plan

Commencez par définir précisément les objectifs SASE, adaptés aux enjeux spécifiques de votre organisation.

Analysez votre infrastructure réseau existante, repérez les points d’amélioration, puis réalisez un audit des compétences et des technologies pour préparer votre équipe à la transition.

Étape 5 : Choisir, tester et déployer

Sélectionnez des solutions SASE compatibles avec votre environnement actuel.

Privilégiez celles qui s’intègrent harmonieusement à vos outils en place.

Et n’oubliez pas : avant un déploiement global, testez-les dans un environnement contrôlé pour garantir leur efficacité.

Étape 6 : Contrôler, optimiser et faire évoluer

Après déploiement, maintenez des mécanismes de soutien solides. Évaluez en continu la configuration SASE, ajustez-la en fonction des retours, des nouvelles tendances technologiques et des besoins changeants de l’organisation.

Quels sont les mythes les plus courants en matière du SASE ?

Pour tirer pleinement parti de ses nombreux avantages, il existe néanmoins plusieurs idées reçues et mythes autour du SASE.

Probablement à cause de sa relative nouveauté, le concept évolue encore. De plus, les modèles traditionnels de réseau et de sécurité sont généralement plus compartimentés, ce qui rend l’approche globale et convergente du SASE peu familière, voire perçue comme trop large.

La confusion est souvent aggravée par un marketing agressif qui peut déformer ou simplifier à l’extrême ce qu’englobe réellement le SASE.

Clarifions donc quelques mythes courants et proposons une vision précise de ce que le SASE offre vraiment :

Le SASE est un VPN cloud.

Le SASE est juste une légère amélioration du SD-WAN.

Seules les grandes entreprises bénéficient du SASE.

Les solutions SASE sont exclusives aux environnements à distance.

Le SASE compromet la sécurité sur site au profit des avantages du cloud.

Adopter SASE signifie renoncer à d’autres technologies de sécurité.

Le SASE est un VPN cloud.

Le SASE propose un ensemble complet de services réseau et sécurité, bien au-delà d’un simple VPN.

En intégrant diverses fonctionnalités, il offre une plateforme unifiée pour des besoins étendus en sécurité et en réseau, dépassant largement les capacités d’un VPN classique.

Le SASE est juste une légère amélioration du SD-WAN.

Le SASE ne se limite pas à une mise à jour du SD-WAN avec quelques fonctions de sécurité.

En réalité, le SASE une transformation fondamentale dans l’intégration des réseaux cloud et de la sécurité. En combinant une connectivité évolutive et une sécurité basée sur les rôles en un seul service, il élimine la gestion de plusieurs systèmes et fournisseurs.

L’approche représente réellement une transformation significative. Elle propulse les entreprises vers un modèle de sécurité réseau plus unifié et facile à gérer. Cette évolution est révolutionnaire car elle introduit un cadre évolutif et agile.

Seules les grandes entreprises bénéficient du SASE.

Les entreprises de toutes tailles peuvent tirer parti du SASE. Même pour les PME, il simplifie la gestion du réseau et de la sécurité.

De plus, son évolutivité permet d’adapter la solution à leurs besoins spécifiques et à leur croissance.

Le mythe selon lequel le SASE serait réservé aux environnements de travail à distance est à nuancer.

Certes, le SASE est souvent associé à la facilitation du télétravail grâce à ses capacités d’accès sécurisé. Mais il n’est pas limité à cela : il profite également aux infrastructures en présentiel.

Le SASE garantit un accès sécurisé et uniforme pour les utilisateurs distants comme pour les employés sur site, tout en protégeant contre les menaces, indépendamment de leur localisation physique.

Le SASE compromet la sécurité sur site au profit des avantages du cloud.

Une architecture SASE n’impose pas une approche exclusivement cloud.

Au contraire, elle peut être intégrée à des systèmes locaux, comme des pare-feu nouvelle génération, permettant d’optimiser performance et sécurité en fonction des besoins spécifiques.

Adopter le SASE ne signifie pas abandonner d’autres technologies de sécurité essentielles.

Bien que le SASE offre une large gamme de solutions de sécurité, il ne remplace pas des outils complémentaires tels que la détection et la réponse aux terminaux ou la protection des workloads cloud.

L’intégration de ces composants dans une stratégie globale est cruciale pour assurer une sécurité cohérente et efficace.

Fonctionnement du SASE avec des technologies complémentaires

Grâce à sa flexibilité, le SASE est particulièrement adapté pour une multitude d’applications et d’environnements,

notamment ceux qui supportent des architectures cloud ou distribuées.

Il fonctionne aisément avec des technologies telles que les services cloud, les réseaux mobiles ou l’IoT, en offrant une gestion centralisée et une sécurité renforcée dans des environnements hybrides.

Voyons comment le SASE fonctionne avec la 5G, l’IoT et les solutions DLP.

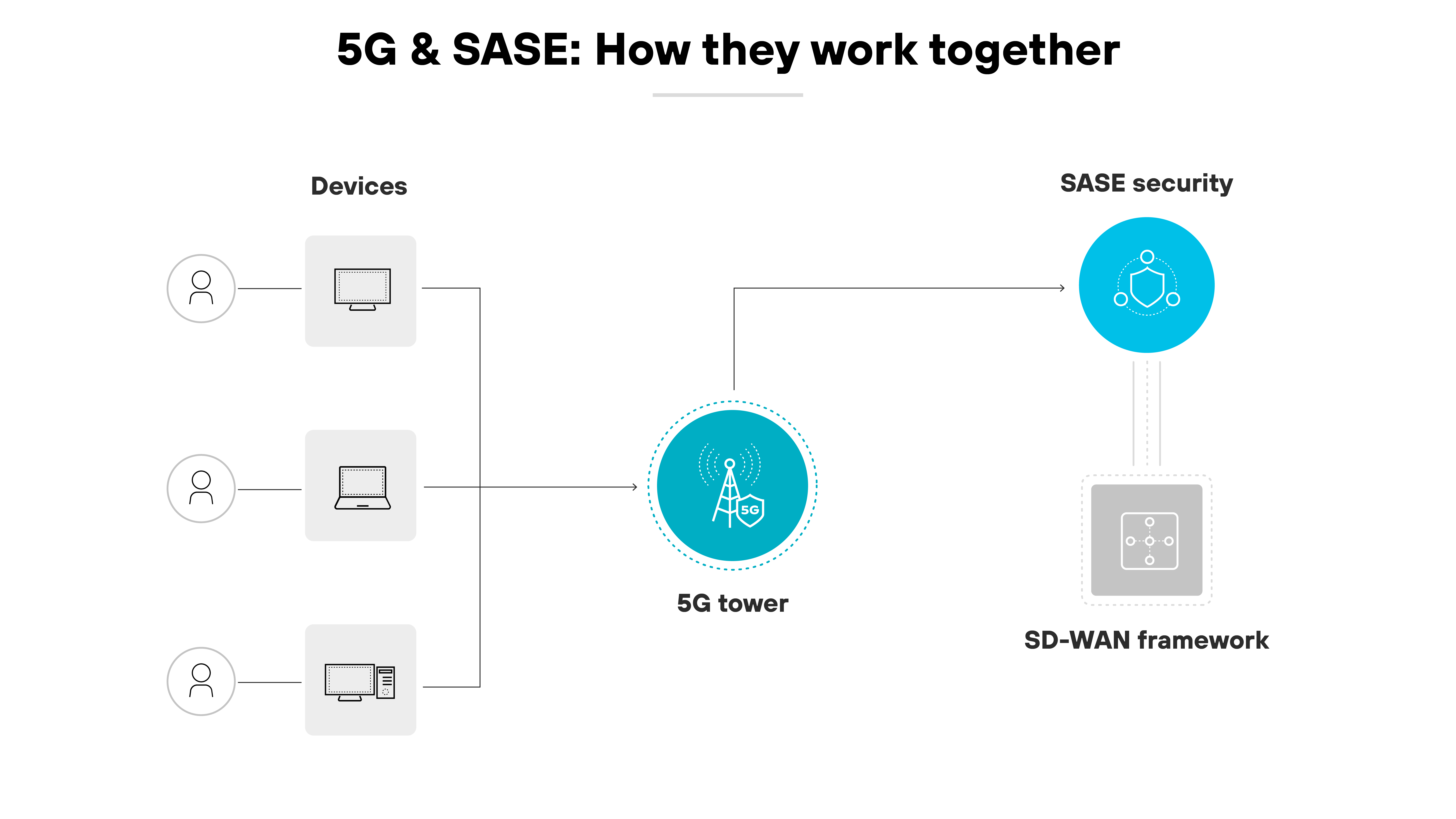

Comment le SASE et la 5G fonctionnent ensemble

La 5G révolutionne les réseaux mobiles avec une vitesse accrue et une latence réduite. Et alors que ces réseaux évoluent vers des architectures plus complexes, il devient urgent de relever de nouveaux défis en matière de sécurité.

Le SASE apparaît comme une solution prometteuse, car il propose un framework de sécurité centralisé, adaptable à la nature dynamique des réseaux modernes.

Intégré à la 5G, le SASE optimise le potentiel du réseau sans compromettre la sécurité. En acheminant le trafic 5G via une plateforme SASE, les entreprises peuvent imposer des mesures de sécurité cohérentes tout en améliorant l’efficacité opérationnelle.

Ainsi, les utilisateurs peuvent accéder aux ressources d’entreprise depuis divers endroits, chaque connexion étant soumise à une validation rigoureuse.

La composante SD-WAN du SASE renforce encore cette efficacité.

La synergie entre la 5G et le SASE offre un framework sécurisé, performant, permettant une communication rapide et fiable sur de vastes réseaux.

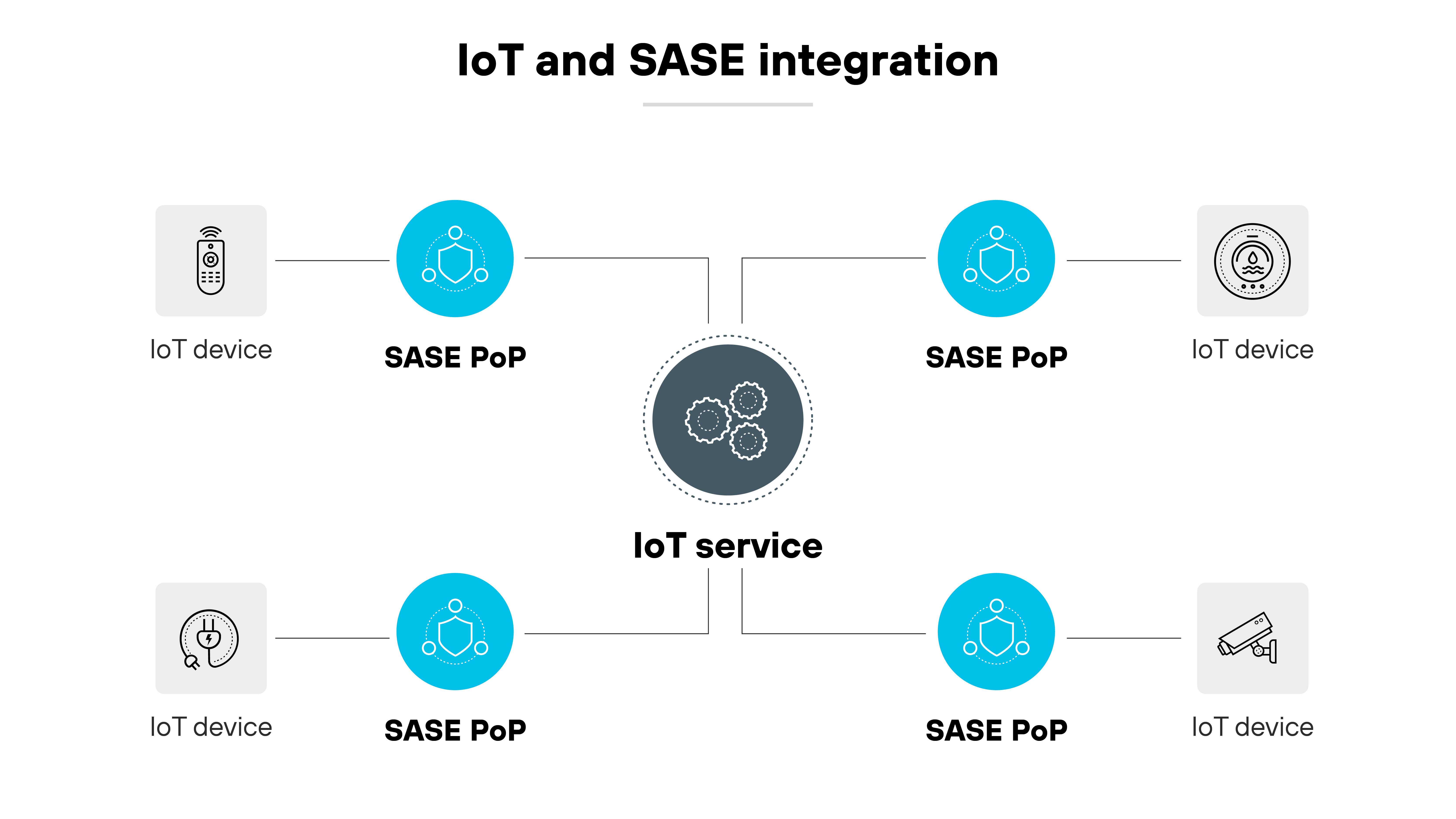

L’intégration de l’IoT avec le SASE

Les systèmes IoT traditionnels s’appuient fortement sur des réseaux centralisés de fournisseurs de services, ce qui complique le routage et peut engendrer une latence accrue.

L’expansion rapide des appareils IoT et de leurs données à travers des clouds multi-région ne fait qu’aggraver ces problématiques.

Heureusement, le SASE est parfaitement adapté à la nature distribuée de l’IoT.

En combinant réseau virtualisé et services de sécurité, le SASE permet un contrôle centralisé des politiques, simplifie le routage des données et les protège, peu importe leur origine ou leur destination.

En rapprochant la sécurité des sources de données, le SASE utilise des points de présence (PoP) répartis géographiquement pour authentifier l’accès en se basant sur des caractéristiques spécifiques des appareils. Cette approche décentralisée renforce la sécurité de l’IoT, réduit la latence et s’aligne avec les réglementations régionales sur la gestion des données.

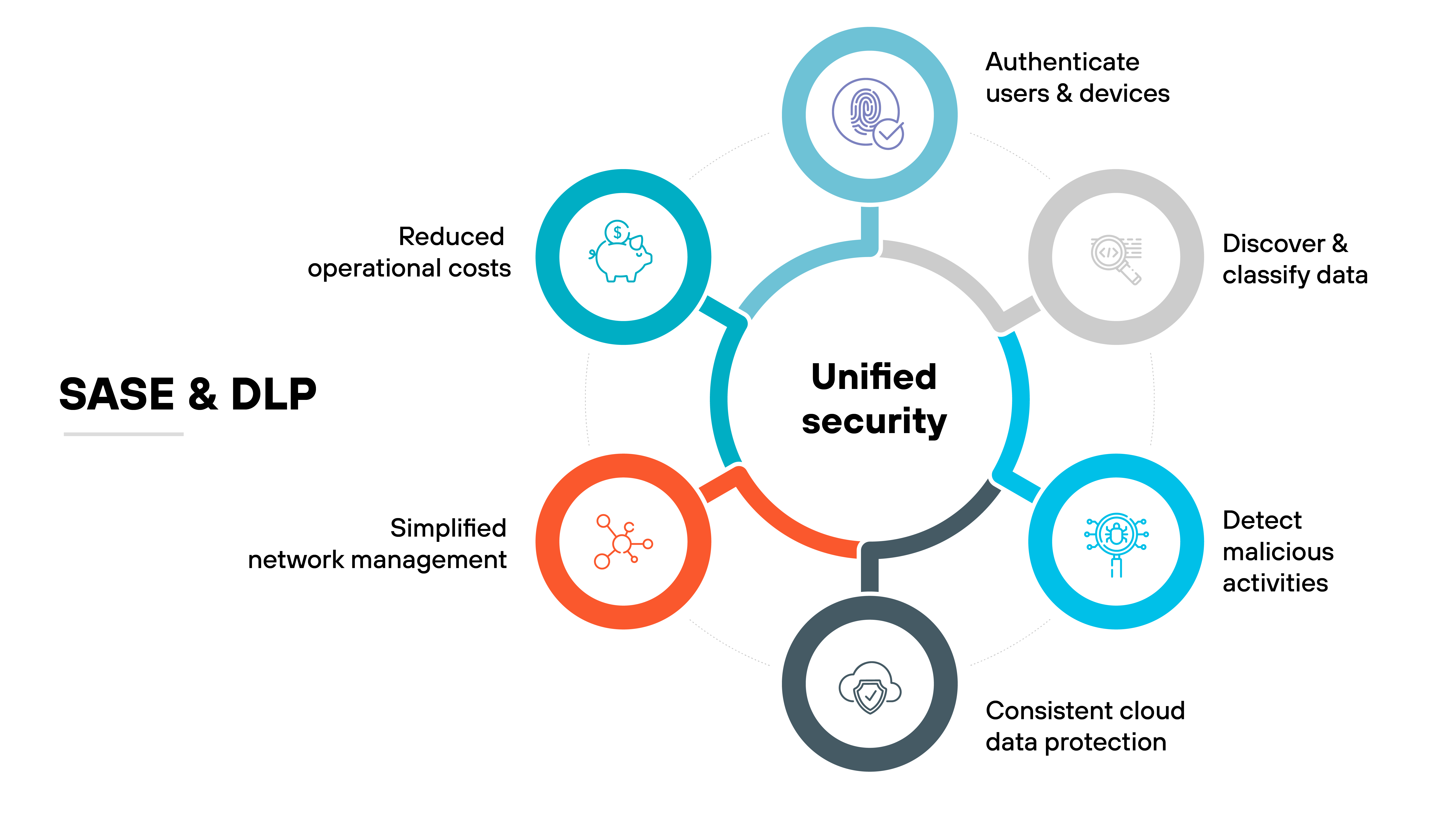

Protéger les données avec les solutions SASE et DLP

Les données sont désormais partout : qu’il s’agisse de stockage dans le cloud ou d’appareils mobiles.

Les méthodes traditionnelles de prévention des pertes de données (DLP) ne suffisent plus à protéger ces environnements modernes et hautement dispersés.

Souvent trop peu agiles, ces outils peinent à gérer la nature éclatée des données, rendant difficile l’identification et la classification des informations sensibles.

C’est là qu’intervient le SASE.

En combinant DLP et sécurité avancée dans un framework cloud-native unifié, le SASE permet d’appliquer des politiques de sécurité précises directement sur les données lors de leur déplacement sur les réseaux.

Il améliore également la visibilité et le contrôle sur les données sensibles, offrant une protection robuste, adaptable aux infrastructures IT complexes et aux menaces cybernétiques en constante évolution.

- Qu’est-ce que le SASE piloté par IA ?

- Qu’est-ce que le Zero Trust Edge (ZTE) ?

- Qu’est-ce que le SASE pour le cloud ?

Comparaison du SASE avec d’autres solutions technologiques et de sécurité

| Fonctionnalité | SD-WAN | SASE | CASB | ZTE | ZTNA | SSE | Sécurité du réseau traditionnelle | Pare-feu | Zero Trust | VPN |

|---|---|---|---|---|---|---|---|---|---|---|

| Intégration de la mise en réseau et de la sécurité | Limité ; principalement axé sur la connectivité | Complet ; intègre la mise en réseau avec une large gamme de services de sécurité | Limité à des applications cloud | Intègre la mise en réseau et la sécurité cloud-centric | Fait partie du framework plus large du SASE | Se concentre sur la sécurité, moins sur la mise en réseau | Séparé; les structures traditionnelles n’intègrent pas les deux | Limité ; filtre principalement le trafic | Une approche de la sécurité qui peut faire partie de solutions plus larges | Fournit principalement un accès sécurisé au réseau |

| Priorité au déploiement | Connectivité des succursales | Connectivité transparente dans divers environnements | Sécurité des applications SaaS | Fusion des fonctionnalités réseau et de la sécurité cloud-centric | Modèle de sécurité spécifique axé sur le contrôle d’accès au sein du SASE | Services de sécurité tels que SWG, CASB et ZTNA sans éléments de mise en réseau | Basé sur un périmètre fixe et sécurisé, généralement situé au sein des locaux physiques | Joue le rôle de gardien du réseau | Veille à ce que chaque demande d’accès soit authentifiée et autorisée | Connexions sécurisées via des serveurs centralisés |

| Avantage principal | Optimise et gère les connexions des réseaux distribués | Connectivité sécurisée et optimisée pour divers environnements, notamment mobiles et cloud | Étend la sécurité aux déploiements dans le cloud | Se concentre sur le principe Zero Trust en tant que service global | Assure une validation rigoureuse des demandes d’accès | Simplifie les différentes mesures de sécurité sous un seul contrôle | S’appuie sur du matériel physique et des défenses basées sur la localisation | Contrôle le trafic sur la base de règles prédéfinies | Pas de confiance implicite ; vérification continue rigoureuse | Chiffre les connexions pour protéger les données en transit |

| Adaptation aux environnements de travail modernes | Convient aux bureaux traditionnels | Convient surtout aux équipes à distance et dispersées | Convient aux organisations qui utilisent beaucoup le SaaS | Convient aux organisations qui adoptent un framework Zero Trust | Indispensable pour l’accès à distance sécurisé dans les environnements de travail modernes | Traite la sécurité dans les environnements en périphérie et à distance | Moins adapté, car le périmètre fixe devient redondant | Le filtrage de trafic minimal, en raison de sa simplicité, est moins adapté aux environnements numériques complexes | Essentiel pour assurer la sécurité des réseaux décentralisés | Compatible, mais peut entraîner de la latence en raison de la dépendance à un serveur central |

- SASE vs. CASB : quelles sont les différences ?

- SASE vs. SSE : quelles sont les différences ?

- SASE vs. pare-feu : quelles sont les différences ?

- SASE vs. VPN : quelles sont les différences ?

- Comment Zero Trust et SASE peuvent fonctionner ensemble

- SASE vs. ZTE : quelles sont les différences ?

- SD-WAN vs. SASE : quelles sont les différences ?

- SASE et passerelle web sécurisée : quel est le lien entre les deux ?

- SD-WAN vs. SASE vs. SSE : quelles sont les différences ?

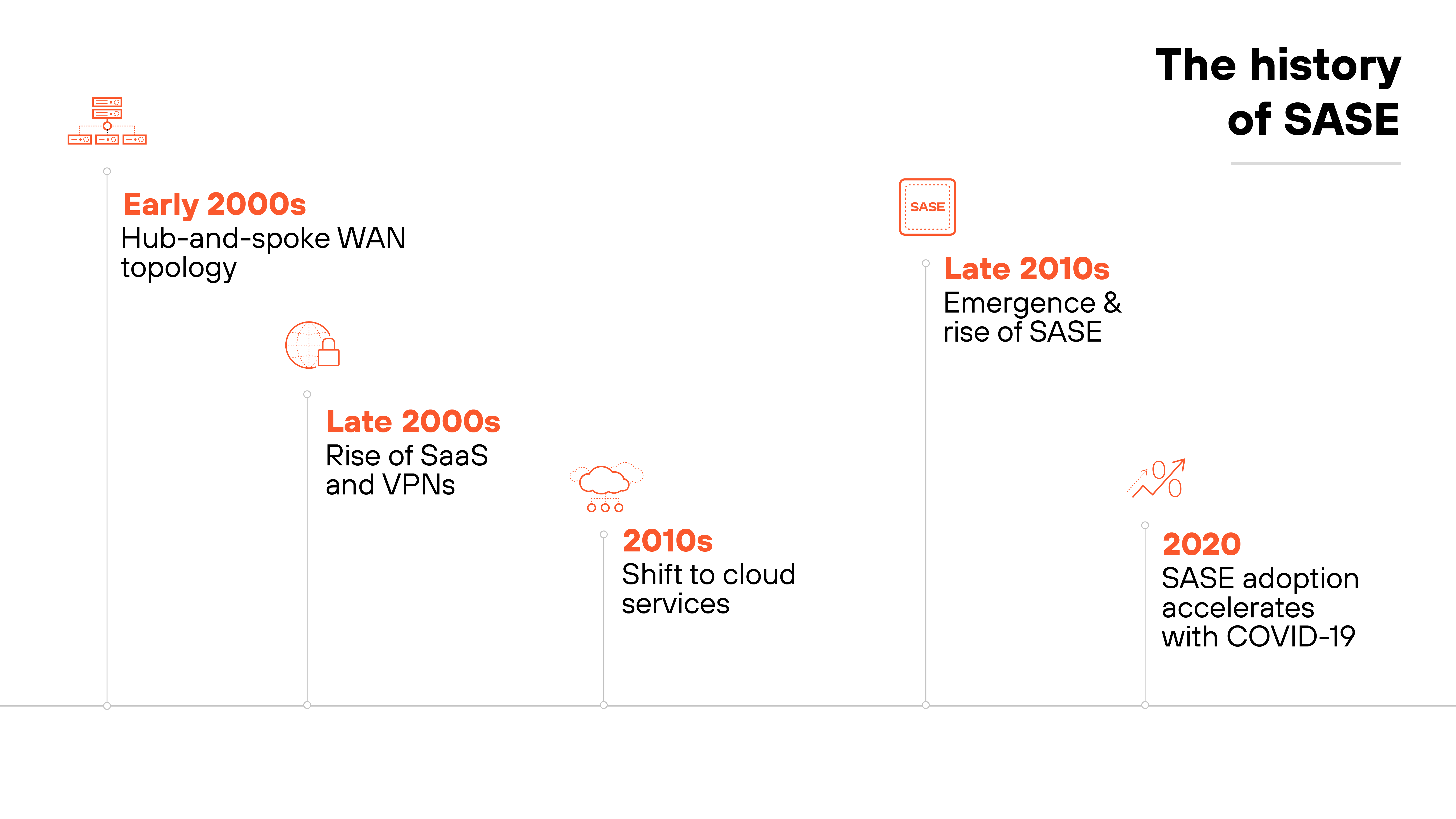

Quelle est l’histoire du SASE ?

Historiquement, les entreprises s’appuyaient sur une topologie de réseau étendu (WAN), avec des serveurs centralisés et des lignes coûteuses reliant les bureaux distants.

Avec la montée en popularité des applications SaaS et des VPN, elles ont transféré leurs applications vers le cloud.

Les pare-feu installés dans les succursales ont commencé à appliquer des politiques de sécurité tout en optimisant le trafic.

Mais, face à la croissance des services cloud, la dépendance aux ressources sur site a diminué, révélant les inefficacités du modèle traditionnel d’accès réseau.

Pour relever ces défis, la technologie SASE a vu le jour, en intégrant plusieurs solutions réseau et sécurité en une seule plateforme.

Le passage à des solutions intégrées est devenu essentiel, notamment avec le déplacement des applications clés comme Microsoft Office 365 vers Azure, ce qui a accru le besoin d’une gestion et d’une inspection plus efficaces du trafic.

La pandémie de COVID-19 a accéléré l’adoption du SASE, avec l’essor du télétravail et la nécessité de sécuriser les réseaux à distance.

- SD-WAN

- SWG

- CASB

- FWaaS

- ZTNA