Qu’est-ce que la sécurité IoT ?

Si l’Internet des objets (IoT) reste un domaine relativement nouveau de la cybersécurité, il s’est avéré être un véritable levier de croissance pour les entreprises. Désormais bien ancrés dans les pratiques, ses cas d’usage ont permis de résoudre des problèmes métiers pressants, avec à la clé des avantages opérationnels et financiers dans tous les secteurs – de la santé à l’industrie, en passant par le retail, les services financiers, l’énergie et les transports.

L’essor des capacités et de l’adoption de l’IoT a impulsé la transformation opérationnelle des organisations. Pour preuve, les objets connectés comptent aujourd’hui pour 30 % du parc total d’appareils opérant sur les réseaux d’entreprise. La mine de données collectées depuis ces équipements livre de précieux éclairages pour des décisions en temps réel et une modélisation précise et prédictive. Par ailleurs, l’IoT constitue un moteur de la transformation numérique des organisations, capable d’améliorer la productivité des équipes, l’efficacité opérationnelle, la rentabilité de l’entreprise et l’expérience globale des salariés.

Si les avantages et innovations de l’IoT sont incontestables, l’interconnexion des objets connectés et la présence d’appareils non gérés et non sécurisés font toutefois peser de lourds risques sur les entreprises et leur réseau.

Explications en vidéo

Qu’est-ce qu’un objet connecté ?

Concrètement, un objet connecté, ou appareil IoT, désigne tout asset matériel (hors ordinateur) connecté au réseau. Dans les entreprises, la fonction IT protège le parc informatique classique avec des technologies et protocoles de sécurité traditionnels. Le problème, c’est que les risques associés aux appareils IoT sont moins bien connus. Résultat, de nombreuses structures ne prennent pas en compte la question de leur sécurisation. De plus, les systèmes de cybersécurité standards sont incapables de détecter et d’identifier soit les types spécifiques d’objets connectés soit les profils de risques propres et les comportements attendus de ces équipements.

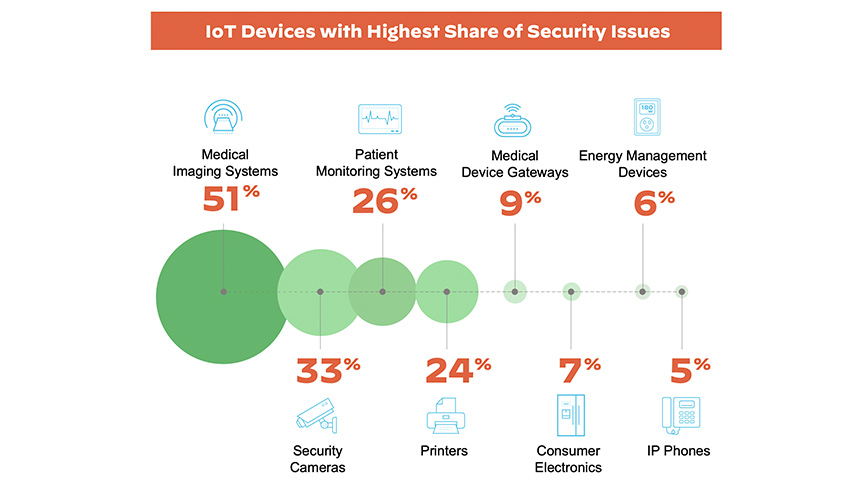

Pour compliquer un peu plus l’équation, chaque département métier peut déployer des appareils IoT, contournant ainsi les contrôles et processus de sécurité réseau habituels. Imprimantes, caméras de sécurité, capteurs, éclairages, systèmes CVC, appliances, pompes à perfusion, scanners portables… tous ces objets connectés au réseau utilisent différents composants matériels, chipsets, systèmes d’exploitation et firmwares eux-mêmes susceptibles d’introduire des risques et des vulnérabilités.

Quels sont les grands enjeux et défis de la sécurité IoT ?

La sécurité IoT constitue une stratégie de cybersécurité et un mécanisme de protection contre la menace de cyberattaques ciblant spécifiquement les équipements IoT connectés au réseau. Sans une sécurité robuste, aucun objet connecté n’est à l’abri d’une compromission et d’une prise de contrôle par des acteurs malveillants. Leur but : s’infiltrer, dérober les données utilisateurs et in fine paralyser les systèmes.

La principale difficulté consiste à gérer et à sécuriser un volume colossal d’objets connectés hétéroclites qui étendent considérablement la surface d’attaque de l’entreprise. Car au final, la sécurité de votre réseau se mesure au niveau d’intégrité et de protection de l’équipement le plus vulnérable.

Les équipes SecOps doivent maintenant faire face à de nouvelles problématiques inhérentes à l’IoT :

Inventaire – Manque de visibilité et de contexte pour identifier les objets connectés au réseau et gérer les nouveaux appareils de façon sécurisée

Menaces – Aucune sécurité intégrée aux systèmes d’exploitation des appareils IoT, sur lesquels il est difficile, voire impossible d’appliquer des correctifs

Data – Nécessité de surveiller de vastes quantités de données issues d’appareils IoT gérés et non gérés

Propriété – Nouveaux risques liés à une gestion disparate des appareils IoT par différentes équipes

Diversité – Multitudes de formats et de fonctions

Opérations – Difficulté pour la fonction IT d’intégrer ses appareils IoT critiques à son système de sécurité centralisé

Autre problème de taille : 98 % du trafic IoT n’est pas chiffré, exposant les données personnelles et confidentielles qui transitent sur le réseau au risque de compromission.

Car pour les cybercriminels, chaque objet connecté représente un point d’entrée potentiel dans l’infrastructure de l’entreprise. Et cela vaut aussi bien pour les équipements IoT connus qu’inconnus. Prenons l’exemple d’objets connectés infectés par des malwares. Les acteurs cyber peuvent s’en servir comme botnets pour lancer des attaques DDoS (Distributed Denial-of-Service) sur le réseau qu’ils souhaitent paralyser. Contrairement aux terminaux IT, un volume croissant d’appareils IoT échappe au contrôle des équipes IT. Difficile dans ces conditions d’assurer une sécurité homogène pour tout le parc de l’entreprise.

Quels sont les objets connectés les plus vulnérables ?

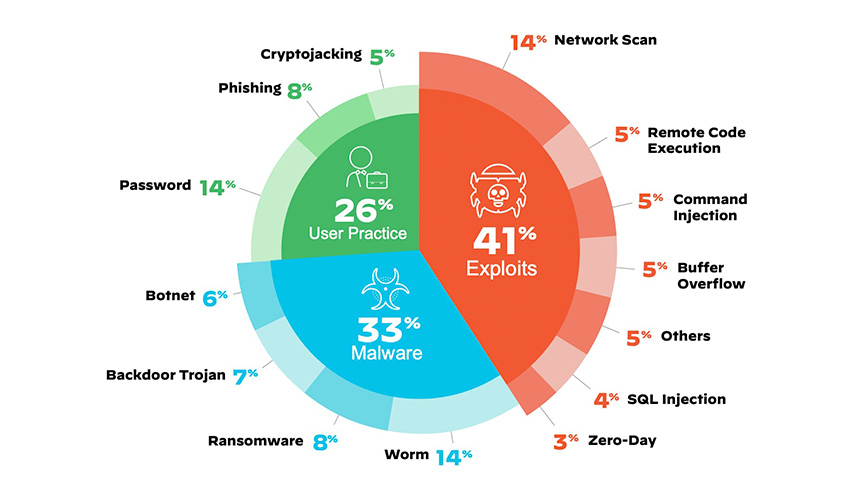

Scanning du réseau, exécution de code à distance, injection de commande… ces techniques figurent en tête de l’arsenal offensif des attaquants ciblant les objets connectés. De fait, 41 % des attaques exploitent les vulnérabilités des appareils, les ressources informatiques infectées servant à parcourir le réseau à la recherche d’équipements montrant des failles connues. Une fois le premier appareil compromis, les attaquants se déplacent latéralement pour accéder à d’autres dispositifs IoT vulnérables et les compromettre un par un.

Quelles sont les principales menaces de sécurité IoT ?

Certaines de ces tactiques éprouvées sont considérées comme obsolètes par les solutions anti-malware. Mais deux autres stratégies d’attaque émergent sur le front de l’IoT : les communications C2 peer-to-peer et l’auto-propagation de vers IoT. À dire vrai, ces derniers ont le vent en poupe et deviennent plus courants que les botnets IoT. Ces deux modes opératoires s’en prennent aux protocoles dépassés des équipements OT pour perturber certaines opérations essentielles des entreprises.

Quelles sont les bonnes pratiques de la sécurité IoT ?

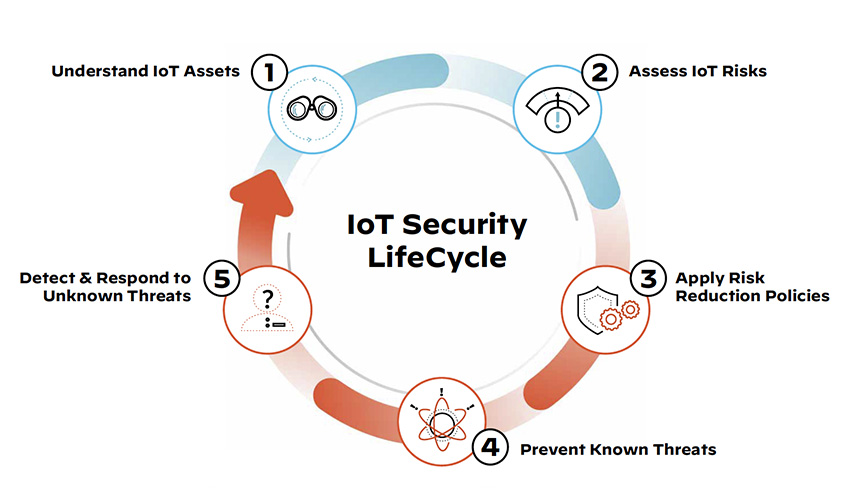

Bien conscients des risques et des enjeux de l’IoT, les RSSI et responsables SecOps se détournent des solutions de sécurité réseau traditionnelles en faveur d’une approche globale qui protège le réseau des menaces connues et inconnues sans entraver l’innovation et le développement du parc d’objets connectés.

Il s’agit pour les équipes NetSecOps d’incorporer la sécurité IoT dans les procédures, processus et pratiques standards. L’objectif : garantir le même degré de visibilité et de contrôle pour tous les appareils (gérés et non gérés) et sur tout le cycle de sécurité IoT. Cette stratégie innovante se décompose en cinq étapes critiques :

Identification contextualisée de tous les objets connectés gérés et non gérés

Évaluation précise des vulnérabilités et risques associés aux appareils du parc IoT

Automatisation des politiques et de l’application du Zero Trust

Prévention rapide contre les menaces connues

Détection et neutralisation accélérées des menaces inconnues

Une stratégie de sécurité IoT efficace se doit de protéger les équipements et les réseaux auxquels ils se connectent contre des risques toujours plus nombreux et variés. Pour en savoir plus sur les bonnes pratiques de sécurité appliquée à l’Internet des objets, lisez Sécurité IoT : guide d’achat des entreprises.

Référence

Rapport Unit 42® sur les menaces de sécurité liées à l’IoT

Sur le même thème

Comment sécuriser les objets connectés en entreprise

Zero Trust pour l’infrastructure : un indispensable de la sécurité IoT