Qu'est-ce que la sécurité du cloud hybride ?

La sécurité du cloud hybride est l'ensemble des technologies et des procédures mises en place pour protéger les données, les applications et l'infrastructure dans un environnement de cloud hybride (qui peut inclure toute combinaison de clouds publics et privés ou de centres de données sur place).

Une sécurité efficace du cloud hybride exige généralement :

- Pare-feu nouvelle génération (NGFW)

- Un système de gestion centralisé

- Des services de sécurité qui s'étendent à tous les environnements

Pourquoi la sécurité du cloud hybride est-elle importante ?

"L'étude 'cloud shift' de Gartner n'inclut que les catégories informatiques d'entreprise qui peuvent passer au cloud, au sein des marchés des logiciels d'application, des logiciels d'infrastructure, des services de processus métier et de l'infrastructure système. ".

D'ici 2025, 51 % des dépenses informatiques dans ces quatre catégories seront passées des solutions traditionnelles au public cloud, contre 41 % en 2022. Près des deux tiers (65,9 %) des dépenses en logiciels d'application seront orientées vers les technologies cloud en 2025, contre 57,7 % en 2022."

Nous vivons à l'ère du cloud et de la transformation numérique. Les utilisateurs et les applications sortent du périmètre traditionnel du réseau. Un nombre croissant d'applications sont accessibles depuis le cloud public, notamment : Software as a Service (SaaS), Platform as a Service (PaaS) et Infrastructure as a Service (IaaS) :

- 53 % des charges de travail dans le cloud sont hébergées sur des plateformes de cloud public, soit une augmentation de 8 % au cours de l'année écoulée.

- La principale raison pour laquelle les organisations mettent en place le cloud est la création de nouveaux produits et services et l'expansion des produits et services existants. Le désir d'accroître l'efficacité et l'agilité suit de près.

De plus en plus souvent, les entreprises optent pour des modèles multicloud ou hybrides. Un cloud hybride permet aux organisations de profiter des avantages du cloud tout en conservant la flexibilité d'utiliser d'autres environnements. Par conséquent, les organisations sont confrontées au défi de protéger de manière proactive les utilisateurs, les applications et les données contre les menaces de sécurité sans compromettre l'expérience utilisateur - et ce, dans plusieurs environnements :

- Les considérations de sécurité continuent d'entraver la capacité des entreprises à faire face aux risques et à tirer parti du cloud.

Défis liés à la sécurité du cloud hybride

Les environnements cloud hybrides s'accompagnent de problèmes de sécurité complexes. La combinaison des exigences de sécurité du cloud, le modèle de responsabilité partagée et un paysage de menaces en constante évolution contribuent aux défis de la sécurité du cloud hybride.

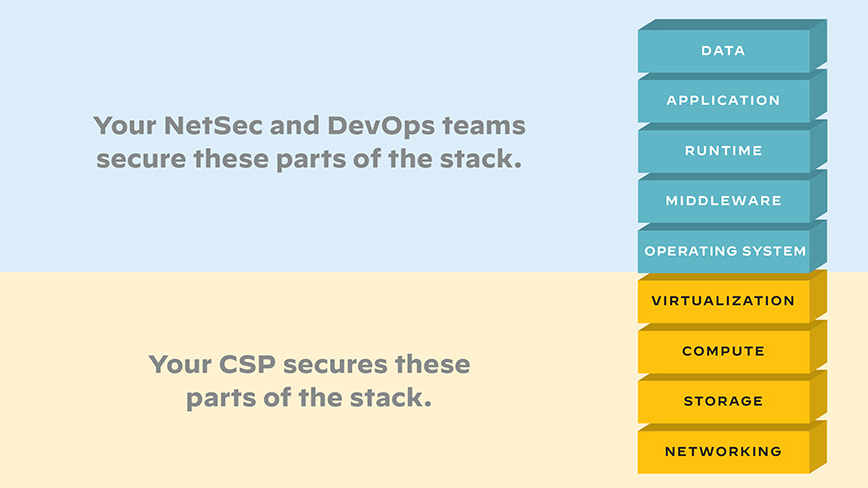

Sécurité du cloud et modèle de responsabilité partagée

Figure 1 : Partage des responsabilités en matière de sécurité entre les services de clouds privés, publics et SaaS.

- La sécurité du cloud peut s'accompagner de compromis.

Alors que le cloud est devenu une partie intégrante des environnements d'entreprise, de nombreuses organisations sont confrontées à des compromis avec les environnements de clouds publics et privés. Les contrôles de sécurité du réseau sont souvent "rationalisés" hors de la conception du cloud. Par conséquent, les compromis en matière de sécurité du cloud comprennent souvent :

- Simplicité ou fonction

- Efficacité ou visibilité

- Agilité ou sécurité

- Les fonctionnalités attrayantes du cloud computing vont souvent à l'encontre de la sécurité du réseau.

Les technologies de cloud computing permettent aux organisations de disposer d'environnements dynamiques et automatisés avec des ressources en nuage à la demande. Cependant, de nombreuses fonctionnalités vont à l'encontre de la sécurité du réseau, notamment :

- Le cloud computing n'atténue pas les menaces existantes pour la sécurité du réseau.

- La séparation et la segmentation sont fondamentales pour la sécurité. Cependant, le cloud repose sur des ressources partagées.

- Les déploiements de sécurité sont axés sur les processus. Au contraire, les environnements de cloud computing sont dynamiques.

- Les applications basées sur le cloud et leurs données sont de plus en plus distribuées..

L'inquiétude suscitée par l'exposition des données a fait de la sécurité du cloud une priorité. Le défi est devenu d'équilibrer l'agilité tout en améliorant la sécurité des applications et en sécurisant les données lorsqu'elles se déplacent entre les clouds. La visibilité et la prévention des attaques sont impératives sur tous les sites où résident les applications et les données.

La nature dynamique des menaces modernes

- Le paysage des menaces modernes est en constante évolution, et de nombreuses nouvelles menaces sophistiquées sont apparues ces dernières années.

- Saut de port

- Utilisation de ports non standard

- Tunneling au sein de services couramment utilisés

- Se cacher dans le cryptage SSL (Secure Sockets Layer)

Les menaces qui ciblent directement les applications peuvent passer à travers la plupart des défenses des entreprises, historiquement conçues pour fournir une protection au niveau du réseau.

Les développeurs de menaces exploitent diverses méthodes pour s'infiltrer dans les réseaux, notamment :

- De nombreuses menaces actuelles sont conçues pour fonctionner discrètement sur les réseaux et les systèmes.

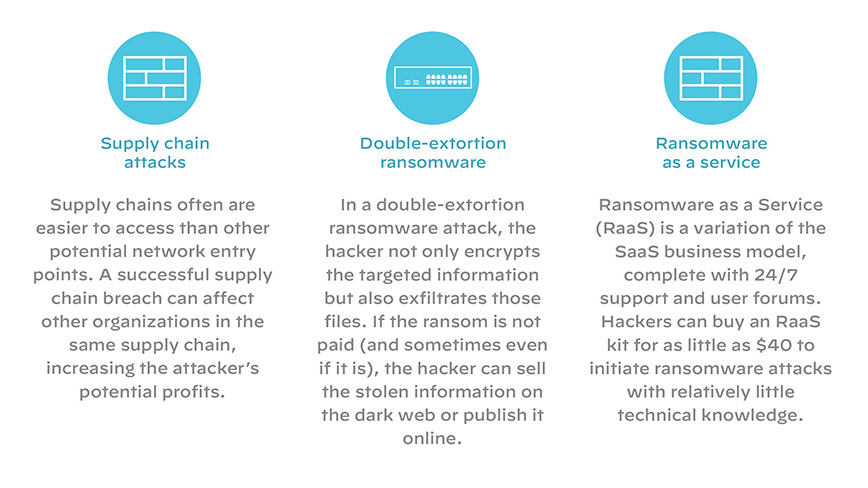

Figure 2 : Tendances récentes des attaques de ransomware

Ces menaces sont conçues pour collecter discrètement des données sensibles et rester indéfiniment indétectées. Cette approche préserve la valeur des données volées et permet l'utilisation répétée des mêmes exploits et vecteurs d'attaque.

Les menaces qui pèsent sur les environnements cloud hybrides sont notamment les suivantes :

- Ransomware

- Vol de données d'identification

- Système de noms de domaine (attaques basées sur le DNS)

- Attaques ciblées "faibles et lentes

- Menaces persistantes complexes (APTs)

Architecture de sécurité du cloud hybride

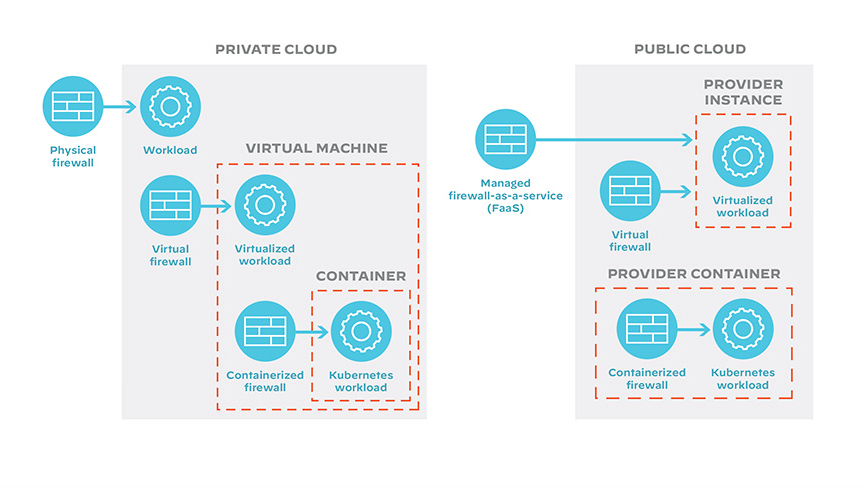

La sécurité du cloud hybride doit être omniprésente. Cela commence par les NGFWs, qui identifient et contrôlent les applications, les données et les charges de travail. Alors que les pare-feu matériels sont des composants importants des environnements sur place, les pare-feu logiciels sont particulièrement utiles pour la sécurité du cloud hybride.

Les logiciels pare-feu comprennent :

- Pare-feu virtuels (également appelés pare-feu cloud ou NGFWs virtualisés)

*Les pare-feu virtuels sont des solutions de sécurité réseau conçues spécifiquement pour les environnements dans lesquels il est difficile, voire impossible, de déployer des pare-feu matériels. Cela inclut les environnements cloud publics et privés ; les réseaux définis par logiciel et les réseaux étendus définis par logiciel. - Pare-feu pour conteneurs

- Pare-feu en service géré

Figure 3 : Les logiciels pare-feu dans la sécurité hybride/multicloud.

Pour relier ces composants et sécuriser les environnements hybrides, les organisations doivent donner la priorité à ces capacités :

- Sécurité cohérente dans les facteurs de forme physiques et virtualisés

- Segmenter les applications commerciales en appliquant les principes de la confiance zéro

- Déploiements de sécurité gérés de manière centralisée et mises à jour rationalisées des politiques.

Meilleures pratiques en matière de sécurité du cloud hybride

Le cloud computing hybride est devenu une approche populaire pour les organisations qui cherchent à tirer parti des avantages des environnements cloud publics et privés. Cependant, les risques de sécurité du cloud hybride peuvent être complexes et multicouches, ce qui nécessite une approche globale et dynamique.

Avec l'adoption croissante des solutions de cloud hybride, il est devenu de plus en plus important de mettre en œuvre des mesures de sécurité efficaces qui atténuent le risque de cybermenaces et de violations de données. Cependant, la sécurisation d'un environnement cloud hybride exige une planification, une sélection de solutions et une mise en œuvre minutieuses.

Les sections suivantes décrivent les meilleures pratiques essentielles que les solutions de sécurité du cloud hybride doivent intégrer.

Mise en œuvre sécurisée des applications dans le cloud hybride

- Les administrateurs de la sécurité doivent être en mesure de définir une politique autorisant certains types d'applications et de fonctions et en interdisant d'autres.

- Les plateformes de sécurité réseau pour les environnements cloud hybrides doivent classer le trafic par application sur tous les ports par défaut.

- Les équipes de sécurité doivent avoir une visibilité complète sur l'utilisation des applications.

Identifier les utilisateurs et permettre un accès approprié

- Les utilisateurs doivent être identifiés par leur adresse de protocole Internet (IP).

- Les informations relatives aux utilisateurs et aux groupes doivent être directement intégrées aux plateformes technologiques qui sécurisent les environnements cloud hybrides. (En effet, lorsque les utilisateurs se déplacent, la politique ne les suit pas).

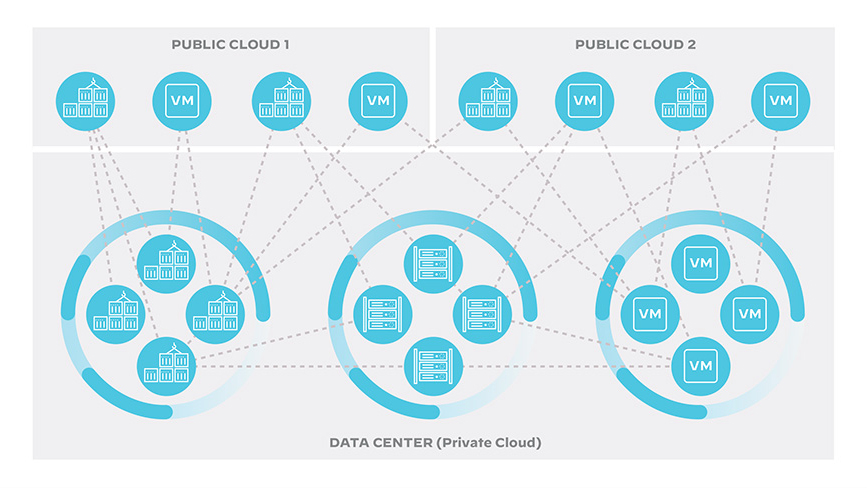

Figure 4 : Infrastructure d'entreprise hyperconnectée

Protection complète contre les menaces

- L'exercice d'un contrôle au niveau de l'application entre les charges de travail réduit l'empreinte des menaces dans le centre de données. Il en va de même pour la segmentation du trafic sur la base des principes de confiance zéro.

- Les solutions de sécurité du réseau doivent permettre de :

- Analyser directement les exécutables inconnus pour y déceler des comportements malveillants.

- Bloquer automatiquement les menaces connues

- Analyser et contrer automatiquement les menaces inconnues

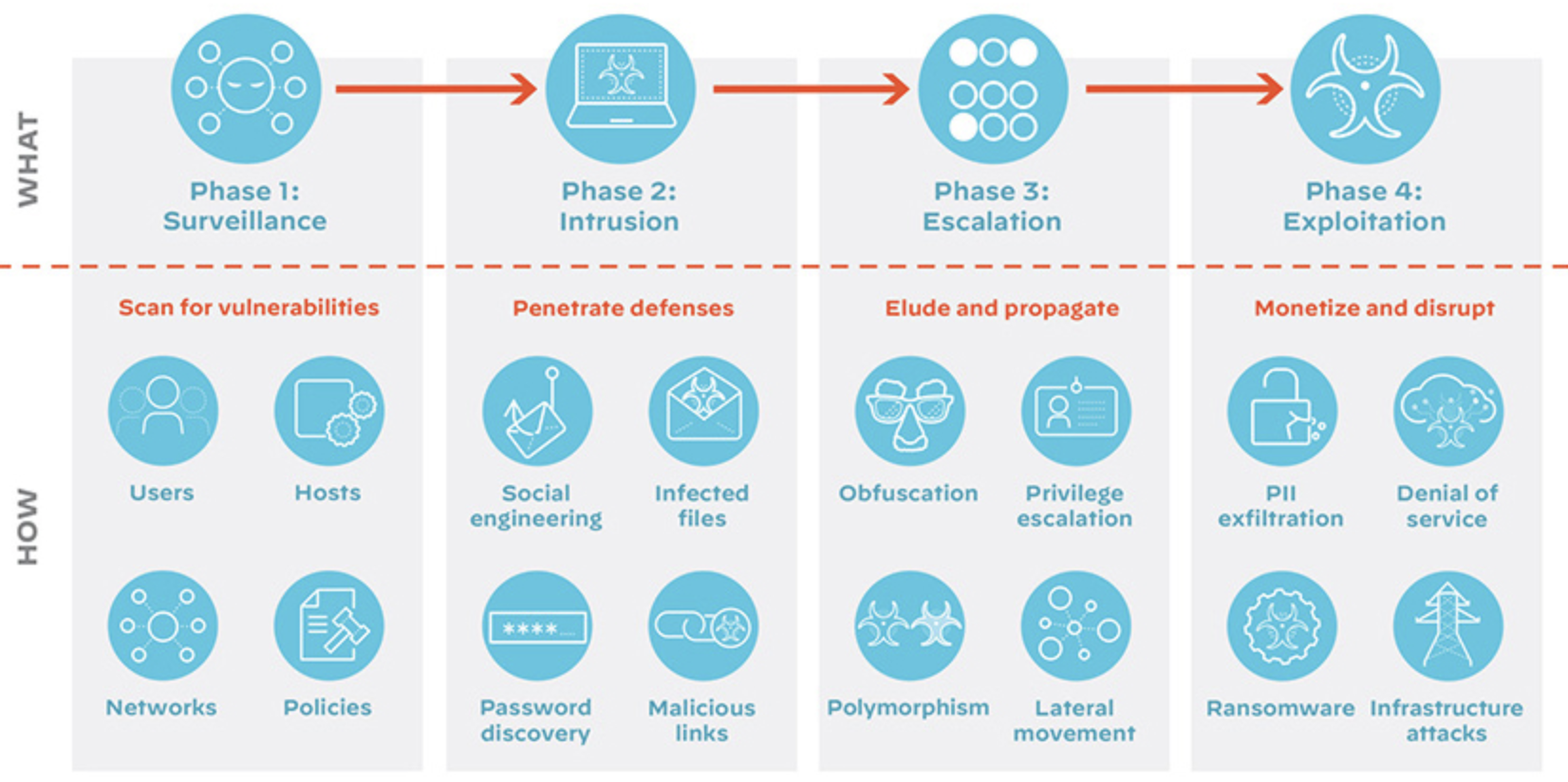

- Recherchez les menaces à tous les stades du cycle de vie des cyberattaques.

Figure 5 : Anatomie d'une cyberattaque moderne

Intégration souple et adaptable

- L'un des principaux défis de l'intégration dans le centre de données est la conception de la sécurité. Un nouveau paradigme permettant une sécurité du réseau flexible et adaptable est nécessaire. La flexibilité du réseau permet d'assurer la compatibilité avec pratiquement tous les environnements d'organisation.

- L'intégration dépend de la prise en charge d'un large éventail de fonctions et d'options de réseau, notamment :

- Réseaux locaux virtuels (VLAN) basés sur les ports

- Capacité d'intégration au niveau de la couche 1 (physique), de la couche 2 (liaison de données) ou de la couche 3 (réseau) du modèle de référence de l'interconnexion des systèmes ouverts (OSI).

- En outre, la solution de sécurité du réseau doit pouvoir activer des fonctions de sécurité supplémentaires en fonction de l'évolution de la situation en matière de sécurité. Il doit également prendre en charge plusieurs types d'hyperviseurs et potentiellement un approvisionnement piloté par le SDN.

Accès sécurisé pour les utilisateurs mobiles et à distance

- Le personnel mobile exige d'accéder aux applications à partir d'endroits géographiquement disparates, au-delà du réseau. Par conséquent, les utilisateurs mobiles et à distance doivent être protégés.

- Cela exige une sécurité constante. Par conséquent, les plateformes de sécurité du réseau doivent :

- Assurez les niveaux de visibilité requis, la prévention des menaces et l'application des règles de sécurité.

- Protégez les charges de travail distribuées sur des environnements physiques et virtualisés couvrant des environnements cloud hybrides.

- Fournir un accès sécurisé au centre de données et au cloud pour les utilisateurs mobiles/à distance.

- Traiter de l'utilisation de terminaux autres que les équipements standard fournis par l'entreprise.

Une politique globale, une plateforme de gestion

Visez à simplifier la sécurité avec une plateforme de gestion unique qui peut "tout faire", y compris :

- Ajustez l'intégration des pare-feu à l'échelle.

- Maintenir des politiques de sécurité cohérentes.

- Déployer des changements d'urgence sur des milliers de pare-feu.

Préparation au cloud

Pour réussir la sécurité du cloud hybride, les solutions doivent répondre aux objectifs suivants en matière de cloud-first :

- Étendez la politique de manière cohérente du réseau au cloud.

- Empêchez les logiciels malveillants d'accéder au cloud et de s'y déplacer latéralement.

- Simplifiez la gestion.

- Minimise le décalage de la politique de sécurité lorsque les charges de travail virtuelles changent.

- Protégez les applications et les données résidentes avec la même posture de sécurité que celle établie sur le réseau physique.

- Prendre en charge divers environnements cloud et de virtualisation (y compris les principaux fournisseurs de clouds publics et les clouds privés virtualisés).

- S'intégrer aux services cloud natifs et aux outils d'automatisation.

- Automatiser l'approvisionnement des capacités de sécurité du réseau en fonction des éléments d'orchestration de l'environnement hybride.

Automatisation

Les équipes de sécurité s'appuient souvent sur des processus manuels excessifs pour leurs opérations quotidiennes. La sécurité manuelle ralentit l'atténuation, augmente les risques d'erreur et est difficile à échelonner.

En utilisant des analyses précises pour piloter l'automatisation, les équipes de sécurité ont le pouvoir de :

- Appliquer les meilleures pratiques en matière de sécurité, telles que la confiance zéro.

- Rationalisez les tâches routinières.

- Concentrez-vous sur les priorités de l'entreprise (comme la fourniture d'applications, l'amélioration des processus ou la chasse aux menaces).

Il existe trois domaines dans lesquels l'automatisation est essentielle dans un environnement cloud hybride :

- Automatisation du flux de travail

- Automatisation des politiques

- Automatisation de la sécurité

Une plateforme de pare-feu doit intégrer l'apprentissage automatique ML) et l'automatisation pour protéger contre les menaces connues et inconnues, notamment les ransomwares, les cryptoworms, le cryptojacking, etc.

Les menaces qui pèsent sur les centres de données des entreprises et les environnements cloud hybrides sont les suivantes :

- Ransomware

- Vol de données d'identification

- Attaques basées sur le système de noms de domaine (DNS)

- Attaques ciblées "faibles et lentes

- Menaces persistantes et complexes (APT)