Cortex XDR, une protection inégalée contre les menaces actuelles

- Des analyses comportementales pilotées par ML sur de multiples sources de données

- Une sandbox leader pour l’analyse de malwares dans le cadre de vos activités de threat hunting

- Une visibilité réseau intégrée au sein d’une console cloud de gestion unifiée

Pourquoi Cortex XDR devance Microsoft lors des tests ?

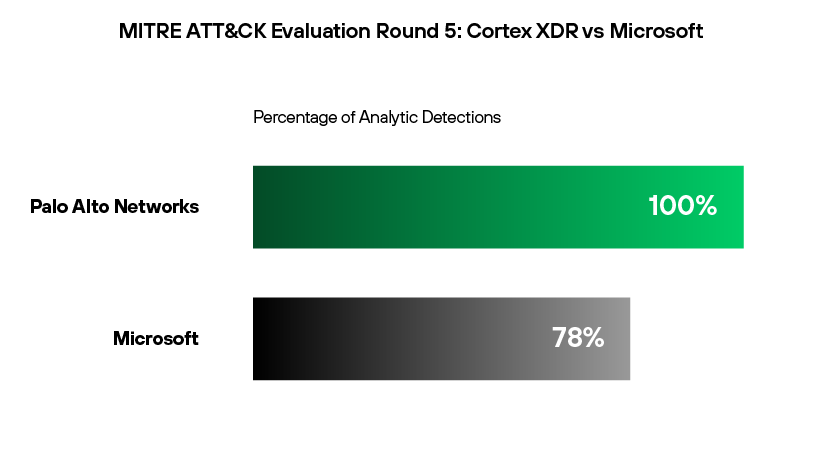

Microsoft Defender XDR n’offre pas la visibilité et les capacités de détection nécessaires pour défendre efficacement les entreprises contre les attaques perpétrées par des groupes étatiques. Les évaluations MITRE ATT&CK 2023 (Turla) ont mis les produits EDR à l’épreuve face à des implants réseau et des backdoors utilisées par les services de renseignement russes. Lors de ces tests, Microsoft a obtenu un taux de détection analytique de 78,3 %, là où Cortex XDR a atteint le score parfait de 100 %. En d’autres termes, les outils Microsoft ont été incapables de détecter 21,7 % des sous-étapes exécutées par les outils des attaquants, contrairement à Cortex XDR qui a fait un sans-faute.

Une fois introduits dans le réseau de leur victime, les acteurs malveillants s’y déplacent à une vitesse qui ne cesse de croître. Dans le monde réel, cette latéralisation accélérée laisse peu de temps aux entreprises pour reconfigurer leur solution XDR et détecter cette menace spécifique. C’est pourquoi il est important de préciser que Cortex XDR a obtenu un taux de détection de 100 % sans aucun changement de configuration. Par contraste, 39 des détections effectuées par Microsoft (sur un taux de détection de 78,3 %) résultaient d’une reconfiguration. Qu’est-ce qui donne un tel avantage à Cortex XDR ?

- Une intégration au service WildFire® de prévention des malwares pour identifier des menaces inconnues dans un environnement d’analyse cloud

- Des analyses permettant de dresser un profil comportemental extrêmement précis, basé sur plus de 1 000 critères

- Une visibilité native sur les analyses comportementales, les analyses forensiques et le réseau, directement dans Cortex XDR

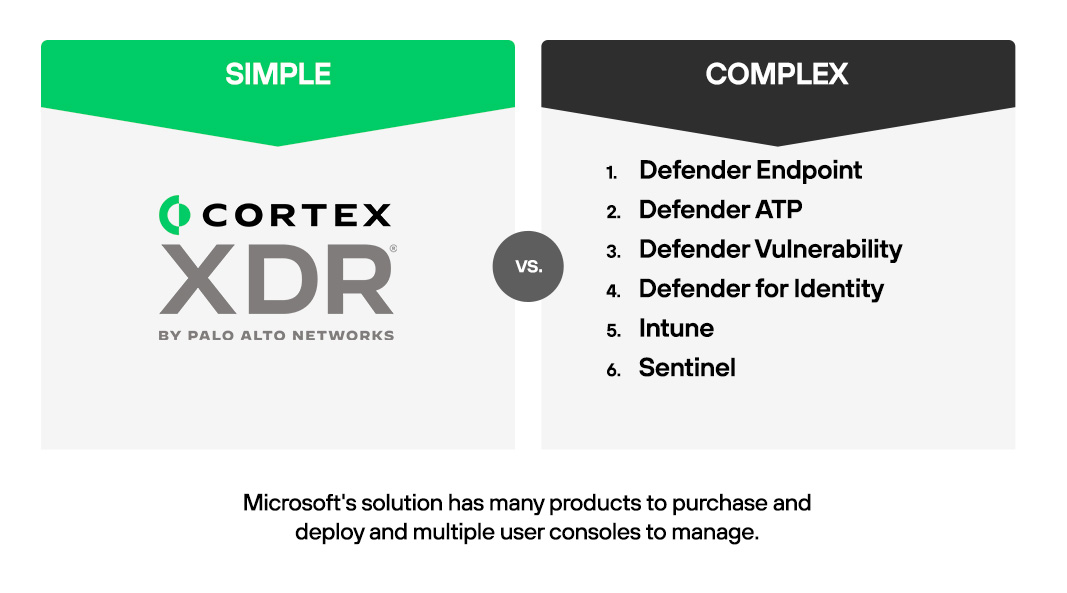

Microsoft Defender XDR complique l’intégration des outils tiers… et la tâche des équipes de sécurité

Microsoft Defender XDR excelle dans l’intégration et la corrélation des données, des incidents et des alertes dans l’écosystème de produits Microsoft. Mais pour intégrer les données issues d’autres solutions et équipements (pare-feu, journaux de serveurs web, journaux cloud, produits IAM, etc.), Microsoft recommande à ses clients d’acheter Microsoft Sentinel, lequel n’étant inclus dans aucune de ses licences : 365, E5, Security E5 ou Mobility + Security E5.

Autre désavantage, Microsoft Defender XDR est incapable d’ingérer la totalité des données d’identité ou de fabric réseau provenant de plateformes IAM courantes telles que Duo ou Okta. Résultat, les clients doivent acheter des produits supplémentaires et multiplier les reconfigurations.

À l’inverse, l’agent Cortex XDR fournit clé en main l’éventail complet de fonctionnalités XDR. Il couvre l’ensemble des terminaux sous différents systèmes d’exploitation (Windows, macOS, Linux, Chrome OS et Android) ainsi que les environnements cloud (privé ou public), hybrides et multicloud. Par contraste, la solution Microsoft n’offre que des fonctionnalités limitées, disponibles uniquement sur les systèmes macOS, Linux et les anciens OS Windows. Notre intégration avec des outils tiers est ainsi plus ouverte et plus adaptable aux besoins des organisations en pleine croissance :

- Ingestion, mapping et utilisation des données d’un nombre infini de sources, dans des formats standards tels que syslog ou HTTP.

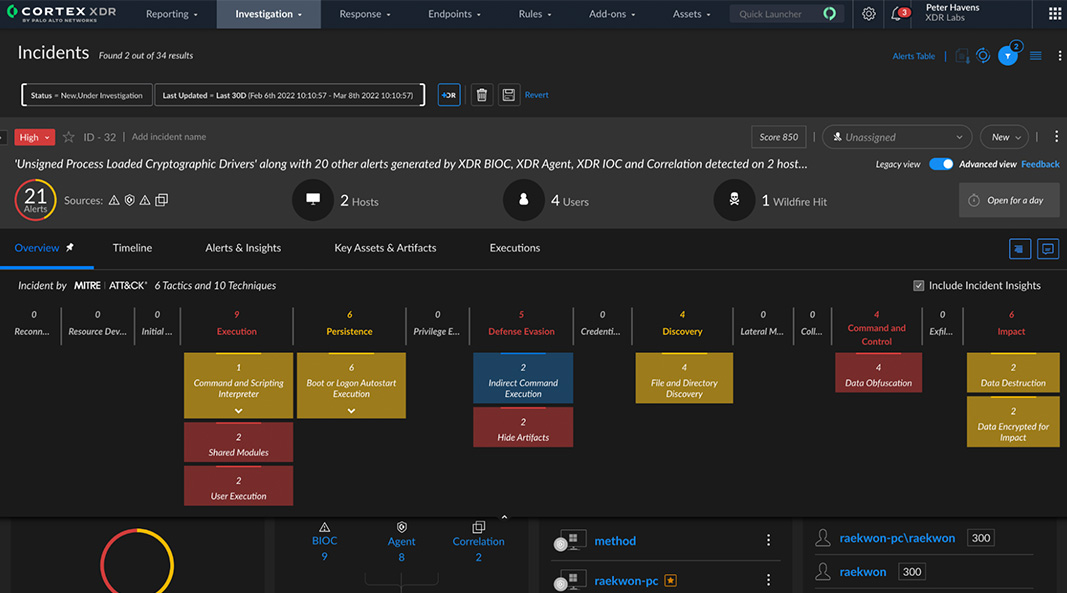

- Corrélation automatique des données issues des différentes sources pour remonter à l’origine des alertes, en retracer la chronologie puis neutraliser rapidement les menaces.

- Génération d’alertes XDR rattachées aux incidents traités par la solution, pour une visibilité accrue à l’échelle de l’organisation.

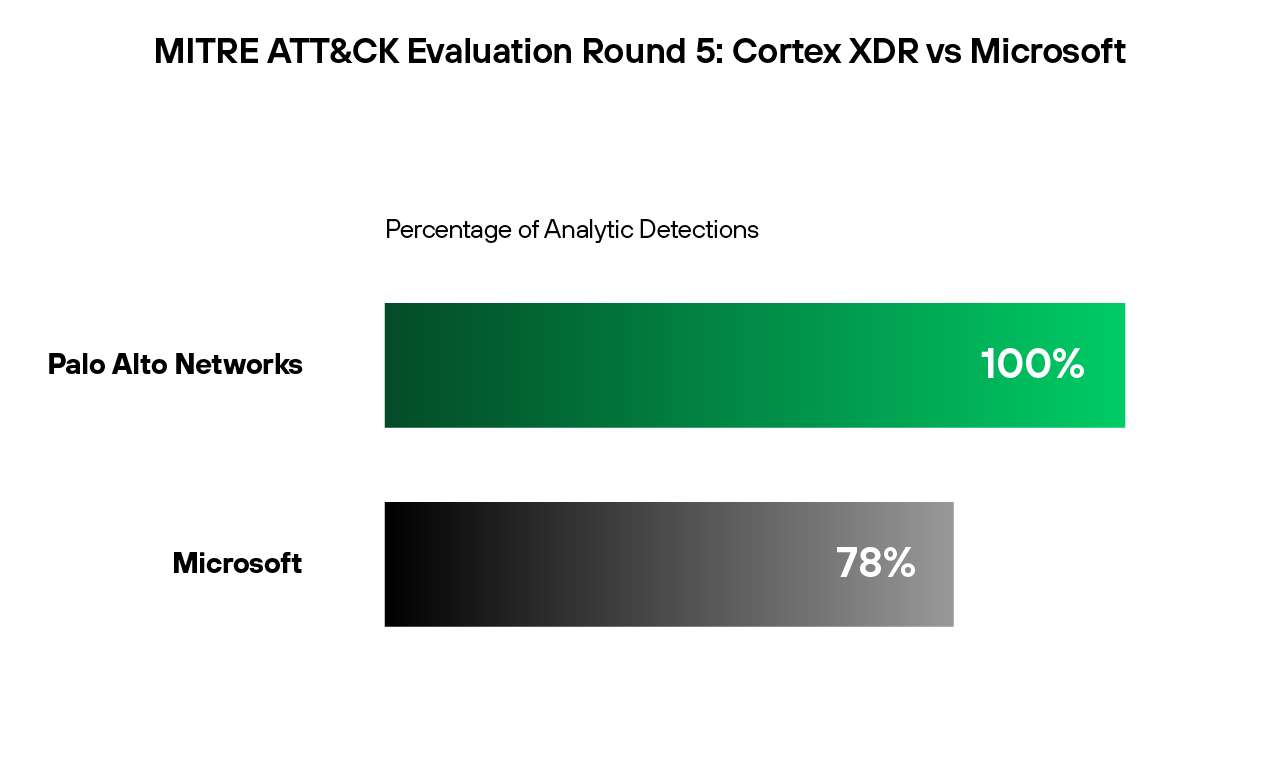

Une visibilité à 360° sur les menaces

Microsoft Defender XDR requiert une abondance de produits et de consoles de gestion disparates pour parvenir au même niveau de fonctionnalité que Cortex XDR. L’outil Microsoft ne couvre qu’un nombre limité de systèmes d’exploitation. Il doit donc faire intervenir de multiples produits silotés, chacun équipé de ses propres consoles et tableaux de bord. Une hétérogénéité qui ralentit les investigations et complique la gestion.

Cortex XDR simplifie les SecOps en proposant une plateforme unifiée de détection et de réponse qui corrèle les alertes et incidents au sein d’un seul et même tableau de bord. Les analystes SOC peuvent ainsi prévenir les menaces plus efficacement, mais aussi identifier et détecter les incidents avec précision pour accélérer les investigations, le tout grâce à une console web unique et automatisée. Cortex XDR inclut également des fonctionnalités de gestion des vulnérabilités et d’analyse des identités, mais sans dépendre de partenaires ni recourir à un module de connexion particulier. Pour résumer, Cortex XDR :

- Fournit une console web unique qui corrèle les alertes et les incidents au sein d’un seul et même tableau de bord pour accélérer la détection et la réponse.

- Utilise le module Host Insights pour analyser les menaces sur tous les terminaux à l’aide d’une multitude de fonctionnalités : évaluation des vulnérabilités, visibilité sur les systèmes et applications, machine learning et Search and Destroy.

| Produits | Microsoft Defender XDR | Cortex XDR |

|---|---|---|

| Détection et visibilité largement supérieures | Manque de visibilité et attaques non détectées

| Des résultats impressionnants pour la détection analytique

|

|

| |

| Couverture totale | Couverture incomplète sur les écosystèmes

| La fin des angles morts

|

|

| |

| ||

| ||

| Vue unifiée sur les menaces | Trop d’outils à gérer

| Une console capable de tout gérer

|

|

| |

|

| |

| Solution taillée pour les entreprises | Complexe, coûteux et incomplet

| Adaptée à votre entreprise

|

|

|

Cortex XDR surclasse Microsoft Defender XDR lors des évaluations MITRE ATT&CK

À l’inverse, Cortex XDR a réussi à bloquer 100 % des menaces et à détecter 100 % des étapes de l’attaque, et ce pour la seconde année consécutive. La solution Palo Alto Networks a su fournir un contexte complet pour 99,3 % des techniques d’attaque détectées, permettant ainsi aux analystes de répondre aux incidents plus rapidement et avec plus d’efficacité.