Si l’attaque majeure perpétrée contre la supply chain logicielle de SolarWinds a été la première à faire les gros titres de la presse internationale, elle était loin d’être un coup d’essai. Depuis longtemps, les chercheurs d’Unit 42 pistent ce type de menaces dont on retrouve les premières traces dès 2015. Petit rappel chronologique...

- September 2015 – XcodeGhost: un cybercriminel a diffusé une version du logiciel Xcode d’Apple (utilisé pour développer des applications iOS et macOS) qui injectait du code additionnel dans les applications iOS. L’attaque a compromis des milliers d’applications dans l’App Store®.

- Mars 2016 – KeRanger: Transmission, un client BitTorrent open-source très répandu, a été compromis par l’injection d’un ransomware macOS dans son programme d’installation. En téléchargeant et en exécutant ce logiciel, les victimes introduisaient à leur insu un malware capable de paralyser l’accès à leurs fichiers. Les attaquants sont parvenus à injecter le ransomware en prenant le contrôle des serveurs de distribution de Transmission.

- Juin 2017 – NotPetya: des cybercriminels ont compromis un éditeur de logiciels ukrainien et diffusé un ver destructeur via une mise à jour du programme « MeDoc ».

Après avoir infecté les systèmes exécutant ce logiciel, le malware se propageait vers d’autres hôtes du réseau et a fini par contaminer des milliers d’entreprises dans le monde entier. - September 2017 – CCleaner: un groupe cyber a détourné le célèbre outil de nettoyage informatique d’Avast, installé sur des millions d’ordinateurs. Cette compromission a permis de cibler de grandes entreprises dans les secteurs des technologies et des télécommunications à l’aide d’une deuxième vague de payload.

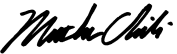

Dans chacun de ces exemples, les auteurs des faits s’en prennent aux pipelines de développement logiciel, et à la confiance qui leur est implicitement accordée, pour obtenir in fine l’accès à d’autres réseaux.