Analyse de l’Infrastructure as Code (IaC)

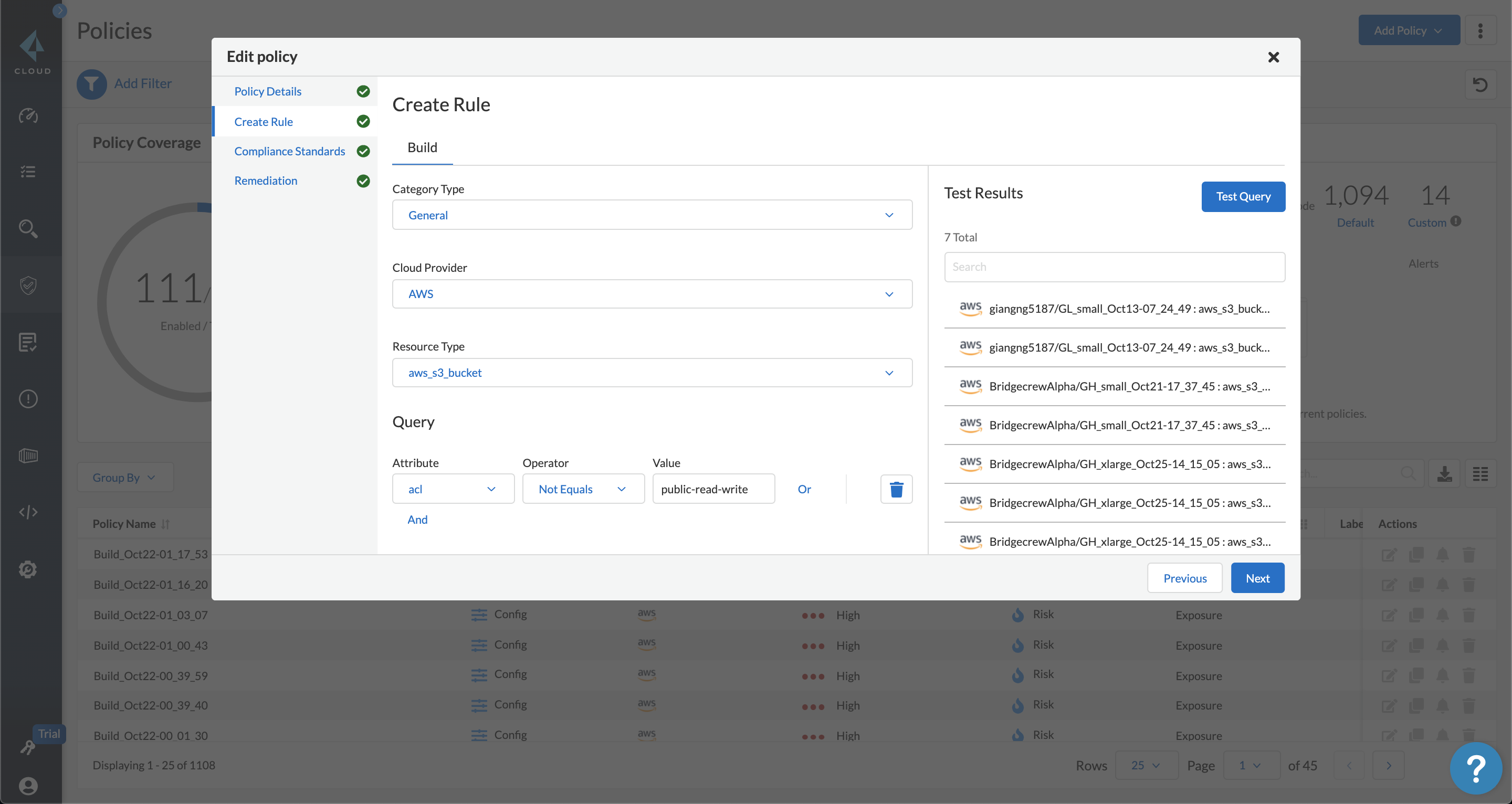

De par sa nature même, l’IaC permet de sécuriser l’infrastructure cloud directement dans le code, avant que cette dernière n’atteigne l’environnement de production. Prisma Cloud rationalise la sécurité tout au long du cycle de développement logiciel, grâce d’une part à ses fonctions d’automatisation et d’autre part à son intégration aux workflows dans les outils DevOps (modèles Terraform, CloudFormation, Kubernetes, Dockerfile, Serverless et ARM).

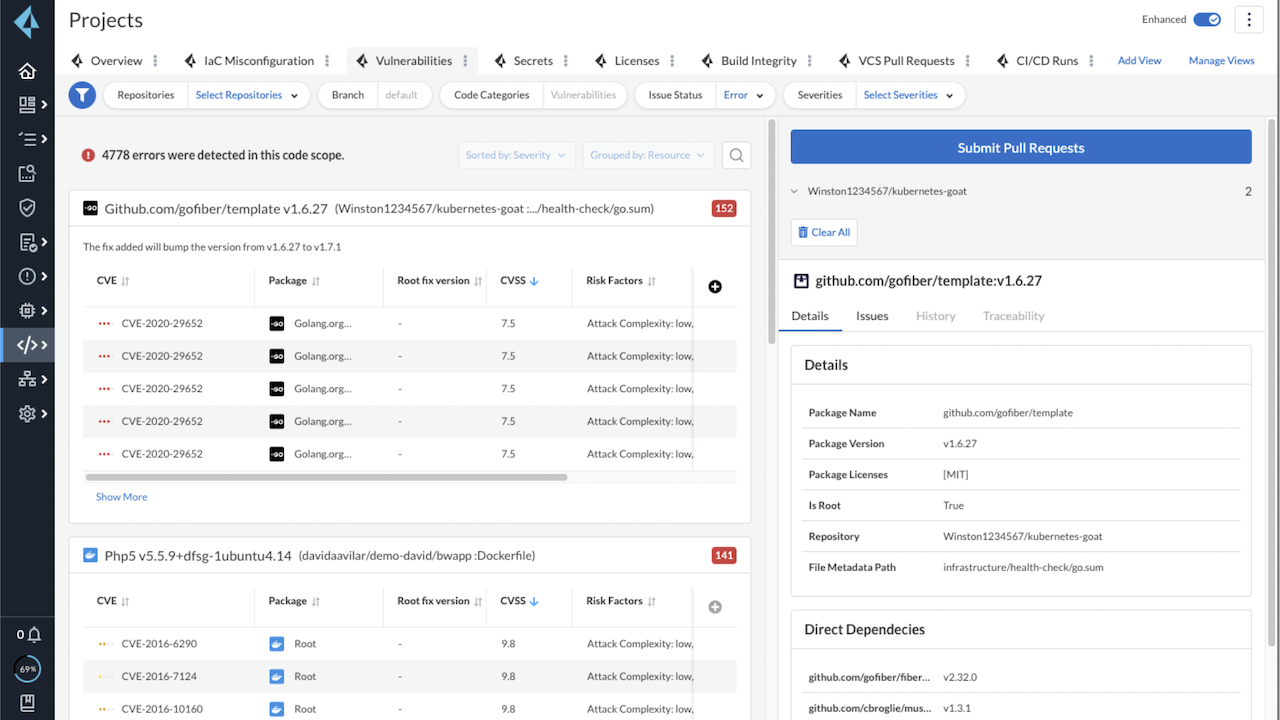

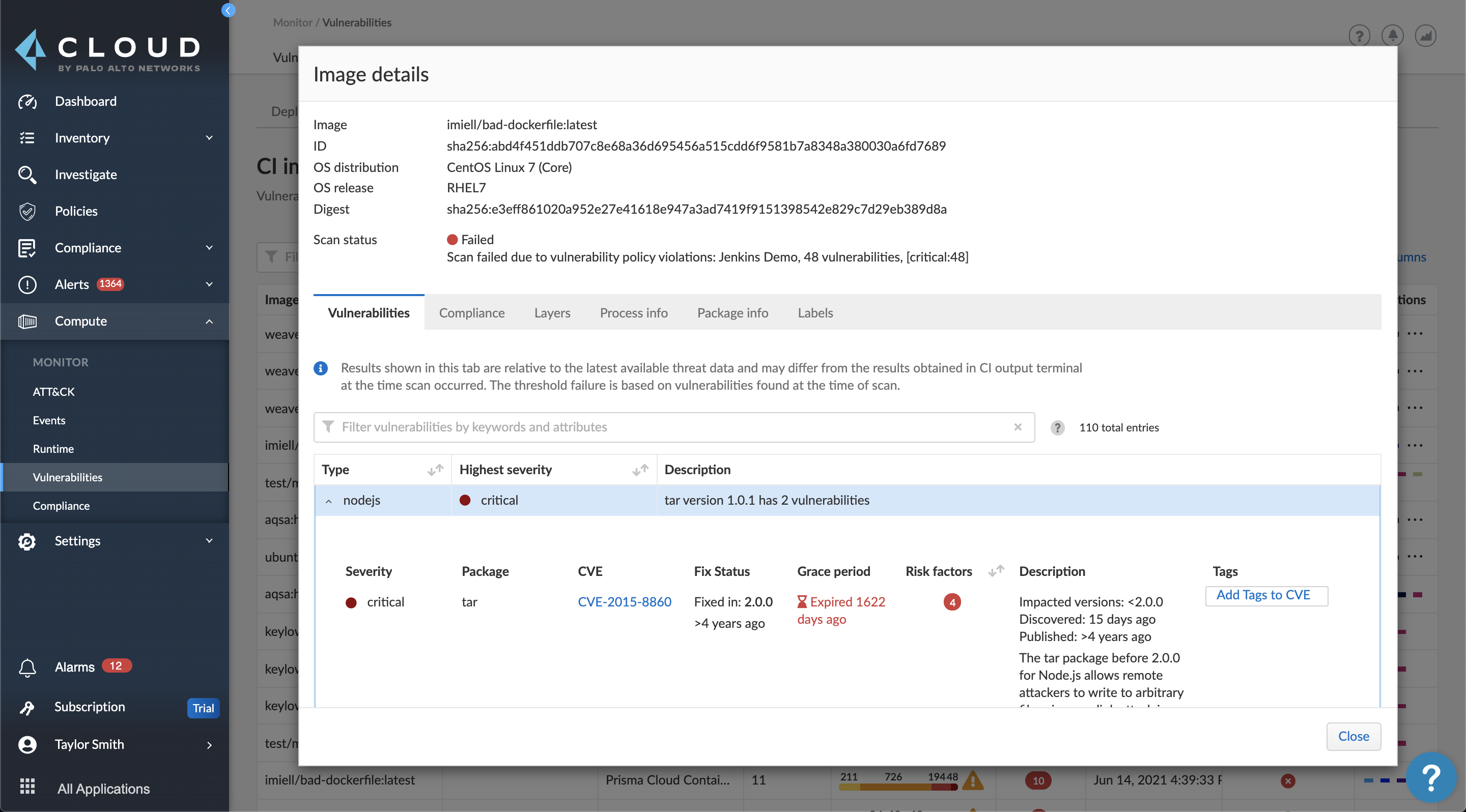

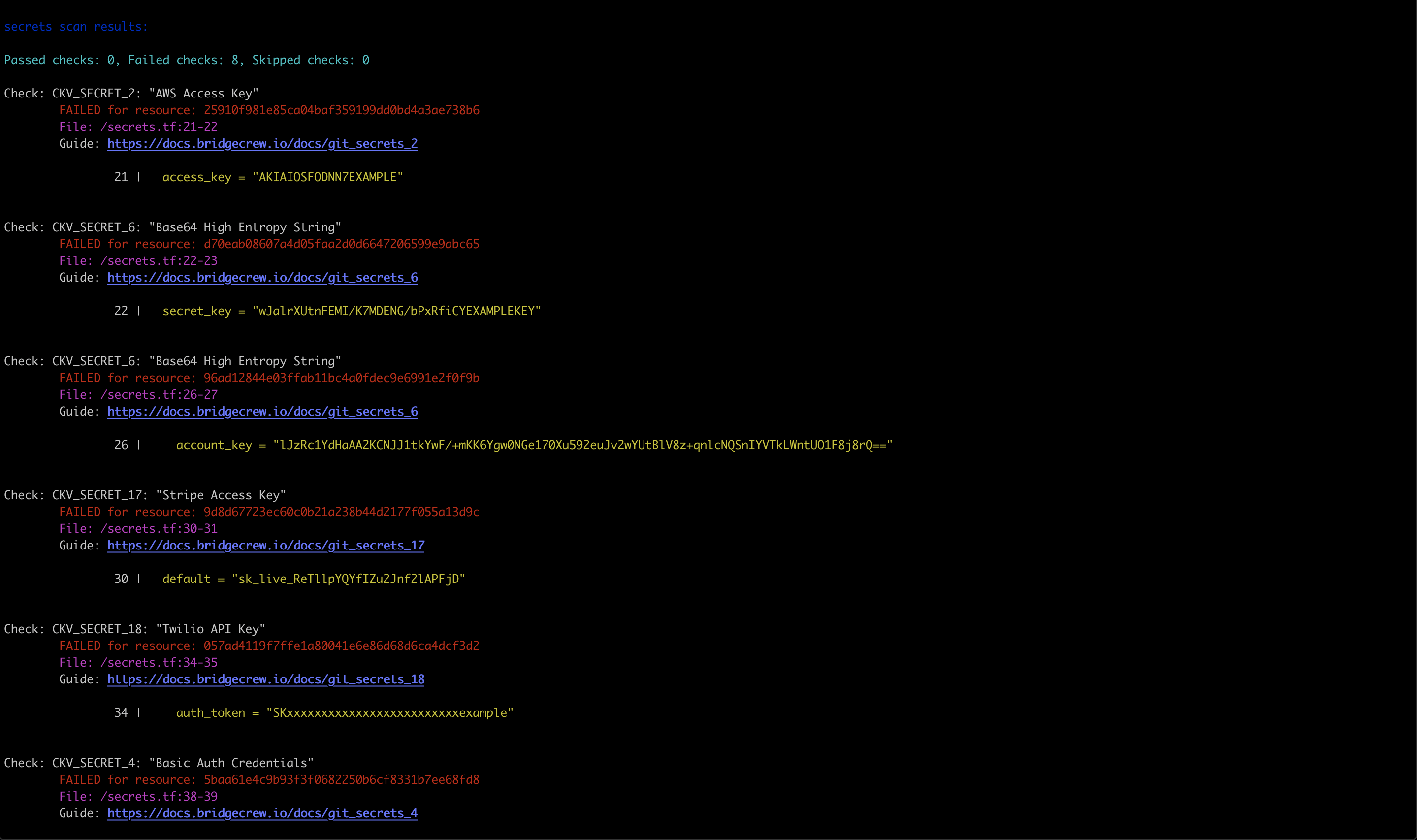

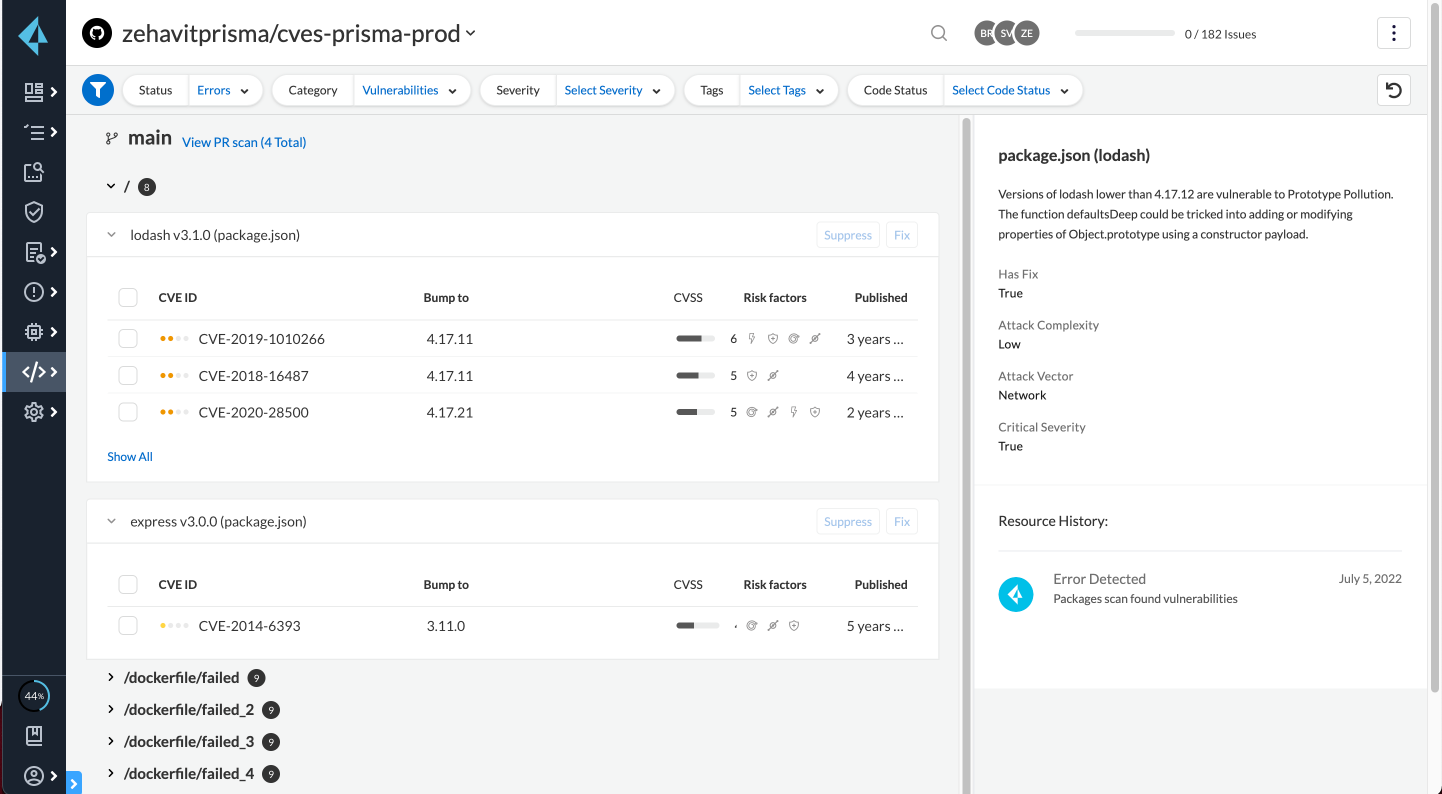

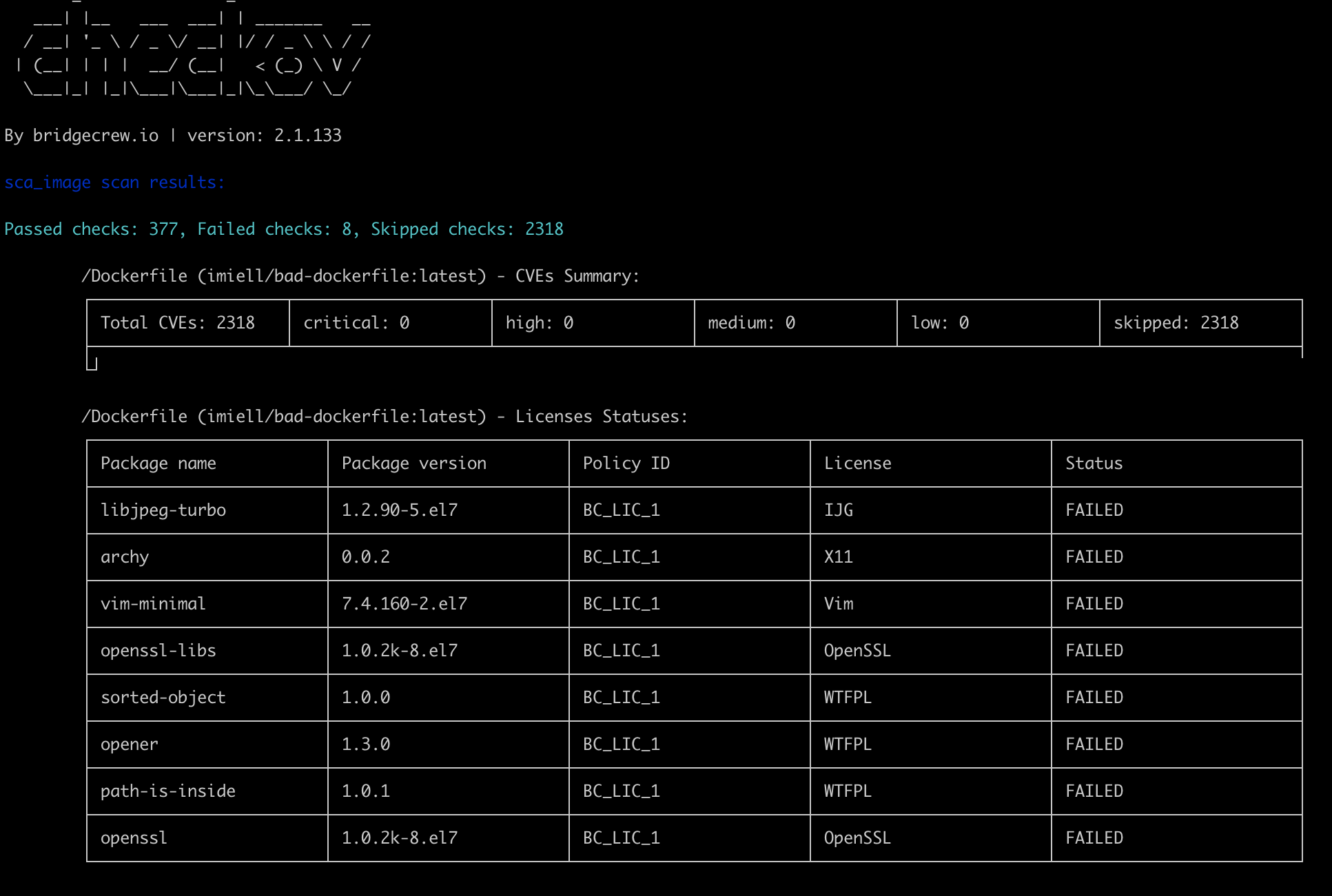

Analyse de sécurité automatisée

Ajoutez des contrôles automatisés afin de détecter les erreurs de configuration et les secrets exposés à chaque étape du cycle de développement.

Outil et communauté open-source

Les fonctionnalités de sécurité IaC de Prisma Cloud s’appuient sur Checkov, un outil d’analyse IaC open-source de pointe qui bénéficie du soutien d’une communauté active et a déjà été téléchargé plusieurs millions de fois.

Feedback de sécurité intégré dans les outils de développement

Prisma Cloud s’intègre en natif aux environnements IDE, aux systèmes VCS et aux outils CI/CD pour aider les développeurs à sécuriser le code dans leurs workflows.

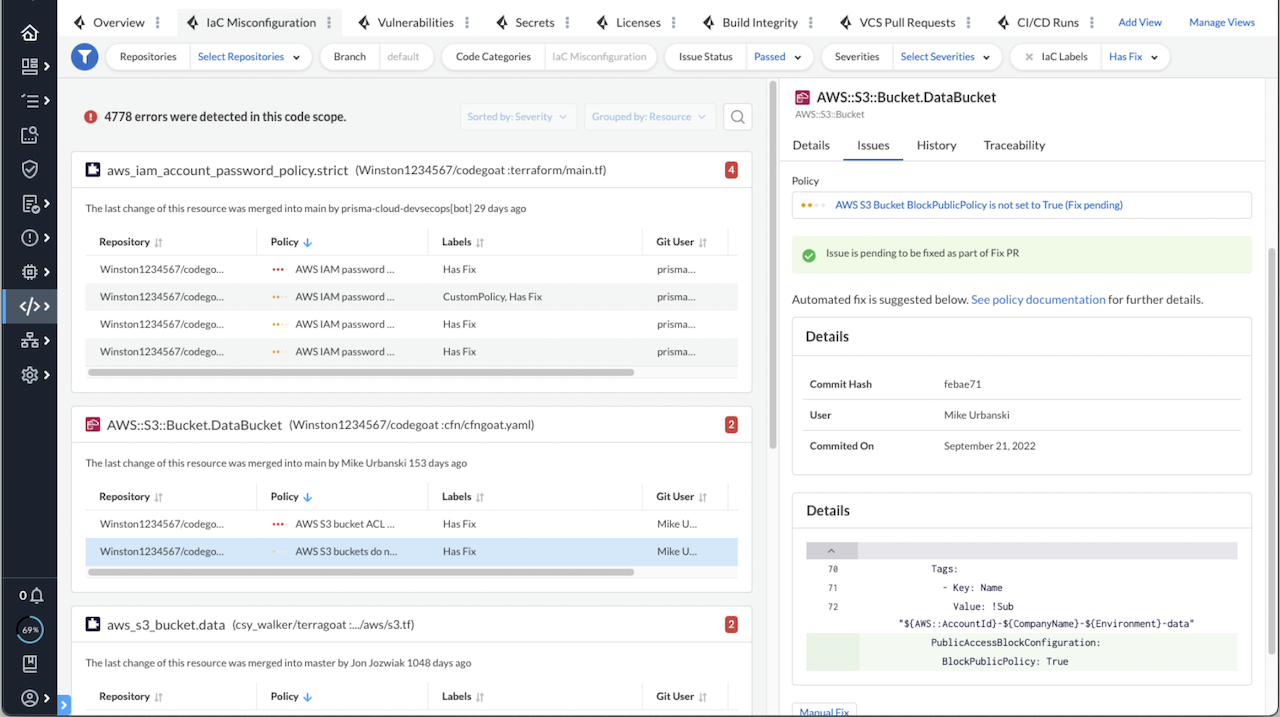

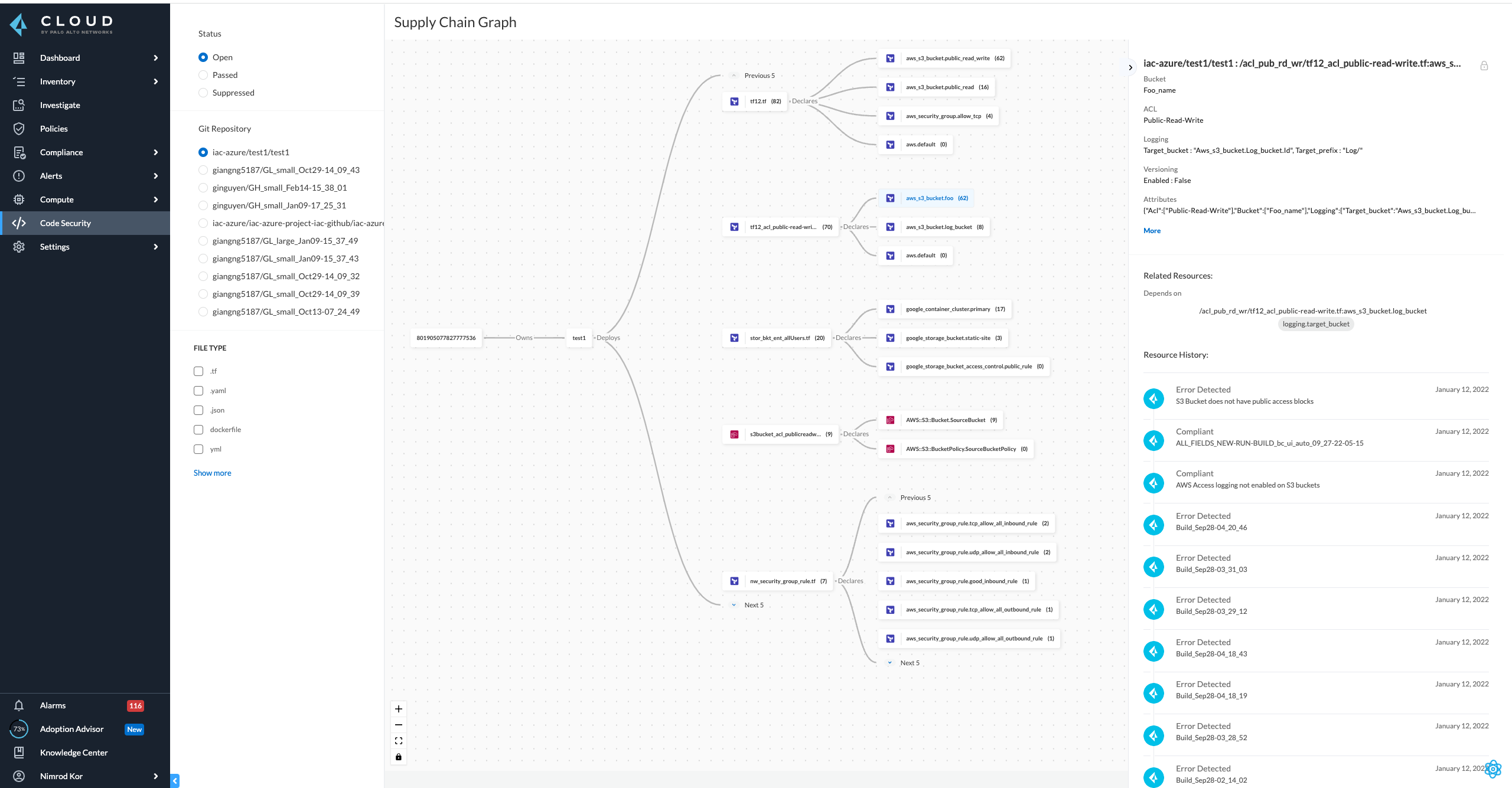

Contextualisation des erreurs de configuration

Prisma Cloud piste automatiquement les dépendances de ressources IaC, ainsi que les auteurs des modifications les plus récentes pour améliorer la collaboration au sein des équipes de grande taille.

Feedback et corrections automatiques du code

Automatisez les commentaires de révision du code, la correction des pull requests et des commits ainsi que les Smart Fixes pour éliminer les erreurs de configuration.