Les appareils IoT sont le maillon faible du réseau

Caméras de sécurité dans les bureaux, équipements d’imagerie dans les hôpitaux, robots dans les ateliers de fabrication, systèmes de CVC dans les bâtiments, moyens de transport connectés, DAB, terminaux de points de vente… c’est tout ça l’Internet des objets.

Chaque jour, les entreprises dépendent d’échanges de données entre machines connectées sur leurs réseaux. Le problème, c’est que les appareils IoT n’ont pas été pensés dans une optique de sécurité, ouvrant ainsi des brèches dans lesquelles les attaquants n’hésitent pas à s’engouffrer pour s’infiltrer sur le réseau. Face aux risques et problématiques de sécurité croissants liés à l’IoT, les solutions de sécurité traditionnelles ne suffisent plus. D’où la question :qu’est-ce que la sécurité IoT et quelles sont les clés de son efficacité ?

Protégez votre réseau des attaques IoT

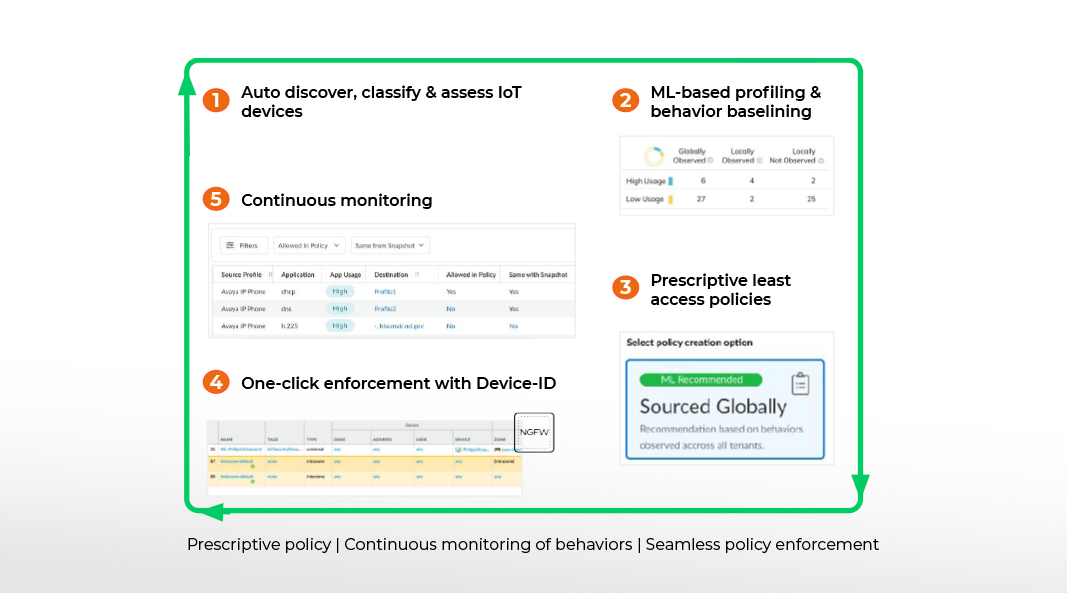

Pour garantir la protection de vos appareils connectés à chacune des 5 étapes du cycle de sécurité IoT, une solution de sécurité doit intégrer les capacités suivantes.

Protégez tous les appareils IoT

connectés à votre réseau

Ne jamais faire confiance, toujours vérifier

Les défenses périmétriques en place sont incapables de faire face au volume et à la variété des appareils connectés au réseau. Quant aux solutions de sécurité IoT existantes, la plupart ne peuvent pas résoudre les problématiques auxquelles les équipes de sécurité sont globalement confrontées. C’est là qu’IoT Security entre en jeu pour détecter la totalité des appareils, évaluer les risques connus, surveiller leur comportement et sécuriser chaque interaction numérique.

Pourquoi ?

Les solutions de sécurité sont généralement conçues pour des postes de travail classiques. Or, les objets connectés n’acceptent pas les agents installés sur des équipements IT. Résultat : ils ne sont ni entraînables, ni dignes de confiance aux yeux des équipes de sécurité. Bref, la porte d’entrée idéale pour les attaquants. Toute approche de sécurité IoT doit donc prendre en compte le cycle de vie complet de chaque appareil.

Notre approche

- Identification de tous les appareils

- Évaluation des risques associés aux appareils

- Application de politiques sur la base de ces données

- Prévention des menaces connues

- Suivi du comportement des appareils pour prévenir les menaces inconnues

En restant constamment au fait des risques associés à chaque appareil tout au long de son cycle de vie, nous pouvons prendre des mesures de protection et appliquer une sécurité Zero Trust pour protéger votre entreprise en toute confiance.

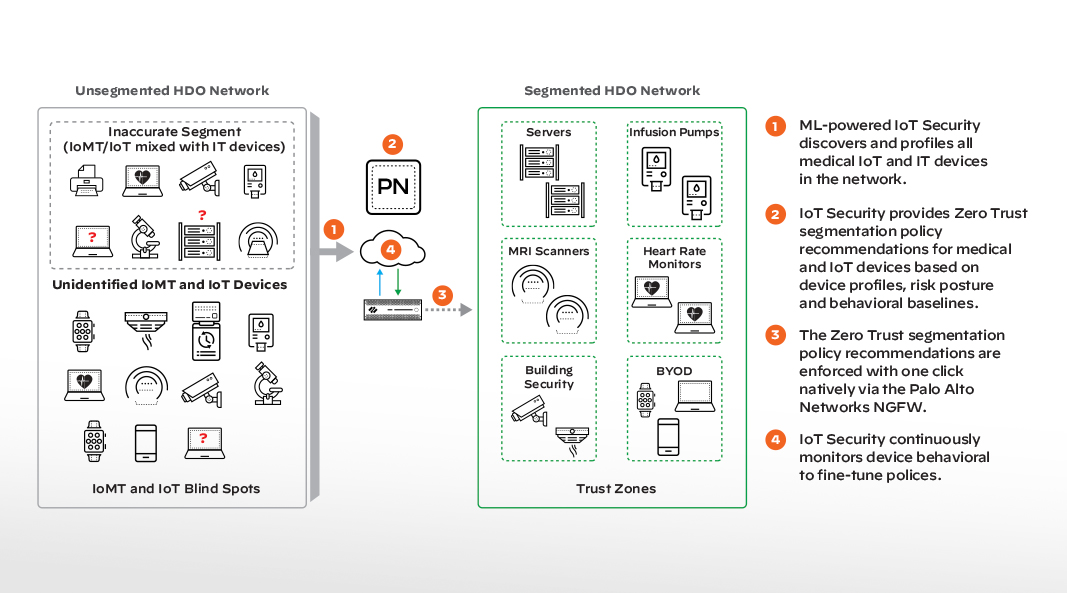

Élimination des angles morts sur le NAC

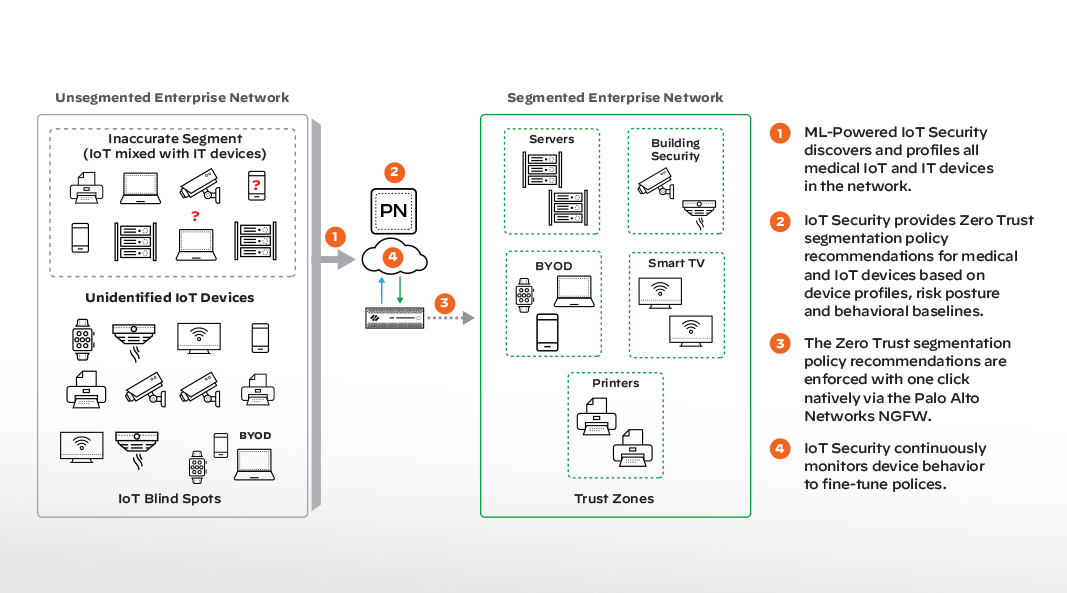

L’élimination des angles morts sur le contrôle des accès au réseau (NAC) passe par la segmentation des appareils IoT et l’application de politiques Zero Trust, garantes d’une protection contre les attaques et les mouvements latéraux. D’où la nécessité d’une segmentation efficace reposant sur un profilage et une évaluation détaillés des appareils gérés et non gérés, ainsi que sur une application rigoureuse des politiques.

Pourquoi ?

Les angles morts créés par les appareils non gérés restent l’un des défis majeurs des équipes informatiques et de sécurité du réseau. Et pour cause : 30 % de tous les équipements connectés à un réseau d’entreprise sont des appareils IoT non gérés. Les solutions de sécurité des terminaux traditionnelles basées sur des agents sont incapables de détecter et de gérer ces objets connectés, et encore moins de préciser le contexte de l’appareil et son comportement attendu. Or, ces informations sont indispensables à l’évaluation approfondie des risques et à la surveillance en temps réel de ces appareils vulnérables.

Notre approche

Sans visibilité IoT, pas de gestion des vulnérabilités digne de ce nom

Face aux vulnérabilités IoT non détectées et face aux appareils invisibles, IoT Security a la solution. Calculez les scores réels de risque sur les appareils gérés et non gérés, y compris à partir des données de vulnérabilités découvertes de manière active ou passive.

Pourquoi ?

Une gestion efficace des vulnérabilités nécessite une évaluation complète et précise des failles présentes sur tous les appareils connectés au réseau de l’entreprise. Partant de ce principe, toute exclusion des appareils IoT crée un angle mort important dans l’analyse de la posture de risque de sécurité. Aujourd’hui, l’IoT représente une part croissante des appareils connectés aux réseaux d’entreprise. Or, ces dispositifs sont souvent livrés avec des vulnérabilités intrinsèques et une sécurité très faible, sans compter que certains deviennent vulnérables à terme faute de correctifs et de mise à jour du système d’exploitation.

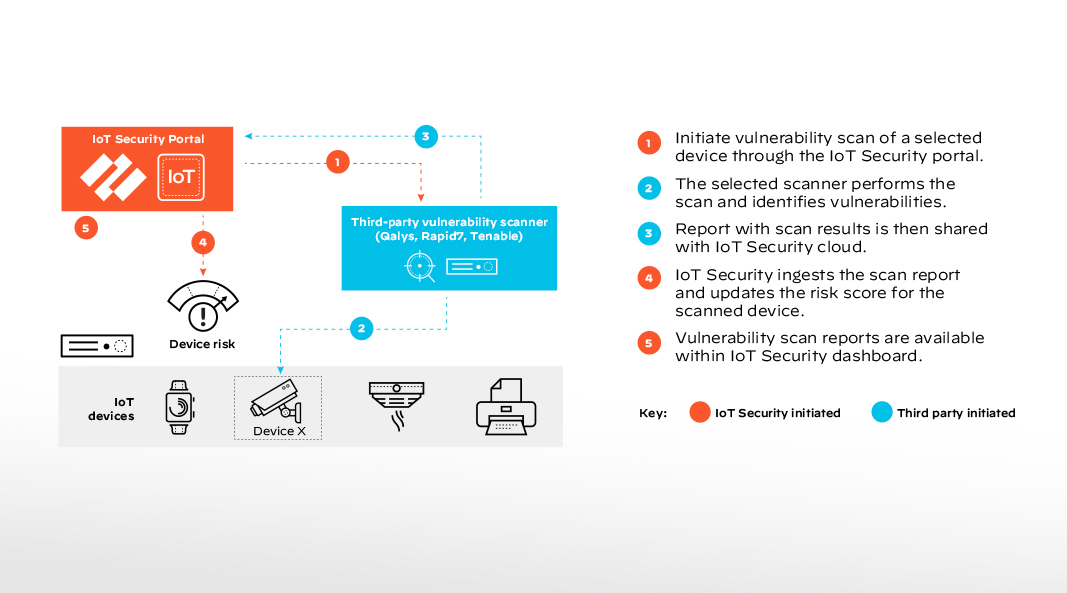

Notre approche

- Visibilité et contextualisation détaillées des appareils IoT et IoMT grâce à une collecte passive des données

- Possibilité de lancer des analyses actives sur un appareil IoT spécifique, en complément du suivi passif de tout le parc

- Portail de sécurité pour une vue complète des vulnérabilités

- Ingestion de rapports d’analyse des vulnérabilités et mise à jour du score de risque des appareils dans le tableau de bord d’IoT Security

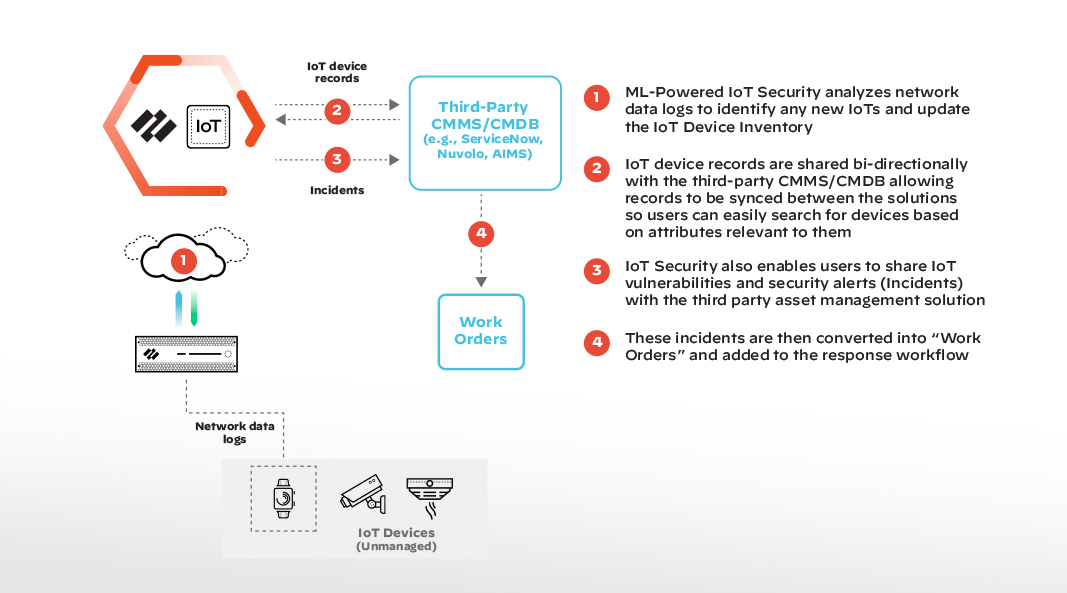

Utilisation et inventaire des appareils

Grâce à une sécurité avancée des appareils IoT, les entreprises peuvent transformer un inventaire de ressources statique en un inventaire de ressources dynamique. Au menu : visibilité complète, contexte enrichi, informations d’utilisation et détection plus précise des emplacements.

Pourquoi ?

Faute d’une visibilité complète sur les appareils IT, OT, IoT et IoMT non gérés, de nombreuses entreprises ne peuvent que subir les conséquences qui en découlent sur la planification de leurs investissements, leur chiffre d’affaires, leurs services et leurs opérations.

Notre approche

Santé

Les appareils OT, IoT et IoMT non gérés représentent plus de 50 % des appareils connectés aux réseaux hospitaliers. Côté pile, les prestataires de santé dépendent de ces dispositifs pour prodiguer des soins aux patients. Mais côté face, les vulnérabilités intrinsèques de ces appareils présentent un risque opérationnel majeur.

Pourquoi ?

Les appareils médicaux connectés sont souvent truffés de vulnérabilités en sortie d’usine et fonctionnent sur des systèmes d’exploitation en fin de support. Il est également difficile de les patcher et leurs communications ne sont pas chiffrées. Selon une étude de notre équipe Unit 42, 72 % des établissements de santé exploitent un vLAN mixte composé d’appareils IT et IoMT. Une telle configuration favorise la latéralisation croisée des menaces et élargit la surface d’attaque sur ces deux types d’appareils. Tout ceci alourdit un peu plus la charge des équipes de sécurité et les prive de toute visibilité sur les appareils inconnus. Elles sont dès lors incapables d’élargir leur périmètre opérationnel, de hiérarchiser leurs priorités et de minimiser les risques.

Notre approche

- Identification et catégorisation précises et en temps réel de l’ensemble de vos équipements IoT, y compris les appareils inconnus

- Utilisation de données communautaires pour détecter les activités suspectes

- Évaluation continue des risques et recommandation de politiques visant à renforcer votre sécurité

Les autres solutions de sécurité IoT ne font pas le poids

Clients

North Dakota IT

IoT Security a permis à l’équipe NDIT de détecter en un instant des centaines de milliers d’appareils connectés à son réseau, dont un grand nombre était invisible jusque-là.

« En tant que CTO, ce que je redoute le plus, ce sont les risques inconnus. IoT Security nous offre toute la visibilité nécessaire pour gérer correctement ces risques. »

Directeur des technologies (CTO), NDIT

IoT Security a permis à l’équipe NDIT de détecter en un instant des centaines de milliers d’appareils connectés à son réseau, dont un grand nombre était invisible jusque-là.

« En tant que CTO, ce que je redoute le plus, ce sont les risques inconnus. IoT Security nous offre toute la visibilité nécessaire pour gérer correctement ces risques. »

Directeur des technologies (CTO), NDIT

Quelques jours ont suffi à l’équipe Palo Alto Networks pour évaluer les risques et protéger des milliers d’appareils, sans ajouter le moindre équipement au réseau.

« Nous avons pu détecter tous les appareils à l’aide d’une seule et même plateforme. Si nous ajoutons un nouveau site IT, nous pouvons voir immédiatement les objets connectés. »

Directeur, Infrastructure réseau, Palo Alto Networks

Après avoir déployé IoT Security sans aucune interruption ni perturbation, WCC a bénéficié d’une visibilité complète sur l’ensemble du trafic des appareils, à l’intérieur comme à l’extérieur du réseau.

« Nous devions faire face à beaucoup d’inconnues… Il m’était impossible de savoir où ces appareils communiquaient. »

Responsable de la sécurité informatique, Waubonsee Community College

En identifiant rapidement tous les appareils, même ceux inconnus jusque-là, IoT Security a immédiatement bloqué les menaces et appliqué automatiquement des politiques du moindre privilège pour protéger un réseau de plus de 2 000 appareils.

« La sécurité du tunnel constitue notre priorité n° 1. Visibilité complète, prévention et application des politiques pour chaque appareil… IoT Security joue sur les trois tableaux. »

Directeur IT, Avrasya Tüneli