Cortex XDR, une protection incomparable contre les menaces actuelles

Avec son approche générique du XDR, Singularity™ de SentinelOne laisse les entreprises à la merci de menaces avancées. En cause : son manque de visibilité approfondie et de fonctionnalités « enterprise-grade ». On citera notamment son incapacité à exécuter à distance des scripts Python, le langage de prédilection dans le domaine de la réponse à incident.

Dans tous ces domaines, Cortex XDR se démarque clairement de SentinelOne, comme l’illustrent ses performances aux évaluations MITRE Engenuity ATT&CK 2023 (Turla). À dire vrai, Cortex XDR ne surclasse pas seulement SentinelOne, mais tous les autres fournisseurs de solutions XDR évalués. Découvrez notre méthode.

De vraies capacités XDR

En comparaison directe, Cortex XDR a détecté 15,3 % de détections techniques en plus que SentinelOne, atteignant au passage le plus haut niveau de détection possible. Cette supériorité, il la doit à sa capacité à traiter en continu les données de niveau thread qui contextualisent les raisons pour lesquelles tel attaquant a effectué telle action. Les évaluations 2023 MITRE ATT&CK (Turla), ont confronté plusieurs solutions XDR aux implants et backdoors réseau utilisés par le FSB,les services de renseignement russes. À l’issue de ces tests, Cortex XDR a surclassé SentinelOne, avec un taux de détection analytique de 100 % contre 91,6 %, et 100 % de sous-étapes bloquées contre 97,7 %.

La solution XDR de SentinelOne pèche principalement par sa forte dépendance aux agents et aux données, l’absence de capacités forensiques natives, et le manque de visibilité sur les terminaux non protégés. Trois lacunes majeures qui privent les équipes de sécurité d’une vue à 360°, pourtant indispensable à l’efficacité de la solution XDR.

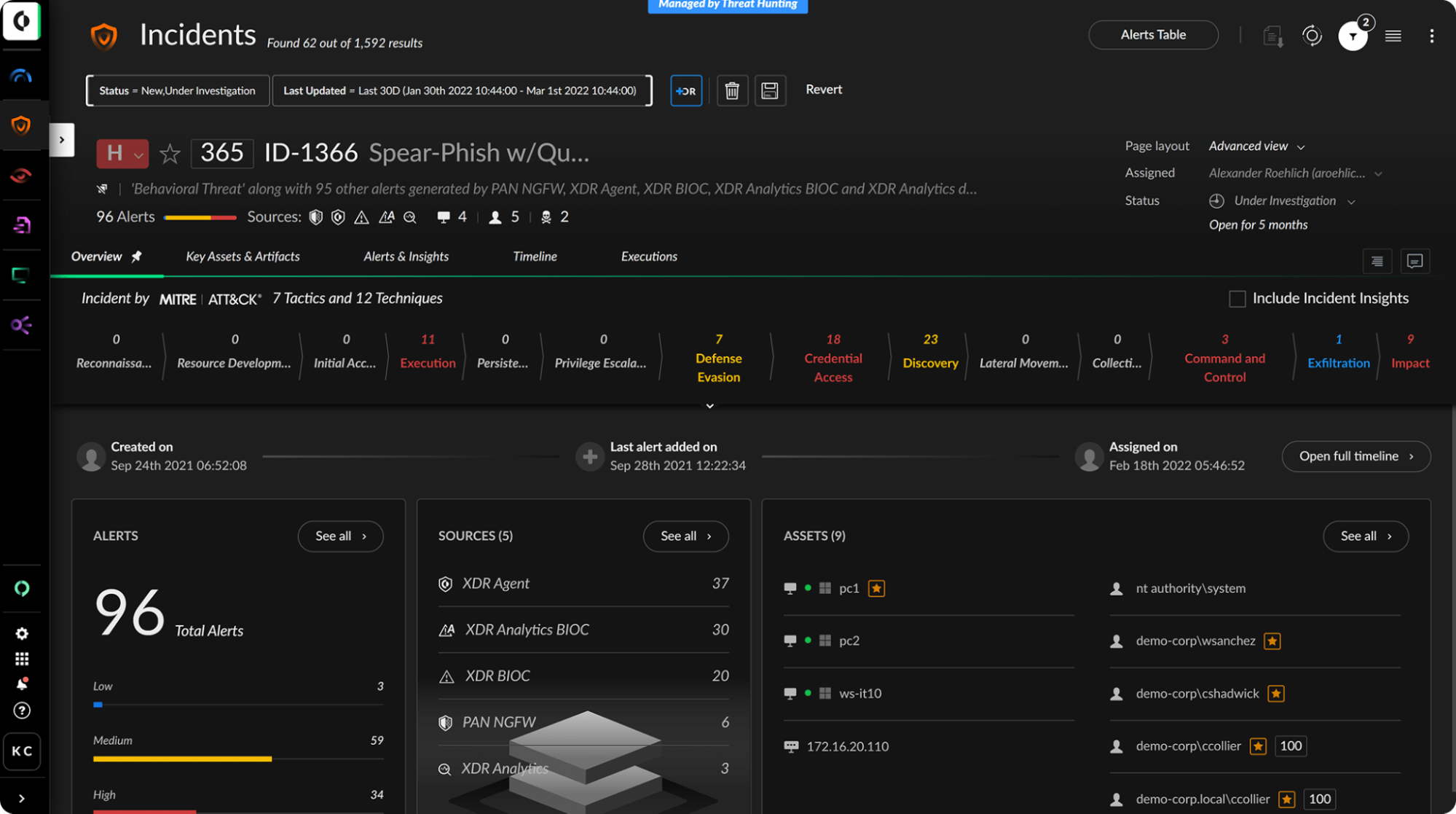

Cortex XDR automatise et personnalise la corrélation avancée et la définition des règles pour regrouper les alertes par incident, de façon à les gérer et les résoudre plus efficacement. La solution intègre les données du réseau, du cloud, des systèmes de gestion des identités et des produits tiers pour obtenir un tableau complet de la sécurité sur de nombreux environnements complexes. Au vu de tels arguments, on ne s’étonnera pas que plus de 6 000 entreprises à travers le monde aient opté pour la première vraie solution XDR du marché.

- Avec Cortex XDR, la sécurité va bien au-delà de la protection des terminaux et de la collecte des données. Réseau, cloud, systèmes de gestion des identités, solutions tierces… toute cette data est intégrée en natif pour neutraliser les nouveaux schémas de cyberattaques.

- Cortex XDR corrèle automatiquement les données de n’importe quelle source pour remonter à l’origine des alertes, en retracer la chronologie puis bloquer rapidement les menaces.

SentinelOne : une réponse à incident lente faute de fonctionnalités critiques

La détection des comportements anormaux et l’investigation rapide des alertes passent par plusieurs fonctionnalités clés. Par exemple, faute de fonctions de sandboxing dans le cloud et d’analyses en temps réel, les clients de SentinelOne s’exposent à de nouvelles formes de malware. Quant à l’externalisation du sandboxing pour pallier ces lacunes, elle coûte cher, limite les analyses dynamiques et impose le chargement manuel des échantillons dans le cloud.

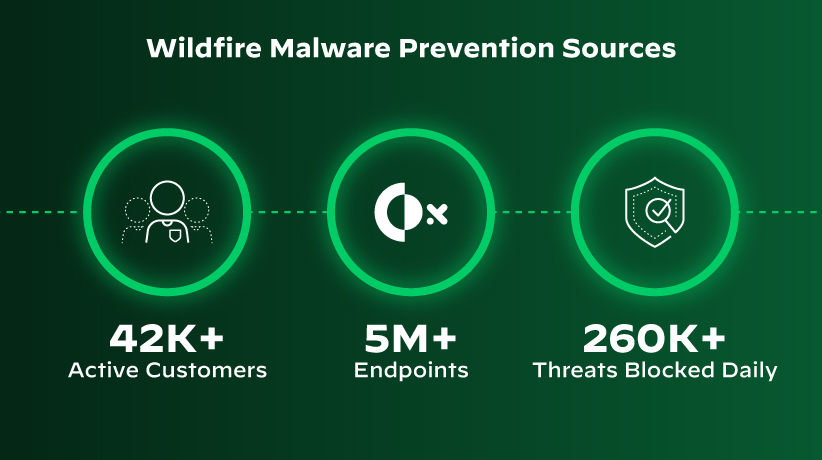

De son côté, Cortex XDR exécute ces opérations dans son data lake, ce qui simplifie la détection des menaces avancées et la réalisation d’analyses du comportement des utilisateurs et des entités (UEBA). Autre avantage, l’intégration fluide de WildFire®, la solution leader d’analyse dynamique des malwares en sandbox, qui automatise le chargement des fichiers et le rendu des verdicts. Globalement, grâce à ses solides fonctionnalités, Cortex XDR améliore la détection des menaces et la Threat Intelligence, gages d’une réponse à incident rapide et efficace. Au menu :

- L’intégration au service WildFire de prévention des malwares va au-delà des approches traditionnelles de sandboxing pour identifier les menaces inconnues dans un environnement d’analyse cloud complet.

- Des analyses permettent de dresser un profil comportemental extrêmement précis, basé sur plus de 1 000 critères, pour détecter les activités malveillantes.

- Le module Host Insights allie l’évaluation des vulnérabilités à une parfaite visibilité sur les systèmes et applications, sans oublier la fonctionnalité Search and Destroy ultrapuissante qui facilite la détection et la neutralisation des menaces sur l’ensemble des terminaux.

SentinelOne : un manque de personnalisation qui met les entreprises en danger

D’un système d’exploitation à l’autre, les configurations, les besoins de sécurité et les vulnérabilités varient. Le problème, c’est que la structure rigide et inflexible de SentinelOne ne permet pas de répondre aux exigences de chaque OS ni aux enjeux de chaque SOC. Pour aggraver le tout, ce fournisseur ne propose pas de module natif d’analyses forensiques pour les appareils macOS, à l’heure où ce système d’exploitation gagne du terrain dans les entreprises. Sans parler de ses enjeux de sécurité très spécifiques.

À l’inverse, Cortex XDR et son système de gestion flexible renforcent grandement la sécurité. Il corrèle, gère et regroupe intelligemment les alertes au sein d’un même incident, avec à la clé une réduction de 98 % des alertes*.

* Selon une analyse des environnements client Cortex XDR.

- En un seul clic, les analystes identifient instantanément la cause racine, la réputation de la source et la séquence des événements. Plus besoin d’expérience exhaustive pour vérifier une menace.

- Par ailleurs, grâce à la corrélation personnalisable, ils peuvent définir les règles en fonction de dizaines de paramètres pour mieux identifier les utilisations malveillantes de systèmes et applications, et ainsi déjouer les techniques de contournement.

Cortex XDR vs SentinelOne : le face-à-face

| Produits | SentinelOne | Cortex XDR |

|---|---|---|

| De vraies capacités XDR | Une vue partielle

| Une visibilité plus étendue

|

|

| |

| ||

| Des fonctionnalités critiques | Une solution fragmentée

| Un éventail complet et flexible de fonctionnalités

|

|

| |

| ||

| Gestion des incidents | Des alertes décorrélées

| Une automatisation efficace et performante

|

|

| |

|

* Selon une analyse des environnements client Cortex XDR.

** Résultat de l’analyse du SOC Palo Alto Networks : délais d’investigation réduits de 40 minutes à 5 minutes.