Cortex XDR, une protection inégalée

contre les menaces actuelles

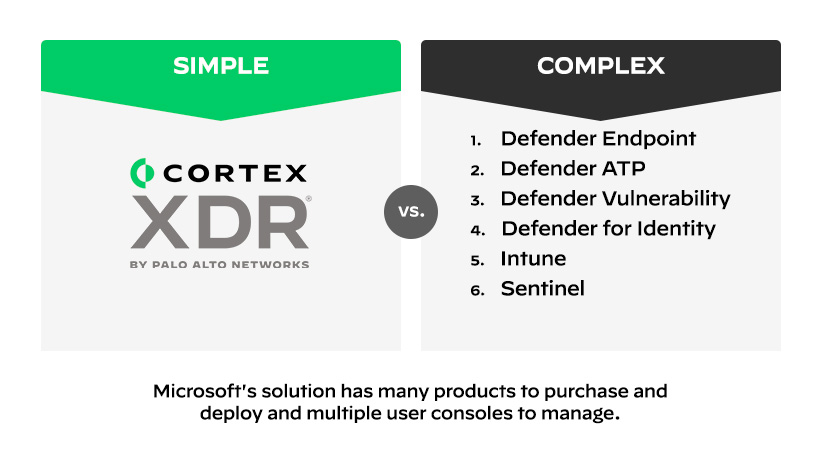

Comparée à Cortex XDR, la solution Microsoft 365 Defender offre une couverture insuffisante et des fonctionnalités incomplètes qui vous rendent vulnérables face aux cyberattaques. Le modèle de licence et les packs proposés par Microsoft sont complexes et confus. Ils nécessitent d’acheter et de déployer plusieurs produits différents, gérés par le biais de multiples consoles, pour espérer atteindre des capacités XDR dignes de ce nom. Résultat, les entreprises se retrouvent avec un patchwork d’outils incapables de leur apporter toutes les fonctionnalités et les performances du XDR.

Cortex XDR est la première vraie solution de détection et de réponse étendues. Plébiscité par plus de 3 000 clients, cet outil éprouvé surclasse Microsoft 365 Defender à tout point de vue lors des tests menés par des organismes indépendants, notamment les évaluations MITRE ATT&CK. Quand il s’agit de prévenir, détecter et réagir à toutes les menaces, les entreprises préfèrent Cortex XDR à Microsoft. Découvrez pourquoi.

Une détection et une visibilité largement supérieures

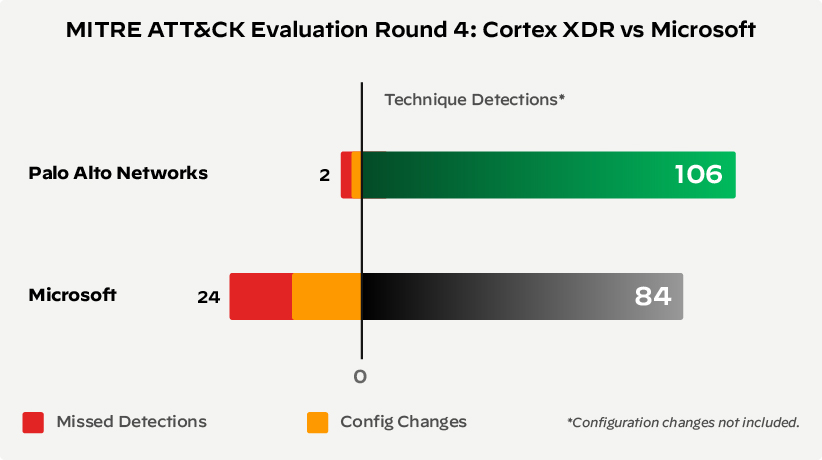

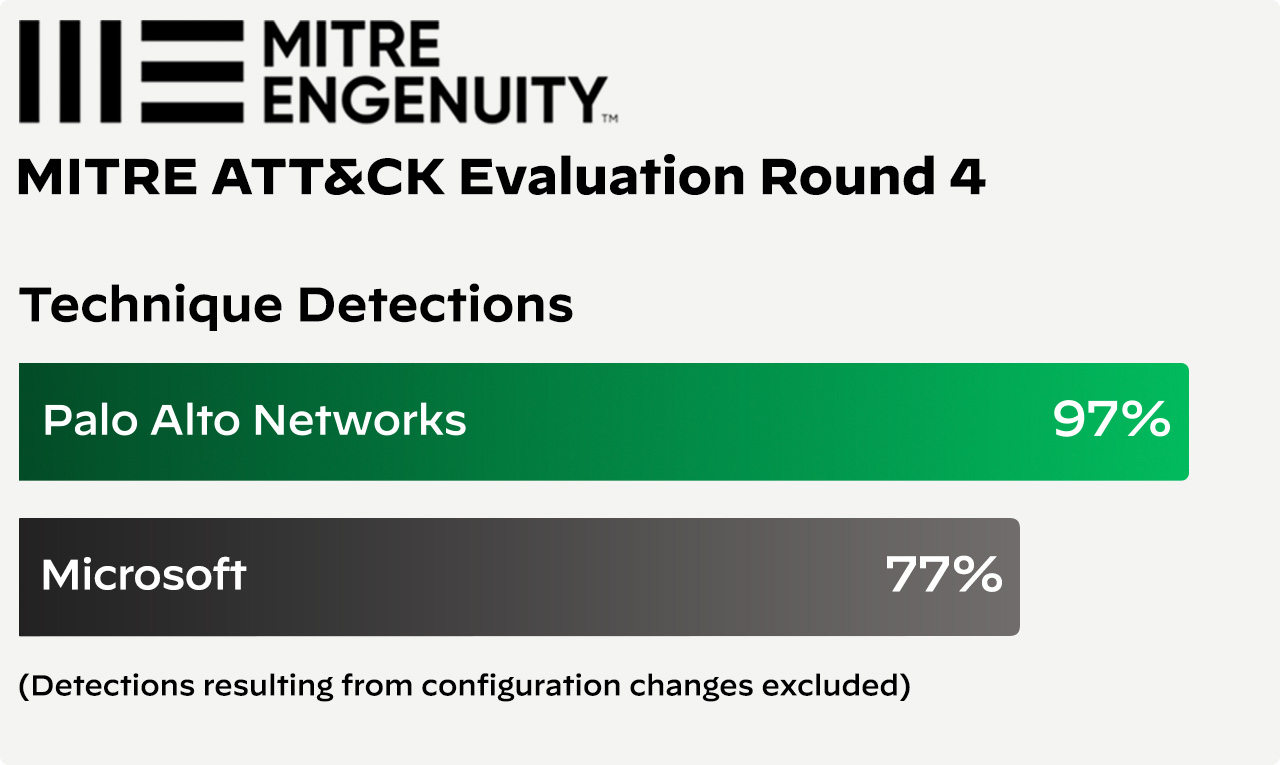

La détection des menaces est essentielle pour bloquer en amont les cyberattaques les plus sophistiquées. Mais aussi rapides soient-elles, vos capacités de réponse resteront inefficaces si vous ne disposez pas d’une visibilité totale sur l’attaque et son contexte. Lors de la phase 4 des évaluations MITRE ATT&CK, Cortex XDR a neutralisé 100 % des étapes d’attaques, avec une visibilité de plus de 98 % sur les activités malveillantes. De son côté, Microsoft 365 Defender n’a pu fournir la totalité du contexte que sur 77 % des 109 étapes analysées. Pire encore, 11 % des attaques sont passées complètement sous son radar. Ces données lacunaires empêchent les analystes de comprendre le déroulement et l’envergure de l’attaque. Pendant que ceux-ci s’affairent à reconstituer toutes les pièces du puzzle, les attaquants ont tout loisir de poursuivre leurs méfaits sans être repérés. Pendant l’évaluation MITRE, Microsoft a joué à 13 reprises sa carte « seconde chance » pour modifier ses configurations lorsque les détections initiales s’étaient soldées par un échec. Les cyberattaquants ne se montreront pas aussi magnanimes.

L’agent Cortex XDR couvre l’ensemble des terminaux sous différents systèmes d’exploitation (Windows®, macOS, Linux, Chrome® OS et Android®) ainsi que les environnements cloud (privé ou public), hybrides et multicloud. Par contraste, la solution Microsoft n’offre que des fonctionnalités limitées, disponibles uniquement sur les systèmes macOS, Linux et les anciens OS Windows.

Une couverture totale

Microsoft 365 Defender ne dispose pas des sources télémétriques essentielles au XDR, notamment les fonctionnalités UEBA (analyse du comportement des utilisateurs et des entités) et NTA (analyse du trafic réseau). Sans ces données, les menaces avancées et inconnues échappent au contrôle des analystes.

Autre désavantage, Microsoft 365 Defender est incapable d’ingérer la totalité des données d’identité ou de fabric réseau provenant de plateformes courantes telles que Duo ou Okta®. Résultat, les clients doivent acheter des produits supplémentaires et multiplier les outils de sécurité qui ne font qu’aggraver l’effet silo.

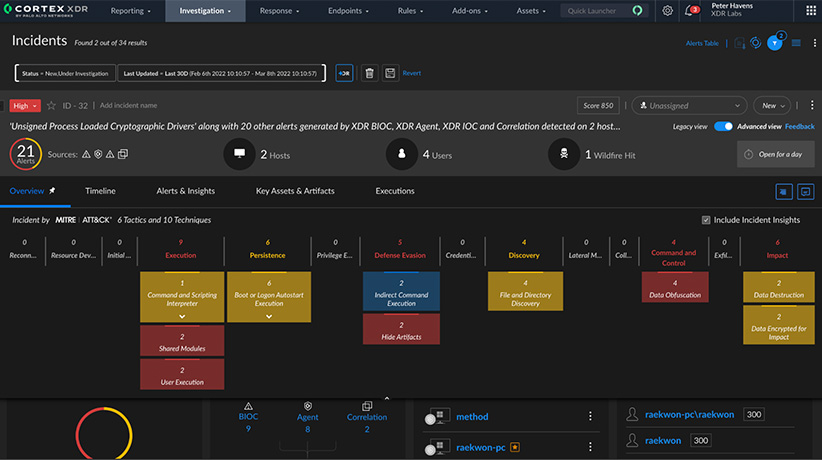

Une visibilité à 360° sur les menaces

Cortex XDR, c’est une plateforme unique qui simplifie le SecOps en réunissant toutes les données de détection et de réponse, puis en corrélant alertes et incidents au sein d’un seul et même tableau de bord. Cette console web automatisée permet aux analystes SOC de non seulement prévenir les menaces, mais aussi d’identifier et de détecter les incidents avec précision pour accélérer les investigations. De son côté, Microsoft 365 Defender requiert une abondance de produits et de consoles de gestion disparates pour parvenir au même niveau de fonctionnalité que Cortex XDR. Cette hétérogénéité empêche vos équipes de détecter et de répondre efficacement aux menaces. Pourquoi s’en contenter ? Avec Cortex XDR, plus besoin de jongler entre différents outils silotés ou de raccommoder des bouts d’informations glanés à droite à gauche.

Votre solution de sécurité des terminaux est-elle à la hauteur des dangers ?

Cortex XDR surclasse Microsoft 365 Defender lors des évaluations MITRE ATT&CK®

Lors des évaluations MITRE ATT&CK 2022, Microsoft n’est parvenu à fournir un contexte complet que pour 77 % des détections des techniques d’attaque. Les autres menaces ont donné lieu à des rapports insuffisamment détaillés ou n’ont tout simplement pas été détectées.

À l’inverse, Cortex XDR a réussi à bloquer 100 % des menaces et à détecter 100 % des étapes de l’attaque, et ce pour la seconde année consécutive. La solution Palo Alto Networks a su fournir un contexte complet pour 97 % des techniques d’attaque détectées, permettant ainsi aux analystes de répondre aux incidents plus rapidement et avec plus d’efficacité.

Vous hésitez encore ?

Demandez une démo personnalisée de Cortex XDR

Ensemble, trouvons les moyens de réduire les volumes d’alertes, d’automatiser vos processus de bout en bout et d’améliorer l’efficacité de vos opérations de sécurité.

Demandez votre démo Cortex XDR :