Cortex XDR, une protection inégalée contre les menaces actuelles

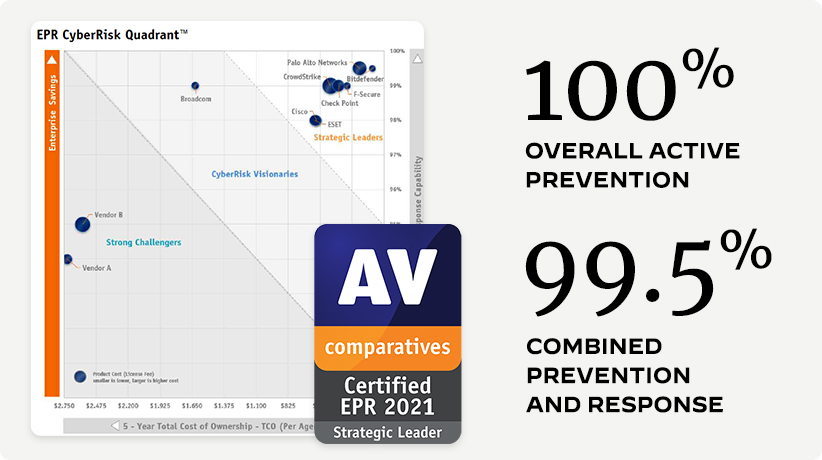

Cortex XDR® surclasse constamment Carbon Black et bien d’autres fournisseurs EDR/XDR lors des tests AV-Comparatives EPR et des évaluations MITRE ATT&CK. Grâce à ses capacités incomparables de protection des terminaux, Cortex XDR identifie les attaques furtives avec une efficacité confondante, permettant ainsi aux équipes SOC d’analyser et d’endiguer les menaces plus rapidement. Pour Carbon Black, le constat est nettement plus mitigé. En cause ? Un outil de prévention reposant exclusivement sur les services d’un partenaire externe et des capacités de détection et de réponse incomplètes.

Autre point à prendre en compte : les clients de Carbon Black seront potentiellement confrontés à d’autres problèmes liés au rachat de VMware par Broadcom. Augmentation des prix, réduction des budgets de R&D… Tout cela pour des capacités de prévention et de détection déjà à la traîne. Exigez plus de votre solution EDR. Optez pour un partenaire de confiance capable de bloquer les menaces futures.

Le meilleur de la prévention

Grâce à ses capacités de protection contre les comportements malveillants et à ses analyses locales pilotées par l’IA, Cortex XDR surclasse Carbon Black lors des tests menés par les plus grands organismes indépendants. Avec Cortex XDR, des attaques réelles comme Log4Shell, SpringShell et Follina ont été stoppées net. Lors des évaluations MITRE ATT&CK 2022, la solution Palo Alto Networks est parvenue à contrer la totalité des 10 attaques perpétrées et 99 % des sous-étapes, contre 9 attaques et 53 % des sous-étapes pour Carbon Black.

Ces résultats témoignent de la nette supériorité de Cortex XDR sur Carbon Black, qui n’a d’autre choix que de faire appel à un partenaire externe pour combler ses lacunes en matière de prévention. Un fournisseur contraint de sous-traiter une composante aussi essentielle de la sécurité. Cela ne présage rien de bon.

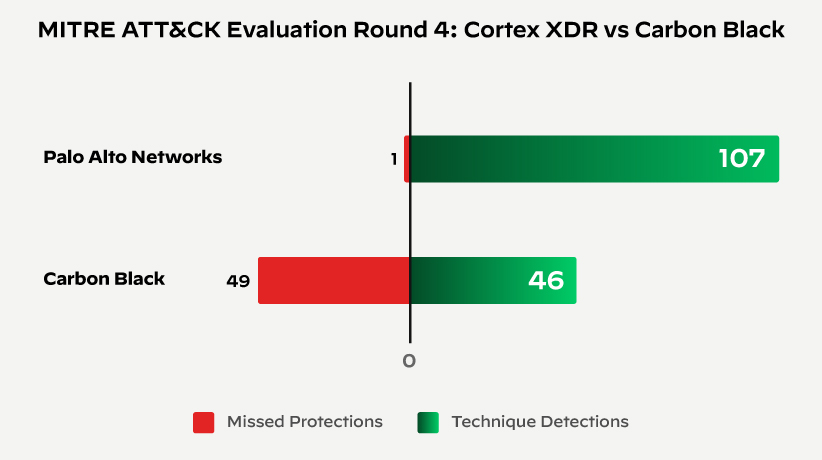

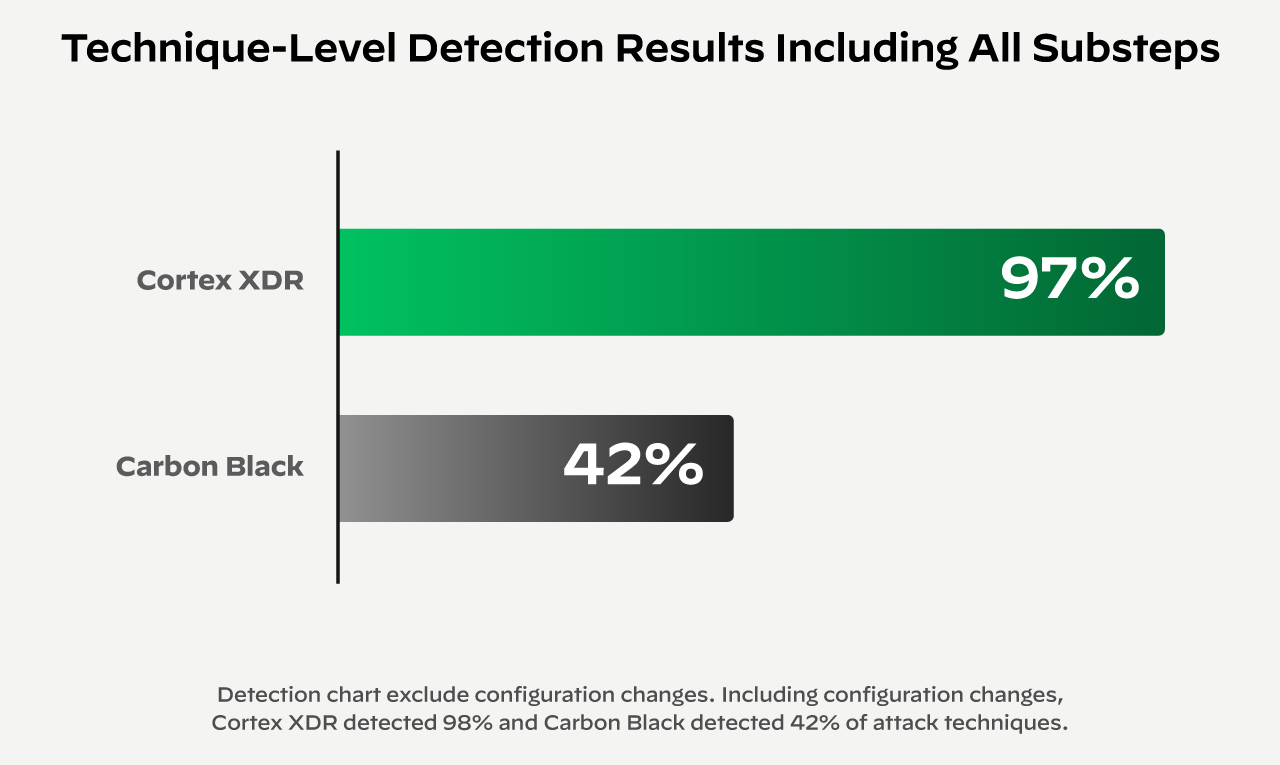

En matière de détection et de visibilité, vous ne pouvez accepter aucun compromis sur la performance. Grâce à ses capacités de détection des techniques d’attaque, Cortex XDR a su identifier 19 étapes et 107 des 109 sous-étapes lors des évaluations MITRE ATT&CK 2022. Carbon Black n’est parvenu à en détecter que 46. Des insuffisances qui peuvent coûter très cher. Cortex XDR offre des capacités de détection étendues, basées sur le machine learning et des fonctionnalités UEBA (analyse du comportement des utilisateurs et des entités), pour une détection efficace des menaces les plus furtives. Avec Cortex, l’EDR passe à la vitesse supérieure. La solution Palo Alto Networks vous apporte une visibilité à 360° sur tous vos terminaux, réseaux, environnements cloud et données tierces. Carbon Black n’ingère quant à lui que les données issues des terminaux, excluant tous les autres outils et sources tierces.

Des capacités de détection nettement supérieures

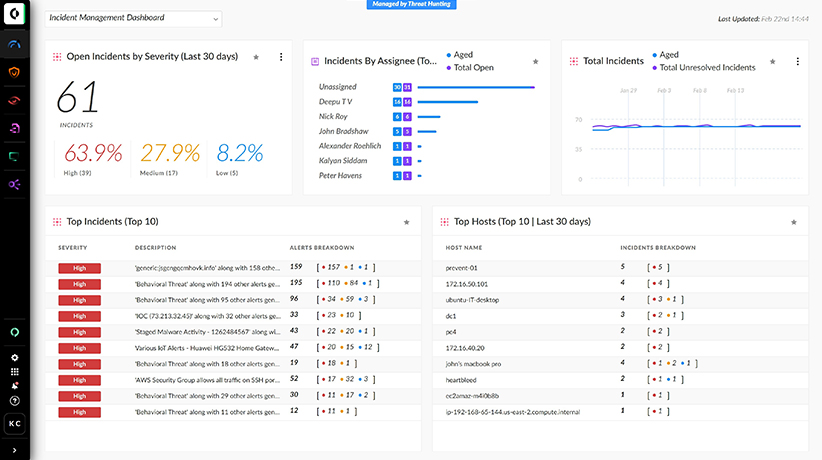

Investigation et réponse : la rapidité et l’exhaustivité Cortex font la différence

Cortex XDR automatise la plupart des opérations d’investigation et de réponse aux incidents, réduisant ainsi la durée des investigations de 88 % par rapport à la solution Carbon Black. Les alertes sont automatiquement regroupées et connectées à l’incident auquel elles sont rattachées, révélant ses causes racines et le détail de chaque évènement. Les fonctionnalités de gestion proposées par l’outil Carbon Black sont très loin de ce niveau de granularité. Les analystes se retrouvent ainsi noyés sous une avalanche d’alertes qu’ils doivent corréler et enrichir manuellement. Accaparés par cette charge de travail, ils baissent leur garde. Accoutumance aux alertes, menaces non détectées, manque de réactivité… les risques sont considérables.

* Les analyses réalisées dans le SOC de Palo Alto Networks révèlent des délais d’investigation réduits de 40 minutes à 5 minutes.

Votre solution de sécurité des terminaux est-elle à la hauteur des dangers ?

Lors des évaluations MITRE ATT&CK 2022, les capacités de détection des techniques d’attaque proposées par Carbon Black se sont révélées insuffisantes, voire totalement inexistantes, dans 68 % des cas.

À l’inverse, Cortex XDR a réussi à bloquer 100 % des menaces et à détecter 100 % des étapes de l’attaque, et ce pour la seconde année consécutive. La solution Palo Alto Networks a su fournir un contexte complet pour 97 % des techniques d’attaque détectées, permettant ainsi aux analystes de répondre aux incidents plus rapidement et avec plus d’efficacité.