IOM simplifié

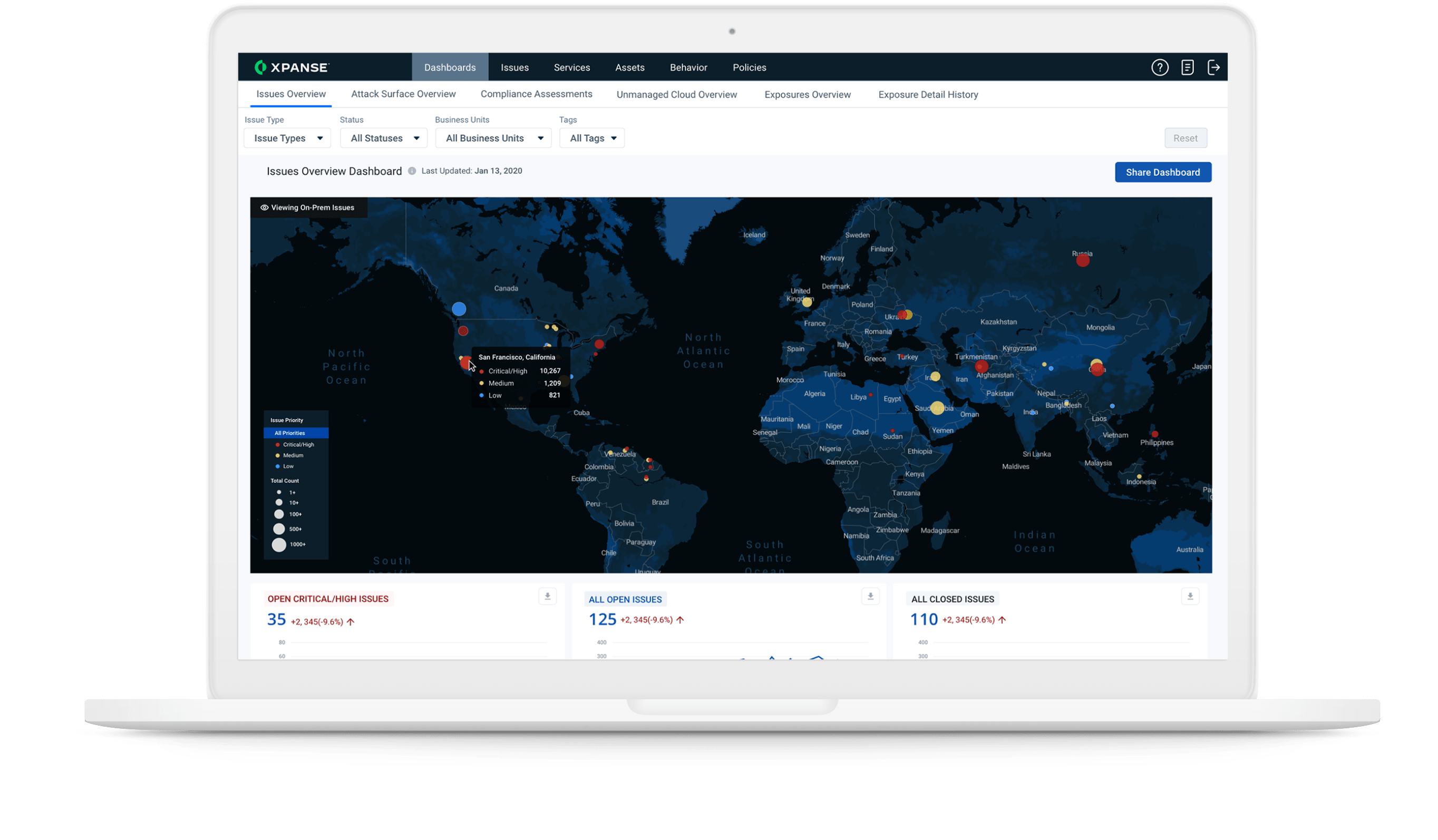

Les États-nations hostiles et autres acteurs malveillants sondent sans relâche les réseaux des gouvernements fédéraux, étatiques et locaux. Obtenez une visibilité 24 heures sur 24 et 7 jours sur 7 de toutes les ressources Internet et des communications à risque. Cela permet aux organisations gouvernementales de remédier aux ressources vulnérables avant que les acteurs malveillants ne les atteignent.

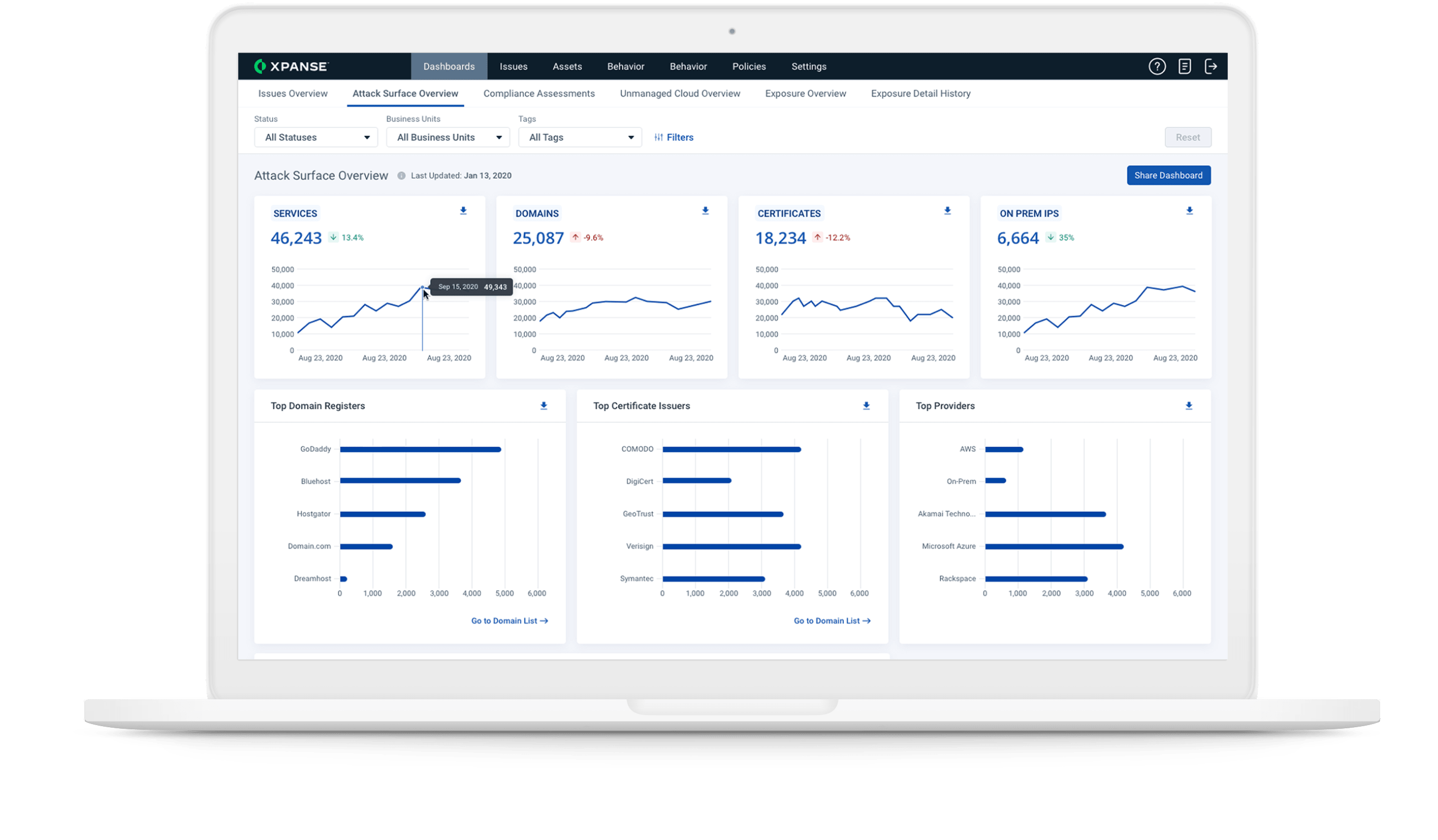

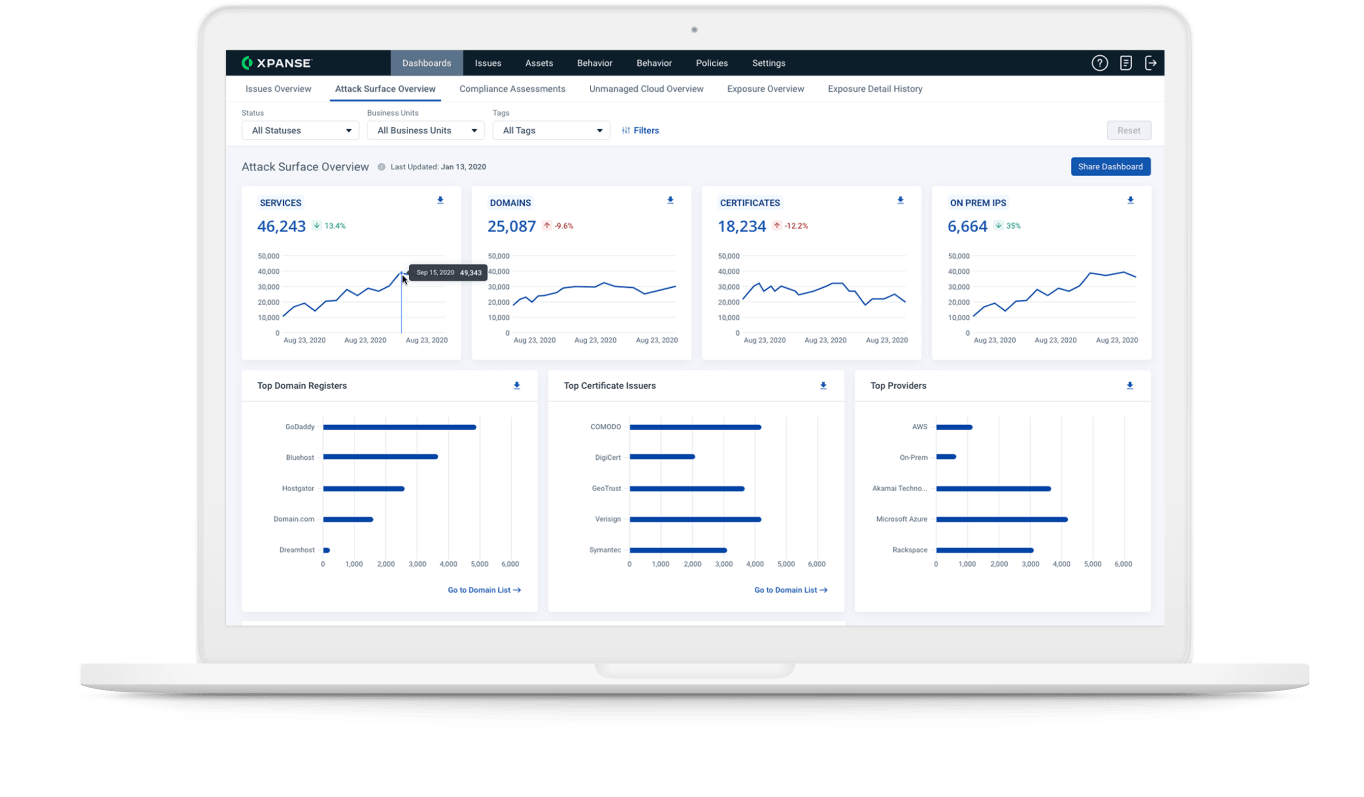

Découverte et surveillance continues des ressources informatiques

Dans un environnement réseau hautement fédéré et en constante évolution, un inventaire complet et à jour des ressources est essentiel pour garantir la sécurité.

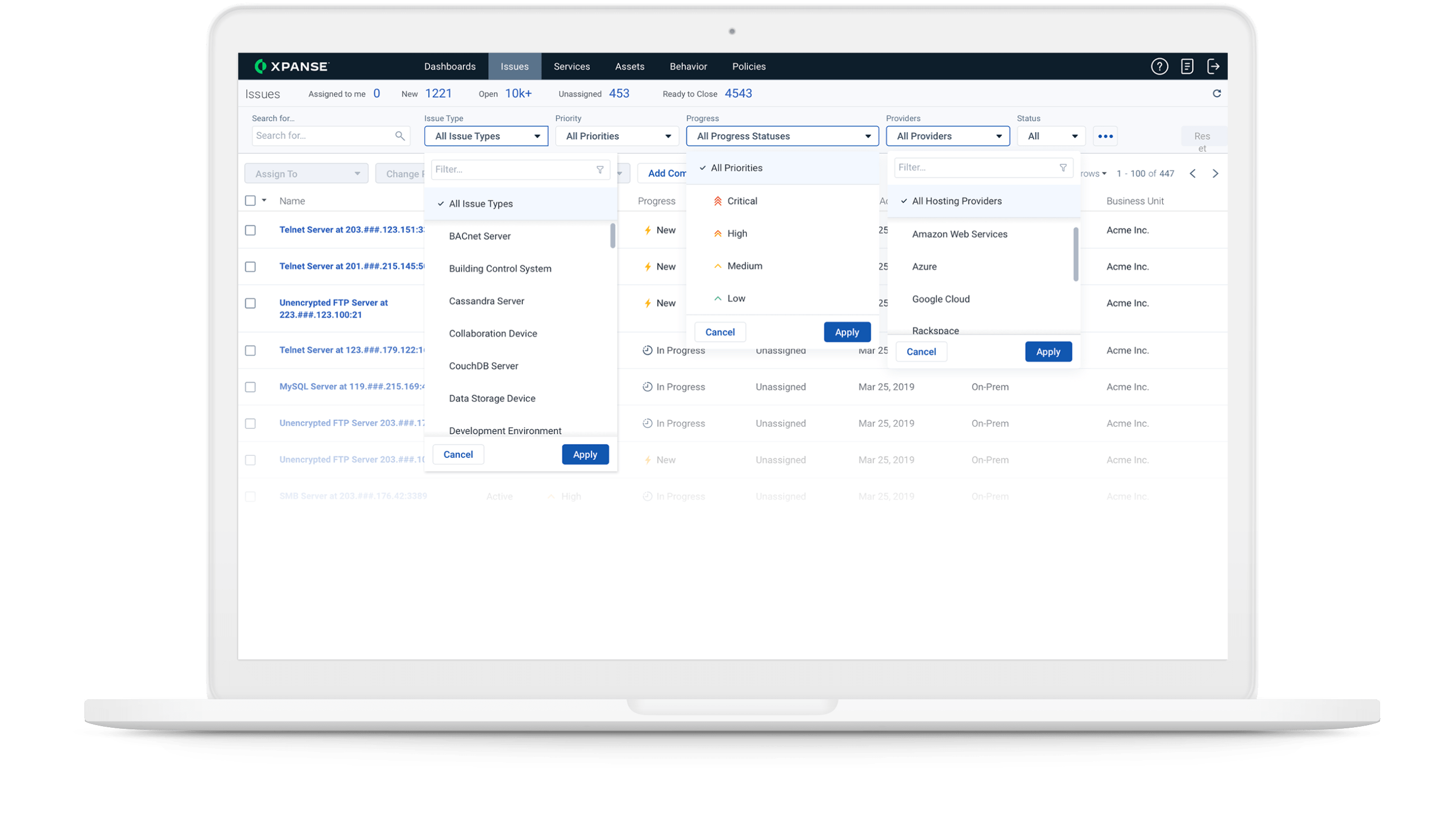

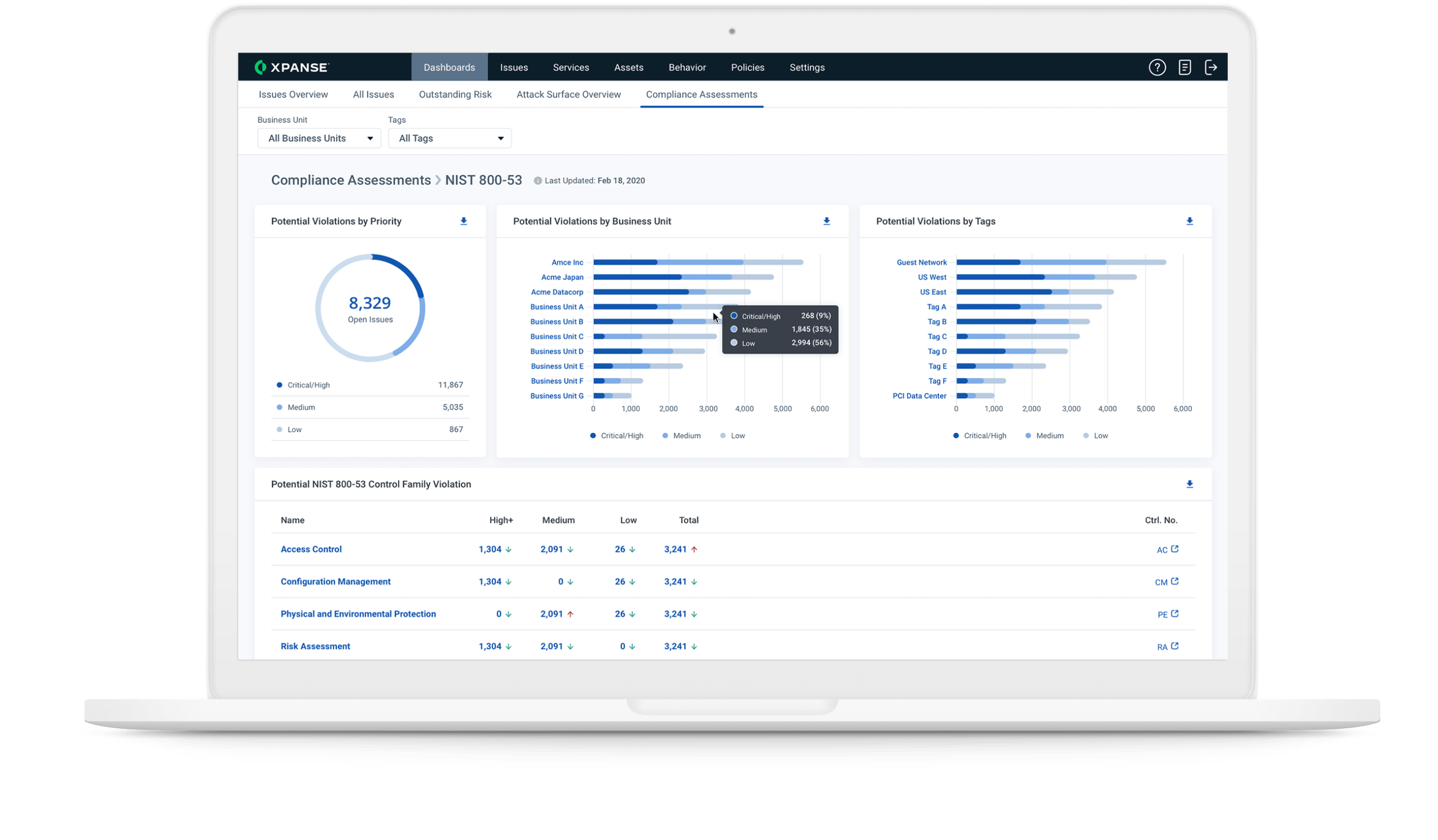

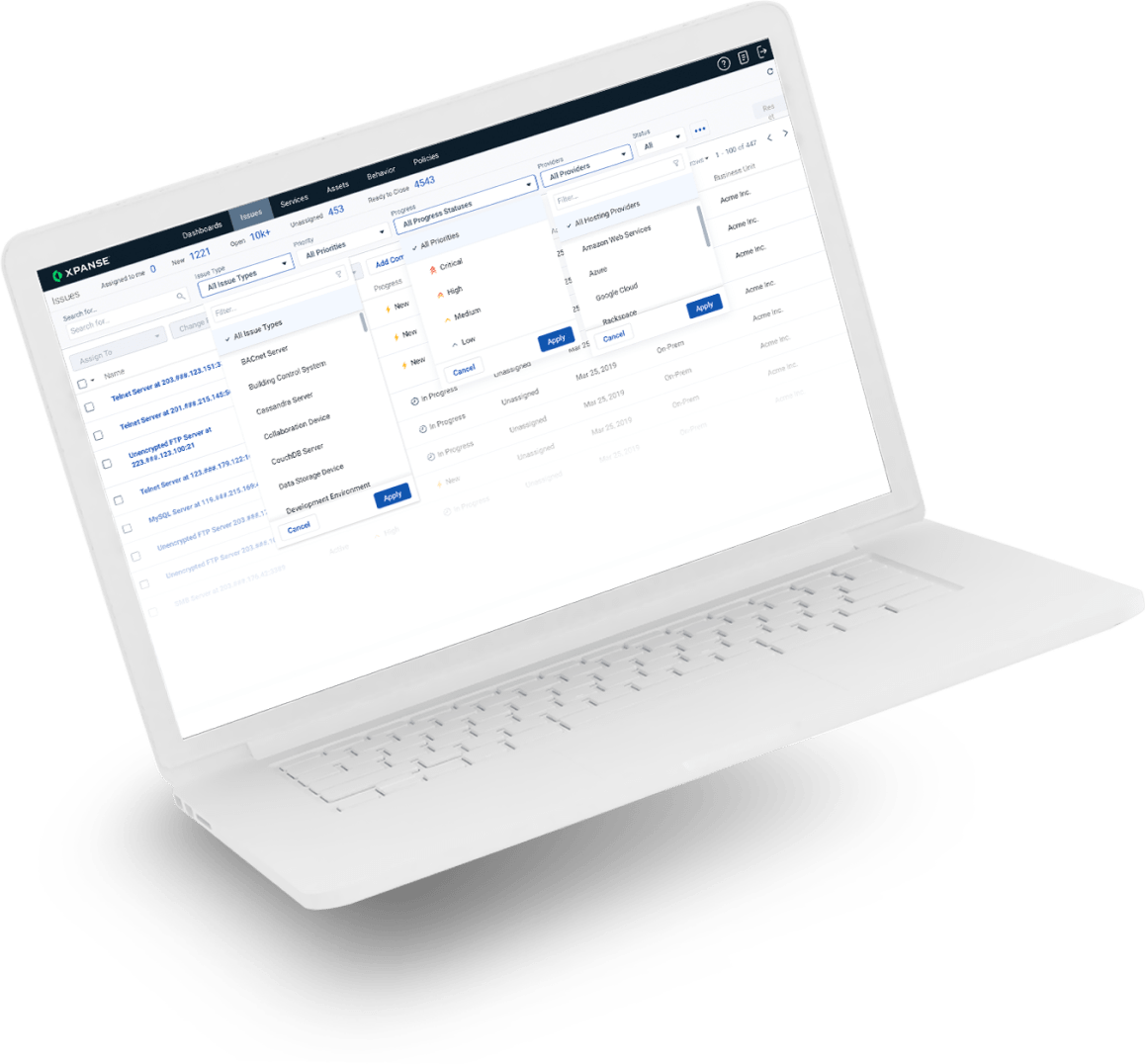

Gouvernance partagée sur des réseaux à plusieurs niveaux

Les équipes de sécurité, les contractants et les sous-traitants travaillent conjointement pour éviter les maillons faibles. Atteignez les objectifs de gestion des risques grâce à une surveillance en continu des opérations à plusieurs niveaux.