Gestion des vulnérabilités

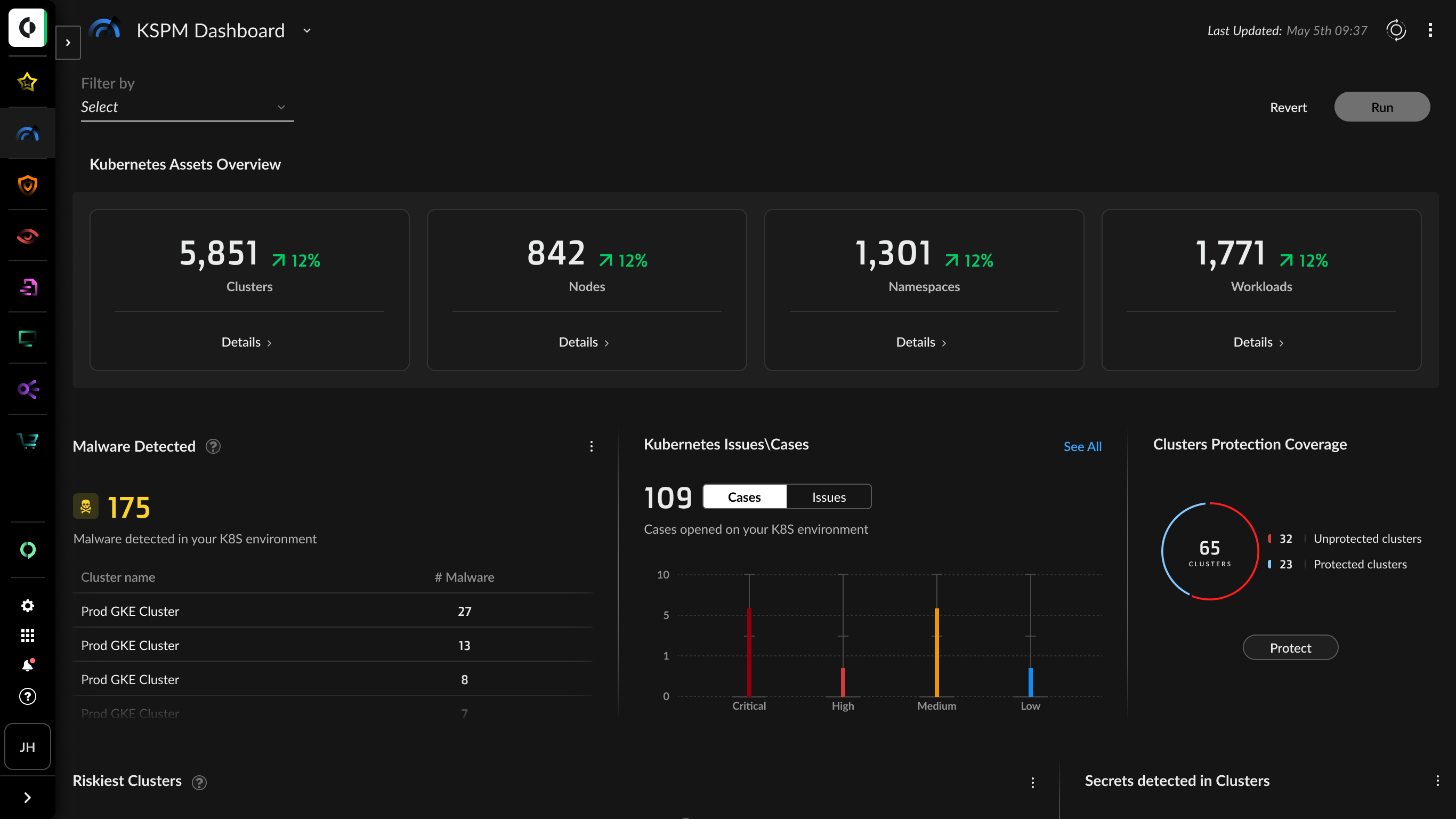

Pour sécuriser les applications cloud-native, vous devez bénéficier d’une visibilité totale sur leurs vulnérabilités, tout au long de leur cycle de vie. C’est pourquoi Cortex Cloud propose une console centralisée qui permet de traiter les risques par ordre de priorité dans les clouds publics et privés, ainsi que dans les environnements on-prem, et ce pour chaque hôte, container et fonction sans serveur.

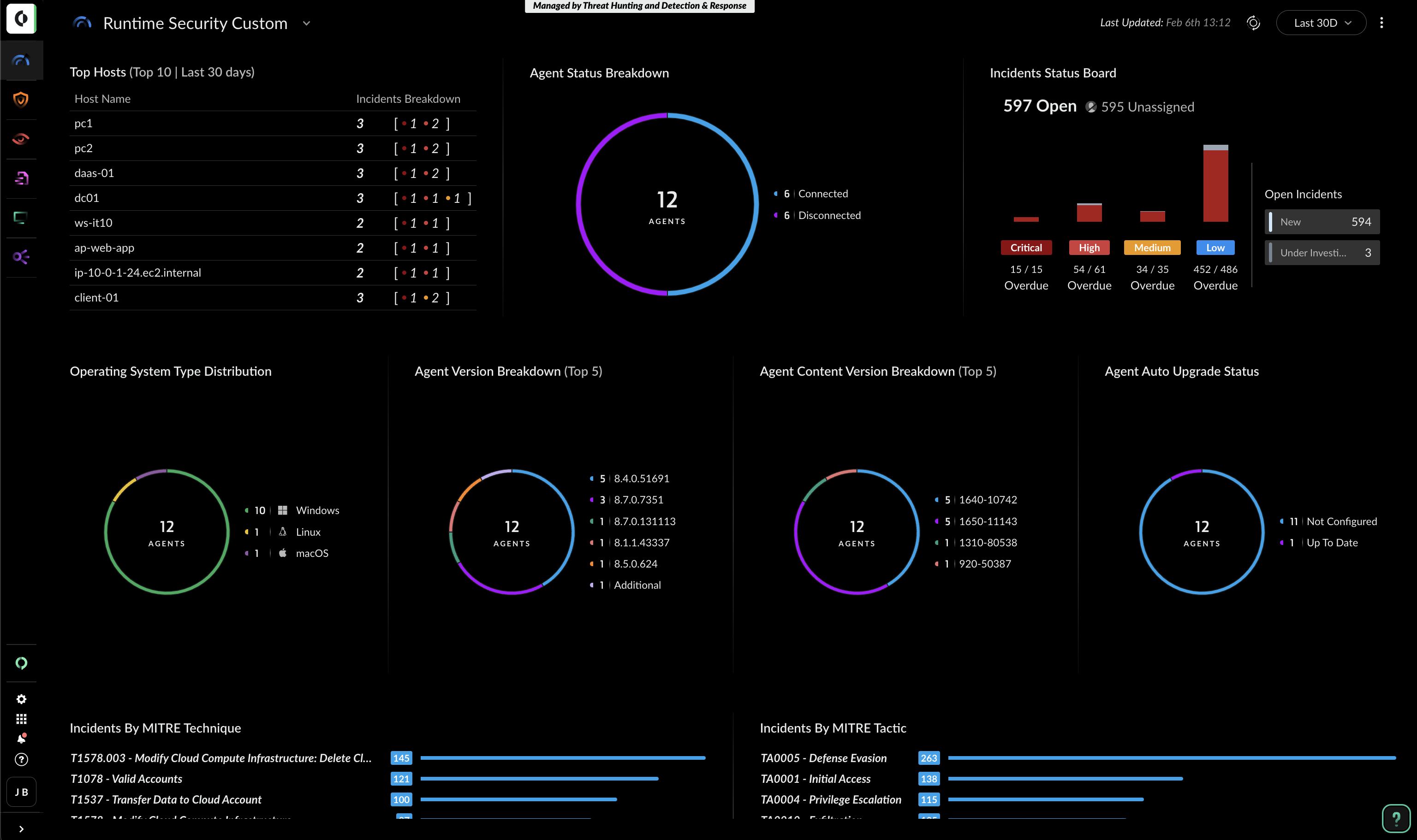

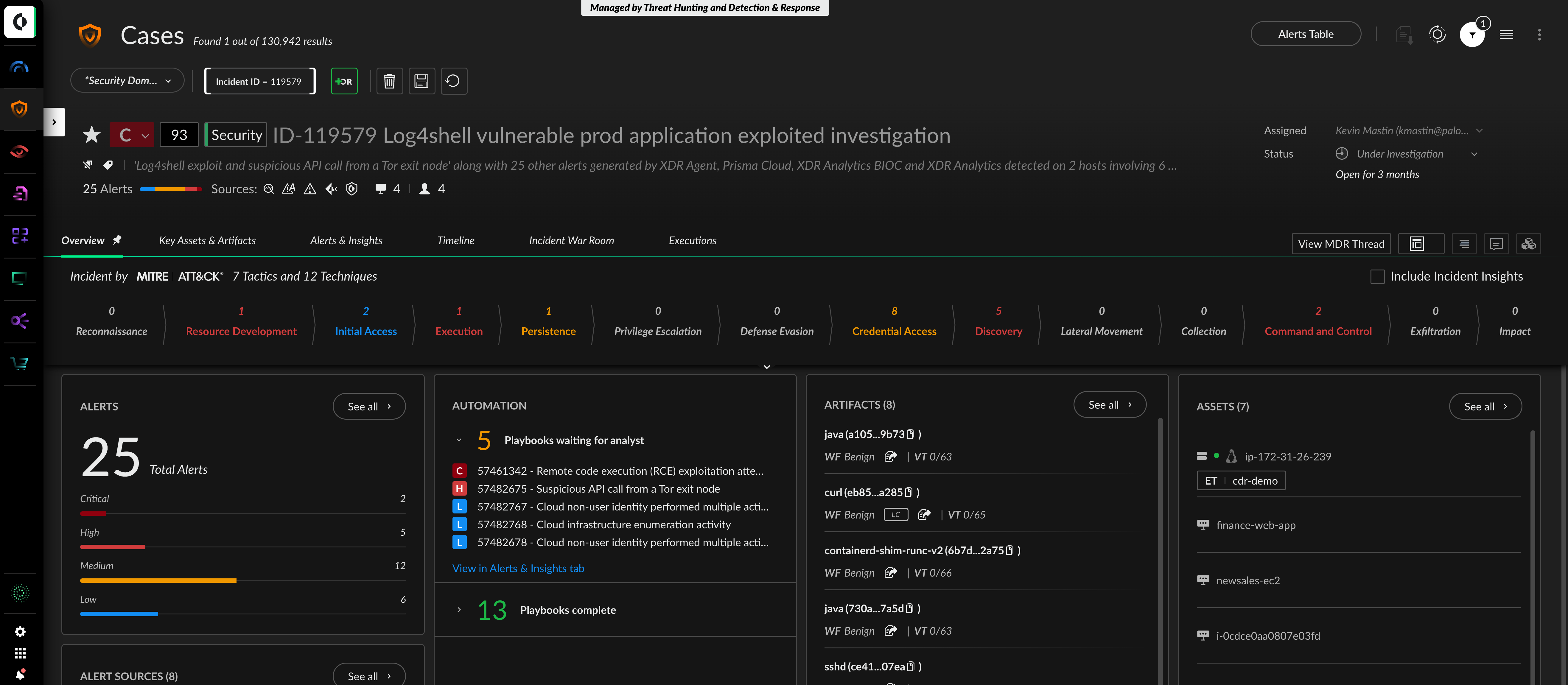

Gestion centralisée des risques

Priorisez les risques sur les OS hôtes, les images de containers et les fonctions sans serveur à l’aide d’un système de scoring intelligent.

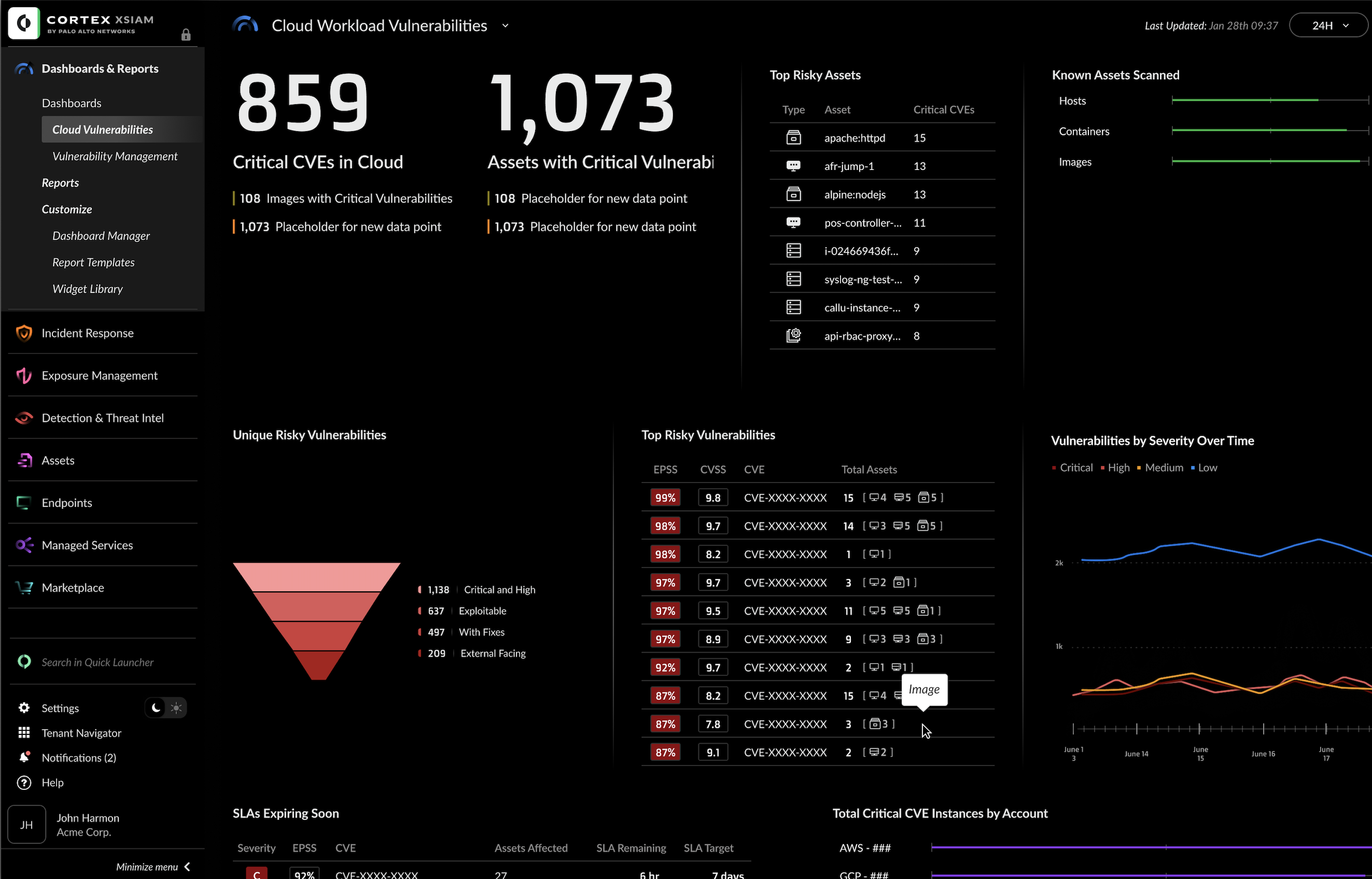

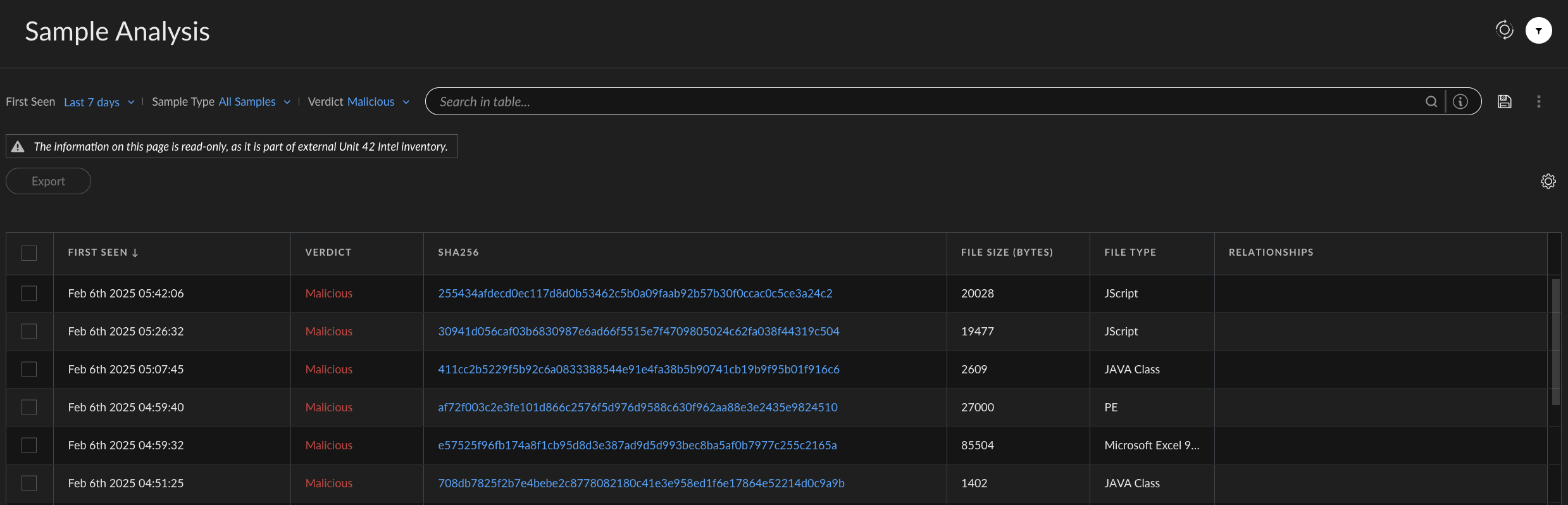

Évaluation du degré de vulnérabilité et conseils de remédiation

Affichez les CVE (Common Vulnerabilities and Exposures) et suivez les consignes de remédiation détaillées et actualisées couvrant l’ensemble des technologies cloud-native.

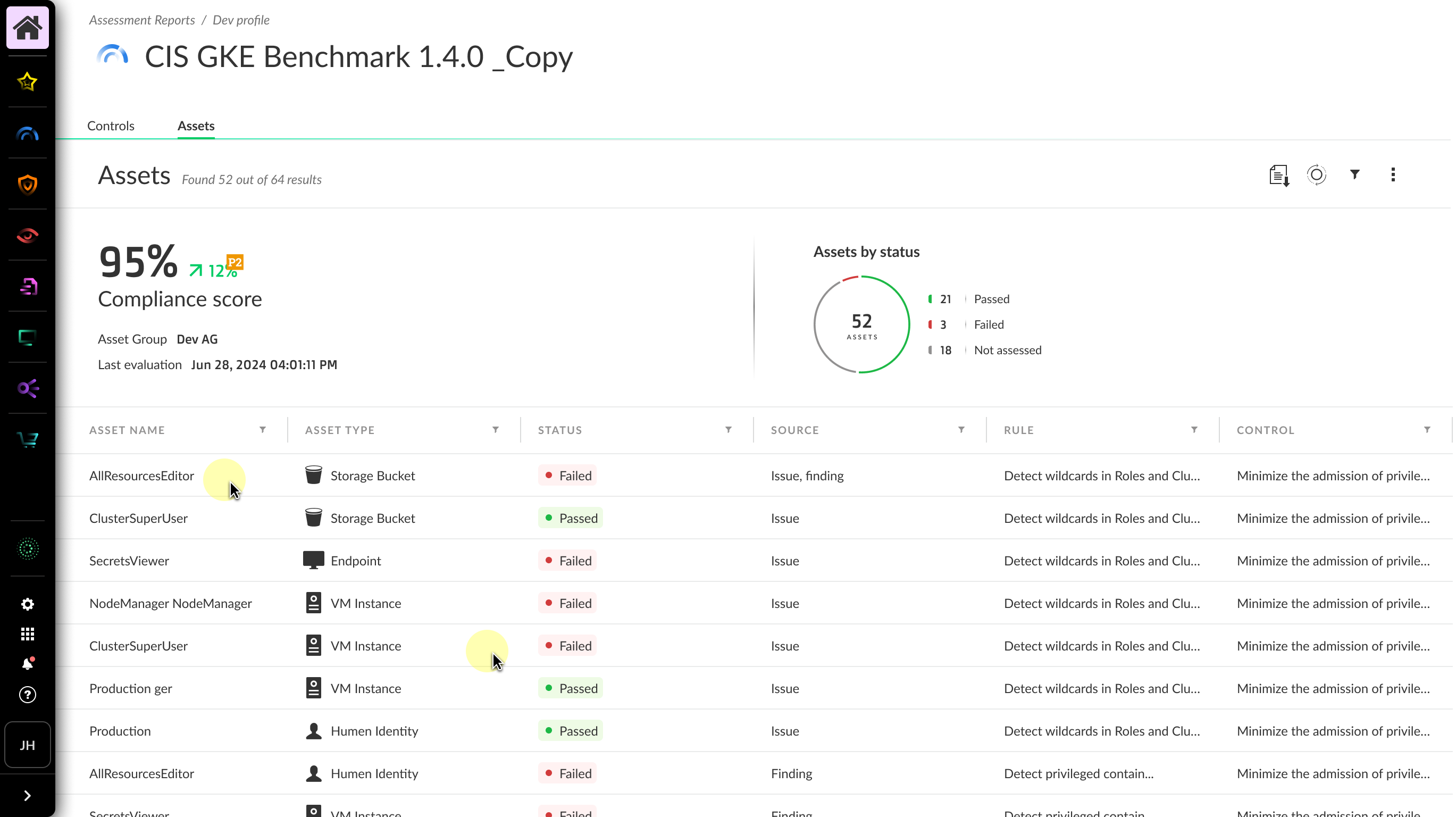

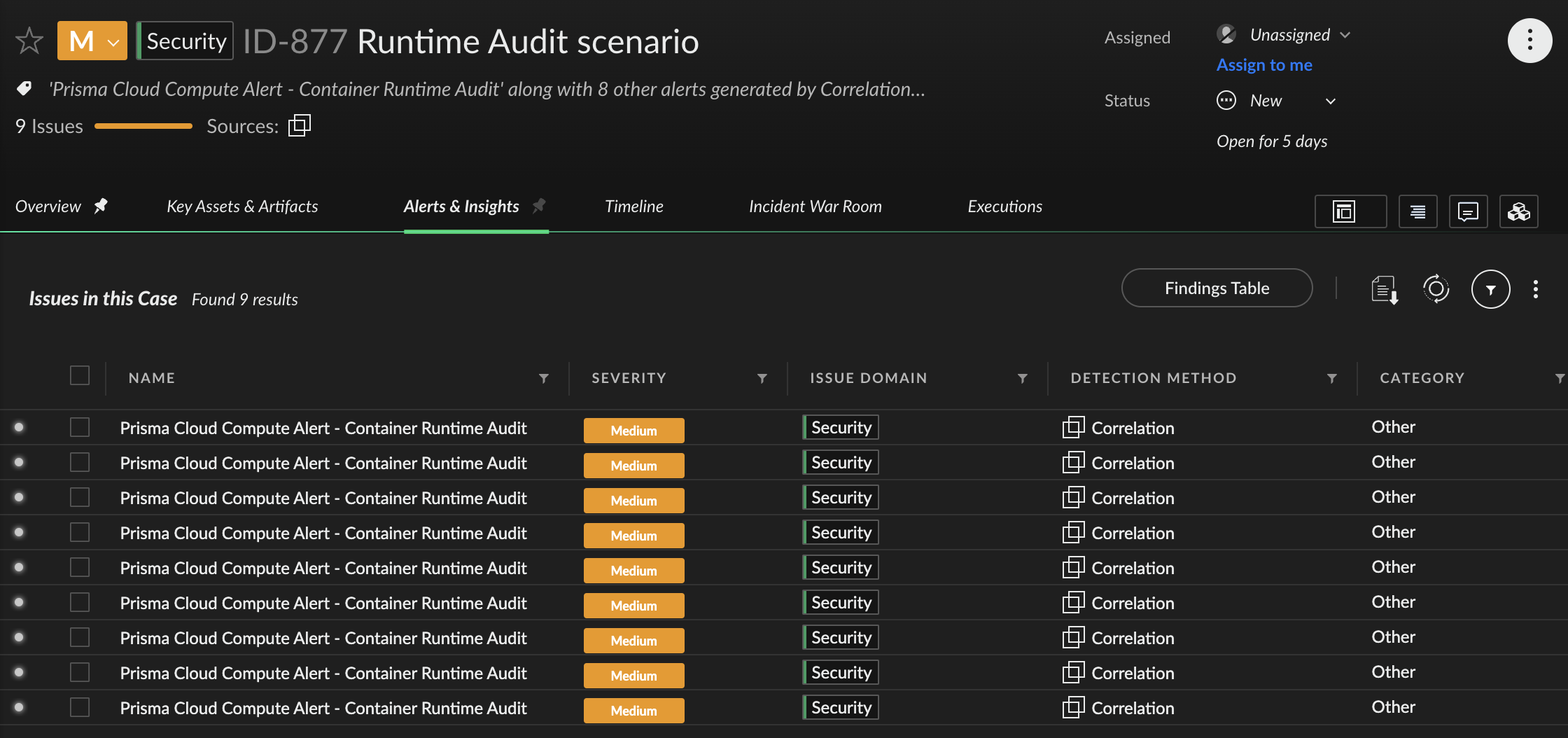

Prévention et signalement des vulnérabilités

Créez des politiques spécifiques afin de signaler et d’éviter l’exécution de composants vulnérables au sein de vos environnements.

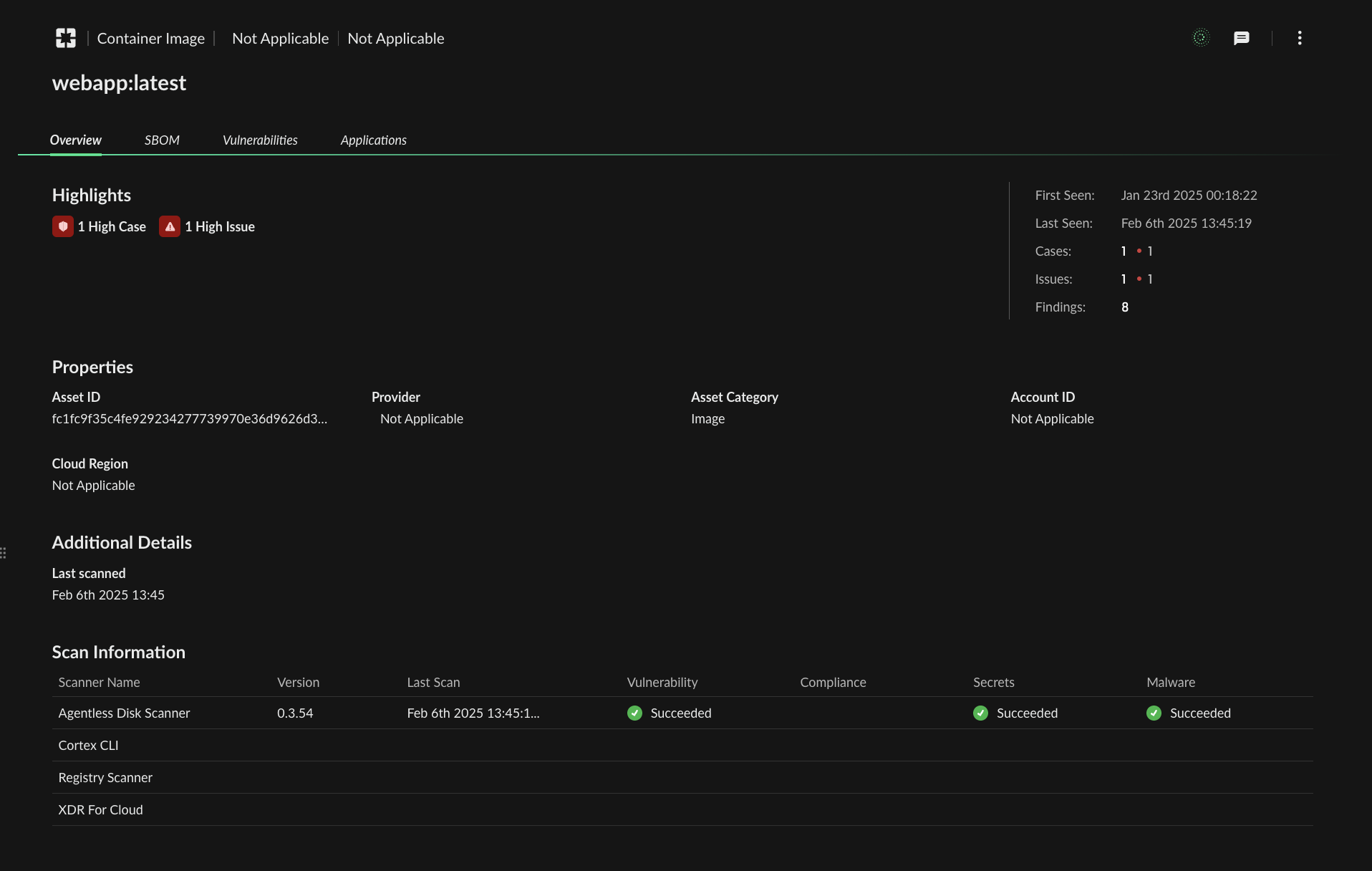

Sécurité intégrée aux pipelines CI/CD

Surveillez en continu les registres de containers et définissez explicitement les images, registres et référentiels de confiance.

Intégration de données aux systèmes en place

Intégrez les alertes de vulnérabilité aux outils courants comme JIRA®, Slack®, PagerDuty®, Splunk®, Cortex® XSOAR™ ou ServiceNow®.