Quelles sont les exigences en matière de sécurisation des terminaux ?

La sécurisation des terminaux est primordiale dans le paysage numérique actuel, où la prolifération d'appareils divers et la sophistication croissante des cybermenaces font peser des risques importants sur les organisations. La sécurité des terminaux englobe une série de mesures conçues pour protéger les appareils individuels, tels que les ordinateurs, les appareils mobiles et les serveurs, contre les accès non autorisés, les violations de données et les activités malveillantes.

La sécurisation des terminaux nécessite la mise en œuvre d'une approche multicouche comprenant des solutions de protection des terminaux robustes telles que les antivirus et EDR, la mise en œuvre de mises à jour et de correctifs logiciels réguliers, l'utilisation du chiffrement des terminaux pour la protection des données et la mise en place de mécanismes de contrôle d'accès solides. En outre, la formation continue des employés à la sécurité, le contrôle des applications et les mesures de sécurité du réseau sont essentiels pour protéger les terminaux au sein d'une organisation.

Pourquoi la sécurité des terminaux est-elle importante ?

Donner la priorité à la sécurité des terminaux, c'est protéger les appareils et préserver l'ensemble de l'écosystème organisationnel de l'évolution des cybermenaces. La sécurisation des terminaux fait référence au processus de protection des appareils individuels, tels que les ordinateurs de bureau, les ordinateurs portables, les serveurs et les appareils mobiles, contre les menaces de cybersécurité.

Cela inclut la mise en œuvre de mesures visant à empêcher les accès non autorisés, à détecter les incidents de sécurité et à y répondre, ainsi qu'à protéger les données stockées sur ces appareils. La sécurisation des terminaux consiste à déployer une combinaison de solutions de sécurité, de politiques et de bonnes pratiques afin de garantir la sécurité et l'intégrité globales de ces appareils au sein du réseau d'une organisation. Il s'agit également de sécuriser les appareils lorsqu'ils sont connectés à des réseaux internes et externes.

Plus précisément, la sécurisation des terminaux est essentielle pour les raisons suivantes :

- Protection contre diverses menaces : Les terminaux sont des cibles courantes pour les cyberattaques, notamment les logiciels malveillants, les ransomwares et le hameçonnage. Les sécuriser permet de se défendre contre ces menaces.

- Intégrité et confidentialité des données : Les terminaux stockent et traitent souvent des données sensibles. En garantissant leur sécurité, vous protégez ces données contre les accès non autorisés et les violations.

- Conformité réglementaire : De nombreux secteurs d'activité sont soumis à des exigences qui requièrent de solides mesures de sécurité des terminaux. La conformité permet d'éviter les sanctions juridiques et les atteintes à la réputation.

- Continuité opérationnelle : Les incidents de sécurité affectant les terminaux peuvent perturber les activités de l'entreprise. Une sécurité efficace des terminaux garantit la continuité et minimise les temps d'arrêt.

- Atténuation des risques : En sécurisant les terminaux, les organisations peuvent réduire le risque global de cybermenaces, protégeant ainsi leurs actifs, leur réputation et leurs résultats.

Les 3 grandes étapes de la sécurité des terminaux

#1 : La prévention

Cette étape se concentre sur la mise en œuvre de mesures proactives visant à prévenir les incidents de sécurité. Il s'agit de déployer des solutions robustes de protection des terminaux, telles que des logiciels antivirus, des pare-feu et des systèmes de prévention des intrusions. La mise à jour régulière des logiciels est également essentielle pour remédier aux vulnérabilités et s'assurer que les dernières fonctionnalités de sécurité sont en place.

#2 : Détection

Cette étape consiste à mettre en œuvre des mécanismes de détection et d'identification des incidents de sécurité ou des menaces qui ont pu contourner les mesures de prévention. Les solutions de détection et de réponse des terminaux (EDR) sont essentielles pour surveiller constamment les terminaux à la recherche d'activités suspectes, de comportements anormaux et d'indicateurs de compromission (IOC) connus. Il comprend la surveillance en temps réel, l'analyse des journaux et l'intégration des renseignements sur les menaces afin d'identifier rapidement les menaces et d'y répondre.

#3 : Intervention et remédiation

Lorsqu'un incident de sécurité est détecté, il est essentiel de lancer une réponse rapide et un processus de remédiation. Cette étape consiste à enquêter sur l'incident et à le circonscrire, à isoler les terminaux ou les systèmes affectés et à mettre en œuvre les mesures correctives nécessaires pour en atténuer l'impact. Il peut s'agir de la suppression de logiciels malveillants, de la restauration du système et de la correction des vulnérabilités. Un plan et une équipe de réponse aux incidents bien définis sont essentiels pour une réponse et un rétablissement efficaces.

10 exigences pour la sécurisation des terminaux

Les terminaux jouent un rôle central dans la manière dont les organisations mènent leurs activités en créant, partageant, stockant et traitant de très gros volumes d'informations critiques pour l'entreprise et la mission. Elles sont donc des cibles de choix pour les pirates informatiques, les initiés malveillants et même les nations malhonnêtes qui cherchent à obtenir des avantages financiers et concurrentiels par le biais de violations et d'exfiltrations de données. Cela signifie que les organisations doivent se conformer à des exigences spécifiques pour protéger et sécuriser leurs terminaux.

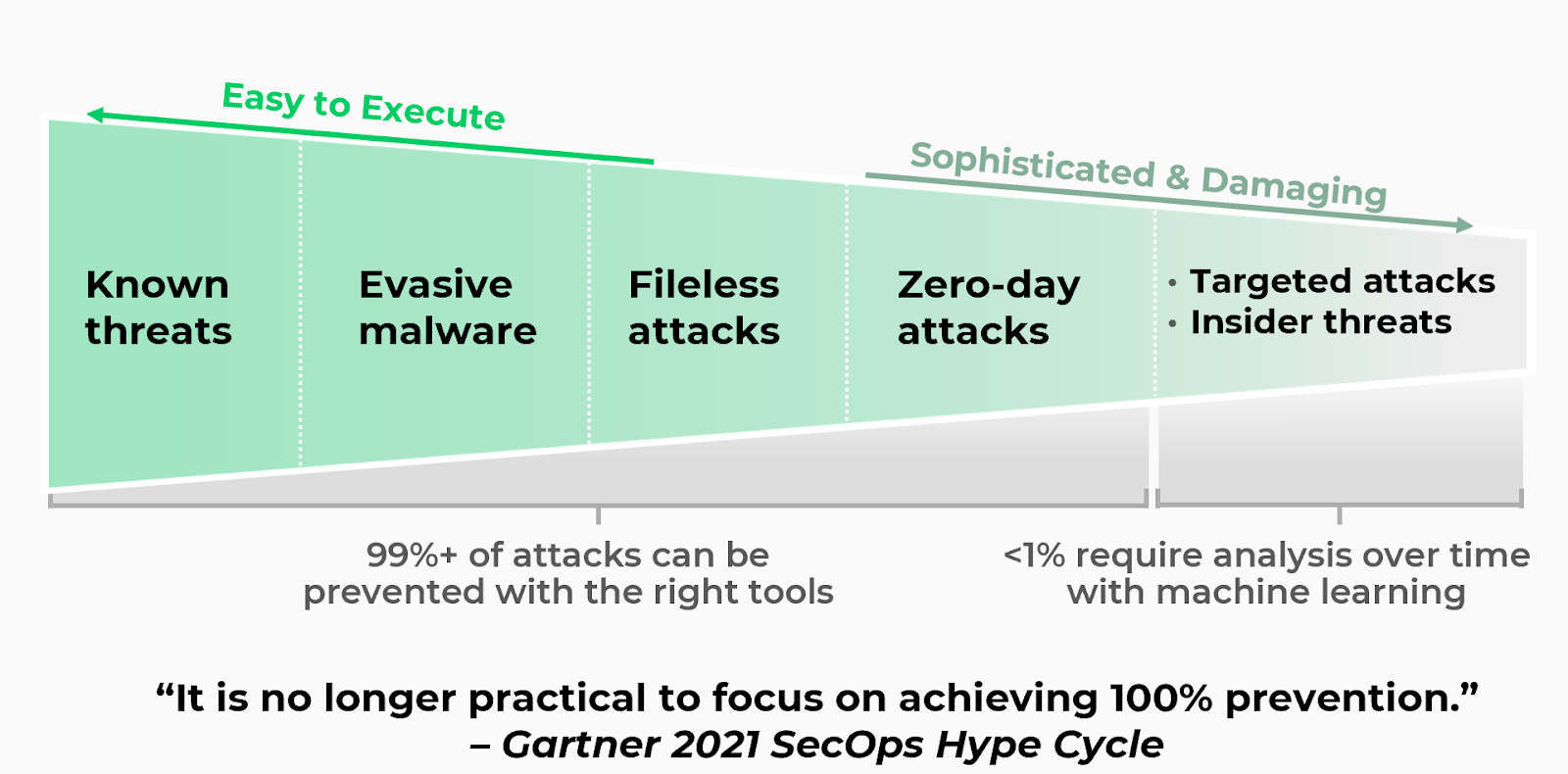

#1 : Bloquer préventivement les menaces connues et inconnues

Pour prévenir les failles de sécurité, il faut passer de la détection et de la réponse aux incidents après qu'ils se soient produits à la prévention de leur apparition.

Les terminaux doivent être protégés contre les menaces connues, inconnues et de type "zero-day" véhiculées par des logiciels malveillants et des exploits, qu'une machine soit en ligne ou hors ligne, sur place ou non, et connectée au réseau de l'organisation. Une étape clé pour y parvenir consiste à intégrer l'analyse des menaces en local et dans le cloud pour détecter et prévenir les menaces inconnues et évasives.

#2 : Éviter l'impact négatif sur la productivité des utilisateurs

Un produit de sécurité avancé pour les terminaux devrait permettre aux utilisateurs finaux de vaquer à leurs occupations quotidiennes et d'utiliser les technologies mobiles et basées sur le cloud sans se soucier des cybermenaces inconnues. Les utilisateurs devraient pouvoir se concentrer sur leurs responsabilités plutôt que de se préoccuper des correctifs et des mises à jour de sécurité. Ils doivent avoir la certitude d'être protégés contre l'exécution accidentelle de logiciels malveillants ou d'exploits qui pourraient mettre en péril leurs systèmes.

#3 : Transformez automatiquement les renseignements sur les menaces en mesures de Threat Prevention

Les organisations doivent obtenir des renseignements sur les menaces auprès de fournisseurs de services de renseignement tiers et de plateformes publiques de partage de renseignements sur les menaces pour aider les agents des terminaux à prévenir les logiciels malveillants connus, à identifier et à bloquer les logiciels malveillants inconnus et à les empêcher d'infecter les terminaux.

En outre, les données sur les menaces doivent être collectées au sein de l'organisation, notamment sur le réseau, le cloud et les terminaux. L'automatisation doit être utilisée pour corréler les données, identifier les indicateurs de compromission, créer des protections et les distribuer dans l'ensemble de l'organisation.

#4 : Protéger toutes les applications

Les applications sont essentielles au bon fonctionnement de toute organisation. Cependant, les failles de sécurité ou les bogues dans les applications créent des vulnérabilités contre lesquelles les logiciels antivirus traditionnels peuvent être incapables de se protéger.

L'infrastructure de sécurité d'une organisation doit offrir une protection exhaustive contre les exploits pour toutes les applications, y compris les applications tierces et propriétaires. En outre, il devrait être en mesure d'évaluer rapidement la sécurité des nouvelles applications au fur et à mesure de leur introduction dans l'environnement.

#5 : Évitez de peser sur les ressources du système

Les performances des produits de sécurité ne doivent pas avoir d'impact significatif sur les ressources du système, telles que la mémoire vive, le processeur ou le disque. Il est essentiel que la prévention des failles de sécurité ne se fasse pas au détriment de l'expérience de l'utilisateur.

Qu'il s'agisse de la protection des terminaux ou de tout autre outil de sécurité, il doit être conçu pour fonctionner efficacement sans consommer des ressources système considérables. Une utilisation excessive des ressources ralentirait les performances du système et diminuerait la qualité globale de l'expérience de l'utilisateur.

#6 : Sécuriser les systèmes existants

Les organisations n'installent pas toujours immédiatement les mises à jour des systèmes et les correctifs de sécurité. En effet, cela pourrait perturber d'importantes fonctions opérationnelles. En outre, les correctifs peuvent ne pas être disponibles pour les anciens systèmes et logiciels qui ne sont plus pris en charge.

Une solution de sécurité exhaustive pour les terminaux doit pouvoir protéger les systèmes qui ne peuvent pas être corrigés en empêchant l'exploitation des vulnérabilités logicielles, qu'elles soient connues ou non, indépendamment de la disponibilité ou de l'application des correctifs de sécurité.

#7 : Être prêt pour l'entreprise

N'oubliez pas le texte suivant :

Toute solution de sécurité destinée à remplacer l'antivirus doit être suffisamment évolutive, flexible et gérable pour être déployée dans un environnement d'entreprise. La sécurité des terminaux devrait :

- Soutenir et intégrer la manière dont une entreprise déploie ses ressources informatiques.

- L'échelle peut être étendue à autant de terminaux que nécessaire.

- Prendre en charge des déploiements qui couvrent des environnements géographiquement dispersés.

Une solution doit être flexible et fournir une protection suffisante tout en répondant aux besoins de l'entreprise et en ne la limitant pas de manière excessive. Cette flexibilité est essentielle, car les besoins d'une partie de l'organisation peuvent être totalement différents de ceux d'une autre.

En outre, la solution doit être facilement gérée par la même équipe qui s'occupe de la sécurité dans d'autres domaines de l'organisation et doit être conçue en tenant compte de la gestion de l'entreprise sans augmenter la charge opérationnelle.

#8 : Fournir une vérification indépendante pour les exigences de conformité de l'industrie

Les organisations opérant au sein d'une juridiction spécifique doivent disposer d'une protection antivirus sur leurs terminaux pour se conformer aux réglementations. Pour protéger efficacement les terminaux et respecter les normes de conformité, il est important que les fournisseurs de solutions de sécurité pour terminaux qui remplacent les solutions antivirus existantes soient en mesure d'offrir une validation par un tiers, afin d'aider les clients à atteindre et à maintenir la conformité.

#9 : Fournir une vérification indépendante en remplacement d'un antivirus

Tout produit de sécurité visant à remplacer un antivirus traditionnel devrait voir ses performances évaluées et confirmées par un tiers indépendant. Les examens indépendants constituent une vérification cruciale qui va au-delà de ce qu'une organisation cherchant à remplacer son antivirus peut effectuer par elle-même.

#10 : Recevoir la reconnaissance d'un analyste ou d'un cabinet de recherche de premier plan dans le secteur

Toute organisation qui souhaite abandonner un logiciel antivirus traditionnel doit s'assurer que l'alternative est reconnue comme un acteur important de la sécurité des terminaux par un analyste ou un cabinet de recherche réputé. Cela garantira que la solution et son fournisseur répondent aux normes de viabilité nécessaires en tant que solution de sécurité des terminaux.

Sécuriser les terminaux dans le cloud

Alors que les plateformes de cloud computing, le développement d'applications cloud-natives et les services cloud continuent de gagner en popularité, les organisations doivent donner la priorité à la sécurité des terminaux dans le cloud. Il s'agit de

- Utilisation des meilleures pratiques de sécurité des conteneurs pour sécuriser les applications conteneurisées et prévenir les attaques par évasion de conteneurs.

- Employer des plateformes de protection des charges de travail dans le cloud (CWPP) pour protéger les charges de travail dans le cloud et les fonctions sans serveur contre les menaces avancées et les accès non autorisés.

- Chiffrer à la fois les données au repos et les données en transition pour protéger les informations sensibles stockées dans les environnements cloud.

- Mise en œuvre de la gestion des identités et des accès (IAM) pour contrôler l'accès aux ressources du cloud en fonction des rôles, des autorisations et des facteurs d'authentification des utilisateurs.

- Exploiter les plateformes de protection des terminaux (EPP) conçues pour les environnements cloud afin de se défendre contre les logiciels malveillants, les ransomwares et d'autres menaces.

- Mise en œuvre de contrôles de sécurité réseau tels que les réseaux privés virtuels (VPN), les passerelles web sécurisées (SWG) et les courtiers de sécurité d'accès au cloud (CASB) pour surveiller et filtrer le trafic réseau entre les terminaux et les services cloud.

- Effectuer la surveillance et la journalisation des terminaux pour suivre les activités des utilisateurs, les événements système et les incidents de sécurité dans les environnements cloud.

- Gestion des mises à jour des correctifs pour que les terminaux basés sur le cloud soient toujours à jour avec les derniers correctifs de sécurité et les mises à jour pour remédier aux vulnérabilités et aux failles logicielles.